Nmap介绍:

Nmap是一款开放源代码的网络探测和安全审核工具。它被设计用来快速扫描大型网络,包括主机探测与发现、开放的端口情况、操作系统与应用服务指纹、WAF识别及常见安全漏洞。它的图形化界面是Zenmap,分布式框架为Dnmap。

Nmap的主要特点如下所示:

主机探测: 探测网络上的主机,如列出相应tcp和ICMP请求、ICMP请求、开放特别端口的主机;

端口扫描: 探测目标主机所开放的端口;

版本检测: 探测目标主机的网络服务,判断其服务名称及版本号。

系统检测:探测目标主机的操作系统及网络设备的硬件特性。

支持探测脚本的编写:使用Nmap的脚本引擎和Lua编程语言。

3.3.1 Nmap 安装

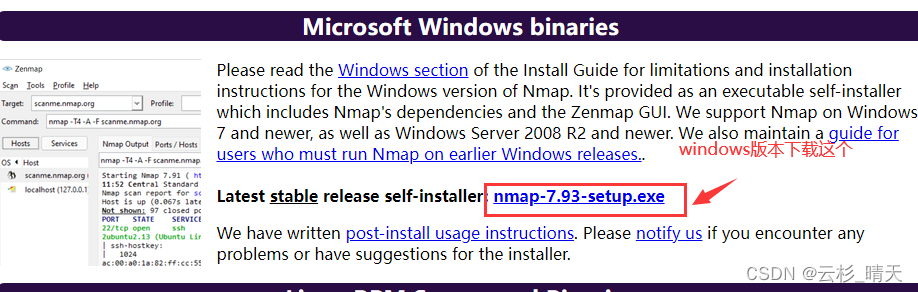

在Nmap官网上进行下载

下载地址:https://nmap.org/download.html

安装后直接双击,默认next即可

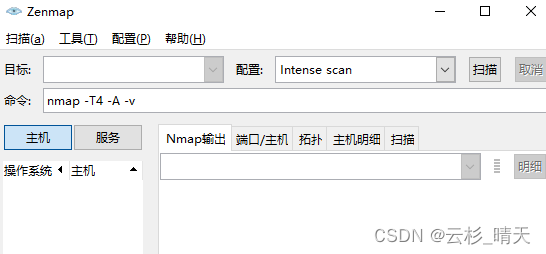

Nmap图形化界面:

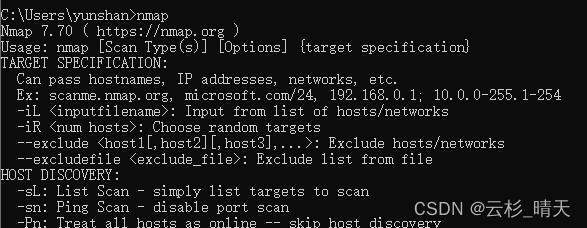

下载完成后,可通过命令行窗口cmd查看,出现以下界面则下载成功:

3.3.2 Nmap 入门

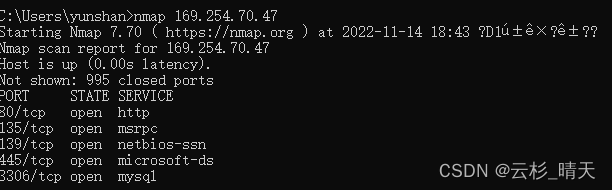

(1)扫描本机地址

命令:nmap 169.254.70.47

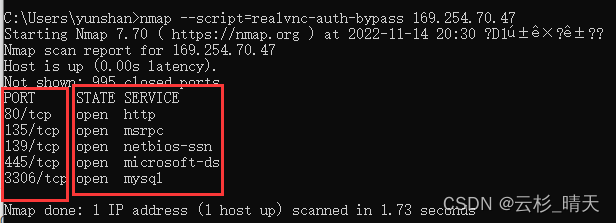

这里开放了80,135,139,445,3306端口

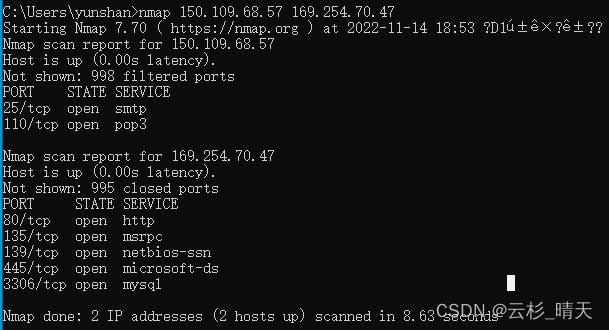

(2)扫描多个目标地址

命令:nmap 150.109.68.57 169.254.70.47

namp 个人博客地址 主机地址

(3)扫描一个范围内的目标地址

命令:nmap 192.168.181.128-129

(4)扫描目标地址所在的某个网段

命令:nmap 192.168.181.100/24

(5)扫描主机列表targets.txt文件中的目标地址

首先要在主机中新建targets.txt文件,将目标地址放入里面,就保存在桌面吧

命令:nmap -iL C:\Users\targets.txt

(6)扫描除某一目标地址之外的所有目标地址

命令:nmap 192.168.181.100/24 -exclude 192.168.181.128

(7)扫描除某一文件中的目标地址之外的目标地址

命令:nmap 192.168.181.100/24 -excludefile C:\Users\targets.txt

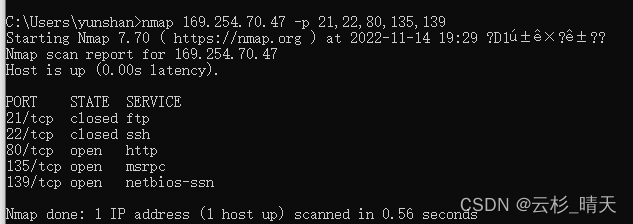

(8)扫描某一目标地址的21,22,80,135,139端口

命令:nmap 169.254.70.47 -p 21,22,80,135,139

(9)对目标地址进行路由追踪

命令:nmap --traceroute 169.254.70.47

(10)扫描目标地址所在C段的在线状况

命令:nmap -sP 169.254.70.47/24

告诉我们哪个网段开放着,如下:Host is up.

(11)目标地址的操作系统指纹识别

扫描这个目标系统具体是哪个型号的

命令:nmap -O 169.254.70.47

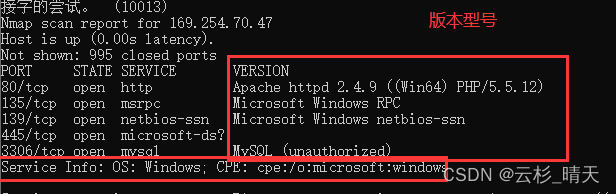

(12)目标地址提供的服务版本检测

命令:nmap -sV 169.254.70.47

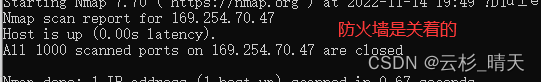

(13)探测防火墙状态

命令:nmap -sF -T4 169.254.70.47

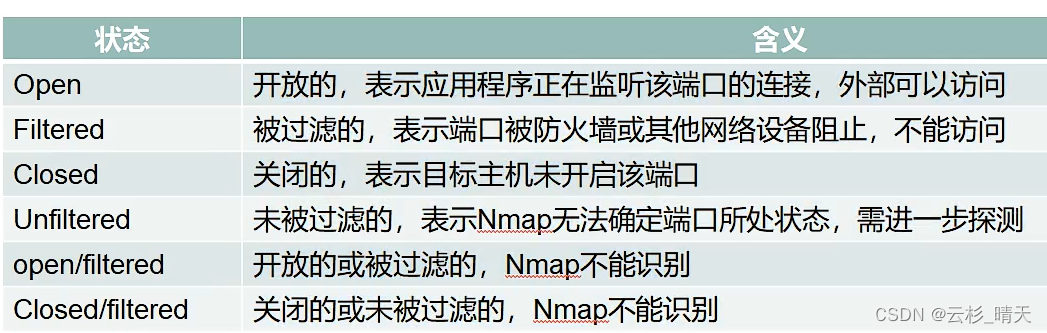

状态识别:

3.3.3 Nmap 进阶

(1)鉴权扫描

使用--script==auth可以对目标主机或目标主机所在网段进行应用弱口令检测

如:nmap --script=auth 169.254.70.47

(2)暴力破解攻击

Nmap 具有暴力破解的功能,可对数据库,smb,snmp等进行简单密码的暴力拆解

nmap --script=brute 169.254.70.47

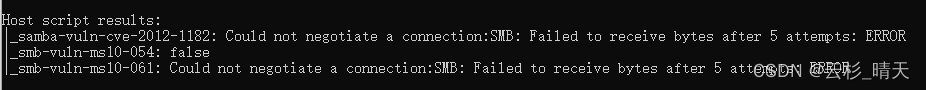

(3)扫描常见漏洞

Nmap 具有漏洞扫描功能,可以检查目标主机或网段是否存在常见的漏洞

nmap --script=vuln 169.254.70.47

推荐漏洞扫描工具:nessus

(4)应用服务扫描

Nmap 具有很多常见应用服务的扫描脚本,例如vnc服务,mysql服务,Telnet服务,rsync服务等

以vnc服务为例:nmap --script=realvnc-auth-bypass 169.254.70.47

(5)探测局域网内更多服务开启的情况

nmap -n -p 445 --script=broadcast 169.254.70.47

(6)Whois解析

nmap -script external baidu.com

版权归原作者 云杉_晴天 所有, 如有侵权,请联系我们删除。