思维导图:

11.5 安全的Hash算法:核心概念与实践

在数字世界中,Hash函数是维护数据完整性和安全性的基石。它们将大量数据转换为固定大小的Hash值,这些Hash值随后可用于验证数据的完整性和未经授权的修改。但所有Hash函数并非生而平等——某些算法比其他算法更安全,更适合敏感应用。在这篇博客中,我们将深入探讨11.5节中讨论的安全Hash算法,了解它们的工作原理,为何它们安全,以及如何在实际中应用。

什么是安全的Hash算法?

安全的Hash算法是指设计用来抵抗各种已知攻击的Hash函数。它们不仅要快速高效地处理数据,还要能够抵抗包括碰撞攻击、原像攻击和二次原像攻击在内的多种威胁。这些算法的设计通常经过密集的审查和分析,确保它们能够为系统提供强大的安全保障。

安全Hash算法的特点

- 抗碰撞性: 即使是微小的输入变化也会导致输出(Hash值)的显著变化。

- 隐藏性: 从Hash值不能推断出任何有关原始输入的信息。

- 抗篡改性: 如果数据被改变,Hash值也会发生变化,因此可以检测到数据篡改。

常见的安全Hash算法

- SHA系列:- SHA-1: 虽然一度广泛使用,但现在已被证实容易受到碰撞攻击,因此不再推荐用于安全敏感的应用。- SHA-256和SHA-3: 目前广泛认可和使用的Hash算法,被认为是安全的。

- MD5: 一种早期的Hash算法,现在已被证明容易受到多种攻击,因此不适合安全敏感的应用。

安全Hash算法的应用

- 数字签名: 通过为文档或软件的Hash值加上签名,可以验证数据的来源和完整性。

- 数据完整性验证: 在下载或传输文件时,Hash值用于确保数据未被篡改。

- 密码存储: 安全的Hash算法用于存储密码的Hash值,即使数据库被泄露,也很难从Hash值中恢复原始密码。

安全Hash算法的挑战

- 计算资源: 安全的Hash算法需要足够的计算资源来保证安全性,这在资源受限的环境中可能是一个问题。

- 抗量子计算攻击: 随着量子计算的发展,某些现有的Hash算法可能变得不安全。因此,研究抗量子计算攻击的Hash算法至关重要。

结语

安全的Hash算法是数字安全领域的重要组成部分,提供了数据完整性和安全性的基础保障。尽管存在挑战,但随着技术的发展和新算法的出现,它们将继续在保护我们的数字生活中发挥关键作用。在选择和使用Hash算法时,应考虑其安全性、效率和适用性,同时关注最新的研究和技术发展,确保你的选择能够满足当前和未来的安全需求。

11.5 安全Hash算法

简介与历史背景

- SHA发展: 自2005年以来,安全Hash算法(SHA)成为最广泛使用的Hash函数标准之一。它由美国国家标准与技术研究所(NIST)设计,并从1993年开始作为联邦信息处理标准(FIPS 180)发布。

- 版本演变: SHA的初始版本(SHA-0)存在缺陷,后续发布了修订版SHA-1。随后又推出了SHA-2家族(包括SHA-224、SHA-256、SHA-384和SHA-512)以及SHA-3。

SHA-1和SHA-2

- SHA-1: - 产生160位的Hash值。- 发现存在安全缺陷,容易受到碰撞攻击,因此逐渐被淘汰。

- SHA-2: - 包括SHA-224、SHA-256、SHA-384和SHA-512,Hash值长度依次增加。- 基本框架与SHA-1类似,使用相同的迭代结构和相似的算术与逻辑操作。- 被认为比SHA-1更安全,目前广泛用于多种应用。

SHA-512逻辑

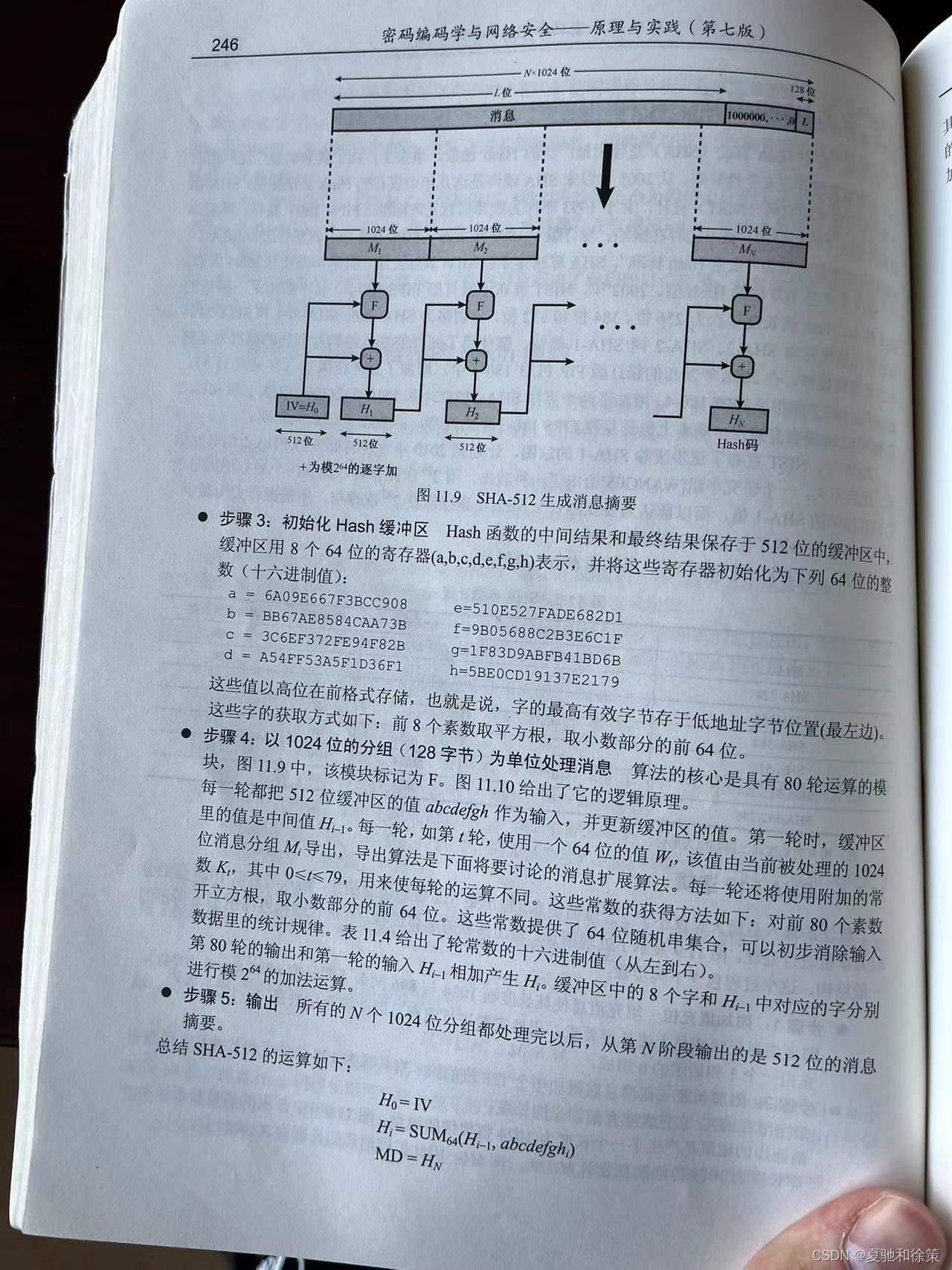

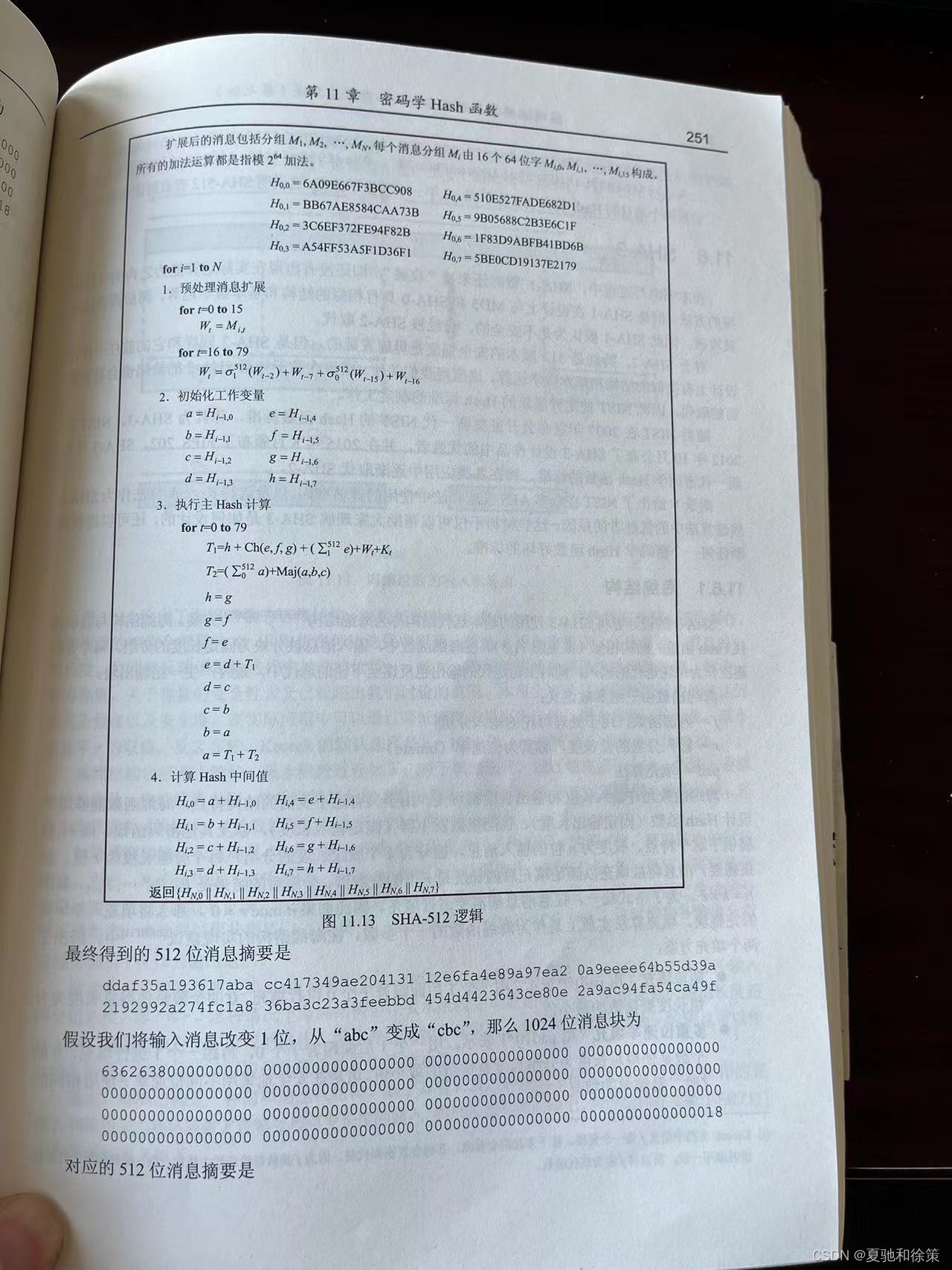

- 输入与输出: 输入为最大长度小于2^128位的消息,输出为512位的消息摘要。

- 处理过程: 1. 附加填充位: 消息被填充,使其长度模1024与896同余。2. 附加长度: 消息后附加一个128位的块,表示原始消息长度。3. 初始化Hash缓冲区: 使用8个64位寄存器初始化,值来源于前8个素数的平方根的小数部分。4. 以1024位分组处理消息: 采用80轮运算处理每个分组,每轮更新缓冲区的值。

安全性与攻击

- 逐步废除SHA-1: 由于发现可以较低代价找到SHA-1碰撞,NIST计划逐步过渡到SHA-2版本。

- 安全性提升: SHA-2相较于SHA-1提供了更长的Hash值和更强的安全性,减少了碰撞的可能性。

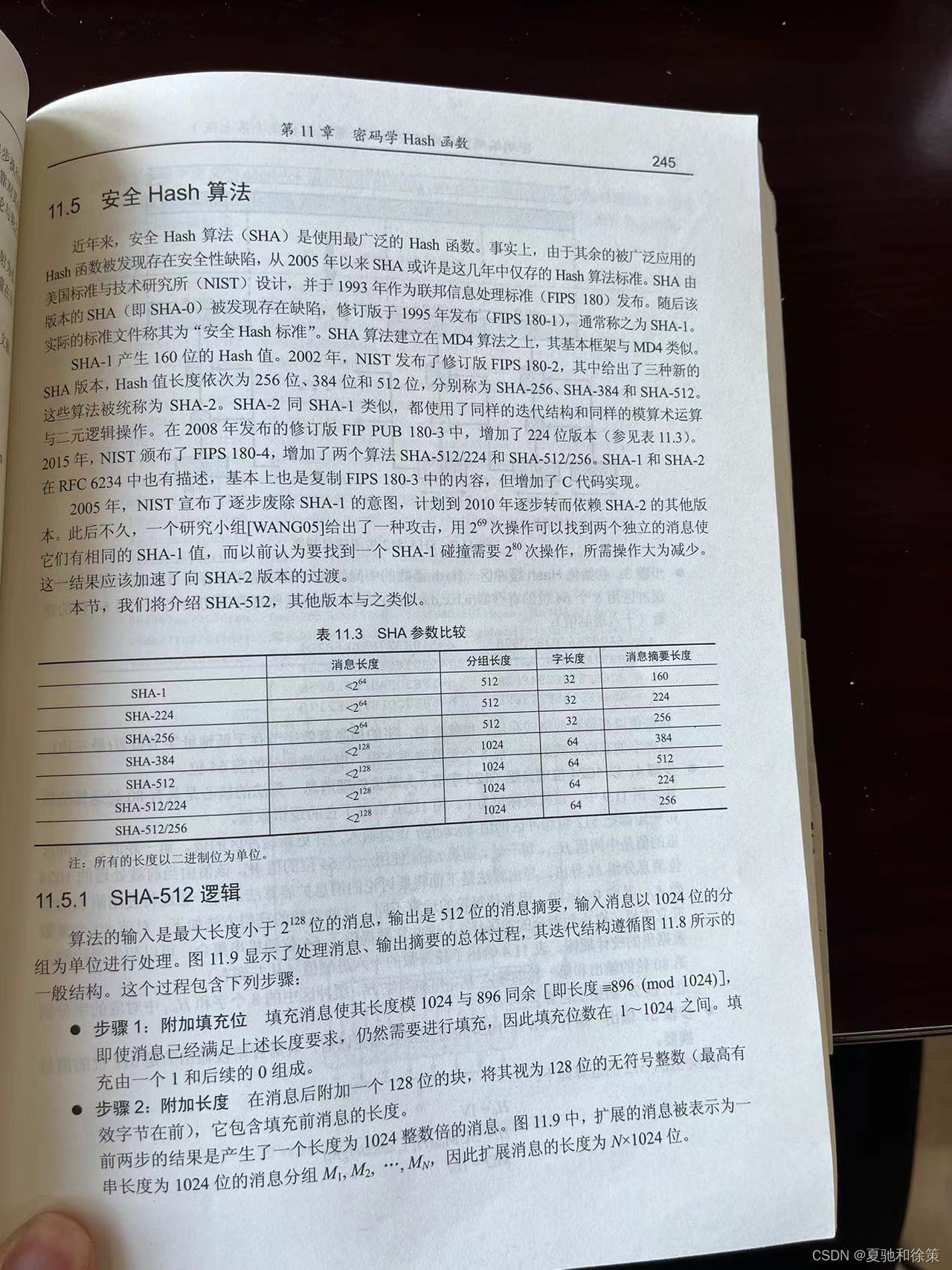

SHA版本比较

- 消息摘要长度: SHA-1为160位,而SHA-2系列则提供了更多长度选项。

- 分组长度: 消息被分成的固定长度,SHA-2系列中此长度更大,提供更好的安全性。

- 字长度: SHA-512使用64位字,比SHA-1的32位字更长。

结论

- SHA算法的重要性: 它们为保护信息完整性提供了强有力的工具,是当前数字安全不可或缺的一部分。

- 持续发展: 随着技术的进步和对安全性需求的增加,SHA算法也在不断进化,以应对新的挑战和威胁。

小结

理解安全Hash算法的发展历史、逻辑结构和安全性考量对于在现实世界中正确地选择和使用这些算法至关重要。随着计算能力的提升和安全需求的变化,我们必须保持对这一领域最新动态的关注,并准备采用更先进的算法以保持数据的安全性。

11.5.2 SHA-512轮函数笔记

SHA-512轮函数概述

- 作用: SHA-512轮函数是构成SHA-512算法核心的逻辑结构,负责处理512位的单分组数据。

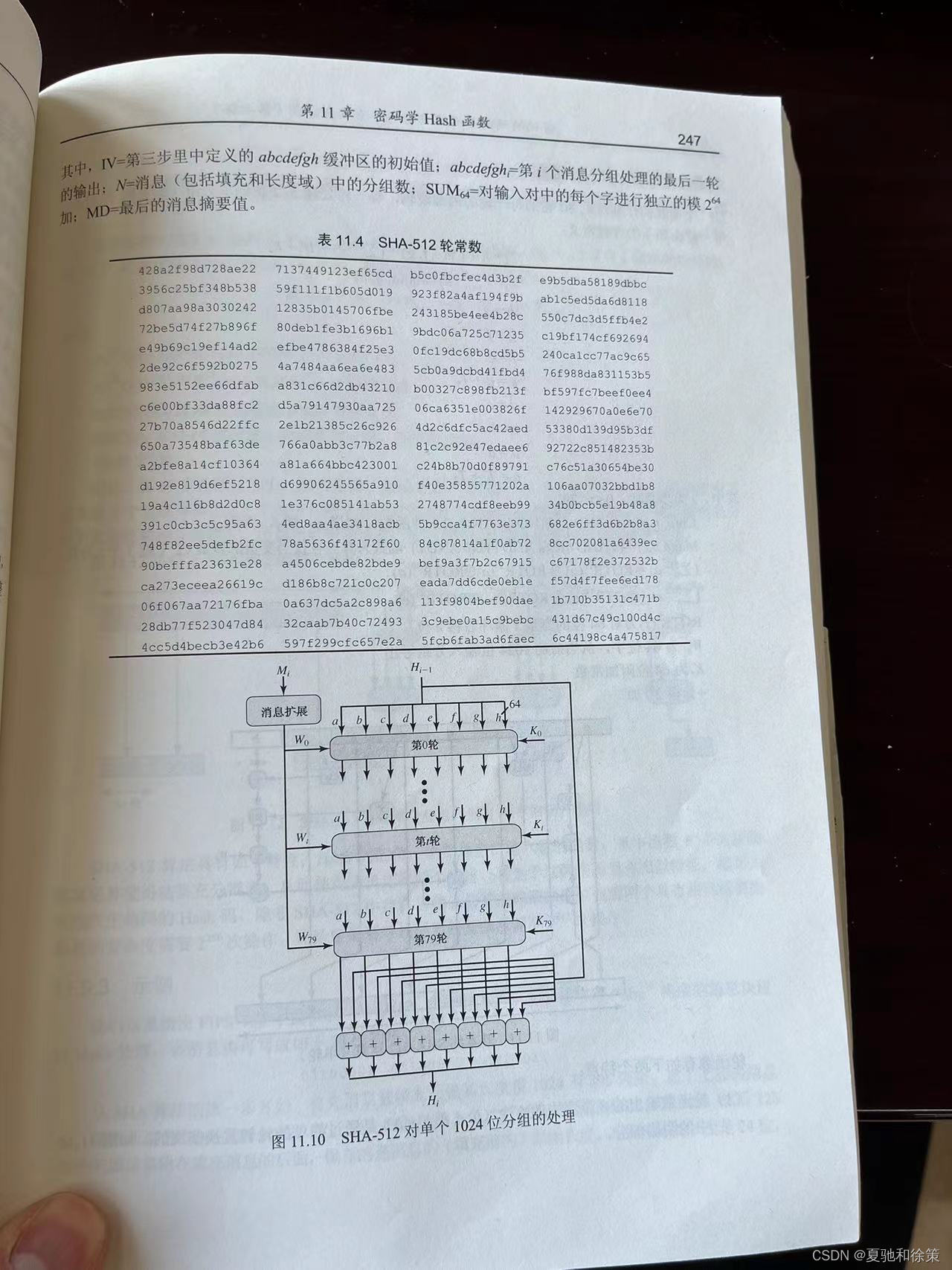

- 轮数: SHA-512算法包含80轮处理,每一轮都有特定的逻辑操作。

每轮处理逻辑

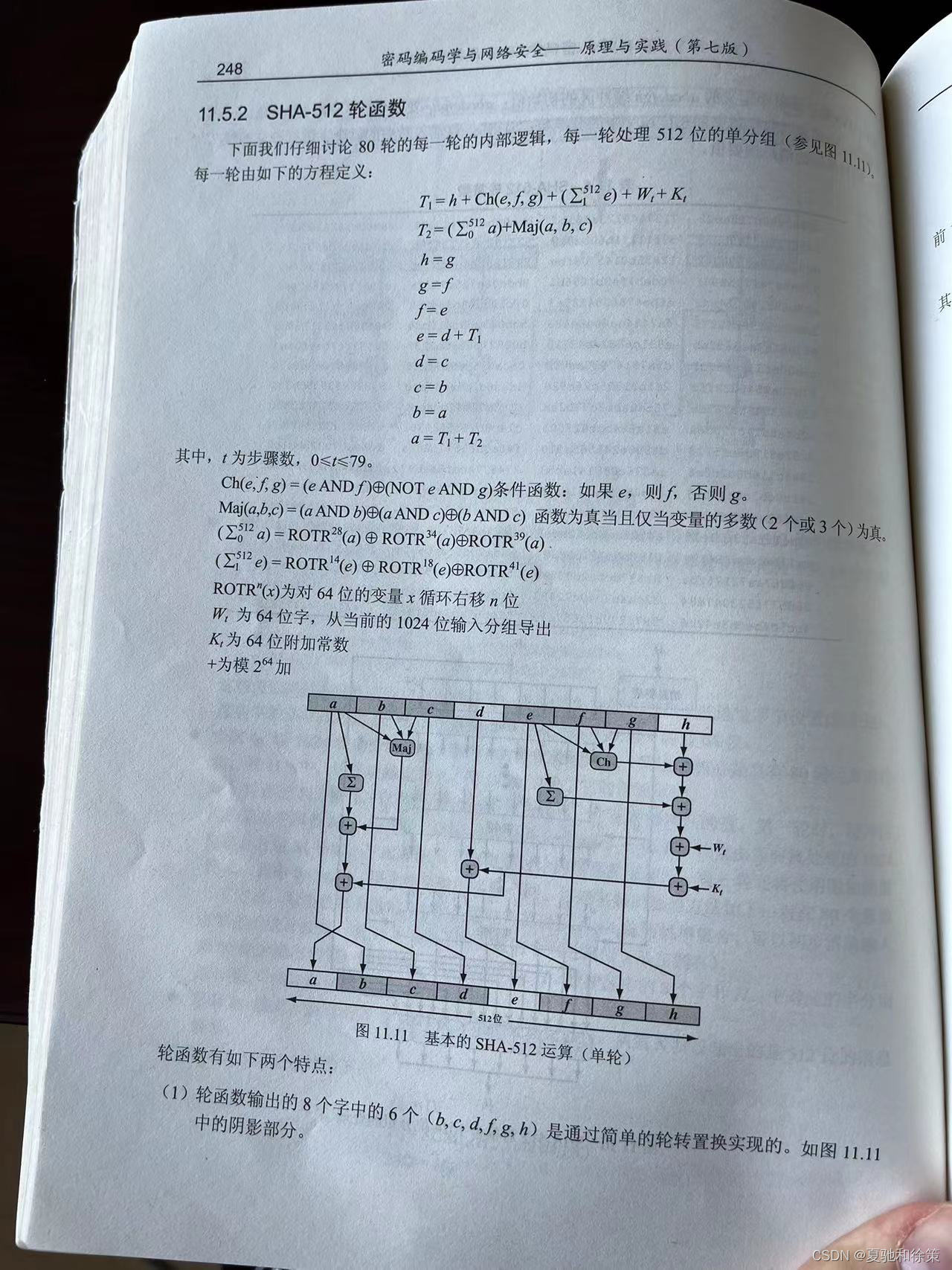

- 基本方程: 每一轮处理都遵循特定的方程定义,主要涉及两个临时变量 �1T1 和 �2T2。 - T1=h+Ch(e,f,g)+Σ1512(e)+Wt+Kt- T2=Σ0512(a)+Maj(a,b,c)

- 更新过程: 每一轮中,8个字(a, b, c, d, e, f, g, h)通过特定逻辑更新。 - 例如,e 的更新为 e=d+T1,a 的更新为 a=T1+T2。

重要函数和操作

- Ch (选择函数): Ch(e,f,g)=(e∧f)⊕(¬e∧g),依据 e 的值选择 f 或 g。

- Maj (多数函数): Maj(a,b,c)=(a∧b)⊕(a∧c)⊕(b∧c),返回多数为真的变量。

- ROT (循环右移): 对64位变量循环右移特定位数。

- SHR (逻辑右移): 对64位变量向右移动特定位数,左侧填充0。

- Σ0512Σ0512 和 Σ1512Σ1512: 为SHA-512特定的位操作函数,包括一系列循环右移和逻辑右移操作。

消息和常数

- 消息处理: 消息以1024位分组为单位进行处理,每个分组细分为64位的子分组。

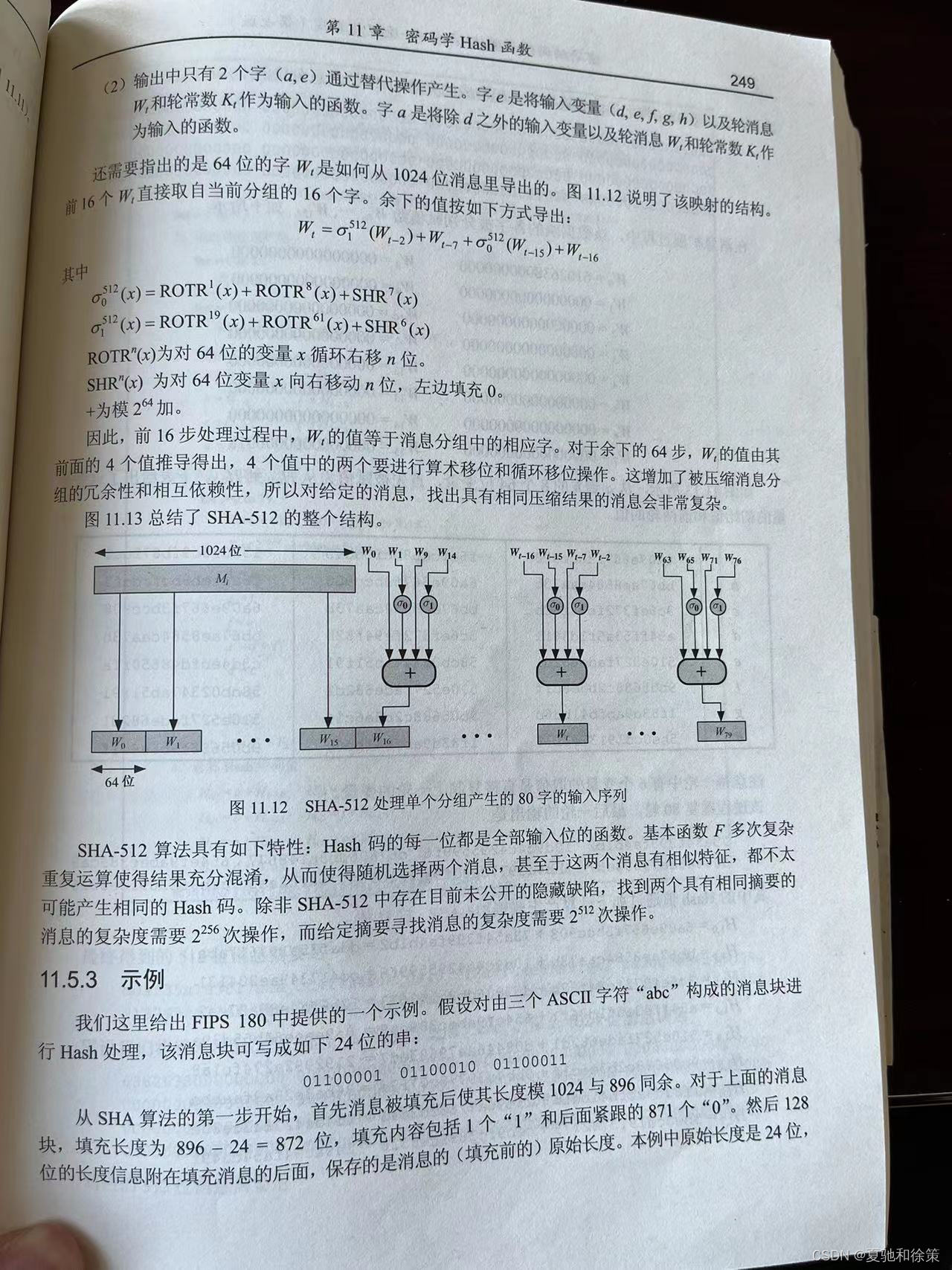

- Wt 生成: 前16个 Wt 直接来自当前分组的16个字,余下的64个 Wt 通过之前的 W 值经过特定操作得到。

- 轮常数 Kt: SHA-512定义了80个不同的64位常数,用于每一轮中确保每轮运算的不同。

特点和安全性

- 冗余性和依赖性: SHA-512通过算术移位和循环移位操作增加了消息分组的冗余性和相互依赖性,使得找到具有相同压缩结果的不同消息非常复杂。

- 复杂度: 在没有隐藏缺陷的情况下,找到两个具有相同摘要的消息的复杂度需要 22562256 次操作,给定摘要寻找消息的复杂度需要 25122512 次操作。

结论

SHA-512轮函数通过其复杂且精心设计的内部逻辑为整个SHA-512算法提供了强大的安全性。它确保了Hash码的每一位都是输入位的函数,并通过多次复杂的重复运算实现了结果的充分混淆。这种设计使得SHA-512成为了一个强大且可靠的Hash算法,广泛应用于保护数字信息的完整性和安全性。

11.5.3 示例 - SHA-512算法笔记

示例概述

- 目的: 通过对简单消息“abc”进行SHA-512处理的示例,说明SHA-512算法的工作过程和效果。

- 消息表示: "abc"的ASCII表示为01100001 01100010 01100011,总共24位。

消息处理步骤

- 填充消息: 将消息填充至长度模1024与896同余。本例中填充872位,包括1个“1”和871个“0”。

- 附加长度: 在填充后的消息末尾添加128位的长度块,表示原始消息的长度(24位)。

- 完整消息: 连接填充位和长度块后得到一个1024位的完整消息块。

SHA-512处理逻辑

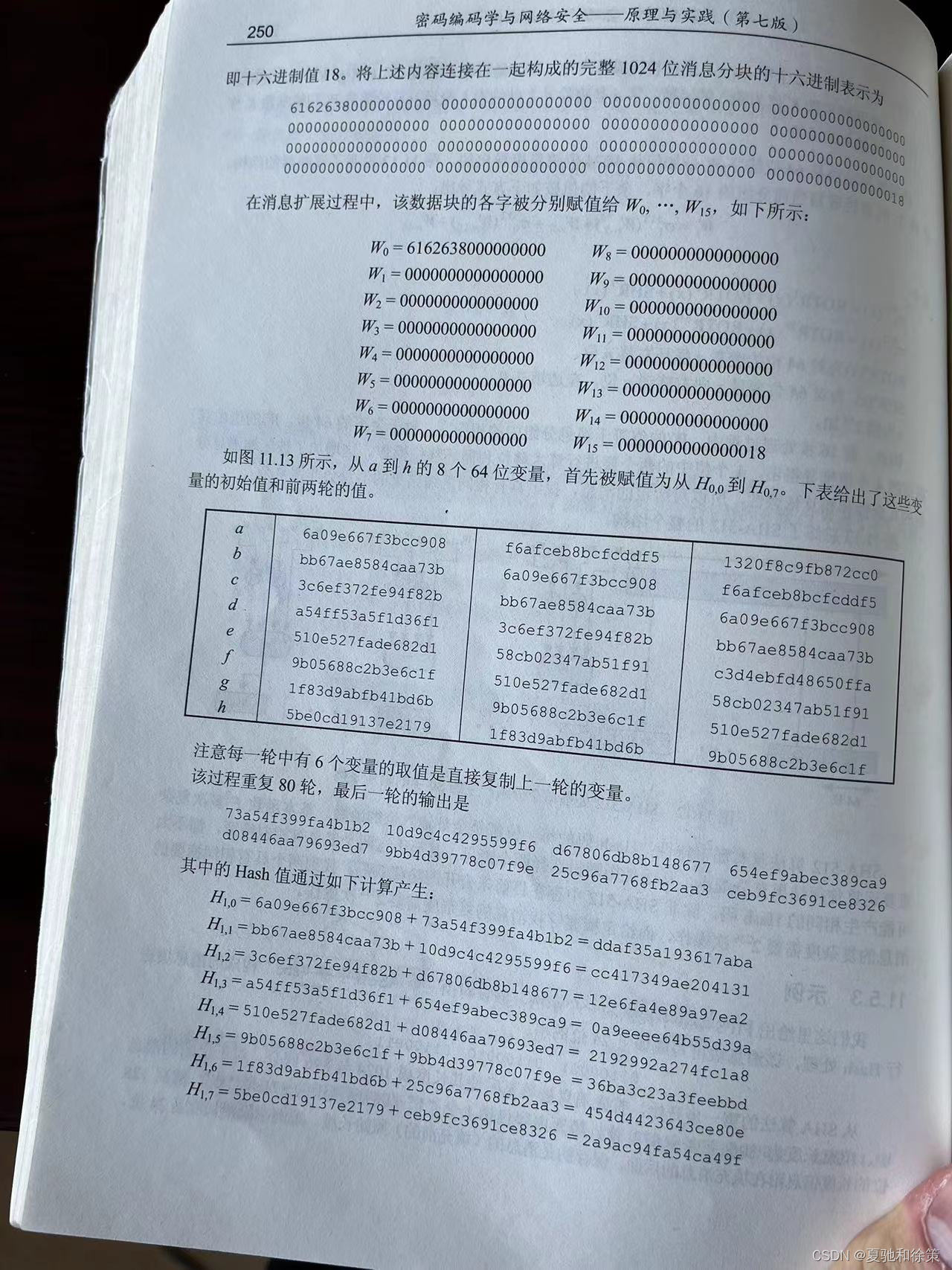

- 初始值和变量: SHA-512使用8个64位变量(a, b, c, d, e, f, g, h)作为缓冲区,每个变量初始化为特定的64位整数。

- 消息扩展: 将消息块的16个64位字赋值给 W0 到 W15,余下的64个 Wt 由前面的值经过特定操作得出。

- 主Hash计算: 执行80轮计算,每轮使用条件函数、选择函数、位运算等更新缓冲区变量。

- 输出计算: 经过80轮后,将最终的缓冲区变量加上其初始值,得到最后的512位消息摘要。

特定函数和操作

- Ch (选择函数): 根据条件选择变量 e,f,g。

- Maj (多数函数): 返回多数变量的值。

- ΣΣ 函数: 特定的位运算,包括循环右移和逻辑右移。

- ROTR 和 SHR: 循环右移和逻辑右移操作。

消息摘要生成

- 例子中消息摘要: 对于“abc”,SHA-512生成的512位消息摘要为一长串十六进制数,证明了SHA-512处理的结果。

- 雪崩效应: 改变消息的一位(如“abc”到“cbc”),结果显示前后两个消息的Hash值有253位不同,展现了良好的雪崩效应。

结论

本示例详细展示了SHA-512算法处理一个简单消息的全过程,从消息的准备到最终的摘要生成。它说明了SHA-512如何通过复杂的运算和特定的逻辑确保输出的消息摘要具有高度的安全性和随机性。通过这一示例,我们可以更好地理解SHA-512算法的内部工作原理和它作为一种安全Hash算法的有效性。

总结

11.5.1 SHA-512概述

重点:

- SHA-512概念: SHA-512是SHA-2系列的一部分,提供512位的安全Hash值,建立在MD4的基础上,继承了MD4的迭代结构。

- 迭代结构: SHA-512使用一种迭代的处理方式,将输入消息分成1024位的块,每个块被进一步处理以生成最终的Hash值。

难点:

- 逻辑运算理解: 理解SHA-512中使用的各种逻辑运算,包括条件函数、选择函数、位运算等。

- 迭代过程: 理解如何从输入消息生成多个子消息块,并在迭代中如何更新Hash值。

易错点:

- 初始化向量: 混淆或错误地应用SHA-512的初始Hash值,这些是算法正确执行的关键。

- 消息填充: 错误地实现消息填充步骤,填充是确保消息长度正确的关键环节。

11.5.2 SHA-512轮函数

重点:

- 轮函数逻辑: 每一轮如何使用特定的方程和临时变量 T1 和 T2 处理数据。

- 特定函数: 了解和区分Ch、Maj以及ΣΣ函数,以及它们如何在SHA-512中被使用。

难点:

- 位运算的复杂性: 理解和实现循环右移、逻辑右移以及其他位运算可能很复杂。

- 消息扩展: 理解如何从原始消息块导出 Wt,并理解它们如何影响最终的Hash计算。

易错点:

- 轮常数和消息值: 弄错每轮中使用的轮常数 Kt 或消息值 Wt 可能导致计算错误。

- 计算顺序: 混淆或错误地执行轮函数中的计算步骤顺序。

11.5.3 示例

重点:

- 实际应用: 通过一个具体的示例理解SHA-512算法的具体应用。

- 雪崩效应: 观察和理解即使是微小变化也会在Hash值中产生显著不同,展现了SHA-512的安全性。

难点:

- 理解示例: 完全理解示例中每一个步骤如何影响最终的Hash值可能具有挑战性。

- 详细计算: 理解每一轮中复杂的位运算和加法如何一起工作以更新状态。

易错点:

- 填充和长度编码: 在处理示例时,错误地填充消息或计算消息长度会导致错误的Hash值。

- 变量更新: 在模拟SHA-512的轮函数时,错误地更新变量(如a, b, c, d等)可能会导致计算错误。

综合注意点

在学习SHA-512的这些部分时,重要的是要仔细跟踪每个步骤和运算,并理解它们是如何共同作用来确保SHA-512的安全性和效率的。同时,保持对细节的关注可以帮助避免实现和理解过程中的常见错误。

版权归原作者 夏驰和徐策 所有, 如有侵权,请联系我们删除。