事件说明

据BleepingComputer 2月3日消息,法国计算机紧急响应小组(CERT-FR) 近日发出警告,攻击者正通过一个远程代码执行漏洞,对全球多地未打补丁的 VMware ESXi 服务器部署新型ESXiArgs 勒索软件。

据悉,该漏洞编号为CVE-2021-21974,由 OpenSLP 服务中的堆溢出问题引起,未经身份验证的攻击者可以此进行低复杂度攻击。该漏洞主要影响6.x 版和 6.7 版本之前的 ESXi 管理程序,2021年2月23日 ,VMware曾发布补丁修复了该漏洞。对于还未打补丁的服务器,须在管理程序上禁用易受攻击的服务定位协议 (SLP) 服务。

流量特征与检测

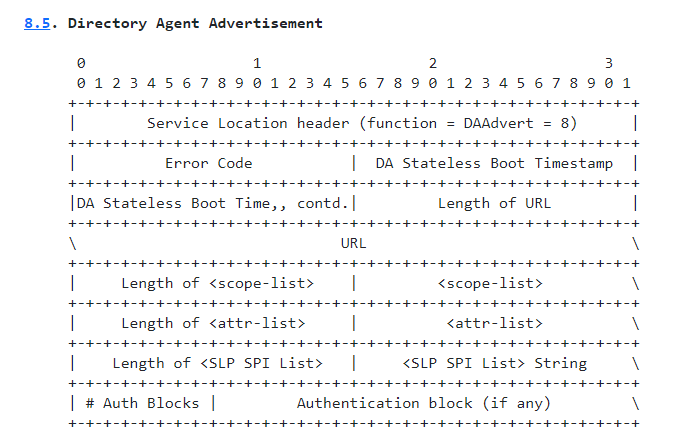

之前的文章分析了漏洞点 在 “目录代理通告“ 数据包中,结构如下所示

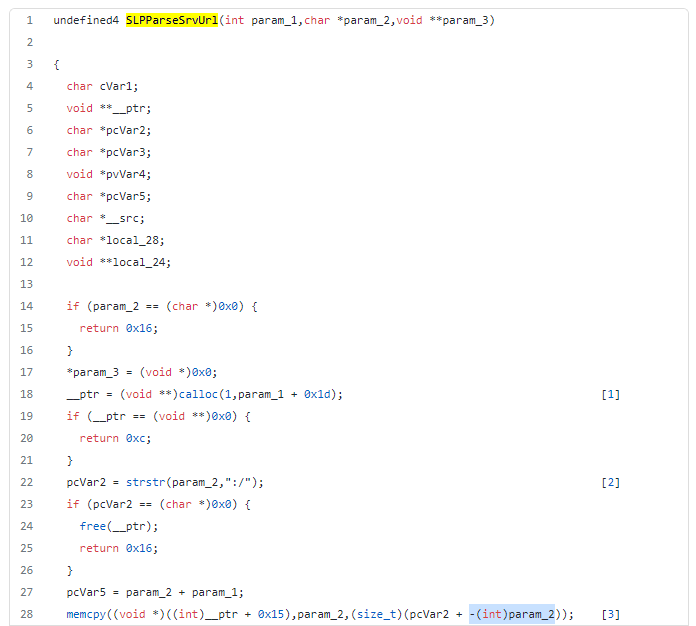

而代码对URL中的:/进行查找切分,但是URL的结束符是按照\x00判断的。

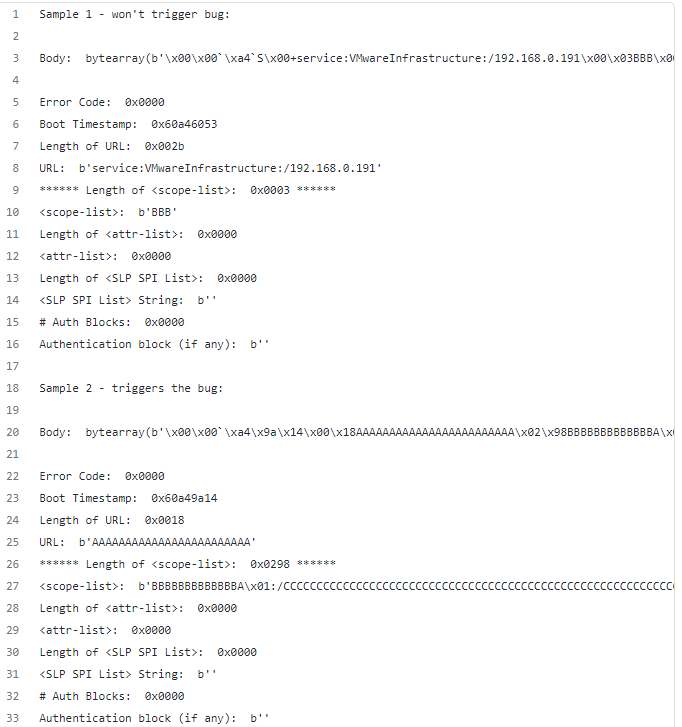

当后面的 Scope list length 值大于256时,前面一字节的值就不为\x00 导致URL字符串未判断结束,对:/的查找会一直继续到Scope list的值里面,下图上面部分是正常情况Scope list length小于256时为00xx,大于256时就是xxxx,对URL的查找会一直进行下去,导致堆溢出

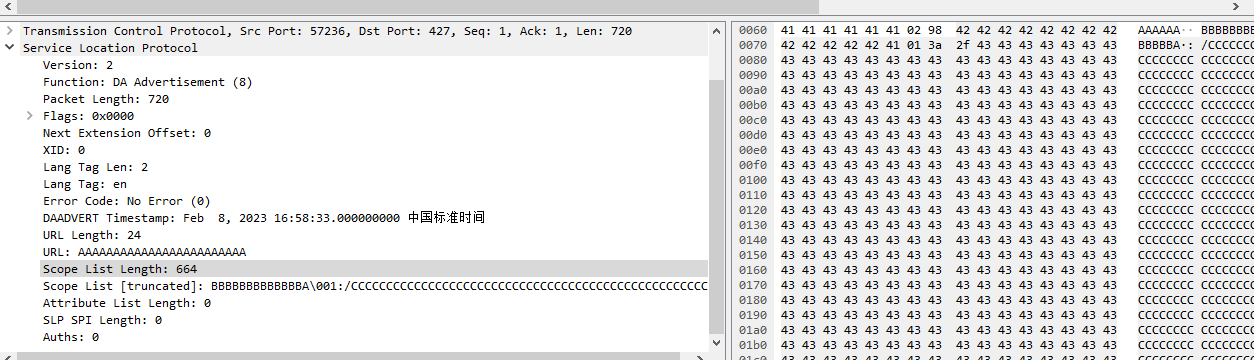

流量特征如下,前面部分是指定SLP数据的类型为DA Advertisement和一些头部信息

下面的URL不存在:/ ,而且Scope List length大于了256,导致对URL的:/查找会继续到Scope list里面,最终导致堆溢出

知道了成因和对应特征,所以在流量测的简单检测可以对 SRVLOC协议数据中DA Advertisement调用的Scope List length字段判断大小是否大于256,同时URL不包含:/字符,同时Scope list 数据存在:/字符

官方修复建议

当前官方已发布受影响版本的对应补丁,建议受影响的用户及时更新官方的安全补丁。链接如下:

https://www.vmware.com/security/advisories/VMSA-2021-0002.html

其中各受影响版本升级到对应的修复版本:

ESXi7.0版本:升级到ESXi70U1c-17325551

ESXi6.7版本:升级到ESXi670-202102401-SG

ESXi6.5版本:升级到ESXi650-202102101-SG

Cloud Foundation 4.x版本:升级到4.2

Cloud Foundation 3.x版本:升级到3.10.1.2

临时修复建议

该临时修复建议存在一定风险,建议用户可根据业务系统特性审慎选择采用临时修复方案:

使用以下命令在ESXi主机上停止SLP服务:

/etc/init.d/slpd stop

运行以下命令以禁用SLP服务且重启系统仍然生效:

esxcli network firewall ruleset set -r CIMSLP -e 0chkconfig slpd off

运行此命令检查禁用SLP服务成功:

chkconfig --list | grep slpd

若输出slpd off则禁用成功。

版权归原作者 DFF_Team 所有, 如有侵权,请联系我们删除。