SDP出现的背景

SDP全称是Software Defined Perimeter,即软件定义边界,是由国际云安全联盟CSA于2013年提出的基于零信任(Zero Trust)理念的新一代网络安全技术架构。

一个经典访问关系普遍都可汇总为这样的访问模型:【终端】-【网络】-【业务系统】。访问最初是由终端产生请求,通过网络发送给业务系统,系统响应请求,通过网络,反馈结果,终端展示结果,从而完成一个完整的访问关系。

在这样的过程中企业为了保证访问的安全安全,因此需要在终端的数据要防止泄露,网络要防止被窃听和截取,业务系统要防止被攻击。这就是安全行业中常说端、管、云都安全的逻辑基础。

对于业务系统而言,从诞生之日起就需要被使用。有使用,则需要连接,最开始的连接是物理连接,也就是业务系统安装在电脑/主机里,通过键盘、鼠标、显示器直接本地操作。再后来,则演进出了网络,业务系统依然安装在电脑/主机里面,但是操作者可以在很远的地方(比如办公室,家里、分支机构等)通过网络(局域网、VPN网络、专线网络、互联网等)来访问业务系统。

访问的方式主要分为通过【内网访问】和【外网访问】两大类:

- 【内网访问】因为终端和业务服务器都在公司内部,安全性较高。比如办公室的电脑,访问办公室机房内的财务系统。

- 【外网访问】主要是通过互联网和vpn来访问,因为是从外向内的访问,就需要设备比如vpn网关或者业务系统被发布到公共网络,就会产生很多安全隐患,比如端口暴露,IP地址被扫描、主机被渗透,账户被破解等。

在企业运行过程中常见的【外网访问】主要有两个方式:

最初的方式通常是采用直接Internet访问的方式。比如从云的邮件系统,通过mail.sowings.com.cn直接发布到互联网上,大家都可以访问,包括黑客,但只是黑客不知道账户和密码。比如云主机开通3389,直接通过 202.96.12.66:3389来进行远程运维操作,这也是Internet直接访问。

其次则进一步考虑到安全访问而采用SSL VPN访问,通过建设SSL VPN,业务系统依然部署在企业内网里面,远程的电脑、手机通过SSL VPN接入到公司网络,实现业务系统的远程访问。相比之下,SSL VPN访问比Internet直接访问的方式安全了很多,但是由于vpn的厂家比较集中,目前国内vpn多为深信服,天融信,由于vpn本身也是一个系统,出货量越多,就会被黑客研究和分析的越多,因此对vpn的攻击也就越有针对性,所以vpn已经不安全了。

并且最近几年的hw中,很多都是直接利用vpn的漏洞直接进去内网了。因此,大家需要更安全的公共网络访问方式,因此诞生了零信任的SDP。

SDP的能力简介

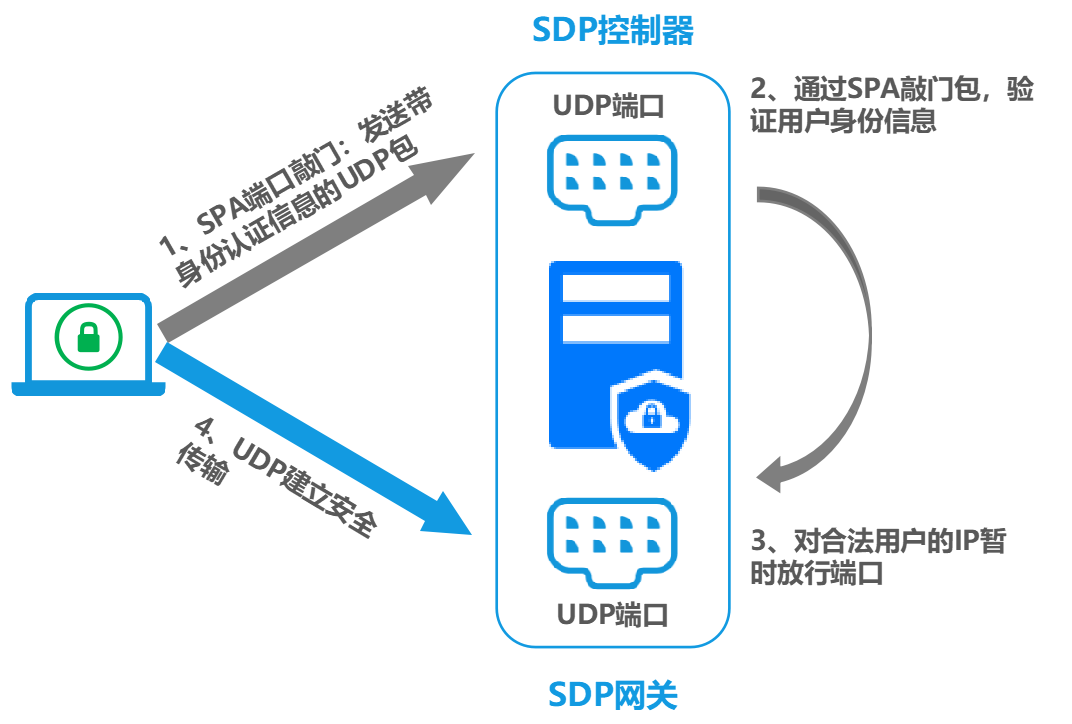

SDP结合了Internet直接访问和vpn访问的优势,规避了2者的缺点。也就是业务系统还是在内网,不用暴露,SDP的控制器通过一个udp端口发布到互联网上,让客户端通过spa协议来敲门认证,避免了自己的暴露,从而实现了整个系统的隐身,既sdp自身不暴露,业务服务器也不暴露,这是革命性的技术。这有点类似地下接头,先对暗号(SPA敲门),暗号通过才告诉对方行动的时间、地点(SDP Gateway的IP地址)。客户端只有知道了行动时间、地点后,才能见到行动的具体参与人(真实服务器的ip地址)。

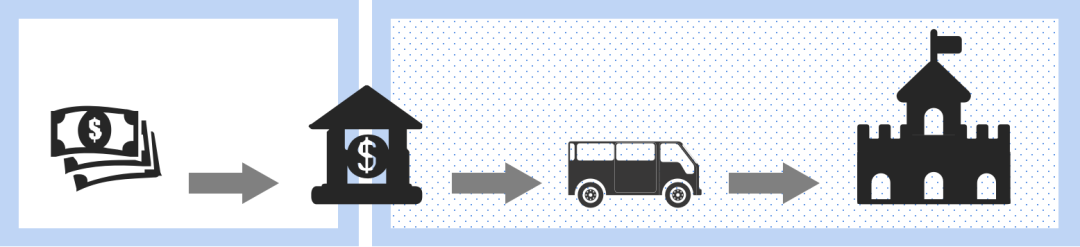

这种交互方式就如同我们在银行存钱的动作一样。我们先将钱存放只柜台,银行网点结业后,通过金融押运车辆,将现金送到银行的金库。银行网点相当于终端、现金相当于数据,押运车辆相当于网络,金库相当于业务系统。

首先,现金不能泄露,现金就通过网点丢失了,相当于数据在终端被泄露 。其次,押运车辆的人员需要反复确认身份和权限,相当于SDP的最小授权和反复确认身份。最后,金库不能被暴露和攻击,相当于业务系统不能暴露被渗透攻击。

SDP的优势

** SDP的安全优势:**

1、SDP的“网络隐身”技术,可以最小化攻击面,极大程度降低安全风险;

2、SDP的“按需授权”安全模型,可以最小化被攻击后的安全风险。

3、SDP通过分离访问控制和数据信道,保护关键资产和基础架构,从而阻止潜在的基于网络的攻击;

4、SDP提供了整个集成的安全体系结构,这一体系结构是现有的安全设备难以实现的;

5、SDP提供了基于连接的安全架构,而不是基于IP的替代方案。因为整个IT环境爆炸式的增长,云环境中的边界缺失使得基于IP的安全性变得脆弱。

6、SDP允许预先审查控制所有连接,从哪些设备、哪些服务、哪些设施可以进行连接,所以它整个的安全性方面是比传统的架构是更有优势的。

** SDP商业优势:**

1、节省成本及人力

2、提高IT运维的灵活性

3、合规范围增加及成本降低

4、安全迁移上云

5、业务的敏捷性和创新

** SDP的潜在应用领域:**

1、基于身份的网络访问控制

2、网络微隔离

3、安全的远程访问(VPN 替代)

4、第三方用户访问

5、特权用户访问安全

6、高价值应用的安全访问

7、托管服务器的访问安全

8、安全迁移到云环境

9、强化身份认证方案

10、防御 DDoS 攻击

版权归原作者 S4000266158 所有, 如有侵权,请联系我们删除。