分享一个好用的漏洞环境:Vulhub - FreeBuf网络安全行业门户

sudo apt install docker.io

snap install docker

Docker Compose是 docker 提供的一个命令行工具,用来定义和运行由多个容器组成的应用。使用 compose,我们可以通过 YAML 文件声明式的定义应用程序的各个服务,并由单个命令完成应用的创建和启动。

python 2

pip install docker-compose

python3

pip3 install docker-compose

下载vulhub

git clone https://github.com/vulhub/vulhub.git

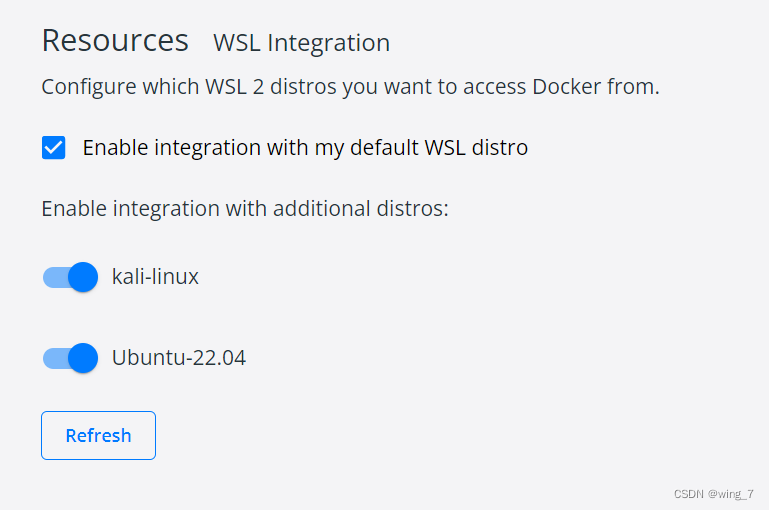

docker desktop 重装后(ps docker 怪怪的第一次需要配置 win的防火墙第二次只需配置)

配置防火墙(ps 备选配置)

netsh interface portproxy add v4tov4 listenport=2375 connectaddress=127.0.0.1 connectport=2375 listenaddress=<your-public-ip> protocol=tcp

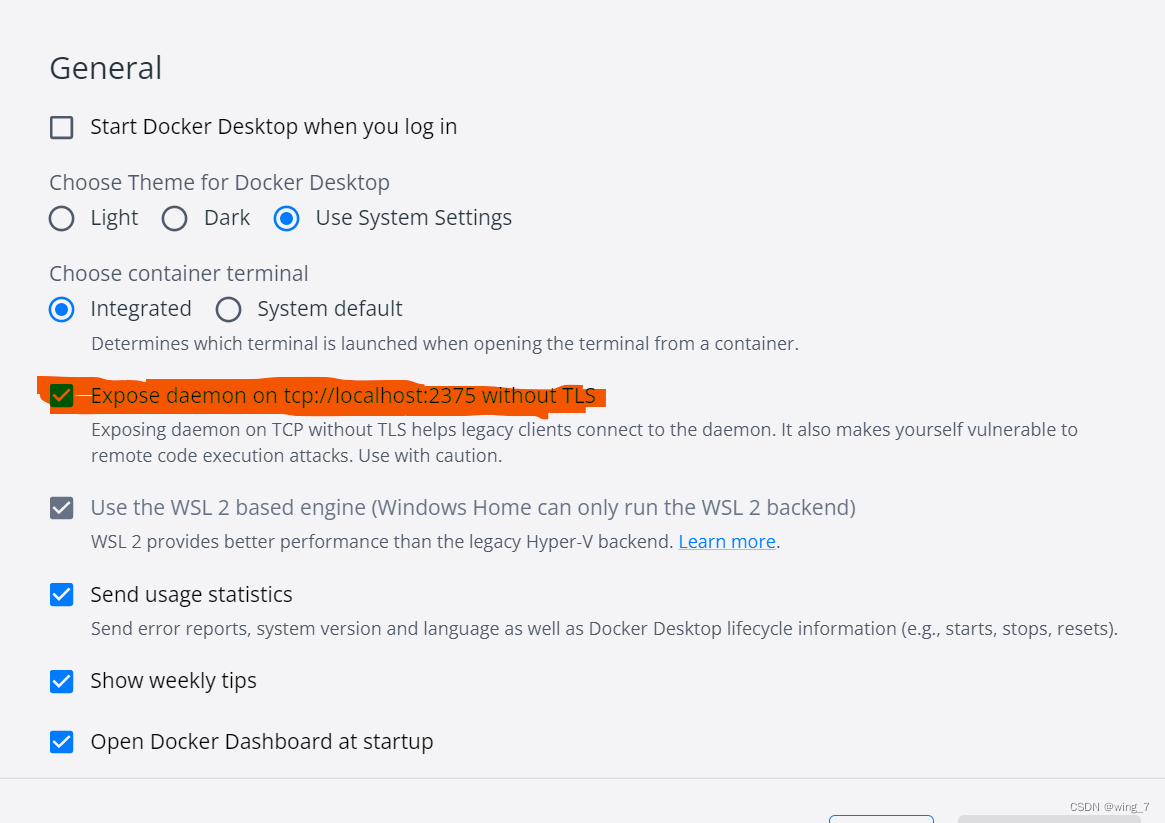

Expose daemon on tcp://localhost:2375 without TLS

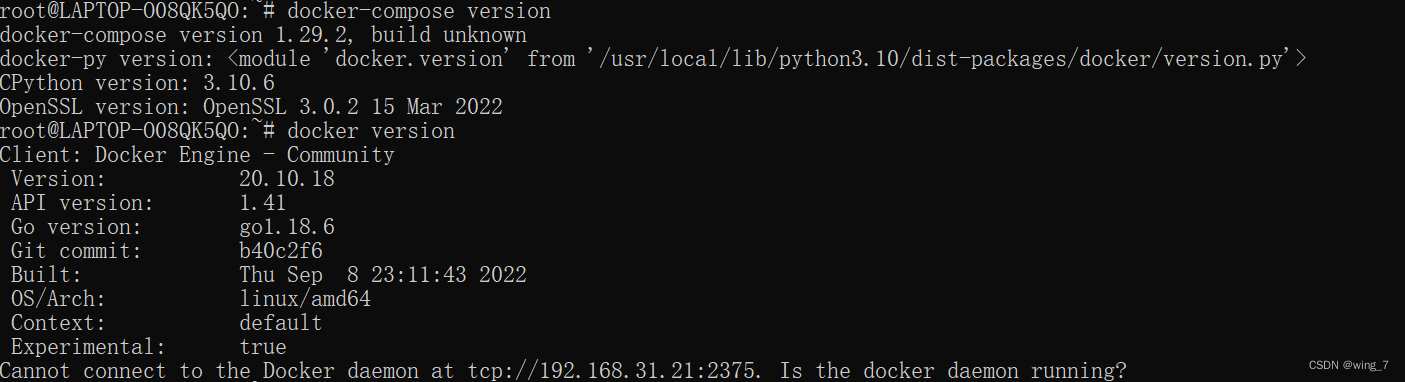

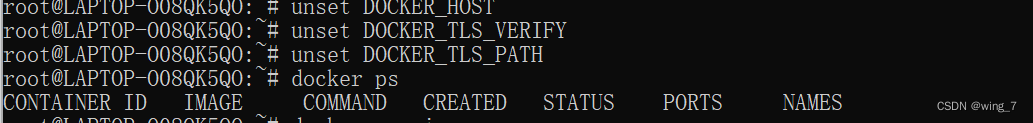

清除docker 环境变量进行测试

启动靶场

(182条消息) 搭建Vulhub靶场 【附图】_君莫hacker的博客-CSDN博客_vulhub

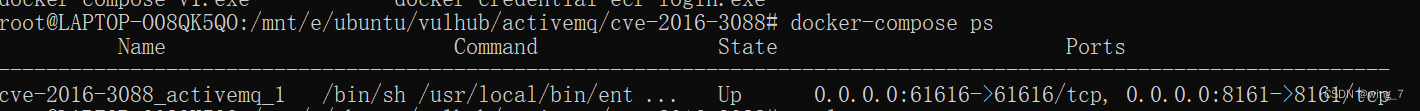

启动靶场成功端口映射成功

在本地使用http://your-ip:8161 访问web 靶机(有空会进行后续复现操作)

本次docker容器中ActiveMQ 的版本是ActiveMQ 5.11.1,环境运行后,将监听61616和8161两个端口。其中61616是工作端口,消息将在这个端口进行传递。8161是Web管理页面端口,本漏洞就出现在web控制台中。访问http://your-ip:8161 看到web管理页面,说明环境成功运行。

参考博客:

ActiveMQ 任意文件写入漏洞(CVE-2016-3088)复现_Laura_小狮子的博客-CSDN博客

版权归原作者 wing_7 所有, 如有侵权,请联系我们删除。