本文还有配套的精品资源,点击获取

简介:SpringSecurity是一个全面的Java应用安全管理框架,提供了身份验证、授权和访问控制等功能。本指南将深入探讨如何在前端应用中集成SpringSecurity,包括基础架构理解、配置、用户认证、权限管理、错误处理和CSRF防护。涵盖高级话题如自定义认证逻辑、OAuth2整合和SSO实现,帮助开发者构建安全的Web应用。

1. SpringSecurity框架介绍

在当今应用安全需求日益增长的IT领域,SpringSecurity框架作为Java生态系统中安全领域的佼佼者,扮演着至关重要的角色。它不仅仅是一个安全框架,更是一个成熟的、可扩展的认证和访问控制框架。SpringSecurity不仅提供了全面的安全解决方案,还能够灵活地适应不同的安全需求。

SpringSecurity采用了控制反转(IoC)的设计原则,能够与Spring框架无缝集成,确保了高度的可定制性和灵活性。其对安全性的处理主要体现在对认证和授权两个核心功能的实现上。通过一系列的过滤器、认证提供者和安全拦截器,SpringSecurity对应用中的敏感操作进行了严格的安全控制。

本章节旨在为读者提供一个全面且深入的SpringSecurity框架概览,让大家对这一强大的安全框架有一个初步的认识和理解。从第二章开始,我们将深入探讨SpringSecurity的基础架构组件,以及如何配置安全规则、实现前后端的用户认证与权限管理,并最终通过实战案例了解如何进行错误处理和CSRF防护。

2. SpringSecurity基础架构组件

2.1 核心组件概念解析

2.1.1 认证与授权的基本原理

在安全领域,认证(Authentication)与授权(Authorization)是两个核心概念。认证是用来确认用户身份的合法性,而授权则是决定在验证身份后用户能够执行哪些操作。在SpringSecurity中,这一机制被高度抽象,以便支持不同的应用场景和需求。

** 认证过程 ** :用户首先向系统提供身份凭证(如用户名和密码),系统通过一系列验证过程(包括查询数据库、密码加密比对、多因素验证等),最终确认用户的身份合法性。认证成功后,系统会生成一系列的上下文信息(如用户信息、角色信息等),并把这些信息封装到

SecurityContextHolder

中。

** 授权过程 ** :在用户通过认证后,每次访问受保护的资源时,SpringSecurity都会进行授权检查。授权通常是基于角色和权限的访问控制列表(ACL)。访问决策管理器(

AccessDecisionManager

)会根据用户的认证信息和应用的安全规则,决定用户是否有权限访问资源。

2.1.2 过滤器链的工作机制

SpringSecurity通过过滤器链(

FilterChainProxy

)来处理HTTP请求,并提供安全功能。过滤器链包含一系列过滤器,每个过滤器在请求处理流程中都承担不同的职责。

这些过滤器包括但不限于:

UsernamePasswordAuthenticationFilter

用于处理表单提交的用户登录,

BasicAuthenticationFilter

用于处理HTTP基本认证,

CsrfFilter

用于CSRF防护,

SessionManagementFilter

用于会话管理等。每个过滤器都按照特定的顺序排列,它们相互协作确保安全策略得以执行。

当一个HTTP请求到来时,过滤器链会从头至尾执行每个过滤器。每个过滤器都有机会决定是否通过当前请求,或者将请求转发给下一个过滤器。在过滤器链的末端,如果请求没有被拒绝,就会到达实际的控制器处理请求。

2.2 核心接口与默认实现

2.2.1 用户详情服务(UserDetailsService)

UserDetailsService

是SpringSecurity中一个关键接口,其作用是通过用户名加载用户相关的详细信息,如用户凭证、权限等。

public interface UserDetailsService {

UserDetails loadUserByUsername(String username) throws UsernameNotFoundException;

}

当认证流程启动时,认证提供者会调用

UserDetailsService

来获取

UserDetails

对象。系统会使用该对象来创建

Authentication

对象,这是SpringSecurity安全上下文的核心部分。

2.2.2 认证提供者(AuthenticationProvider)

AuthenticationProvider

接口是SpringSecurity中的核心组件之一,它负责执行实际的认证逻辑。

AuthenticationProvider

会调用

UserDetailsService

获取用户详情,然后对提供的凭证进行验证。

public interface AuthenticationProvider {

Authentication authenticate(Authentication authentication) throws AuthenticationException;

boolean supports(Class<?> authentication);

}

如果认证成功,

AuthenticationProvider

会返回一个填充了额外信息(如权限)的

Authentication

对象。若认证失败,通常会抛出

AuthenticationException

异常。

2.2.3 访问决策管理器(AccessDecisionManager)

AccessDecisionManager

负责在访问受保护的资源时做出授权决策。它根据安全配置、用户的角色或权限以及预定义的投票策略来决定是否允许访问。

public interface AccessDecisionManager {

void decide(Authentication authentication, Object object, Collection<ConfigAttribute> configAttributes) throws AccessDeniedException;

boolean supports(ConfigAttribute attribute);

boolean supports(Class<?> clazz);

}

在SpringSecurity中,有三种基本的

AccessDecisionManager

实现:

AffirmativeBased

、

ConsensusBased

和

UnanimousBased

。它们分别以不同的方式处理投票逻辑,例如多数通过、一致同意或至少一个同意。

2.3 核心扩展点与自定义实现

2.3.1 认证与授权的扩展机制

SpringSecurity提供了许多扩展点,允许开发者根据业务需求进行自定义实现。例如,用户可以实现自己的

AuthenticationProvider

,以集成特定的认证机制,如社交媒体认证、生物识别认证等。

扩展机制还涉及到

AuthenticationToken

、

AuthenticationEntryPoint

、

AccessDecisionVoter

等接口,这些接口允许开发者实现特定的逻辑,例如自定义登录逻辑、处理未认证的访问请求以及参与访问决策投票等。

2.3.2 自定义安全拦截器(SecurityInterceptor)

SecurityInterceptor

是SpringSecurity用于授权的拦截器,它在方法级别拦截请求。开发者可以通过继承

AbstractSecurityInterceptor

类并实现

securedObject

接口来自定义安全拦截器。

public abstract class AbstractSecurityInterceptor implements InitializingBean, ApplicationEventPublisherAware {

// 实现拦截器逻辑和安全检查

}

自定义安全拦截器可以用来实现特定的授权需求,例如在访问数据库记录前进行权限检查,或者在执行服务方法前验证用户是否具有调用该服务的权限。

通过这些扩展点,开发者能够灵活地集成新的安全特性或者调整现有安全配置,以适应不断变化的业务场景和安全需求。

3. 配置SpringSecurity安全规则

在构建安全的Web应用程序时,配置Spring Security安全规则是关键步骤。这一章节将深入探讨如何通过Spring Security框架提供的工具来定制和优化应用程序的安全配置。本章将从基础配置开始,逐步深入到具体的认证与授权策略配置,并通过实战案例,使读者能够理解和应用这些安全规则来保护自己的应用。

3.1 安全配置基础

3.1.1 Web安全配置类(WebSecurityConfigurerAdapter)

Web安全配置是Spring Security框架中实现安全规则配置的起点。

WebSecurityConfigurerAdapter

类是自定义安全配置的中心点,允许开发者覆盖默认的安全配置。

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/public/**").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.and()

.httpBasic();

}

}

在上述配置类中,我们定义了对哪些URL路径应用安全规则。例如,所有

/public/**

路径下的资源都允许任何人访问,而其他路径则需要用户进行认证。

3.1.2 方法级别与接口级别的安全设置

除了配置整个应用的安全规则外,Spring Security还提供了在方法级别和接口级别上设置安全规则的能力。

方法级别的安全设置

import org.springframework.security.access.prepost.PreAuthorize;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RestController;

@RestController

public class DataController {

@GetMapping("/data")

@PreAuthorize("hasRole('ROLE_USER')")

public String getData() {

return "Sensitive Data";

}

}

在这个例子中,我们使用了

@PreAuthorize

注解来确保只有拥有

ROLE_USER

角色的用户才能调用

getData

方法。

接口级别的安全设置

接口级别的安全设置可以通过配置类中的

authorizeRequests()

方法实现,如下:

http

.authorizeRequests()

.antMatchers(HttpMethod.GET, "/api/data").hasRole("USER")

.antMatchers(HttpMethod.POST, "/api/data").hasRole("ADMIN")

.anyRequest().authenticated();

在这里,我们定义了两个具体的HTTP请求方法

GET

和

POST

,分别对应不同的安全规则。

3.2 认证与授权的配置细节

3.2.1 内存中的用户存储与加密方式

在Spring Security中,可以使用内存中的用户存储作为简单的认证源。此外,还可以为用户密码应用加密算法,以提高安全性。

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth

.inMemoryAuthentication()

.withUser("user").password(passwordEncoder().encode("password")).roles("USER")

.and()

.withUser("admin").password(passwordEncoder().encode("admin")).roles("ADMIN");

}

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

在这个例子中,我们使用了

BCryptPasswordEncoder

作为密码加密器,这是一种广泛使用的强加密器。

3.2.2 基于角色的访问控制配置

基于角色的访问控制是一种常见的授权策略,它基于用户的角色来决定其访问权限。

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/admin/**").hasRole("ADMIN")

.antMatchers("/user/**").hasAnyRole("USER", "ADMIN")

.anyRequest().authenticated();

}

在这个配置中,我们根据URL路径来定义角色访问权限,如

/admin/**

路径下的资源只有

ADMIN

角色的用户才能访问。

3.3 实战:定制化安全规则

3.3.1 自定义登录页面与逻辑

Spring Security允许自定义登录页面,以及登录成功或失败的逻辑。

http

.formLogin()

.loginPage("/login")

.loginProcessingUrl("/perform_login")

.defaultSuccessUrl("/home")

.failureUrl("/login?error");

在这里,我们配置了登录页面的URL为

/login

,登录请求被处理的URL为

/perform_login

,登录成功后跳转到

/home

,失败则跳转回登录页面,并带有一个错误参数。

3.3.2 异常处理与安全异常的转换

在实际应用中,我们需要处理和转换安全异常,以提供更友好的用户反馈。

http

.exceptionHandling()

.accessDeniedPage("/access-denied");

上述配置使得当访问被拒绝时,用户将被重定向到

/access-denied

页面。

总结

本章节内容涵盖了Spring Security安全规则配置的基础知识,包括Web安全配置类的使用、方法级别与接口级别的安全设置、认证与授权的配置细节。通过实战案例,我们了解到如何定制化安全规则,并对异常进行处理。掌握了这些配置,开发者可以为自己的Spring Boot应用程序实现细粒度的安全控制,为用户提供安全的访问体验。在接下来的章节中,我们将深入探讨前端用户认证方法、前端权限管理与角色分配以及错误状态码捕获与提示等内容,为构建更加健壮的应用程序打下基础。

4. 实现前端用户认证方法

4.1 用户认证流程解析

4.1.1 浏览器与服务器的交互流程

在理解了SpringSecurity的架构组件和安全规则配置之后,我们接下来深入探讨前端用户认证的具体流程。用户认证是用户身份验证的过程,在这个过程中,浏览器与服务器之间会进行一系列的交互来验证用户的身份。

当用户尝试访问受保护的资源时,浏览器首先会发起一个HTTP请求。如果用户尚未认证,服务器将重定向该请求到登录页面。用户在登录页面提交表单后,浏览器会再次发送包含用户凭证(用户名和密码)的请求给服务器。服务器对这些凭证进行验证,并决定是否授权用户访问。

这一流程通常涉及以下几个关键步骤:

- 用户访问应用,请求资源。

- 服务器识别到请求未包含有效的认证信息。

- 服务器将用户重定向到登录页面。

- 用户填写用户名和密码并提交。

- 浏览器将认证信息(通常是通过HTTP请求头中的Authorization字段)发送给服务器。

- 服务器验证凭证的合法性。

- 服务器为已认证的用户创建会话(Session)并生成认证令牌(如JWT)。

- 服务器响应一个包含认证令牌的HTTP响应给浏览器。

- 浏览器存储该令牌,并在后续的请求中携带该令牌访问受保护的资源。

- 服务器在接收到请求时验证令牌的有效性,如果有效,则处理请求;否则拒绝访问。

4.1.2 身份认证的时序图详解

为了更清楚地展示用户认证的整个流程,我们可以使用时序图(Sequence Diagram)来进行视觉化说明。时序图是UML(统一建模语言)的一部分,它通过按时间顺序展示消息的交互,帮助我们理解系统的动态行为。

sequenceDiagram

participant B as Browser

participant S as Server

B->>S: Request Resource

alt Not Authenticated

S->>B: Redirect to Login

B->>S: Submit Credentials

S->>S: Validate Credentials

alt Valid

S->>B: Create Session

S->>B: Generate Token

B->>S: Store Token

S->>B: Send Token

else Invalid

S->>B: Send Error

end

else Authenticated

S->>B: Send Resource

end

B->>S: Request Resource with Token

S->>S: Validate Token

alt Token Valid

S->>B: Send Resource

else Token Invalid

S->>B: Send Error

end

在这个时序图中,我们可以看到:

- 浏览器和服务器之间进行多次消息交换。

- 用户在未认证时会收到登录页面的请求重定向。

- 用户登录后,服务器生成并发送认证令牌。

- 浏览器在后续请求中携带认证令牌,服务器验证令牌的有效性。

4.2 前端认证技术选型

4.2.1 JWT与Session的对比分析

在现代Web应用中,有多种方式可以实现用户认证,其中最常见的两种方式是使用JSON Web Tokens (JWT)和Session Cookie。每种方法都有其优缺点,了解它们的差异对于选择适合你应用的认证技术至关重要。

Session-Based Authentication(基于会话的认证)

Session认证是最传统的一种认证方式。用户登录后,服务器在内存中创建一个与用户关联的会话(Session),并在客户端生成一个唯一的Session ID。这个Session ID被存储在用户浏览器的Cookie中,每次用户请求时,浏览器都会发送这个Session ID,服务器通过它识别用户身份。

优点: - 成熟稳定,被广泛使用。 - 服务器端控制会话,易于实现复杂的安全机制。

缺点: - 服务器需要存储用户会话信息,随着用户数量增加,会话存储可能会成为瓶颈。 - 分布式系统中,Session的共享较为复杂。

JWT-Based Authentication(基于JWT的认证)

JWT(JSON Web Tokens)是近年来逐渐流行的一种认证方式,它允许用户在登录后获得一个自包含的令牌(Token),该令牌包含了用户的认证信息和其它声明。JWT不需要服务器维护会话信息,令牌在客户端生成并存储,每次请求都需要携带这个Token。

优点: - 无状态,令牌可存储在客户端,易于实现分布式系统。 - 令牌是可自验证的,减轻了服务器的负担。 - 可以跨多个域使用,易于实现跨域认证。

缺点: - Token中保存信息较多,增大了请求的体积。 - Token一旦泄露,需要更多的策略来处理(如立即过期)。

对比

| 特性 | Session | JWT | |----------------------|---------------------|----------------------| | 存储位置 | 服务器 | 客户端/客户端和服务器 | | 状态性质 | 有状态 | 无状态 | | 可扩展性 | 通常需要共享Session | 分布式架构友好 | | 安全性 | Session ID容易被窃取 | Token容易被泄露 | | 性能 | 高(服务器端内存) | 低(数据传输) |

在选择认证机制时,需要考虑应用的具体需求,如可扩展性、安全性和用户数量等因素。

4.2.2 基于OAuth2.0的认证流程

OAuth2.0是一种授权框架,它允许用户让第三方应用访问自己存储在其他服务提供者上的信息,而不需要将用户名和密码提供给第三方应用。OAuth2.0不仅可以用于用户认证,还可以用于授权访问,它在现代Web应用中尤为重要。

OAuth2.0的基本认证流程包含以下步骤:

- 用户访问第三方应用(Client)。

- 第三方应用重定向用户到授权服务器(Authorization Server)。

- 用户在授权服务器上登录并授权第三方应用获取访问权限。

- 授权服务器重定向用户回第三方应用,并提供一个授权码(Authorization Code)。

- 第三方应用使用授权码向授权服务器请求访问令牌(Access Token)。

- 授权服务器验证请求并发送访问令牌给第三方应用。

- 第三方应用使用访问令牌访问用户资源。

sequenceDiagram

participant U as User

participant C as Client

participant AS as Authorization Server

U->>C: Request Resource

C->>U: Redirect to Authorization Server

U->>AS: Login and Authorize

AS->>U: Redirect back with Authorization Code

U->>C: Access Resource with Authorization Code

C->>AS: Exchange Authorization Code for Access Token

AS->>C: Send Access Token

C->>AS: Access User Resource with Access Token

通过以上流程,OAuth2.0允许用户在不同的服务之间安全地共享授权,而无需共享他们的登录凭据。

4.3 认证过程的前后端协作

4.3.1 前端发送认证请求的细节

在前端实现用户认证时,我们需要按照选定的认证方法发送请求。这里我们将以JWT为例,解释前端如何发送认证请求。

- 用户在登录表单中输入用户名和密码。

- 前端收集这些信息并通过一个HTTP请求发送到认证服务器。

- 请求通常包含在HTTP请求的body中,并且设置适当的Content-Type(例如

application/json)。 - 认证服务器验证提供的凭证。

- 如果凭证有效,服务器将返回一个JWT,并可能包括一些额外的用户信息。

- 前端将这个JWT存储在合适的位置,例如在localStorage中。

一个典型的发送登录请求的JavaScript代码示例如下:

fetch('/api/login', {

method: 'POST',

headers: {

'Content-Type': 'application/json',

},

body: JSON.stringify({

username: 'user',

password: 'pass'

}),

}).then(response => response.json())

.then(data => {

if(data.token) {

localStorage.setItem('userToken', data.token);

// Redirect or update the UI

}

})

.catch(error => {

console.error('Login Error', error);

});

4.3.2 后端处理认证请求的逻辑

在后端,我们需要编写代码来处理前端发送的认证请求。以下是一个Spring Security实现的简化版本,用于处理JWT认证:

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.csrf().disable()

.authorizeRequests()

.antMatchers("/api/login").permitAll()

.anyRequest().authenticated()

.and()

.addFilter(new JWTAuthenticationFilter(authenticationManager()));

}

@Autowired

public void configureGlobal(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailsService())

.passwordEncoder(passwordEncoder());

}

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Bean

public UserDetailsService userDetailsService() {

// Code to load user details from database

}

}

认证过滤器

JWTAuthenticationFilter

的代码如下:

public class JWTAuthenticationFilter extends UsernamePasswordAuthenticationFilter {

private final AuthenticationManager authenticationManager;

public JWTAuthenticationFilter(AuthenticationManager authenticationManager) {

this.authenticationManager = authenticationManager;

}

@Override

public Authentication attemptAuthentication(HttpServletRequest request,

HttpServletResponse response) throws AuthenticationException {

try {

User credentials = new ObjectMapper()

.readValue(request.getInputStream(), User.class);

return authenticationManager.authenticate(

new UsernamePasswordAuthenticationToken(

credentials.getUsername(),

credentials.getPassword()

)

);

} catch (IOException e) {

throw new RuntimeException(e);

}

}

@Override

protected void successfulAuthentication(HttpServletRequest request,

HttpServletResponse response,

FilterChain chain,

Authentication authResult) throws IOException, ServletException {

String token = Jwts.builder()

.setSubject(((User) authResult.getPrincipal()).getUsername())

.setExpiration(new Date(System.currentTimeMillis() + EXPIRATION_TIME))

.signWith(SignatureAlgorithm.HS512, SECRET)

.compact();

response.addHeader(HEADER_STRING, TOKEN_PREFIX + token);

}

}

在这个过程中,

JWTAuthenticationFilter

类扩展了

UsernamePasswordAuthenticationFilter

,负责拦截登录请求并提取用户凭证。一旦用户成功认证,系统就会生成一个JWT并将其作为响应头返回给客户端。

5. 前端权限管理与角色分配

在构建企业级应用时,权限管理是一个不可或缺的部分,它确保了应用的安全性,防止未经授权的用户访问敏感数据或执行关键操作。前端权限管理不仅是后端职责,前端开发者同样需要参与其中,与后端协作确保权限规则得以正确执行。本章将探讨如何在前端实现权限管理与角色分配,从理论到实战案例,深入了解这一重要话题。

5.1 基于角色的访问控制

5.1.1 权限模型的构建与分配

在现代应用中,基于角色的访问控制(RBAC)模型被广泛采用,因为它易于管理和扩展。在这个模型中,权限被赋予角色,而不是直接授予用户。用户与角色关联,通过角色来控制用户能够访问的资源和执行的操作。

构建权限模型时,需要定义各种角色,并为每个角色分配相应的权限。例如,一个典型的电商应用可能会有“访客”、“会员”、“管理员”等角色,每个角色对应不同的权限集合。

graph LR

User --> |拥有| Role

Role --> |包含| Permission

角色与权限的关系可以用上述流程图来表示。一个用户拥有多个角色,每个角色包含一组权限。

5.1.2 动态权限验证的实现机制

权限验证的动态性意味着权限管理不应该是一成不变的。在许多业务场景下,用户的角色和权限会随着业务逻辑的变化而变化。动态权限验证允许系统实时地根据当前用户的角色集合来动态调整可用的功能。

function hasPermission(userRoles, requiredRole) {

return userRoles.some(role => role === requiredRole);

}

const currentUserRoles = ['admin', 'editor'];

const canDelete = hasPermission(currentUserRoles, 'admin');

console.log(canDelete); // true, if the current user has the 'admin' role

上述JavaScript代码展示了一个简单的动态权限验证的实现,通过检查用户拥有的角色列表,判断是否具有特定操作的权限。

5.2 前端展示与权限绑定

5.2.1 角色与权限在前端的表现形式

前端应用必须能够展示与当前用户角色相关的功能和内容。这意味着前端需要能够感知用户的角色,并在界面上有所反映。通常,前端会使用路由守卫、组件权限判断、按钮/链接的显示与隐藏等方式来实现。

const UserMenu = () => {

const currentUser = useContext(CurrentUserContext);

return (

<div>

<Link to="/dashboard">Dashboard</Link>

{currentUser.roles.includes('admin') && <Link to="/admin">Admin Panel</Link>}

<Link to="/logout">Logout</Link>

</div>

);

};

在这个React组件示例中,管理员用户会看到额外的“Admin Panel”链接。

5.2.2 前端权限控制的代码实现

在前端进行权限控制时,我们通常会定义一些通用的方法来判断权限,并在需要的地方调用它们。这样可以避免重复的权限检查代码,让应用更加清晰和易于维护。

export function canAccess(routePermission) {

const currentUser = useContext(CurrentUserContext);

if (!currentUser) return false;

return currentUser.permissions.includes(routePermission);

}

const SomeProtectedComponent = () => {

const access = canAccess('write:blog');

if (!access) return <Redirect to="/" />;

return <div>Protected Content</div>;

};

在上述代码中,

canAccess

函数根据当前用户的权限列表来决定是否允许用户访问某个路由或组件。

5.3 权限动态管理案例研究

5.3.1 实时权限更新的处理

在一些场景下,用户的权限可能会随着应用状态的变化而实时更新。例如,一个在线会议应用可能会根据用户是否是会议的主持人来动态改变权限。前端需要能够处理这种实时更新的情况,确保用户界面与权限状态保持同步。

const RealtimePermissionsHandler = () => {

const [userPermissions, setUserPermissions] = useState([]);

useEffect(() => {

const subscription = permissionService.subscribe((newPermissions) => {

setUserPermissions(newPermissions);

});

return () => {

subscription.unsubscribe();

};

}, []);

return <div>{/* App content with permissions applied */}</div>;

};

在这个React组件中,我们订阅了权限服务的更新,并在权限发生变化时更新本地状态。这样可以确保组件能够根据最新的权限状态渲染正确的内容。

5.3.2 多场景下的权限管理策略

不同的业务场景可能需要不同的权限管理策略。前端开发者需要与产品经理和后端开发者紧密合作,设计出既符合业务需求又能确保安全性的权限管理方案。

例如,一个内容管理系统(CMS)可能需要精细的权限控制,包括页面编辑、图片上传、评论管理等不同模块的权限。在设计时,每个模块的权限需要单独定义,并通过前端的权限验证逻辑来实施。

const CMSPermissions = {

'edit-pages': ['canEditPage', 'canViewStats'],

'upload-images': ['canUploadImage'],

'moderate-comments': ['canApproveComments']

};

function canPerformAction(permissionKey, requiredCapabilities) {

const currentCapabilities = CMSPermissions[permissionKey];

return requiredCapabilities.every(cap => currentCapabilities.includes(cap));

}

const EditorTools = () => {

const canEdit = canPerformAction('edit-pages', ['canEditPage']);

return <div>{canEdit ? 'Edit Tools' : 'Access Denied'}</div>;

};

以上代码展示了一个简单的权限管理策略,允许用户根据其角色和权限访问编辑工具栏的不同部分。

以上内容详细探讨了前端权限管理与角色分配的相关知识,并通过代码实例与流程图进行了具体演示,旨在加深读者对现代企业应用权限管理实践的理解。

6. 错误状态码捕获与提示

6.1 状态码设计原则与实践

6.1.1 状态码的标准化与扩展

在开发过程中,状态码是前后端进行交互时传递错误和状态信息的重要手段。一个良好设计的状态码系统不仅能够让开发者迅速定位问题,还能保持前后端接口的清晰和稳定。HTTP状态码就是其中的一个典范,它包含了一组标准化的代码,用于描述服务器对请求的处理结果。

当设计自定义的状态码时,也应当遵循一些基本原则: - ** 唯一性 ** :每个状态码应该是唯一的,确保通过状态码可以清晰的定位到一种具体的错误或状态。 - ** 可扩展性 ** :随着系统的不断迭代,可能会出现新的状态码,因此设计时要留有扩展空间。 - ** 人类可读性 ** :状态码的描述应直观、易于理解,便于开发者在调试时快速识别问题。 - ** 一致性 ** :与HTTP状态码保持一致性,可避免混淆,例如使用2开头表示成功,4开头表示客户端错误,5开头表示服务器错误等。

在SpringSecurity中,我们通常会遇到的安全异常可以通过自定义状态码来表达。例如,用户认证失败时可以返回401状态码,并附带详细错误信息;权限不足时返回403状态码。通过实现

WebMvcConfigurer

接口中的

addInterceptors

方法,我们可以注册一个全局的异常处理器,从而自定义错误状态码的生成逻辑。

6.1.2 状态码在前端的处理流程

前端接收到状态码后,需要有一个流程来处理这些状态码,将它们转换为友好的提示信息展示给用户。这通常包括以下步骤: 1. 监听和捕获来自后端的状态码。 2. 判断状态码的范围,比如是成功的状态码(2xx)、客户端错误(4xx)还是服务器错误(5xx)。 3. 根据不同的状态码展示对应的提示信息。 4. 如果有必要,根据错误状态码进行一些特定的业务逻辑处理,比如重新登录、页面跳转等。

为了提高用户体验,我们还可以对错误提示进行优化,例如使用弹窗、Toast、页面顶部通知等方式来通知用户,同时提供一定的交互操作,如“重试”按钮。

6.2 错误处理策略与实现

6.2.1 异常拦截器的设计与实现

在Spring框架中,异常处理通常通过

@ControllerAdvice

和

@ExceptionHandler

注解来实现全局的异常捕获和处理。

@ControllerAdvice

注解允许我们定义一个全局的异常处理器,可以处理所有控制器抛出的异常。结合

@ExceptionHandler

,我们可以为不同类型的异常提供定制化的处理逻辑。

以下是一个简单的异常拦截器实现示例:

@ControllerAdvice

public class GlobalExceptionHandler {

@ExceptionHandler(value = { AuthenticationException.class })

public ResponseEntity<Object> handleAuthenticationException(AuthenticationException e) {

// 自定义错误响应体

ErrorDetails errorDetails = new ErrorDetails(new Date(), e.getMessage());

// 返回状态码和错误详情

return new ResponseEntity<>(errorDetails, HttpStatus.UNAUTHORIZED);

}

@ExceptionHandler(value = { AccessDeniedException.class })

public ResponseEntity<Object> handleAccessDeniedException(AccessDeniedException e) {

ErrorDetails errorDetails = new ErrorDetails(new Date(), e.getMessage());

return new ResponseEntity<>(errorDetails, HttpStatus.FORBIDDEN);

}

// 其他异常类型处理

}

6.2.2 自定义错误信息与用户提示

自定义错误信息应该包含足够的信息以帮助用户和开发者理解问题所在,但同时又不能暴露敏感信息。错误信息可以包括错误代码、错误信息描述、可能的解决方案和错误时间戳。将这些信息封装成一个

ErrorDetails

类,便于在不同的异常处理器之间共享。

此外,用户提示信息应该是简洁明了的,避免使用过于技术化的术语,确保普通用户也能理解错误的原因。可以结合前端框架或者页面模板,动态展示错误提示。

6.3 实战案例分析

6.3.1 常见安全错误的捕获与处理

在实际应用中,我们可能会遇到各种各样的安全错误,例如密码错误、账户被锁定、权限不足等。对于这些常见的安全错误,我们可以通过自定义异常类来区分不同的错误类型,并在异常拦截器中提供相应的处理逻辑。

例如,我们可以定义一个

AccountLockedException

类来表示账户被锁定的情况:

public class AccountLockedException extends AuthenticationException {

public AccountLockedException(String msg) {

super(msg);

}

}

然后,在全局异常处理器中添加对应的处理方法:

@ExceptionHandler(value = { AccountLockedException.class })

public ResponseEntity<Object> handleAccountLockedException(AccountLockedException e) {

ErrorDetails errorDetails = new ErrorDetails(new Date(), "Your account has been locked.");

return new ResponseEntity<>(errorDetails, HttpStatus.LOCKED);

}

6.3.2 用户友好的错误提示界面设计

用户友好性是错误提示界面设计的关键。一个好的错误提示不仅能够减少用户的困惑,还能引导用户找到解决问题的方法。在设计时,可以考虑以下几个方面:

- ** 简洁的文案 ** :用简单明了的语言描述错误,避免冗长的错误堆栈信息。

- ** 直观的图标和色彩 ** :使用合适的图标和色彩来传达错误的情感,例如使用红色代表危险,绿色代表安全。

- ** 明确的指示 ** :告诉用户错误是什么以及如何解决错误,而不是仅仅告诉他们发生了错误。

- ** 友好的交互 ** :提供“重试”、“取消”等按钮,让用户能便捷地操作。

对于错误提示的界面设计,可以使用前端框架(如React、Vue等)来实现动态渲染错误信息。在实现上,我们可以创建一个全局错误提示组件,该组件接收来自后端的状态码和错误详情,然后展示给用户相应的提示信息。以下是一个简单的错误提示组件的实现示例:

<!-- ErrorPrompt.vue -->

<template>

<div class="error-prompt" v-if="showError">

<i class="icon">⚠️</i>

<p>{{ errorMessage }}</p>

<button @click="hideError">OK</button>

</div>

</template>

<script>

export default {

props: {

showError: Boolean,

errorMessage: String

},

methods: {

hideError() {

this.$emit('hide-error');

}

}

}

</script>

<style>

.error-prompt {

/* Your styling here */

}

</style>

通过结合后端的全局异常处理和前端的错误提示组件,我们可以构建一个既健壮又用户友好的错误处理机制。

7. CSRF防护实施方法

7.1 CSRF攻击原理与防护机制

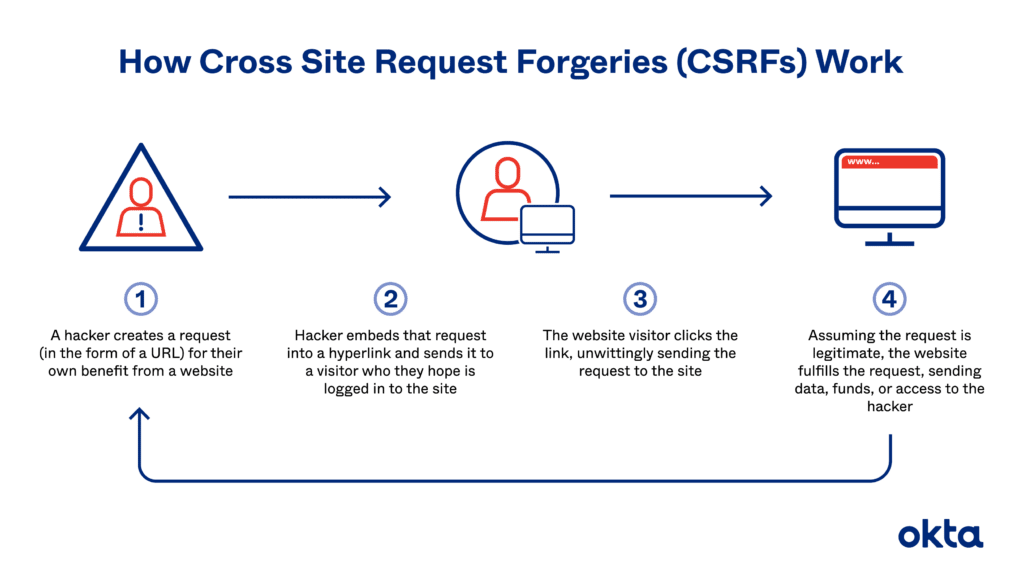

CSRF(Cross-Site Request Forgery,跨站请求伪造)攻击是一种常见的Web安全威胁。它利用用户在浏览器中的身份验证信息(如Cookies和HTTP认证信息)对网站进行恶意操作。CSRF攻击的形成主要是因为Web应用的信任用户的浏览器,而没有进行足够的验证来确认请求确实是用户主动发出的。

7.1.1 CSRF攻击的形成与危害

一个典型的CSRF攻击场景是,攻击者诱导用户访问含有恶意脚本的网页,这段脚本会模拟用户的操作发送请求到目标网站。由于请求中包含了用户的会话信息,服务器误以为这是用户合法的请求而执行了操作,比如修改密码、转账等。

CSRF攻击的危害包括: - 用户隐私泄露 - 数据篡改 - 未授权的命令执行

7.1.2 SpringSecurity中的CSRF保护机制

SpringSecurity框架通过集成CSRF防护功能来帮助开发者抵御此类攻击。在SpringSecurity中,默认启用CSRF保护,它主要利用了同步令牌模式(Synchronizer Token Pattern)。

在该模式下,服务器会在用户第一次访问需要验证的页面时,在该页面上生成一个随机的令牌(token),并将这个token和会话信息绑定。当用户提交表单或发起AJAX请求时,必须把这个token作为请求参数提交给服务器。服务器接收到请求后,会校验token是否有效,以此判断请求是否安全。

// WebSecurityConfigurerAdapter的配置示例

@Override

protected void configure(HttpSecurity http) throws Exception {

http

// ...其他配置...

.csrf()

.csrfTokenRepository(CookieCsrfTokenRepository.withHttpOnlyFalse());

}

在上述配置中,

CookieCsrfTokenRepository

是用于在Cookie中存储CSRF token的组件。

withHttpOnlyFalse()

方法确保JavaScript能够读取到Cookie值,这是为了支持单页面应用(SPA)的场景。

7.2 CSRF配置与优化

7.2.1 CSRF保护的启用与配置

SpringSecurity的CSRF保护默认是启用状态,开发者可以根据实际需要进行配置。对于REST API,通常不需要CSRF保护,因为这些API不涉及用户的会话状态。要禁用特定请求的CSRF保护,可以在配置类中指定路径:

http

.authorizeRequests()

.antMatchers("/api/**").permitAll()

.anyRequest().authenticated()

.and()

.csrf().ignoringAntMatchers("/api/**");

7.2.2 针对REST API的CSRF防护策略

在REST API的场景下,可以通过限制HTTP方法或者添加特定的请求头来增强安全性,以替代CSRF token:

http

.csrf()

.ignoringAntMatchers("/api/**")

.csrfTokenRepository(CookieCsrfTokenRepository.withHttpOnlyFalse())

.csrfCookieHttpOnly(false);

7.3 高级CSRF防护实践

7.3.1 CSRF令牌生成与验证的流程

在SpringSecurity中,CSRF令牌由

CsrfTokenRepository

管理。默认情况下,使用

CookieCsrfTokenRepository

,它会把token放在Cookie中,并在每次请求时通过请求参数

_csrf

读取。开发者的应用需要在服务器端生成和验证这个token:

// CSRF token获取与验证的示例

CsrfToken csrfToken = (CsrfToken) request.getAttribute(CsrfToken.class.getName());

String sessionToken = csrfToken.getToken();

boolean isValid = request.getParameter("_csrf").equals(sessionToken);

7.3.2 跨域请求中的CSRF防护技术

处理跨域请求时,CSRF防护是一个挑战。为了防止CSRF攻击,需要在跨域请求中携带CSRF token。同时,需要确保从不同源的请求在被接受之前通过适当的安全策略进行了检查。

// 在CORS配置中加入CSRF策略的示例

http.cors().and().csrf().csrfTokenRepository(CookieCsrfTokenRepository.withHttpOnlyFalse());

此外,还应该在前后端之间共享CSRF token,并确保前端正确地在每个请求中发送该token。对于单页面应用,可以使用

CsrfToken

bean来在服务端和客户端之间共享token值:

@Bean

CsrfTokenRepository csrfTokenRepository() {

HttpSessionCsrfTokenRepository repository = new HttpSessionCsrfTokenRepository();

repository.setSessionAttributeName("_csrf");

return repository;

}

通过以上的配置和代码示例,开发者能够有效地在SpringSecurity框架中配置和优化CSRF防护措施,以确保Web应用的安全性。

本文还有配套的精品资源,点击获取

简介:SpringSecurity是一个全面的Java应用安全管理框架,提供了身份验证、授权和访问控制等功能。本指南将深入探讨如何在前端应用中集成SpringSecurity,包括基础架构理解、配置、用户认证、权限管理、错误处理和CSRF防护。涵盖高级话题如自定义认证逻辑、OAuth2整合和SSO实现,帮助开发者构建安全的Web应用。

本文还有配套的精品资源,点击获取

版权归原作者 麦克羊 所有, 如有侵权,请联系我们删除。