目录

前言:

这是关于一篇wireshark分析数据包的文章,主要是网络安全里的应用,讲述了wireshark的使用方法,主要使用的事wrieshark里的追踪流,欢迎大家学习借鉴!

题目1:

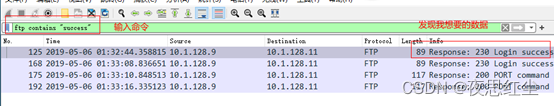

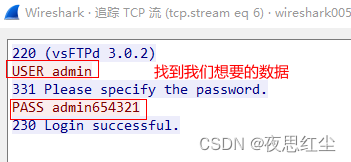

从靶机服务器的FTP上下载wireshark0051.pcap数据包文件,找出黑客获取到的可成功登录目标服务器FTP的账号密码,并将黑客获取到的账号密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;

使用tcp追踪流

Flag{admin,admin654321}

题目2:

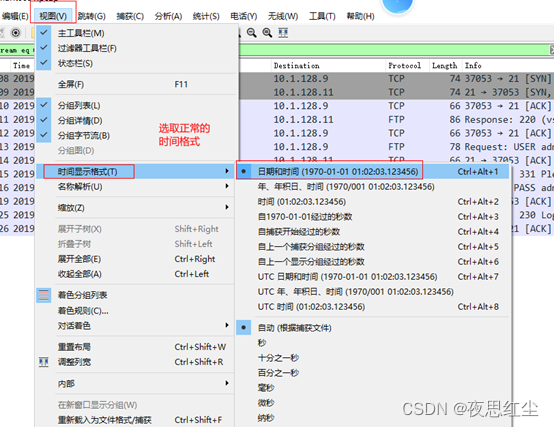

继续分析数据包wireshark0051.pcap,找出黑客使用获取到的账号密码登录FTP的时间,并将黑客登录FTP的时间作为Flag值(例如:14:22:08)提交;

Flag{01:33:08}

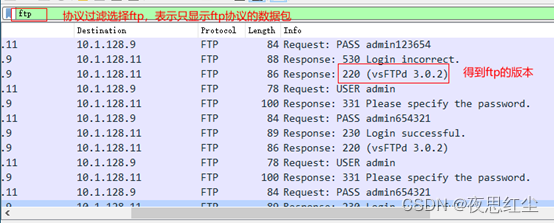

题目3:

继续分析数据包wireshark0051.pcap,找出黑客连接FTP服务器时获取到的FTP服务版本号,并将获取到的FTP服务版本号作为Flag值提交;

Flag{3.0.2}

题目4:

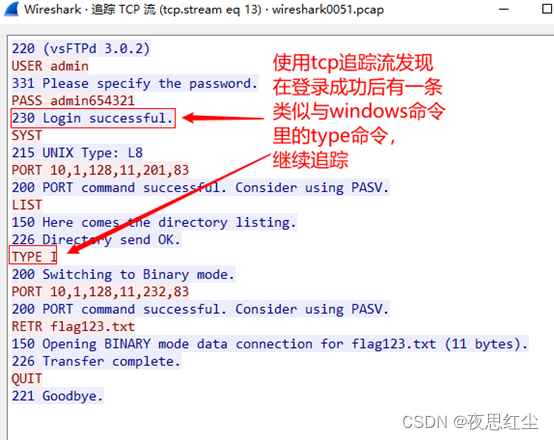

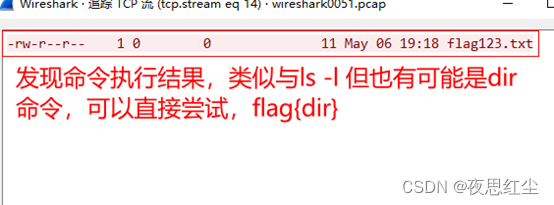

继续分析数据包wireshark0051.pcap,找出黑客成功登录FTP服务器后执行的第一条命令,并将执行的命令作为Flag值提交;

使用tcp追踪流发现一个命令执行结果

Flag{dir}

题目5:

继续分析数据包wireshark0051.pcap,找出黑客成功登录FTP服务器后下载的关键文件,并将下载的文件名称作为Flag值提交;

使用tcp追踪流,追踪ftp协议

Flag{flag123}

题目6:

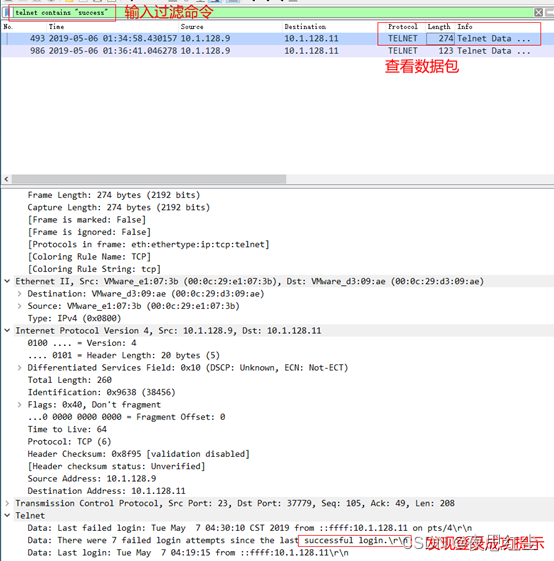

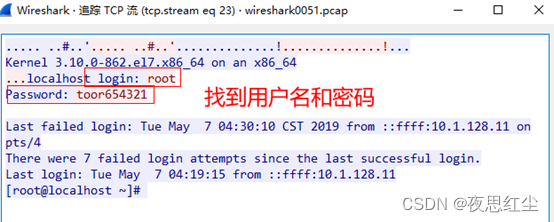

继续分析数据包wireshark0051.pcap,找出黑客暴力破解目标服务器Telnet服务并成功获取到的用户名与密码,并将获取到的用户名与密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;

这里使用telnet contains “success”,使用tcp追踪流即可

使用tcp追踪流,追踪数据包

Flag{root,toor654321}

题目7:

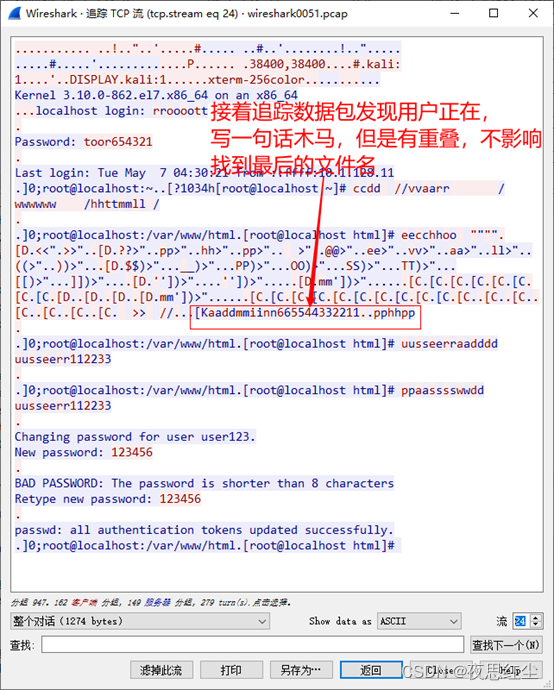

继续分析数据包wireshark0051.pcap,找出黑客在服务器网站根目录下添加的文件,并将该文件的文件名称作为Flag值提交;

同样界面的追踪流即可得到

Flag{admin654321}

题目8:

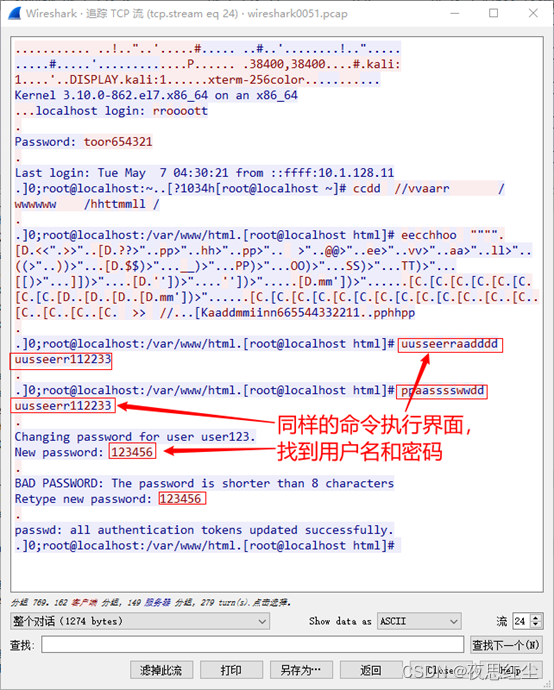

继续分析数据包wireshark0051.pcap,找出黑客在服务器系统中添加的用户,并将添加的用户名与密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交。

同样的追踪流界面

Flag{user123,123456}

版权归原作者 夜思红尘 所有, 如有侵权,请联系我们删除。