一、哈希算法

概述

** 哈希算法(Hash)又称摘要算法(Digest),它的作用是:对任意一组输入数据进行计算,得到一个固定长度的输出摘要。哈希算法的目的:为了验证原始数据是否被篡改。**

1、特点

** 相同的输入一定得到相同的输出;不同的输入大概率得到不同的输出。**

2、哈希碰撞

//哈希碰撞是指,两个不同的输入得到了相同的输出:

"AaAaAa".hashCode(); // 0x7460e8c0

"BBAaBB".hashCode(); // 0x7460e8c0

"通话".hashCode(); // 0x11ff03

"重地".hashCode(); // 0x11ff03

**2.1 碰撞能不能避免吗? **

** 不能。 原因:哈希算法是把一个无限的输入集合映射到一个有限的输出集合,必然会产生碰撞。**

** 2.2 如何避免碰撞呢? **

** 防止哈希碰撞的最有效方法,就是扩大哈希值的取值空间。**

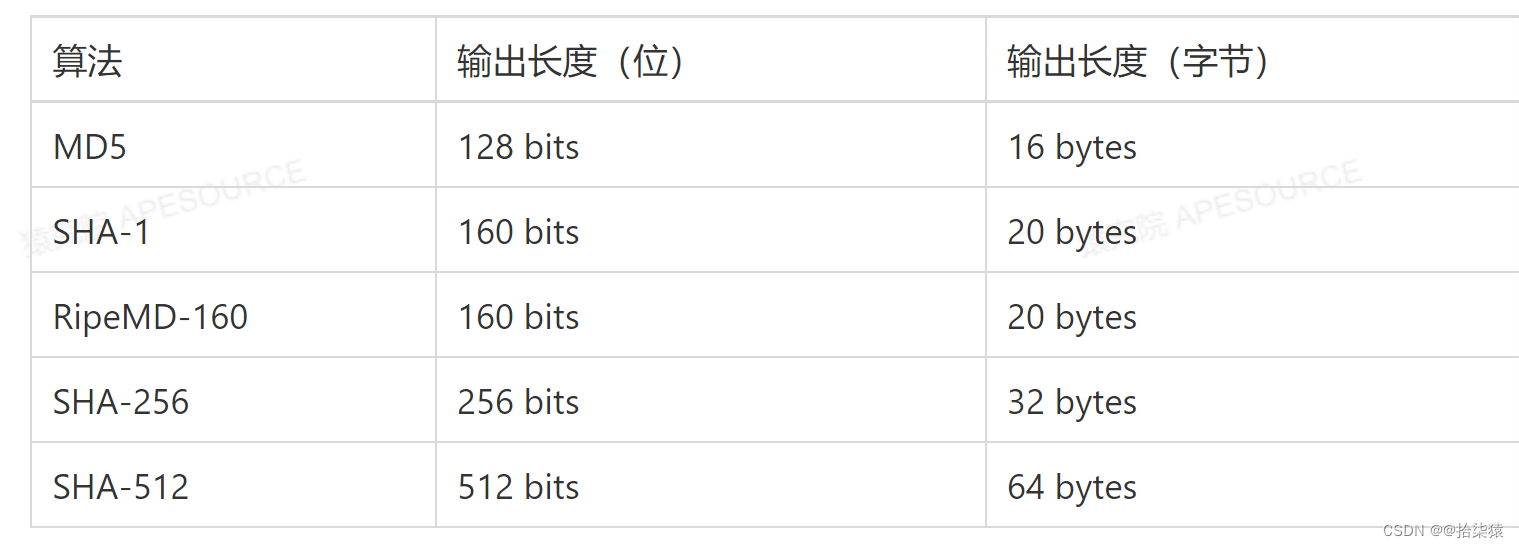

3.常见的哈希算法

** 常用的哈希算法有:根据碰撞概率,哈希算法的输出长度越长,就越难产生碰撞,也就越安全。 **

**Hash摘要加密算法是一种单向摘要加密算法,直译为哈希摘要或散列摘要。严格意义上,Hash摘要加密算法既不是编码算法,也不是加密算法,而是摘要算法。Hash摘要算法是一种非可逆算法,所以只负责加密,不负责解密,最常见的是用于数据唯一完整性的校验。**

3.1 MD5

MD5(Message Digest Algorithm)。它主要用于提供消息的完整性保护。例如电驴下载的文件的md5码验证。(MD5也是可以破解的,但这种影响很少)。

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import java.util.Arrays;

public class Demo05 {

public static void main(String[] args) {

String str = "shdjsdkjskskdsa";

try {

//创建一个MessageDigest实例

MessageDigest m = MessageDigest.getInstance("MD5");

m.update(str.getBytes());

// System.out.println(m);

// 加密后的字节数组转换成字符串

byte[] result = m.digest();

System.out.println(Arrays.toString(result));//16位

StringBuilder sb = new StringBuilder();

for (byte bite : result) {

sb.append(String.format("%02x", bite));

}

System.out.println(sb);//运行str的MD5是f08dd1c3e8121db269d73f6b1308cff5

System.out.println(sb.length());//32位str

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

}

}

}

** 使用MessageDigest时,我们首先根据哈希算法获取一个MessageDigest实例,然后,反复调用update(byte[])输入数据。当输入结束后,调用digest()方法获得byte[]数组表示的摘要,最后,把它转换为十六进制的字符串。**

3.2 SHA-1

** SHA-1也是一种哈希算法,它的输出是160 bits,即20字节。SHA-1是由美国国家安全局开发的,SHA算法实际上是一个系列,包括SHA-0(已废弃)、SHA-1、SHA-256、SHA-512等。**

在Java中使用SHA-1,和MD5完全一样,只需要把算法名称改为"SHA-1":

import java.security.MessageDigest;

public class main {

public static void main(String[] args) {

// 创建一个MessageDigest实例:

MessageDigest md = MessageDigest.getInstance("SHA-1");

// 反复调用update输入数据:

md.update("Hello".getBytes("UTF-8"));

md.update("World".getBytes("UTF-8"));

// 20 bytes: db8ac1c259eb89d4a131b253bacfca5f319d54f2

byte[] results = md.digest();

StringBuilder sb = new StringBuilder();

for(byte bite : results) {

sb.append(String.format("%02x", bite));

}

System.out.println(sb.toString());

}

}

** 4、使用时需要注意什么呢**

使用哈希存储口令时要考虑彩虹表攻击

二、对称式加密与非对称加密

对称式加密----概述

** 对称加密算法就是传统的用一个密码进行加密和解密。例如,我们常用的WinZIP和WinRAR对压缩包的加密和解密,就是使用对称加密算法。**

** 1.工作原理**

** 对称加密算法要求加密和解密使用同一个共享密钥。解密算法是加密算法的逆运算,加密密钥和解密密钥相同.**

** 1.1 从程序的角度看,所谓加密,就是这样一个函数,它接收密码和明文,然后输出密文:

secret = encrypt(key, message);

而解密则相反,它接收密码和密文,然后输出明文:plain = decrypt(key, secret);**

1.2****在程序开发中,常用的对称加密算法有:

密钥长度直接决定加密强度,而工作模式和填充模式可以看成是对称加密算法的参数和格式选择。Java标准库提供的算法实现并不包括所有的工作模式和所有填充模式,但是通常我们只需要挑选常用的使用就可以了。

最后注意,DES算法由于密钥过短,可以在短时间内被暴力破解,所以现在已经不安全了。

2.使用AES

** AES算法是目前应用最广泛的加密算法。比较常见的工作模式是ECB和CBC**

2.1 ECB模式

使用ECB模式加密并解密。

import java.security.*;

import java.util.Base64;

import javax.crypto.*;

import javax.crypto.spec.*;

public class Main {

public static void main(String[] args) throws Exception {

// 原文:

String message = "Hello, world!";

System.out.println("Message(原始信息): " + message);

// 128位密钥 = 16 bytes Key:

byte[] key = "1234567890abcdef".getBytes();

// 加密:

byte[] data = message.getBytes();

byte[] encrypted = encrypt(key, data);

System.out.println("Encrypted(加密内容): " +

Base64.getEncoder().encodeToString(encrypted));

// 解密:

byte[] decrypted = decrypt(key, encrypted);

System.out.println("Decrypted(解密内容): " + new String(decrypted));

}

// 加密:

public static byte[] encrypt(byte[] key, byte[] input) throws GeneralSecurityException {

// 创建密码对象,需要传入算法/工作模式/填充模式

Cipher cipher = Cipher.getInstance("AES/ECB/PKCS5Padding");

// 根据key的字节内容,"恢复"秘钥对象

SecretKey keySpec = new SecretKeySpec(key, "AES");

// 初始化秘钥:设置加密模式ENCRYPT_MODE

cipher.init(Cipher.ENCRYPT_MODE, keySpec);

// 根据原始内容(字节),进行加密

return cipher.doFinal(input);

}

// 解密:

public static byte[] decrypt(byte[] key, byte[] input) throws GeneralSecurityException {

// 创建密码对象,需要传入算法/工作模式/填充模式

Cipher cipher = Cipher.getInstance("AES/ECB/PKCS5Padding");

// 根据key的字节内容,"恢复"秘钥对象

SecretKey keySpec = new SecretKeySpec(key, "AES");

// 初始化秘钥:设置解密模式DECRYPT_MODE

cipher.init(Cipher.DECRYPT_MODE, keySpec);

// 根据原始内容(字节),进行解密

return cipher.doFinal(input);

}

}

** Java标准库提供的对称加密接口非常简单,使用时按以下步骤编写代码:

1、根据算法名称/工作模式/填充模式获取Cipher实例;

2、根据算法名称初始化一个SecretKey实例,密钥必须是指定长度;

3、使用SerectKey初始化Cipher实例,并设置加密或解密模式;

4、传入明文或密文,获得密文或明文。**

2.2 CBC模式

** ECB模式是最简单的AES加密模式,它只需要一个固定长度的密钥,固定的明文会生成固定的密文,这种一对一的加密方式会导致安全性降低,更好的方式是通过CBC模式,它需要一个随机数作为IV参数,这样对于同一份明文,每次生成的密文都不同:**

package com.apesource.demo04;

import java.security.*;

import java.util.Base64;

import javax.crypto.*;

import javax.crypto.spec.*;

public class Main {

public static void main(String[] args) throws Exception {

// 原文:

String message = "Hello, world!";

System.out.println("Message(原始信息): " + message);

// 256位密钥 = 32 bytes Key:

byte[] key = "1234567890abcdef1234567890abcdef".getBytes();

// 加密:

byte[] data = message.getBytes();

byte[] encrypted = encrypt(key, data);

System.out.println("Encrypted(加密内容): " +

Base64.getEncoder().encodeToString(encrypted));

// 解密:

byte[] decrypted = decrypt(key, encrypted);

System.out.println("Decrypted(解密内容): " + new String(decrypted));

}

// 加密:

public static byte[] encrypt(byte[] key, byte[] input) throws GeneralSecurityException {

// 设置算法/工作模式CBC/填充

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

// 恢复秘钥对象

SecretKeySpec keySpec = new SecretKeySpec(key, "AES");

// CBC模式需要生成一个16 bytes的initialization vector:

SecureRandom sr = SecureRandom.getInstanceStrong();

byte[] iv = sr.generateSeed(16); // 生成16个字节的随机数

System.out.println(Arrays.toString(iv));

IvParameterSpec ivps = new IvParameterSpec(iv); // 随机数封装成IvParameterSpec参数对象

// 初始化秘钥:操作模式、秘钥、IV参数

cipher.init(Cipher.ENCRYPT_MODE, keySpec, ivps);

// 加密

byte[] data = cipher.doFinal(input);

// IV不需要保密,把IV和密文一起返回:

return join(iv, data);

}

// 解密:

public static byte[] decrypt(byte[] key, byte[] input) throws GeneralSecurityException {

// 把input分割成IV和密文:

byte[] iv = new byte[16];

byte[] data = new byte[input.length - 16];

System.arraycopy(input, 0, iv, 0, 16); // IV

System.arraycopy(input, 16, data, 0, data.length); //密文

System.out.println(Arrays.toString(iv));

// 解密:

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding"); // 密码对象

SecretKeySpec keySpec = new SecretKeySpec(key, "AES"); // 恢复秘钥

IvParameterSpec ivps = new IvParameterSpec(iv); // 恢复IV

// 初始化秘钥:操作模式、秘钥、IV参数

cipher.init(Cipher.DECRYPT_MODE, keySpec, ivps);

// 解密操作

return cipher.doFinal(data);

}

// 合并数组

public static byte[] join(byte[] bs1, byte[] bs2) {

byte[] r = new byte[bs1.length + bs2.length];

System.arraycopy(bs1, 0, r, 0, bs1.length);

System.arraycopy(bs2, 0, r, bs1.length, bs2.length);

return r;

}

}

观察输出,可以发现每次生成的IV不同,密文也不同。

2.3 、注意事项:使用对称加密算法需要指定算法名称、工作模式和填充模式。

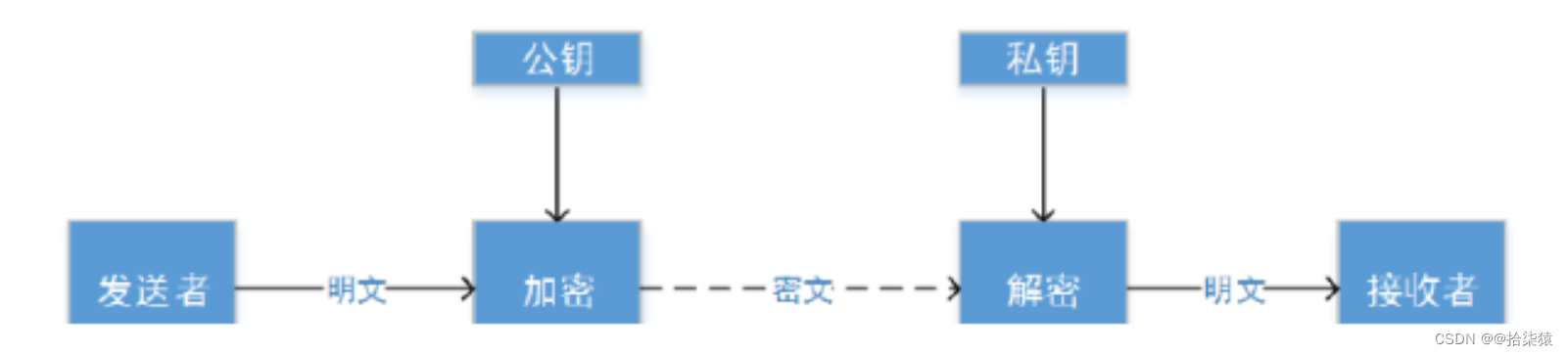

非对称加密----概述

** 从DH算法我们可以看到,公钥-私钥组成的密钥对是非常有用的加密方式,因为公钥是可以公开的,而私钥是完全保密的,由此奠定了非对称加密的基础。

定义:加密和解密使用的不是相同的密钥,只有同一个公钥-私钥对才能正常加解密。**

1.工作原理

非对称加密算法分为两个密钥,一个公开,一个保密。公开的密钥叫公钥,保密的密钥叫私钥。

注意的是: 私钥加密的数据必须用公钥解密,公钥加密的数据必须用私钥解密。

1.1 常用的非对称加密算法是RSA。

** 优点: *对称加密需要协商密钥,而非对称加密可以安全地公开各自的公钥,在N个人之间通信的时候:使用非对称加密只需要N个密钥对,每个人只管理自己的密钥对。而使用对称加密需要则需要N(N-1)/2个密钥,因此每个人需要管理N-1个密钥,密钥管理难度大,而且非常容易泄漏。

** 缺点:运算速度非常慢,比对称加密要慢很多**

1.2 Java标椎库提供了RSA算法的实现,实例代码如下:

import java.math.BigInteger;

import java.security.GeneralSecurityException;

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.PrivateKey;

import java.security.PublicKey;

import javax.crypto.Cipher;

// RSA

public class Main {

public static void main(String[] args) throws Exception {

// 明文:

byte[] plain = "Hello, encrypt use RSA".getBytes("UTF-8");

// 创建公钥/私钥对:

Human alice = new Human("Alice");

// 用Alice的公钥加密:

// 获取Alice的公钥,并输出

byte[] pk = alice.getPublicKey();

System.out.println(String.format("public key(公钥): %x", new BigInteger(1, pk)));

// 使用公钥加密

byte[] encrypted = alice.encrypt(plain);

System.out.println(String.format("encrypted(加密): %x", new BigInteger(1, encrypted)));

// 用Alice的私钥解密:

// 获取Alice的私钥,并输出

byte[] sk = alice.getPrivateKey();

System.out.println(String.format("private key(私钥): %x", new BigInteger(1, sk)));

// 使用私钥解密

byte[] decrypted = alice.decrypt(encrypted);

System.out.println("decrypted(解密): " + new String(decrypted, "UTF-8"));

}

}

// 用户类

class Human {

// 姓名

String name;

// 私钥:

PrivateKey sk;

// 公钥:

PublicKey pk;

// 构造方法

public Human(String name) throws GeneralSecurityException {

// 初始化姓名

this.name = name;

// 生成公钥/私钥对:

KeyPairGenerator kpGen = KeyPairGenerator.getInstance("RSA");

kpGen.initialize(1024);

KeyPair kp = kpGen.generateKeyPair();

this.sk = kp.getPrivate();

this.pk = kp.getPublic();

}

// 把私钥导出为字节

public byte[] getPrivateKey() {

return this.sk.getEncoded();

}

// 把公钥导出为字节

public byte[] getPublicKey() {

return this.pk.getEncoded();

}

// 用公钥加密:

public byte[] encrypt(byte[] message) throws GeneralSecurityException {

Cipher cipher = Cipher.getInstance("RSA");

cipher.init(Cipher.ENCRYPT_MODE, this.pk); // 使用公钥进行初始化

return cipher.doFinal(message);

}

// 用私钥解密:

public byte[] decrypt(byte[] input) throws GeneralSecurityException {

Cipher cipher = Cipher.getInstance("RSA");

cipher.init(Cipher.DECRYPT_MODE, this.sk); // 使用私钥进行初始化

return cipher.doFinal(input);

}

}

以RSA算法为例,它的密钥有256/512/1024/2048/4096等不同的长度。长度越长,密码强度越大,当然计算速度也越慢。

1.3 注意事项

非对称加密就是加密和解密使用的不是相同的密钥,只有**同一个公钥-私钥对**才能正常加解密

版权归原作者 @拾柒猿 所有, 如有侵权,请联系我们删除。