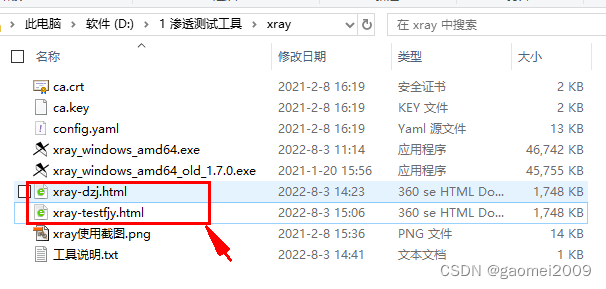

笔记:

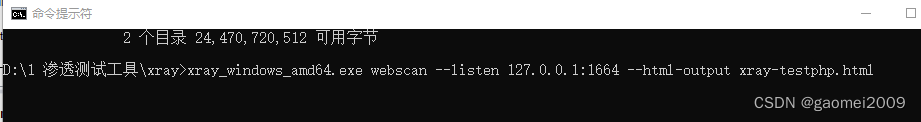

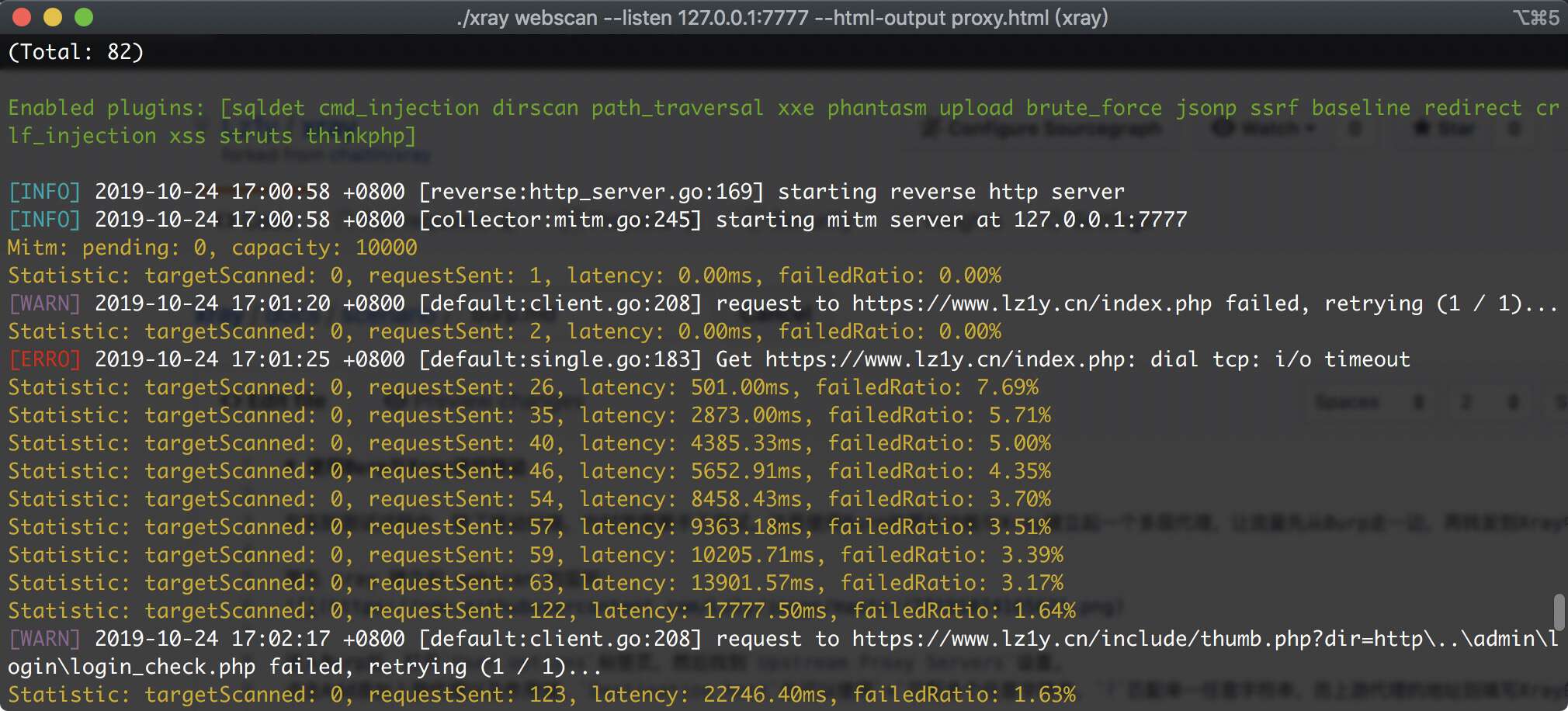

第一步:先执行xray

D:\1 渗透测试工具\xray>xray_windows_amd64.exe webscan --listen 127.0.0.1:1664 --html-output xray-testphp.html

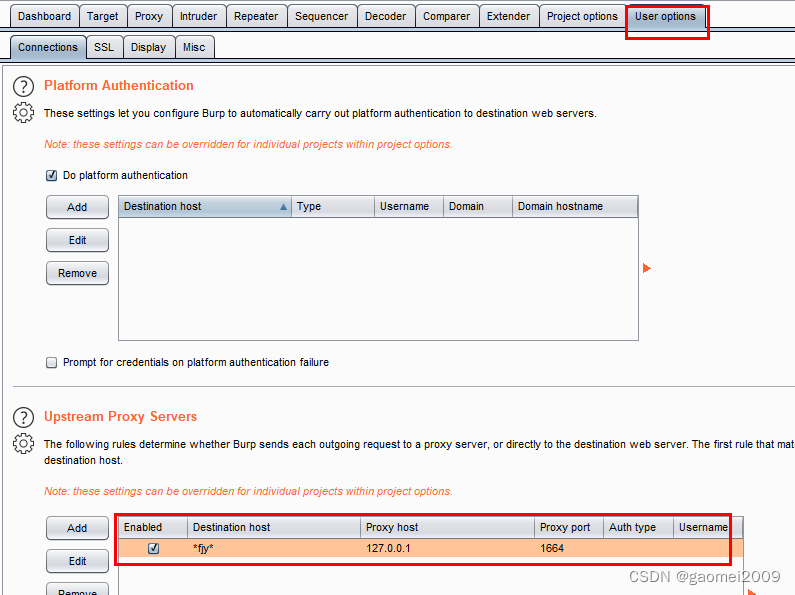

第二步:配置

Upstream Proxy Servers

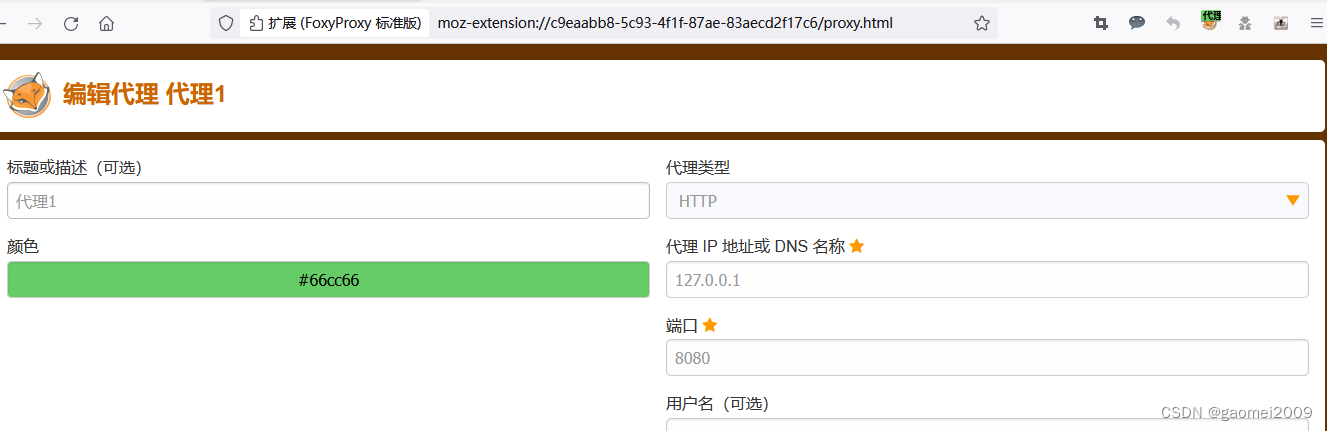

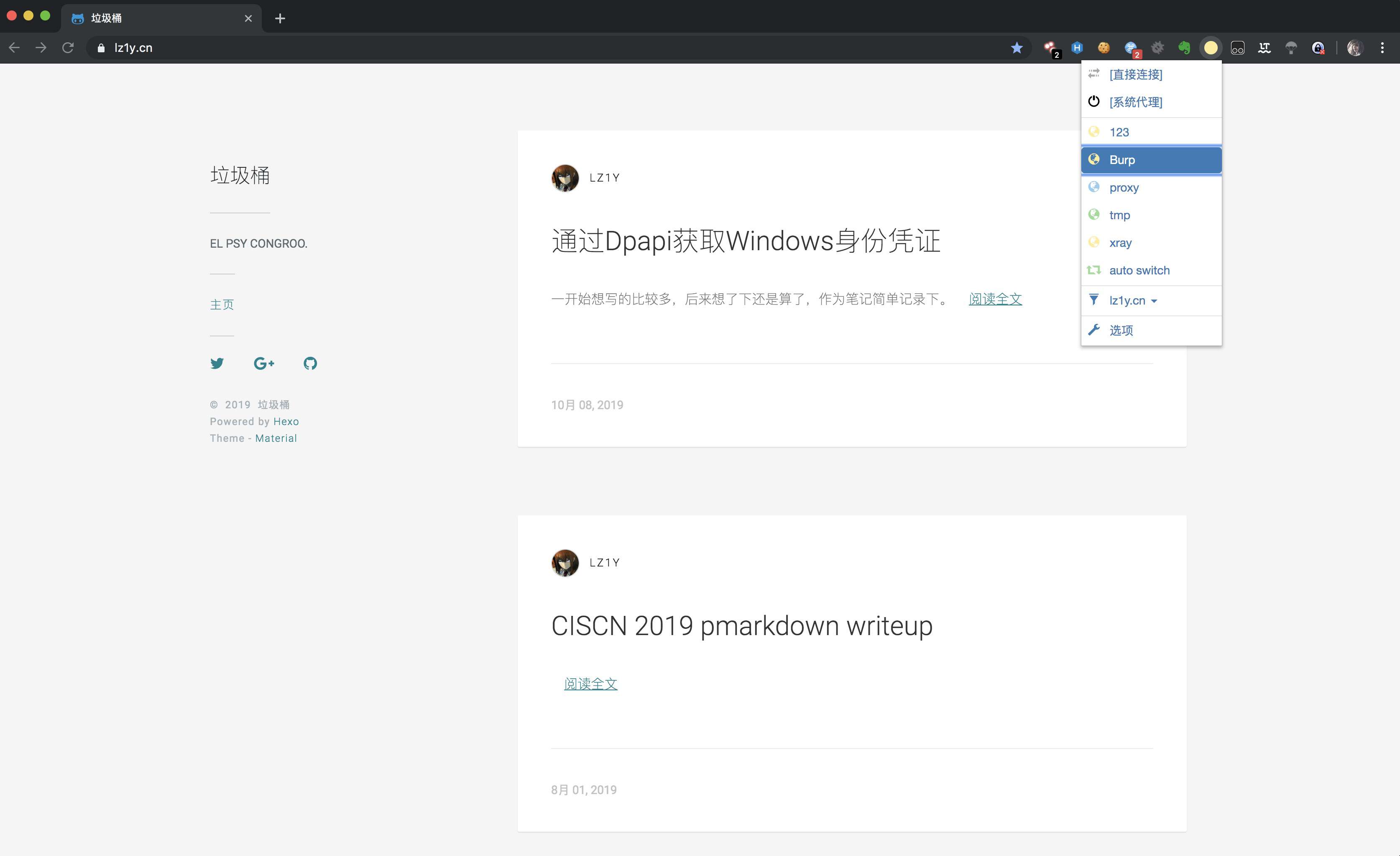

第三步:开启浏览器代理

第四步:

访问要访问的网站即可。最后会生成漏洞报告。

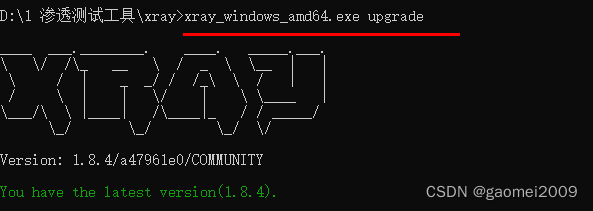

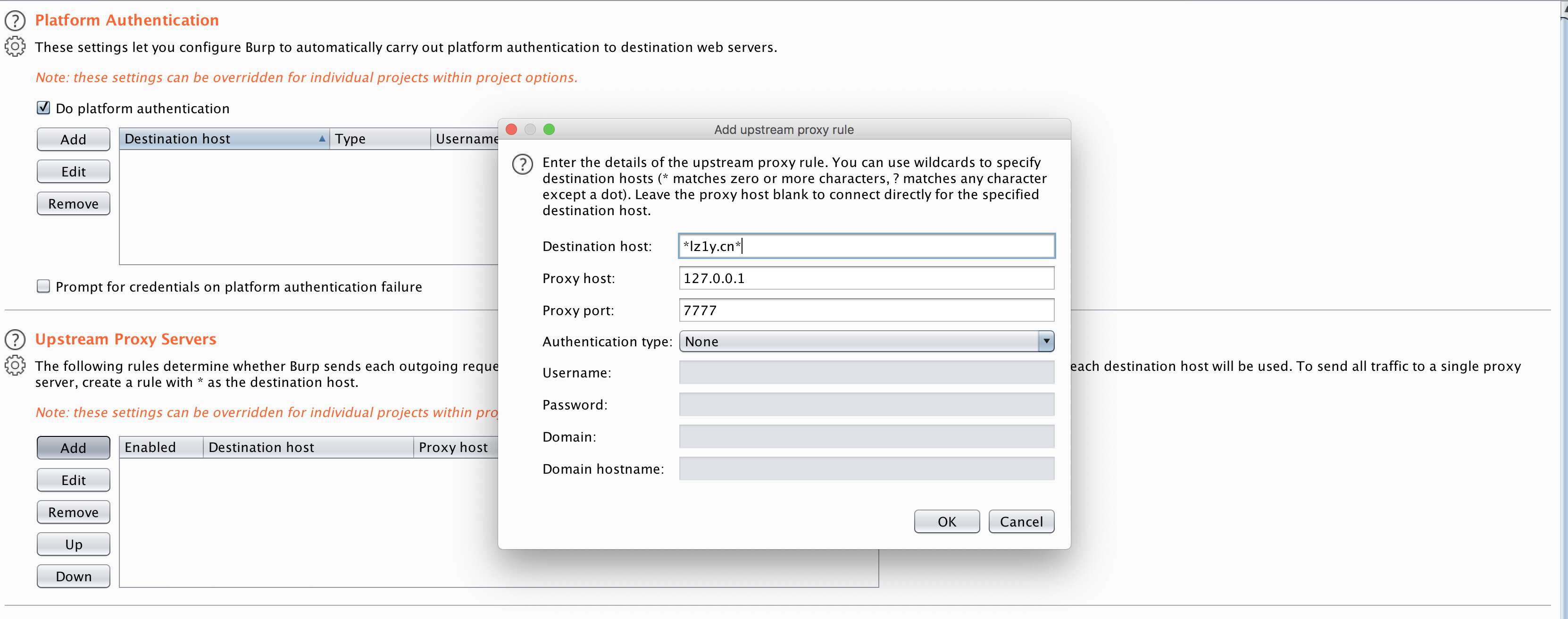

更新xray方法:

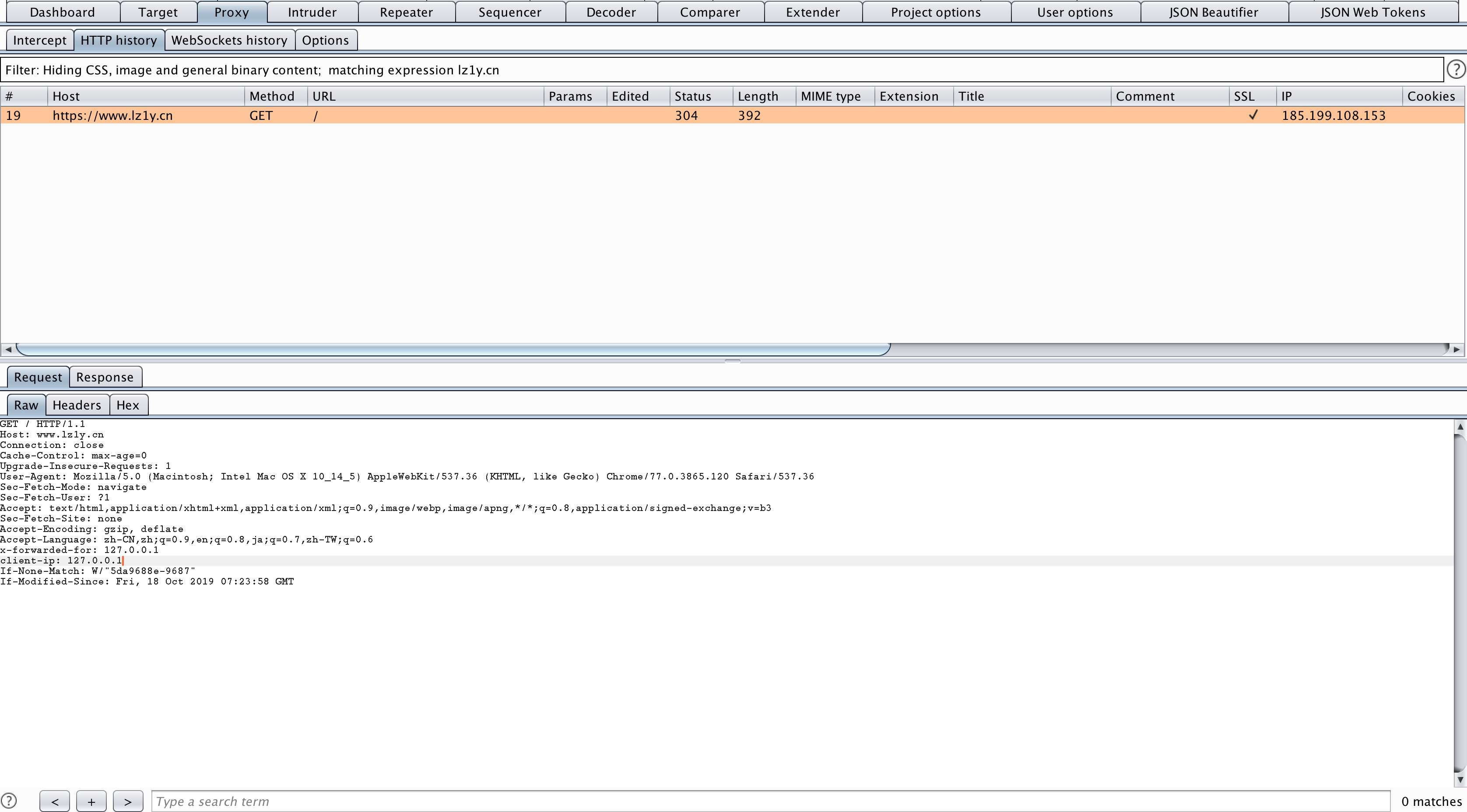

在实际测试过程中,除了被动扫描,也时常需要手工测试。这里使用 Burp 的原生功能与 xray 建立起一个多层代理,让流量从 Burp 转发到 xray 中。

首先 xray 建立起 webscan 的监听

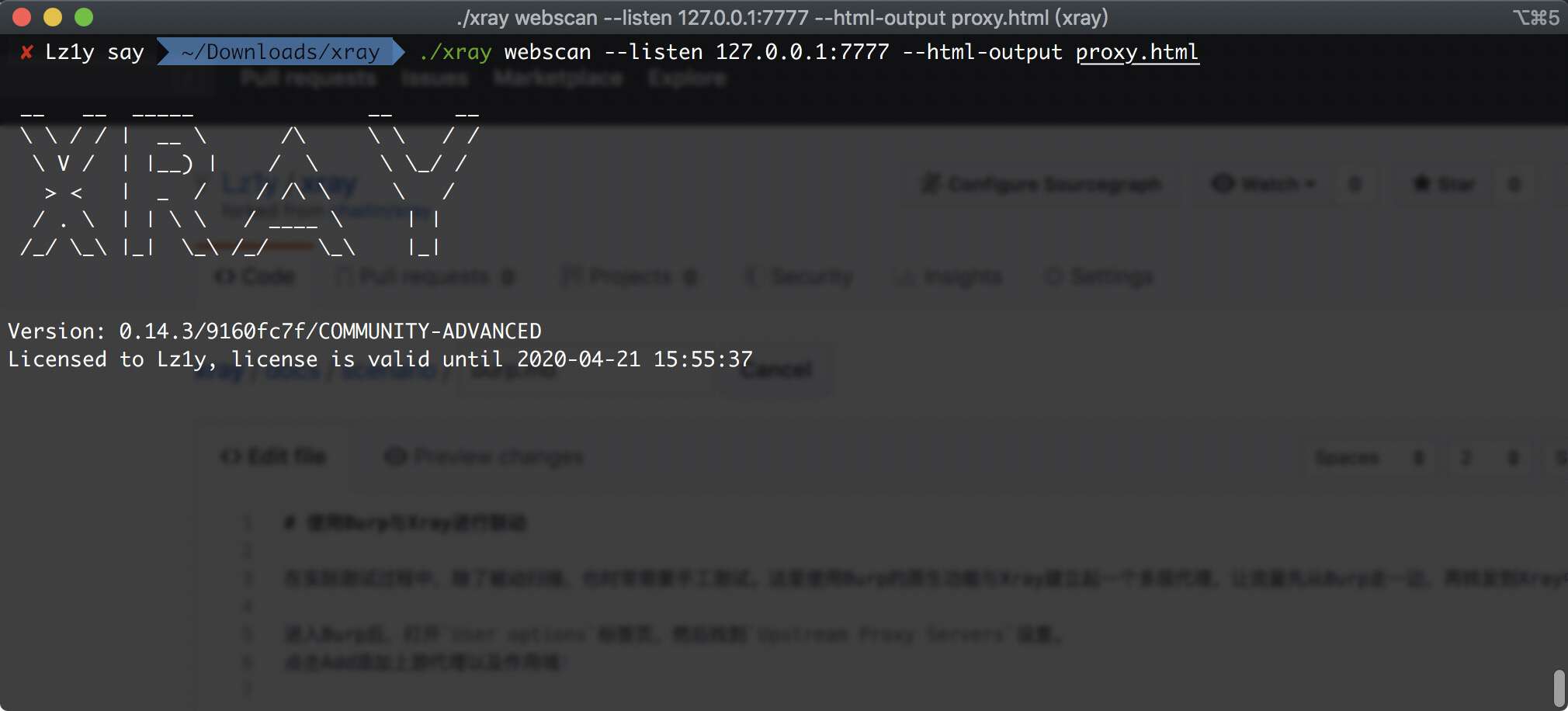

进入 Burp 后,打开

User options

标签页,然后找到

Upstream Proxy Servers

设置。

点击

Add

添加上游代理以及作用域,

Destination host

处可以使用

*

匹配多个任意字符串,

?

匹配单一任意字符串,而上游代理的地址则填写 xray 的监听地址。

接下来,在浏览器端使用 Burp 的代理地址

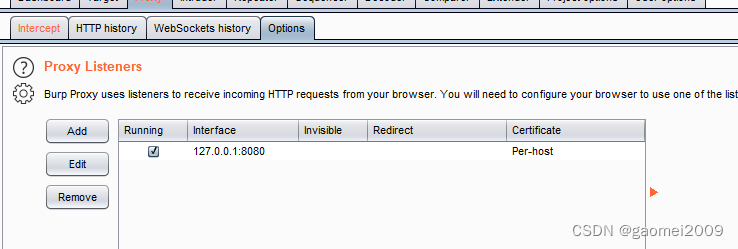

此时,请求已经通过了 Burp

转发到了 xray 中

至此,联动成功。

版权归原作者 gaomei2009 所有, 如有侵权,请联系我们删除。