蓝队反制工具(蜜罐、堡垒机等)

一、Hfish蜜罐

hfish是一款免费开源的蜜罐

在github上就有如何安装

https://github.com/hacklcx/HFish

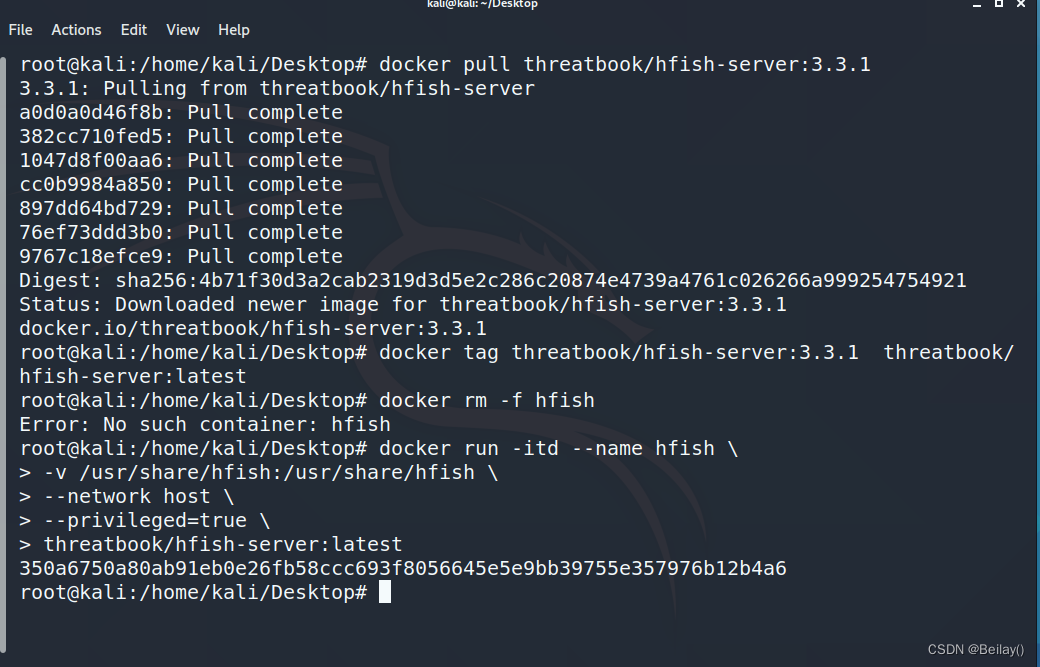

使用docker下载

https://hfish.net/#/2-1-docker

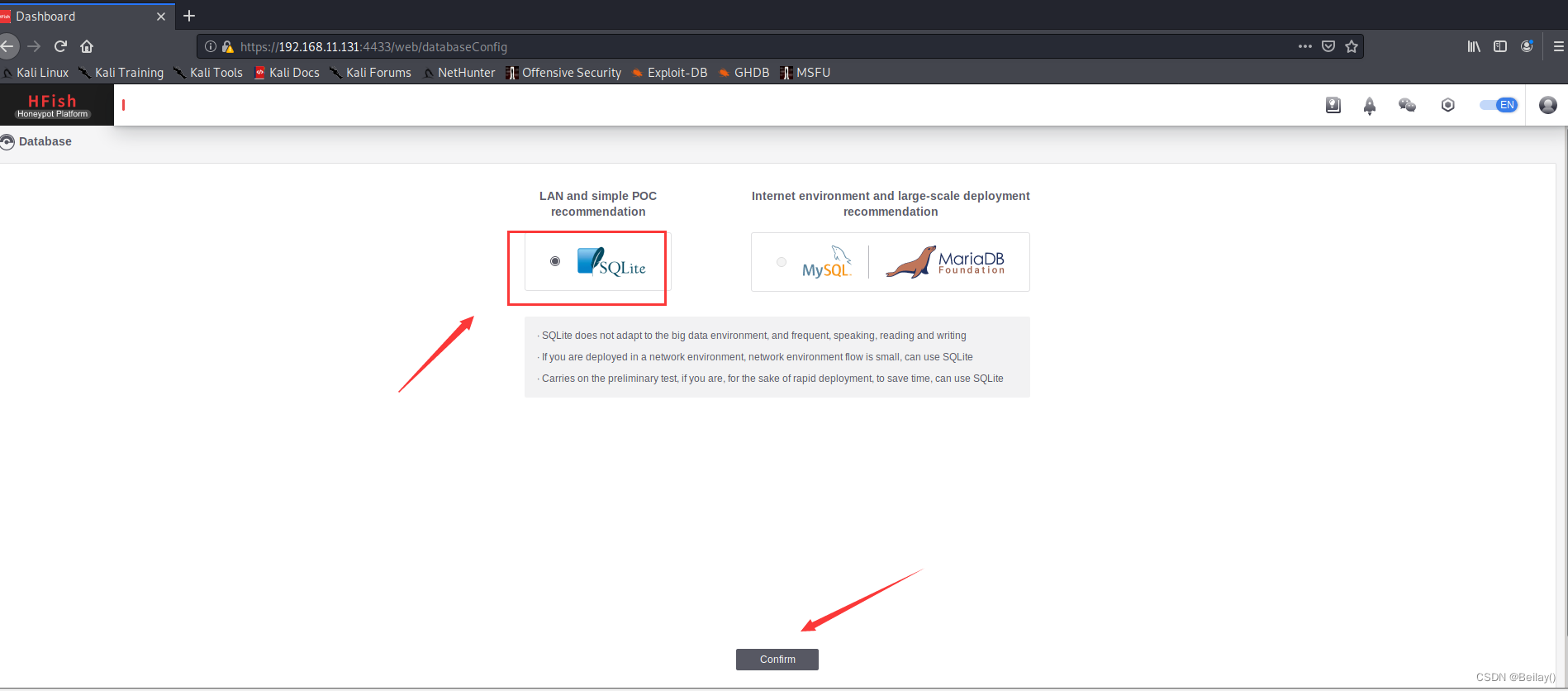

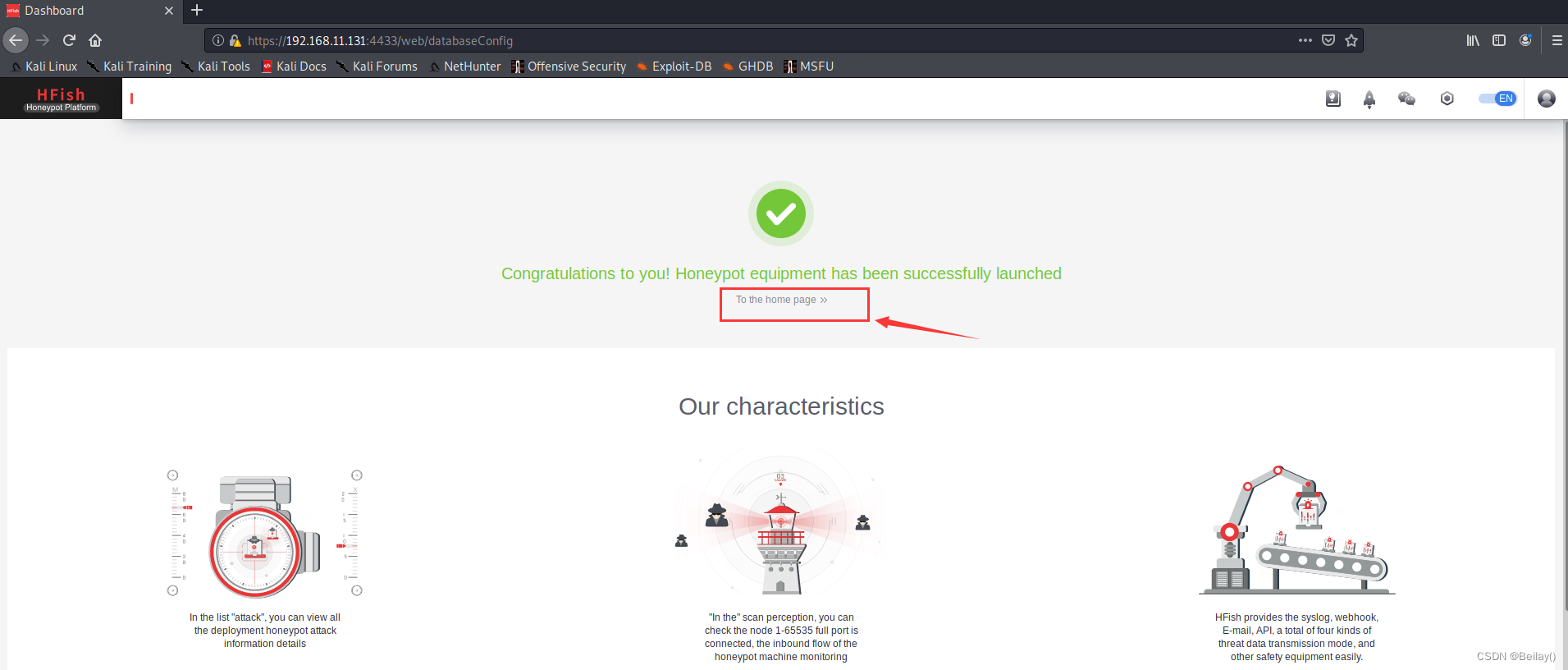

1. docker安装hfish

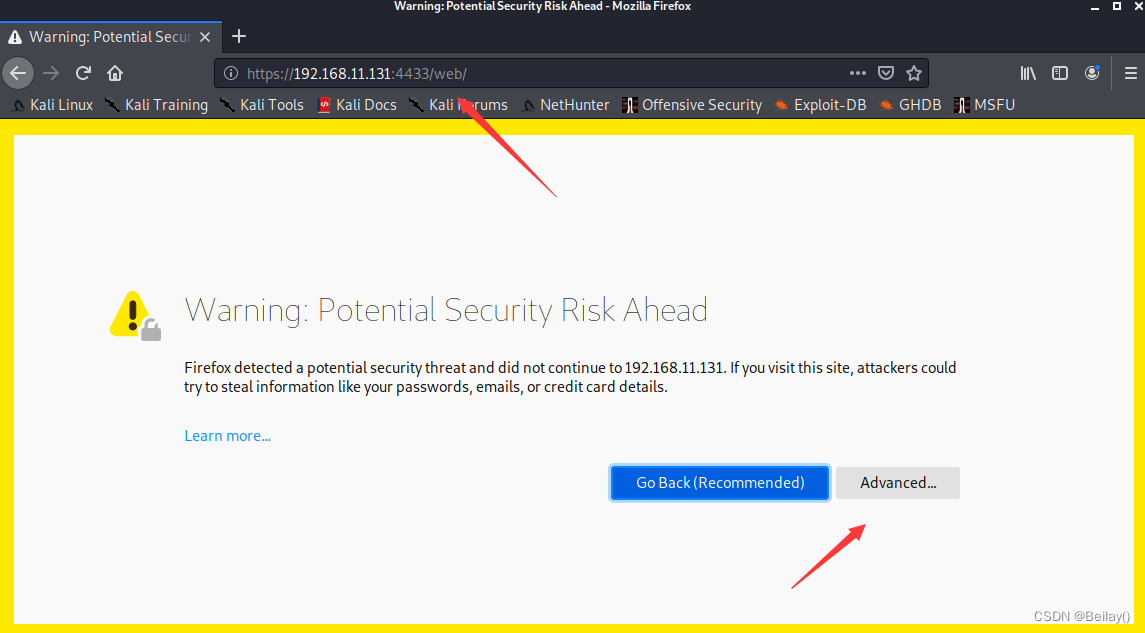

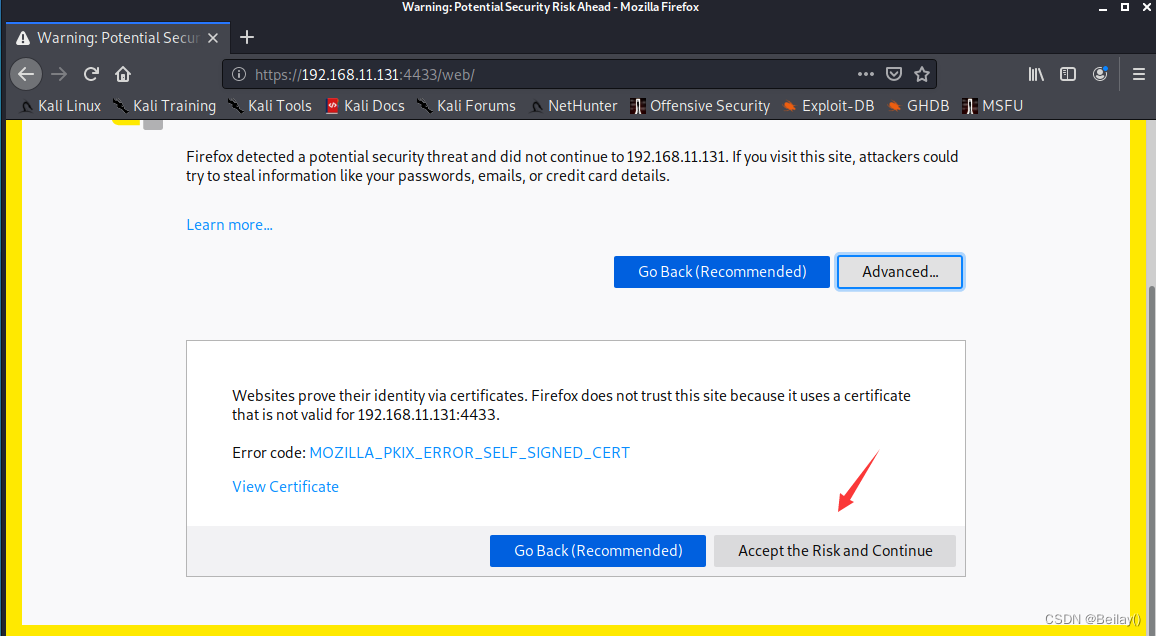

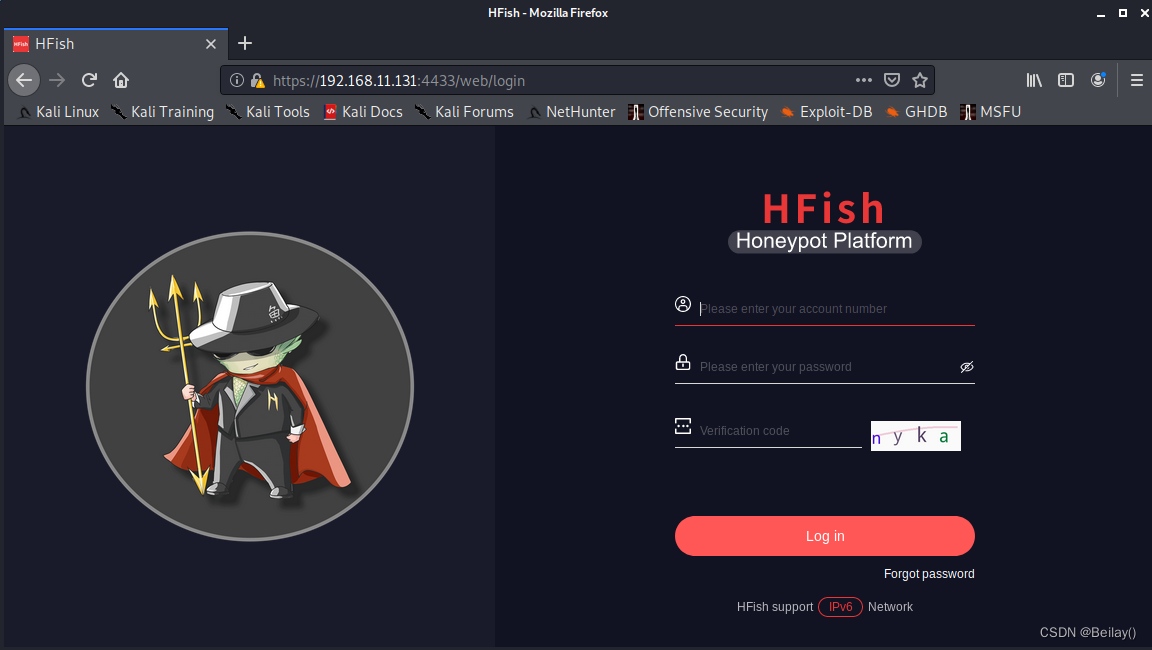

访问路径

https://192.168.11.131:4433/web/

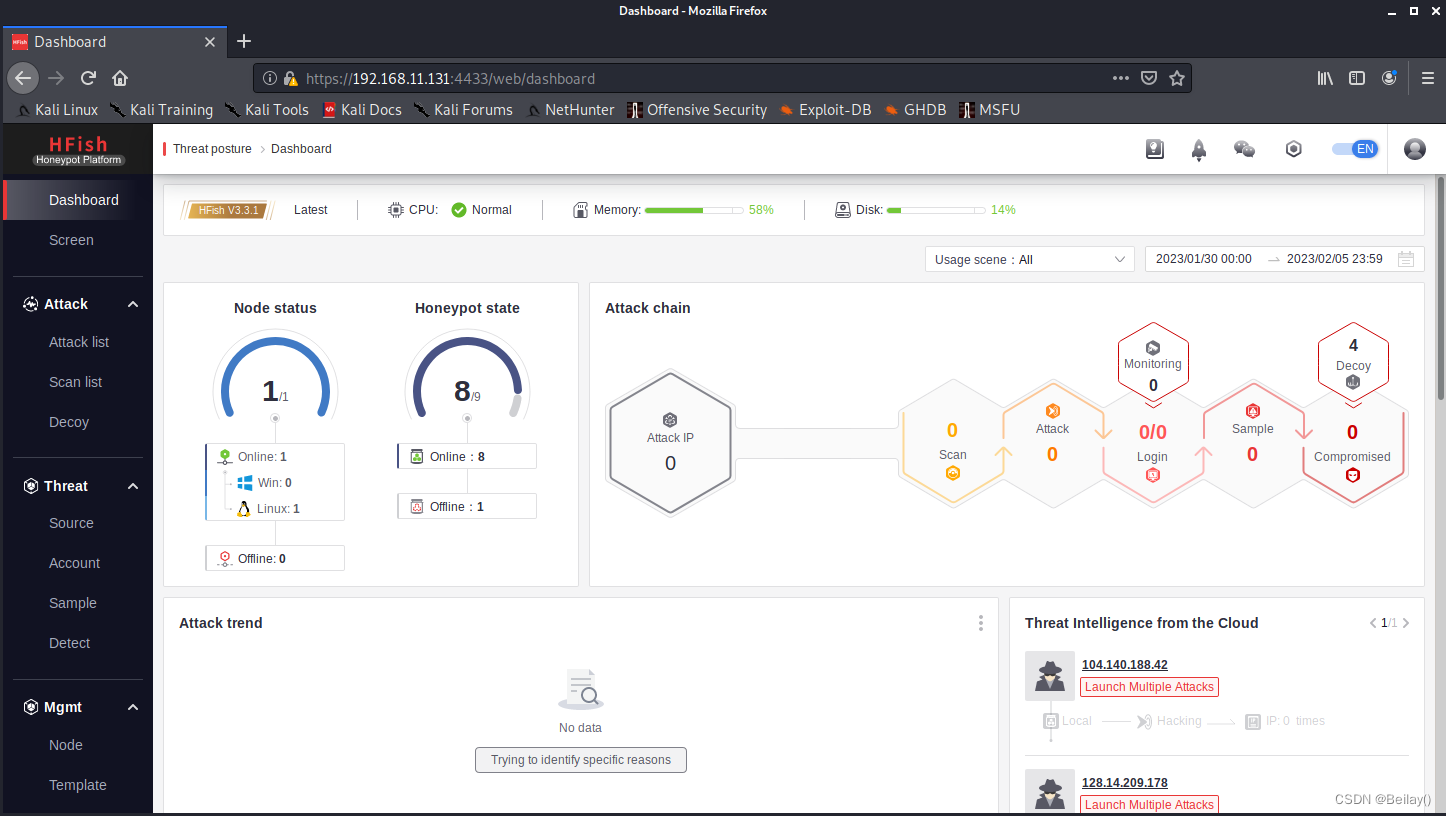

2. hfish蜜罐的使用

蜜罐的作用

伪装的存在漏洞的网站

让攻击者浪费时间

让攻击者泄露0day

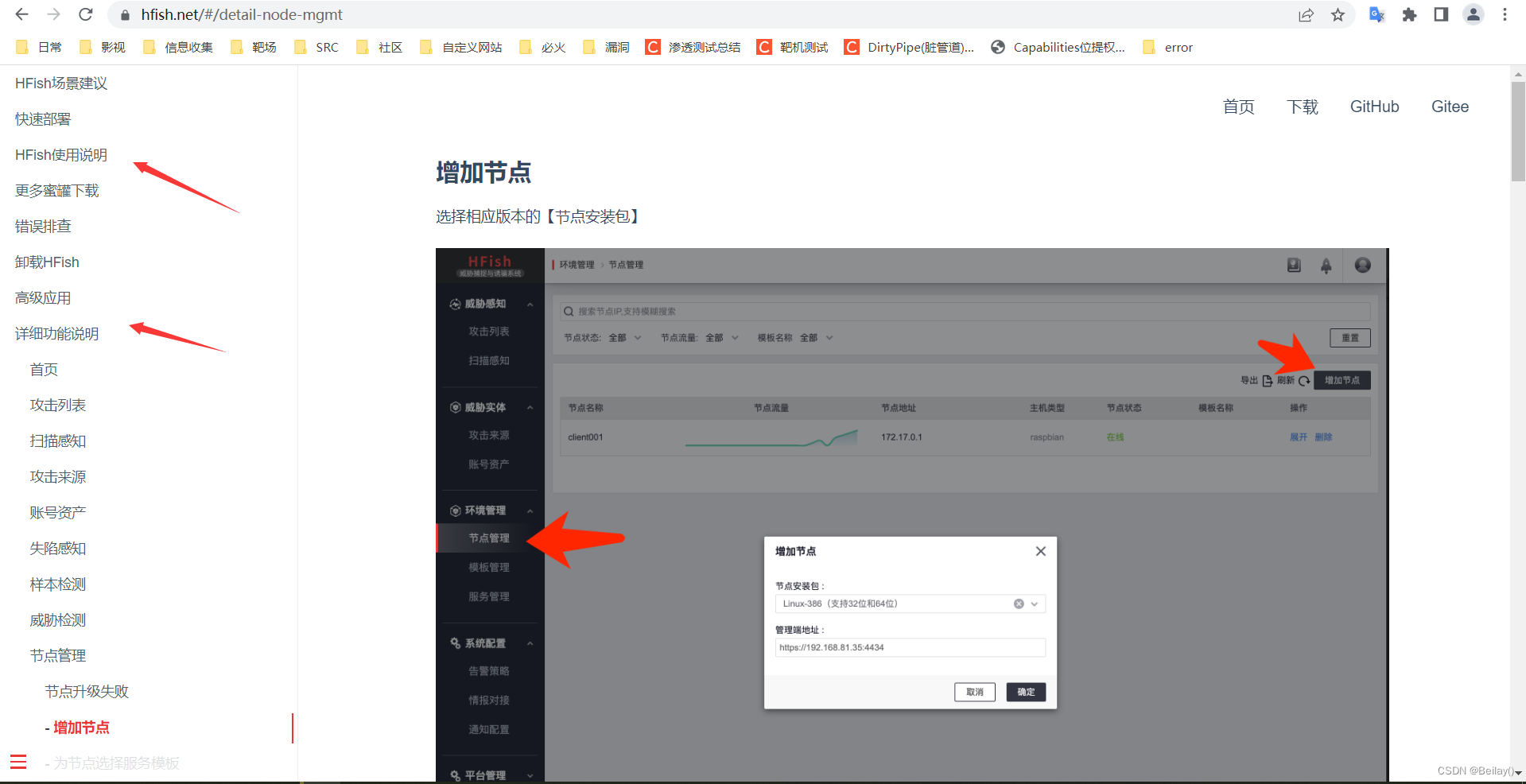

然后详细使用,手册上有写

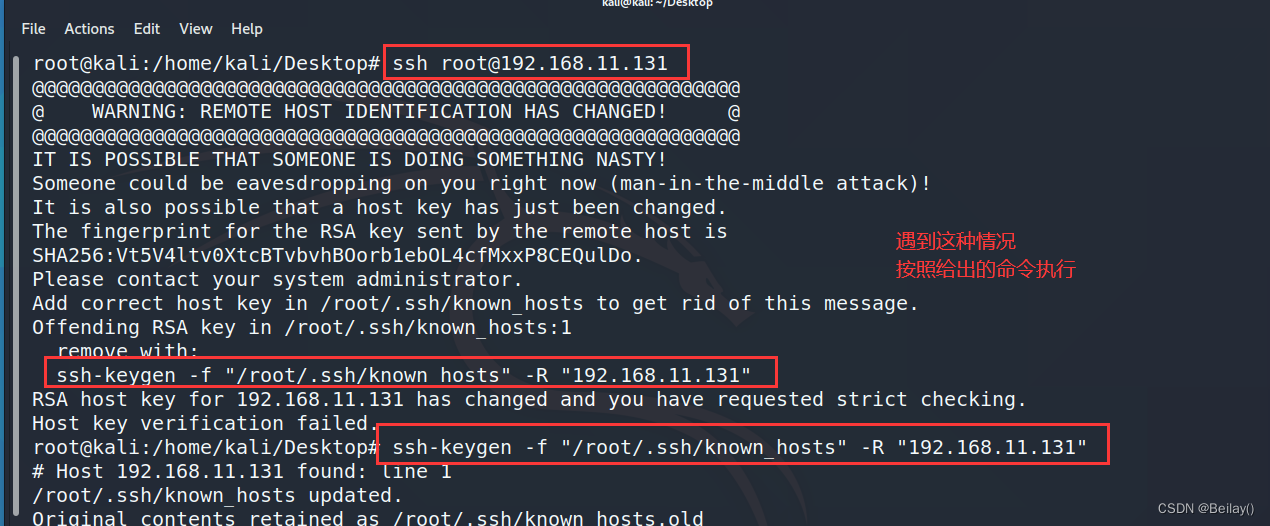

3. 使用hfish模拟捕获22端口的攻击

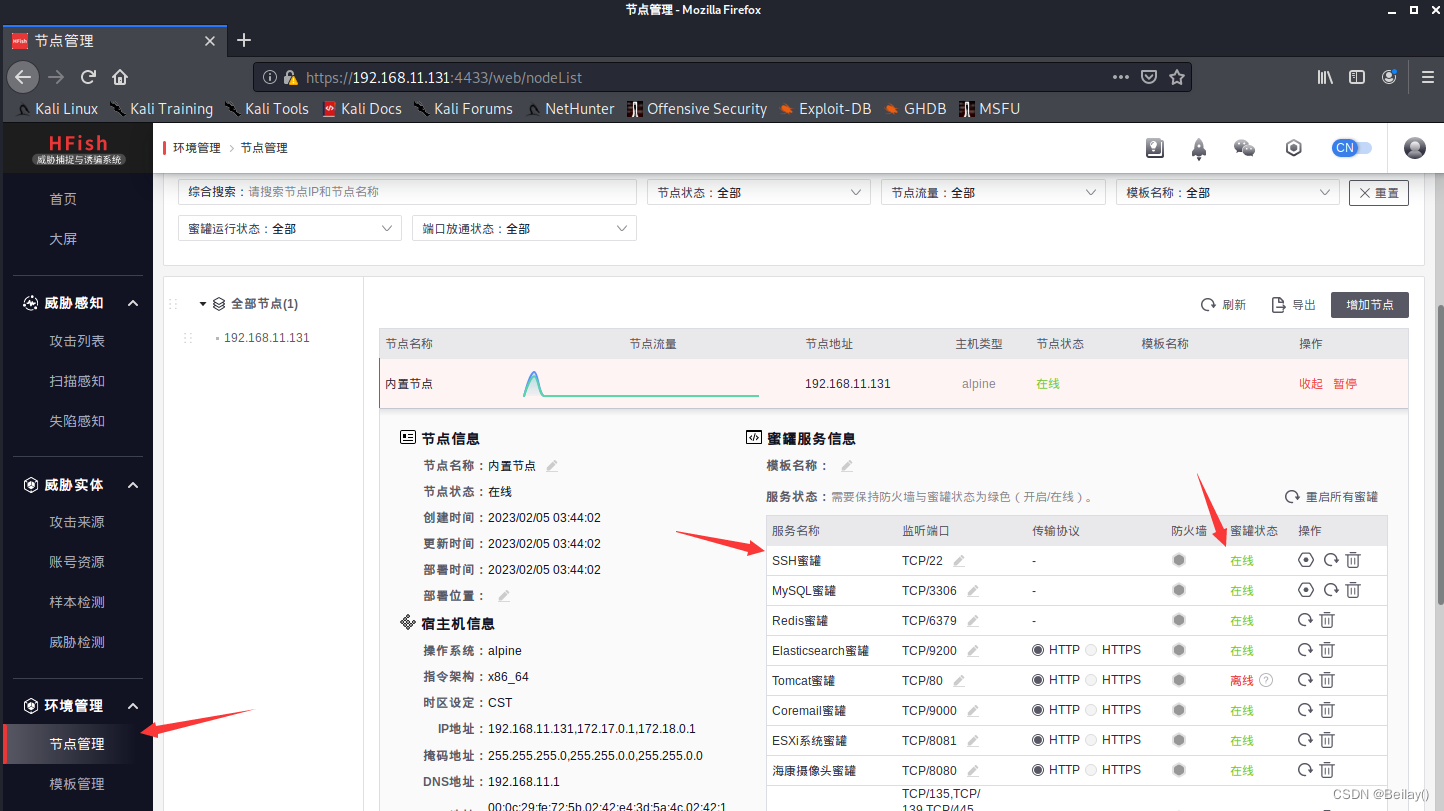

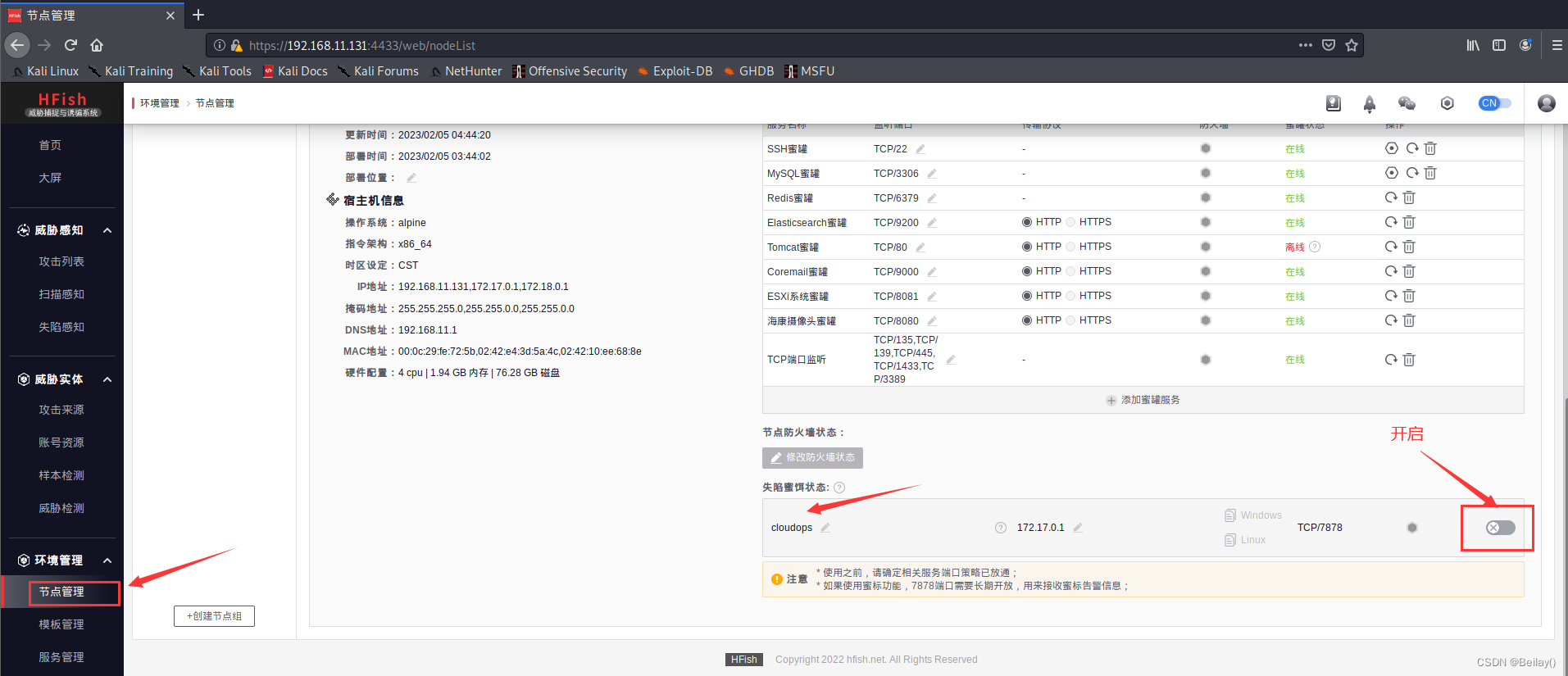

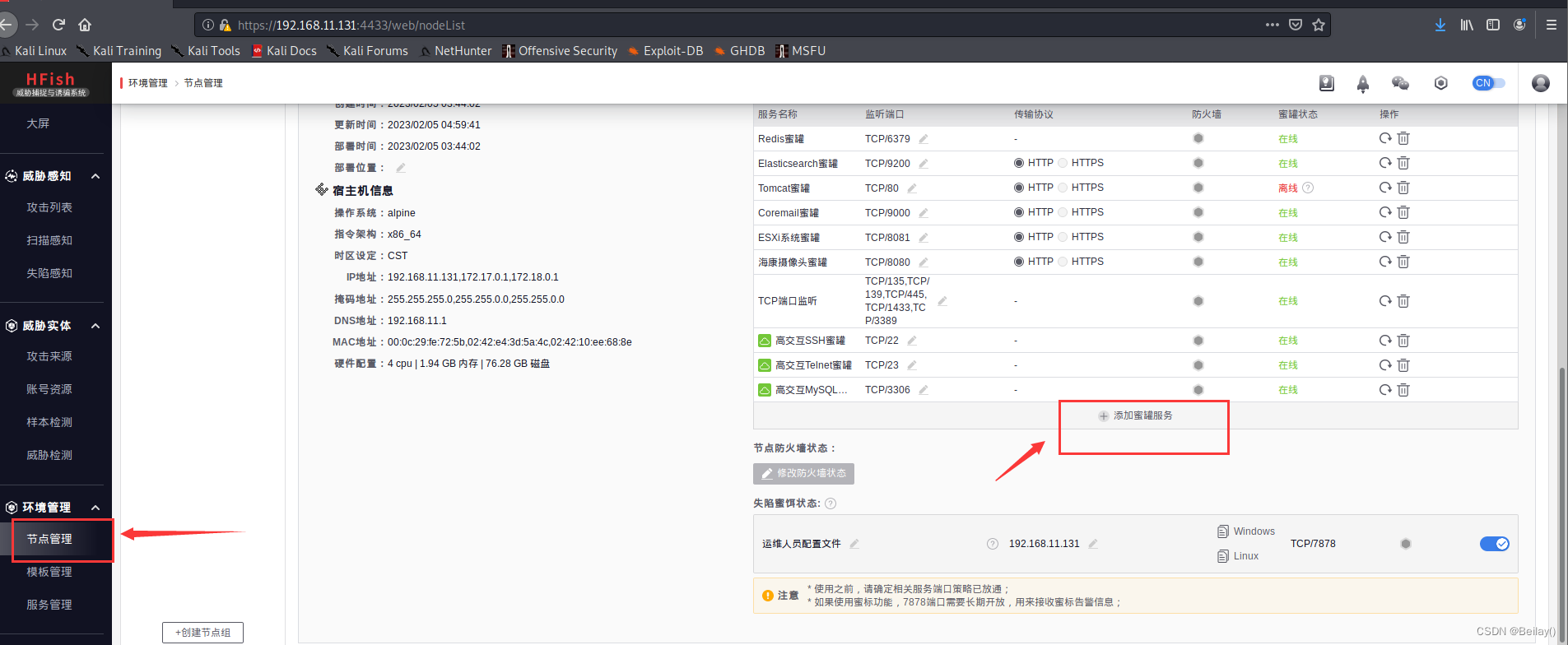

网页上的节点管理,内置节点显示ssh蜜罐开放

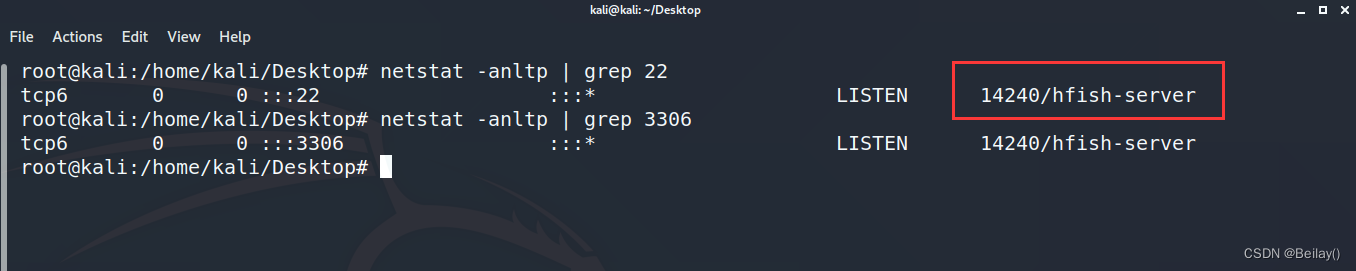

查看kali的本地的端口,可以看到22端口开放,并且属于hfish服务

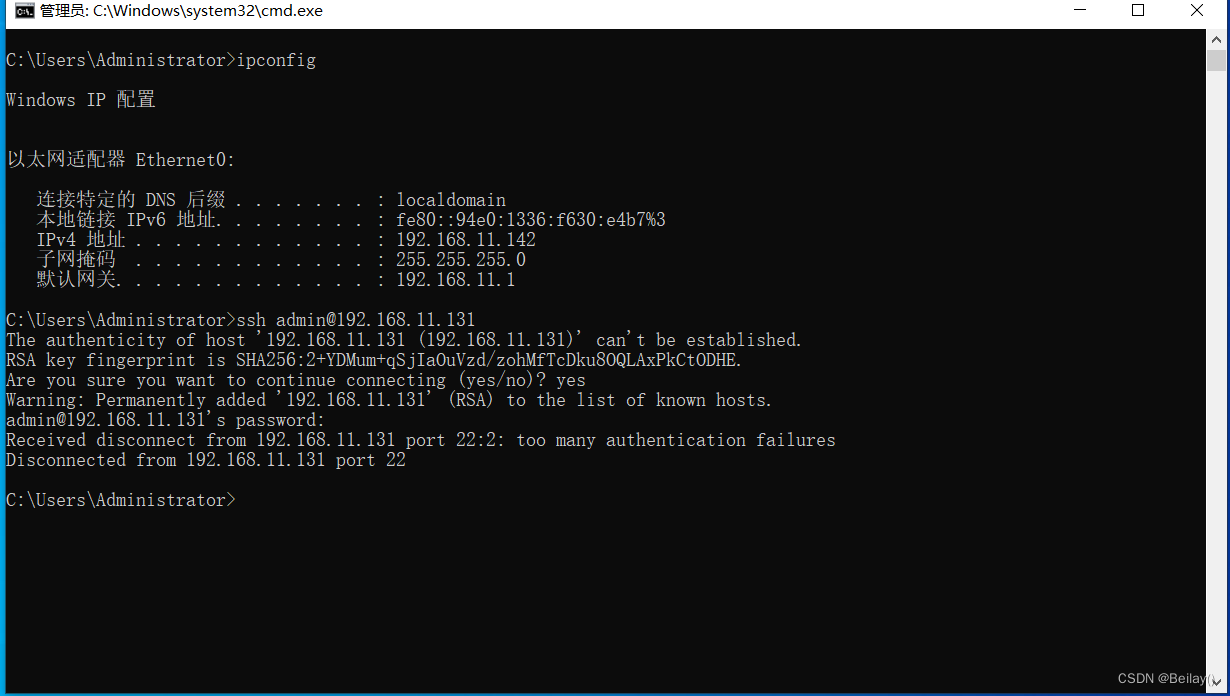

然后我们使用win10虚拟机模拟ssh攻击

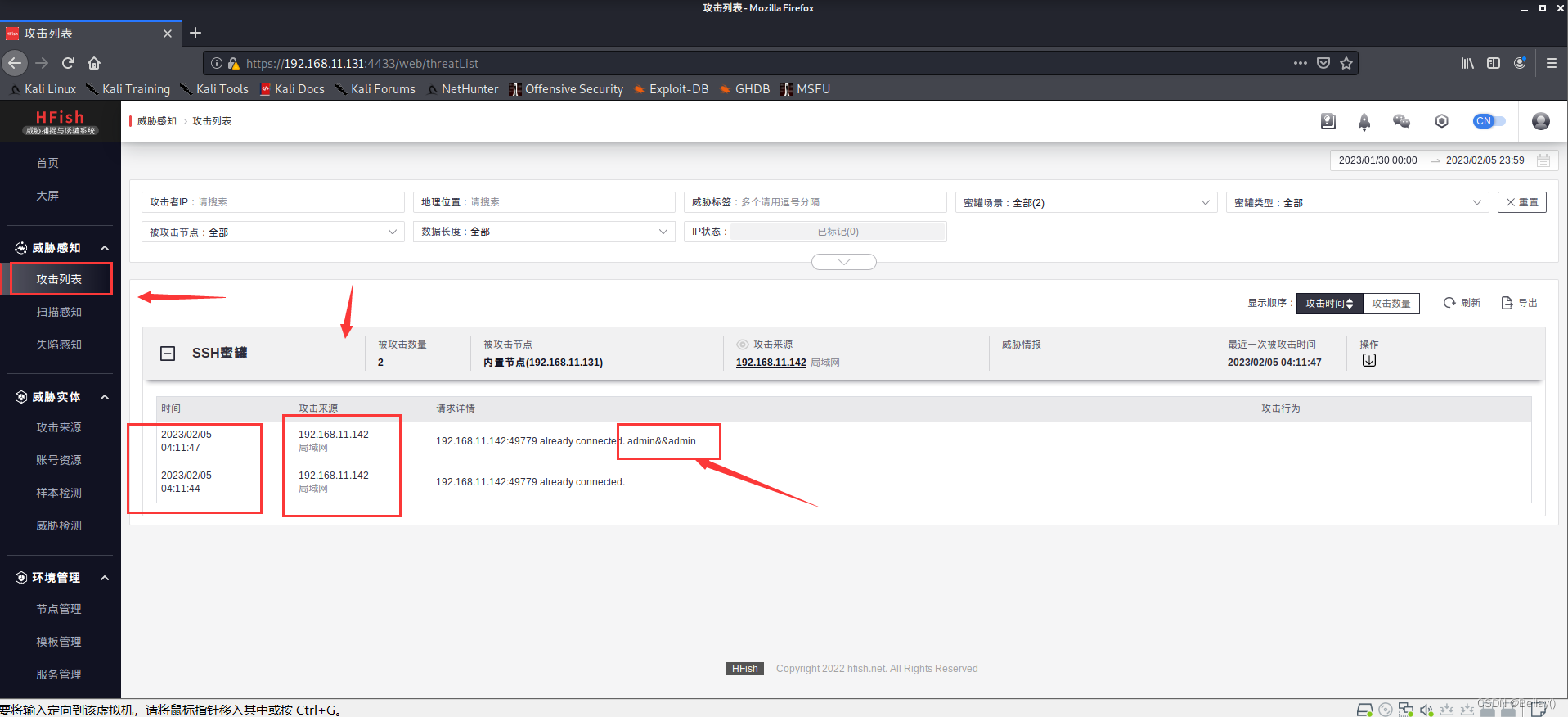

然后在hfish蜜罐上,捕获到了ssh蜜罐的攻击

源IP显示了,时间也显示了

并且使用的账号密码也登陆了

这也就是为什么说蜜罐可以捕获0day,获得攻击者的poc

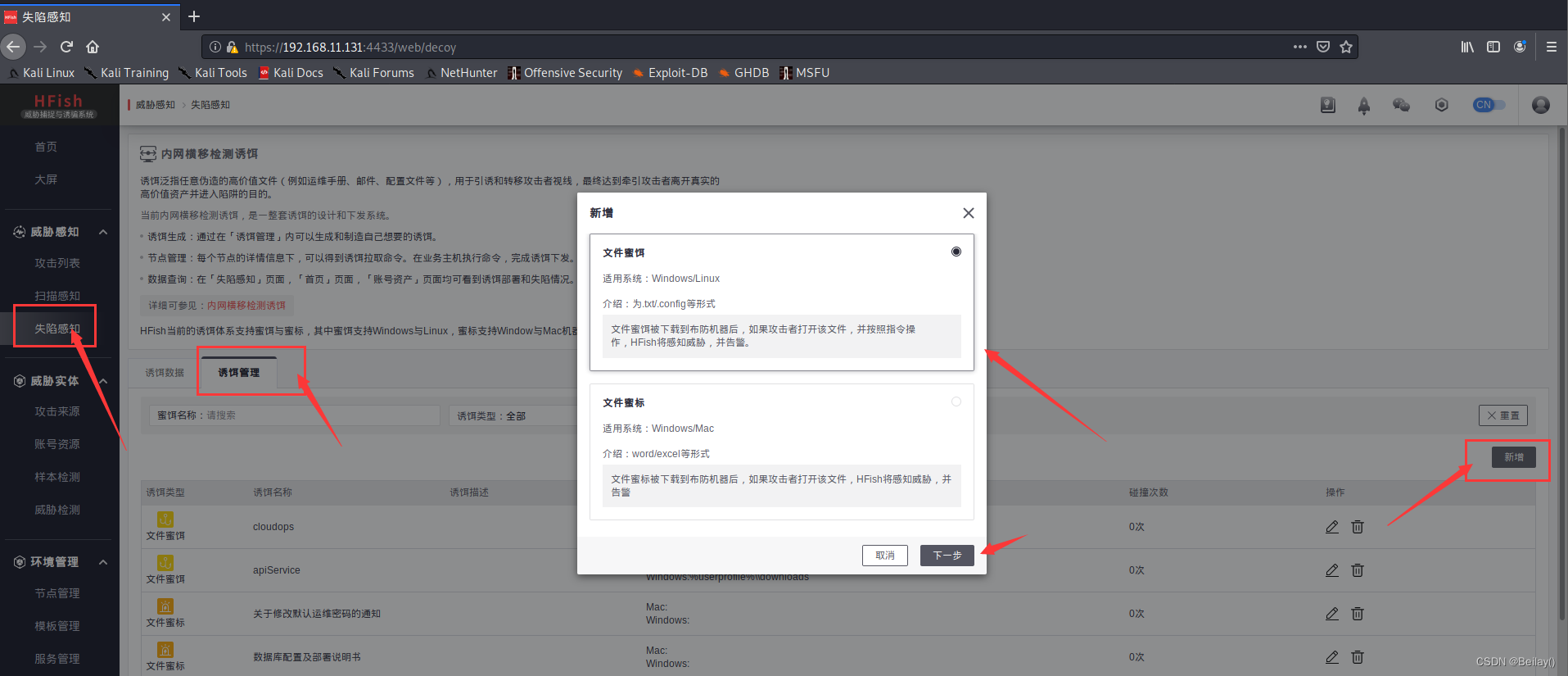

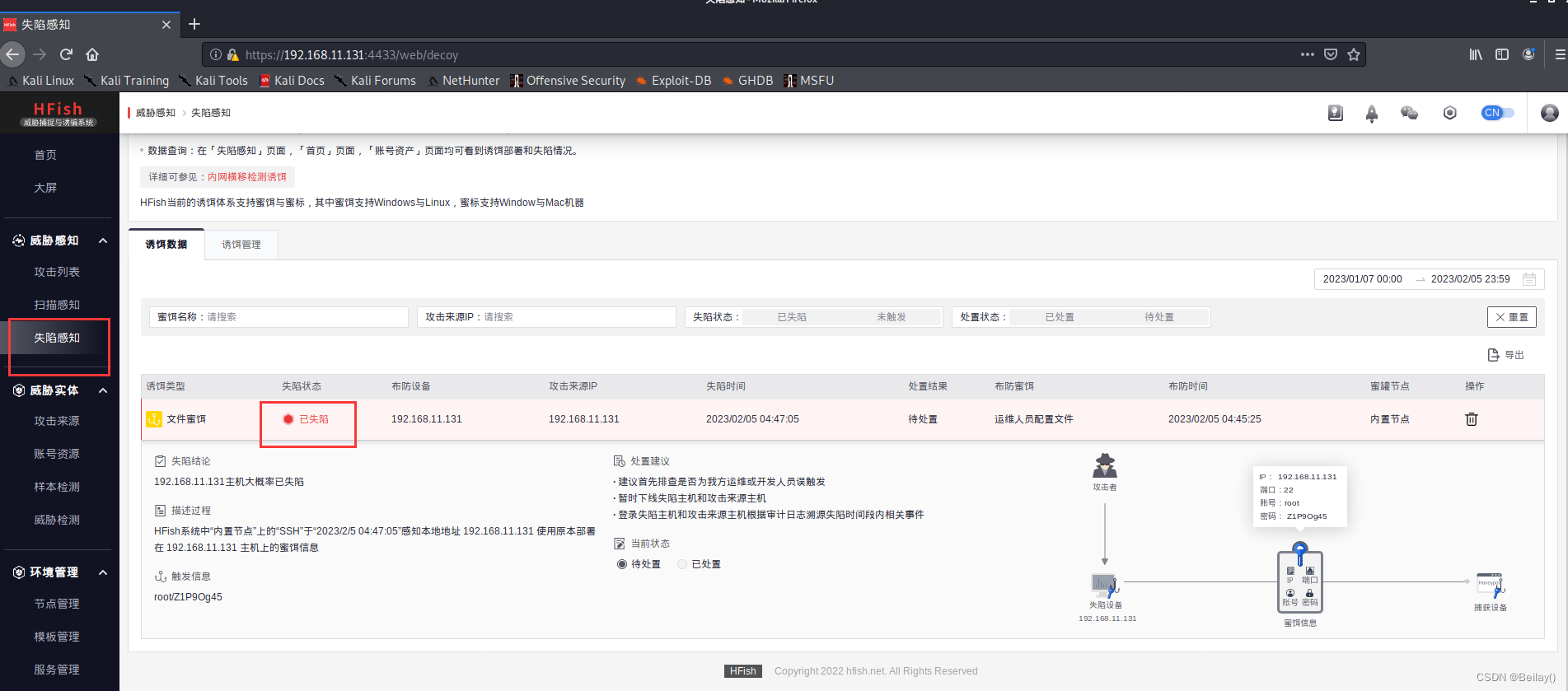

4. 失陷感知

失陷感知需要用到蜜饵

蜜饵就是诱饵

我们不知道目标是否打进来

通过设置诱饵,比如说存在config.php配置文件

里面包含了用户名root和密码helloworld123456

攻击者如果获得并读取到这个诱饵文件,使用给出的账户密码尝试登录

那么我们这边就会提示攻击者已经打进来了

蜜饵放置在后面,就是判断攻击者是否攻击

蜜饵如果放置在前面,就是用来浪费攻击者时间

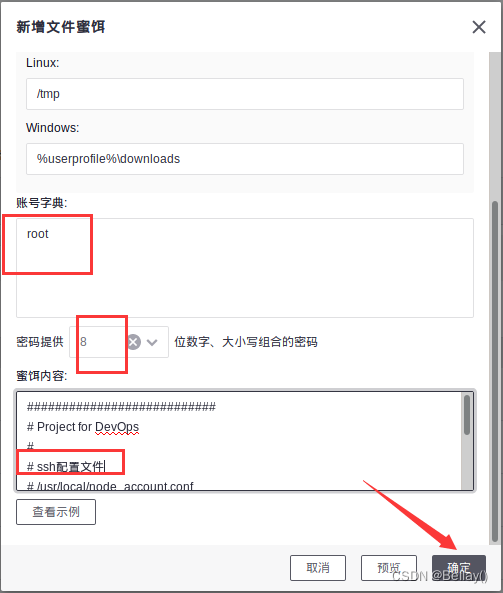

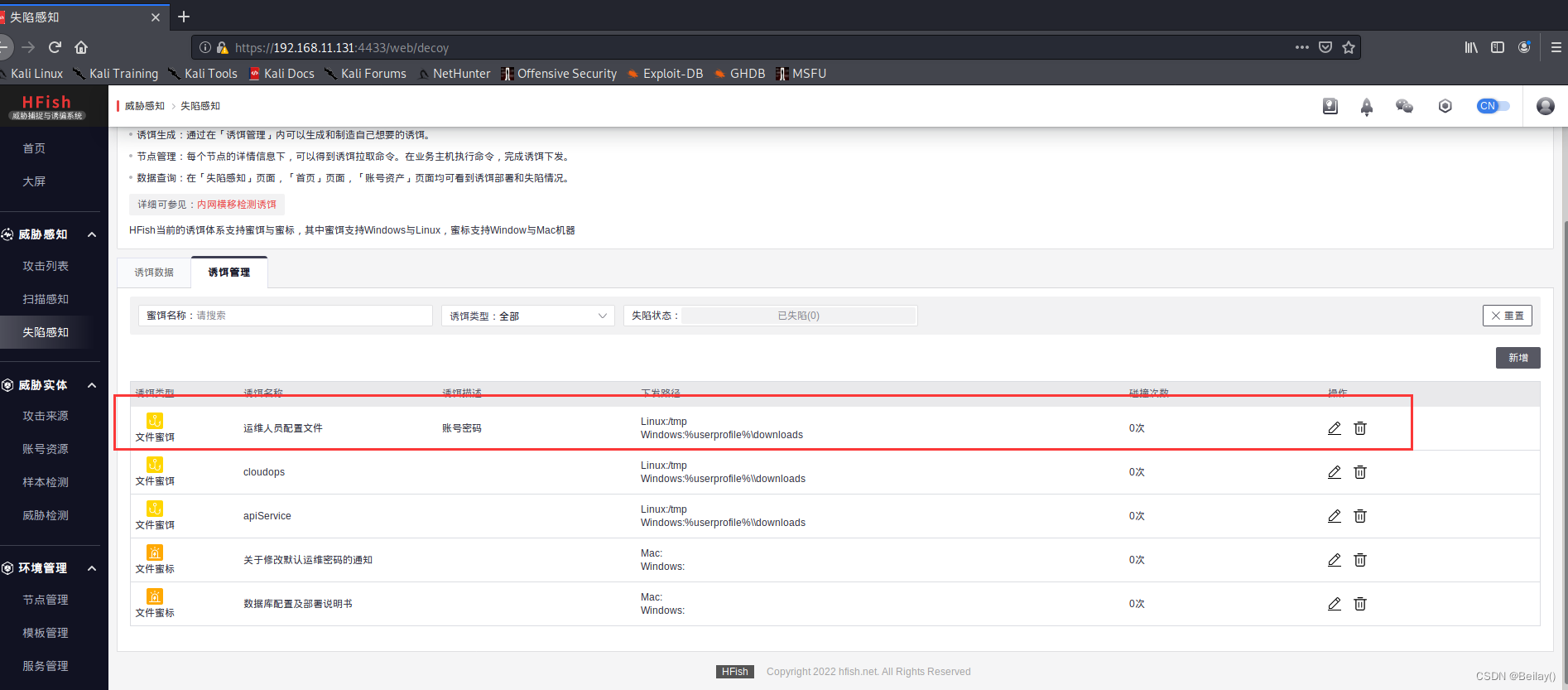

按照下面步骤建立蜜饵

文件内容给了示例

选择左边的复制

然后我们改改名称,伪装一下

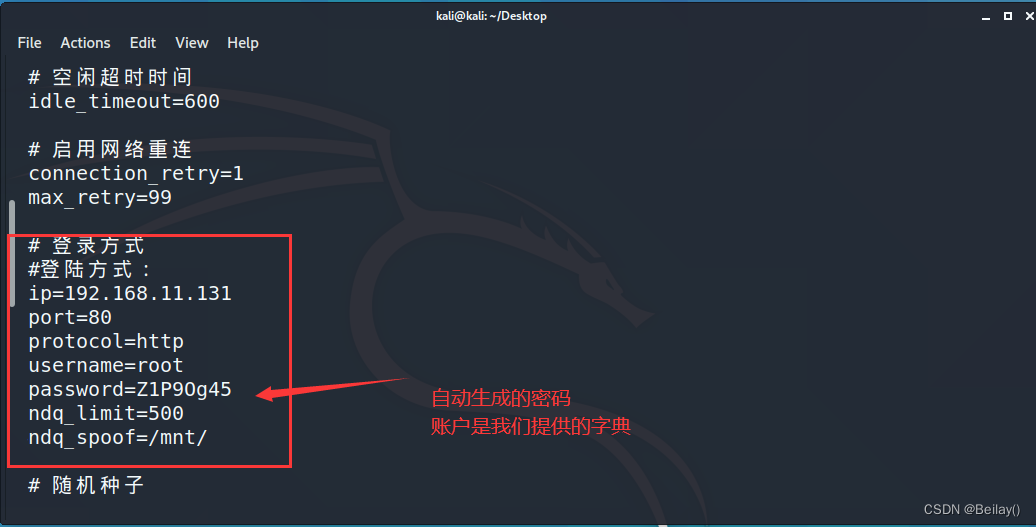

账户密码不用改

会自动生成

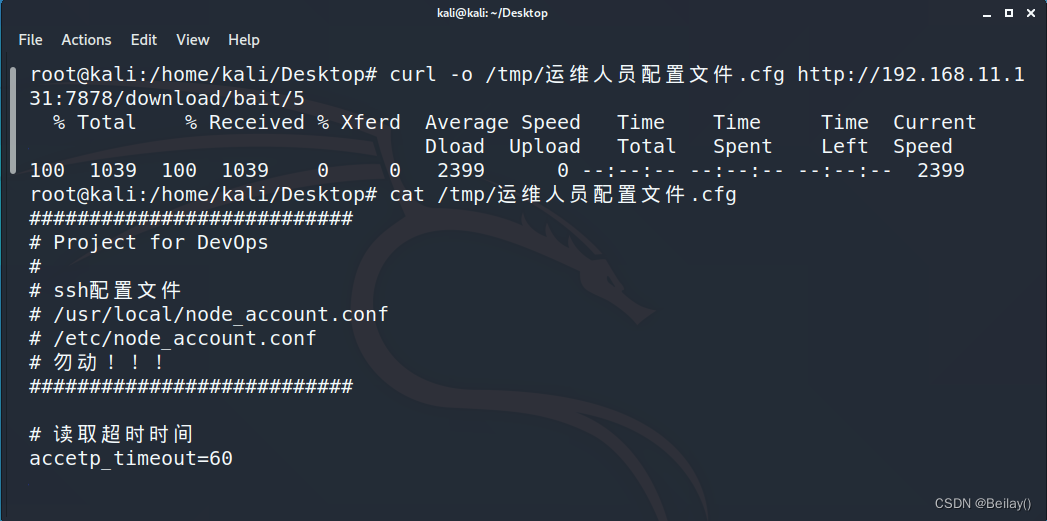

使用获取的命令下载蜜饵文件

可以看到密码自动生成一个

攻击者看到这个,肯定想尝试进行登录

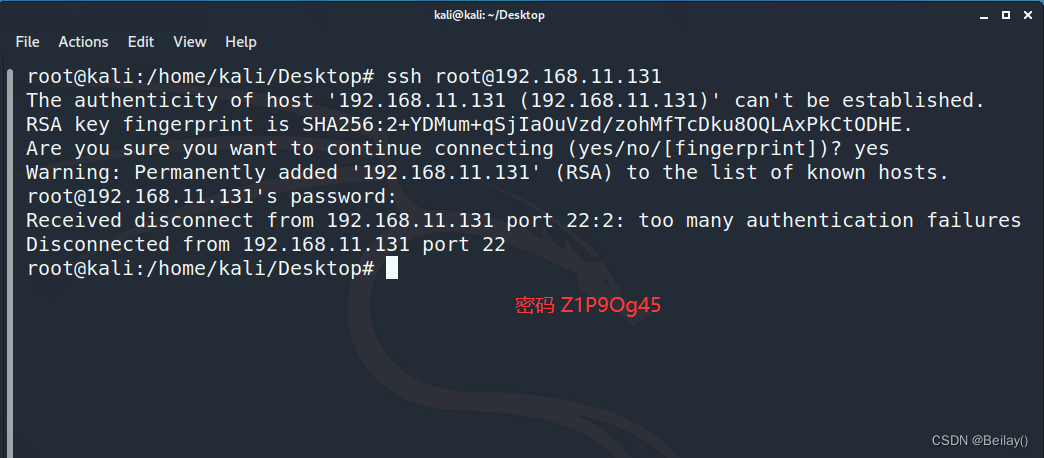

模拟攻击者登录

失陷感知告警

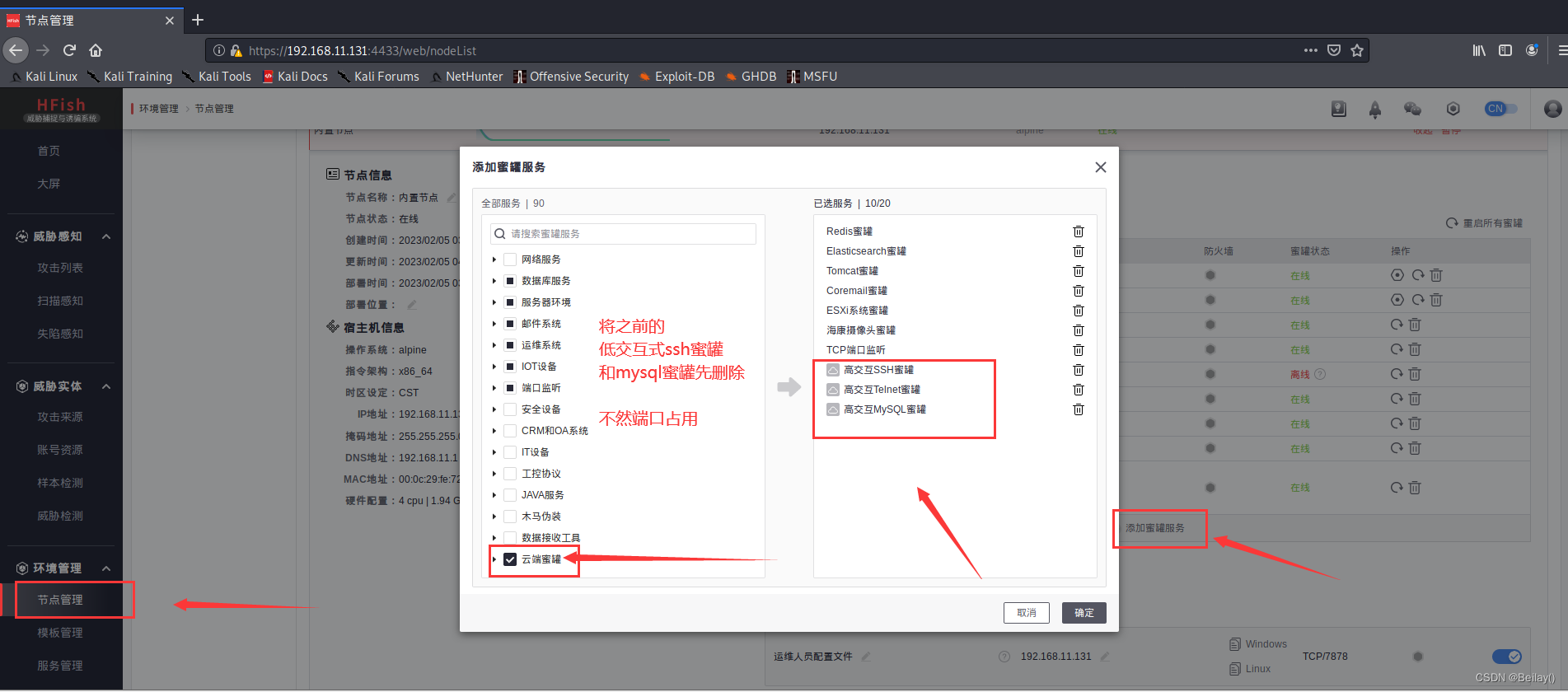

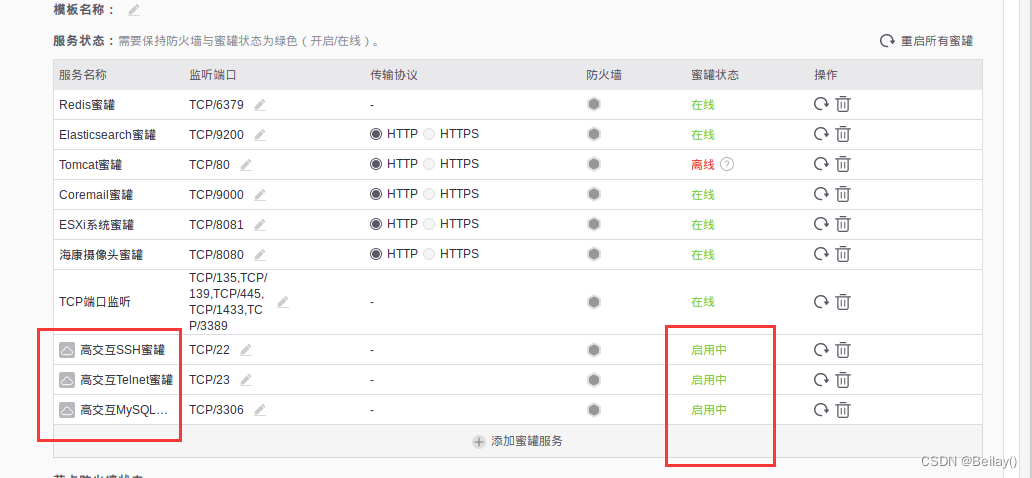

5. 高交互式蜜罐

什么叫交互式

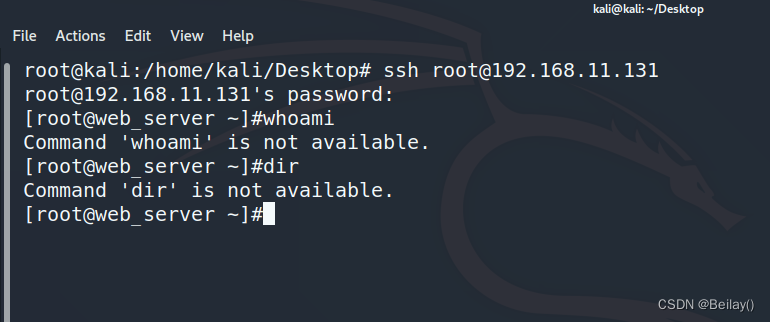

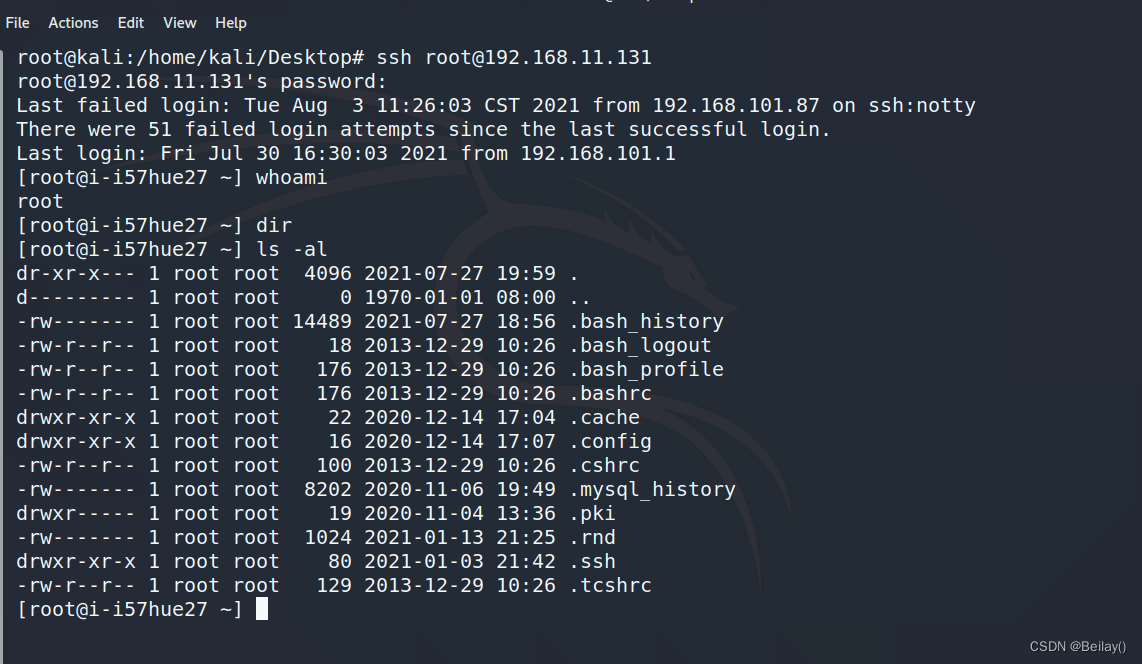

我们使用ssh登录root账户,账户密码都是root

可以看到我们登录成功

但是任何命令都无法执行

这种就叫低交互式

如果攻击者成功登录,看到这种低交互式的命令,一下子就知道使用了蜜罐

我们需要将一些基本的命令上传

让攻击者登录之后可以执行一些命令

攻击者以为自己已经打穿了服务器,其实还是在我们的蜜罐中

这种很像我们的服务器的就叫做高交互式

下面设置高交互式蜜罐

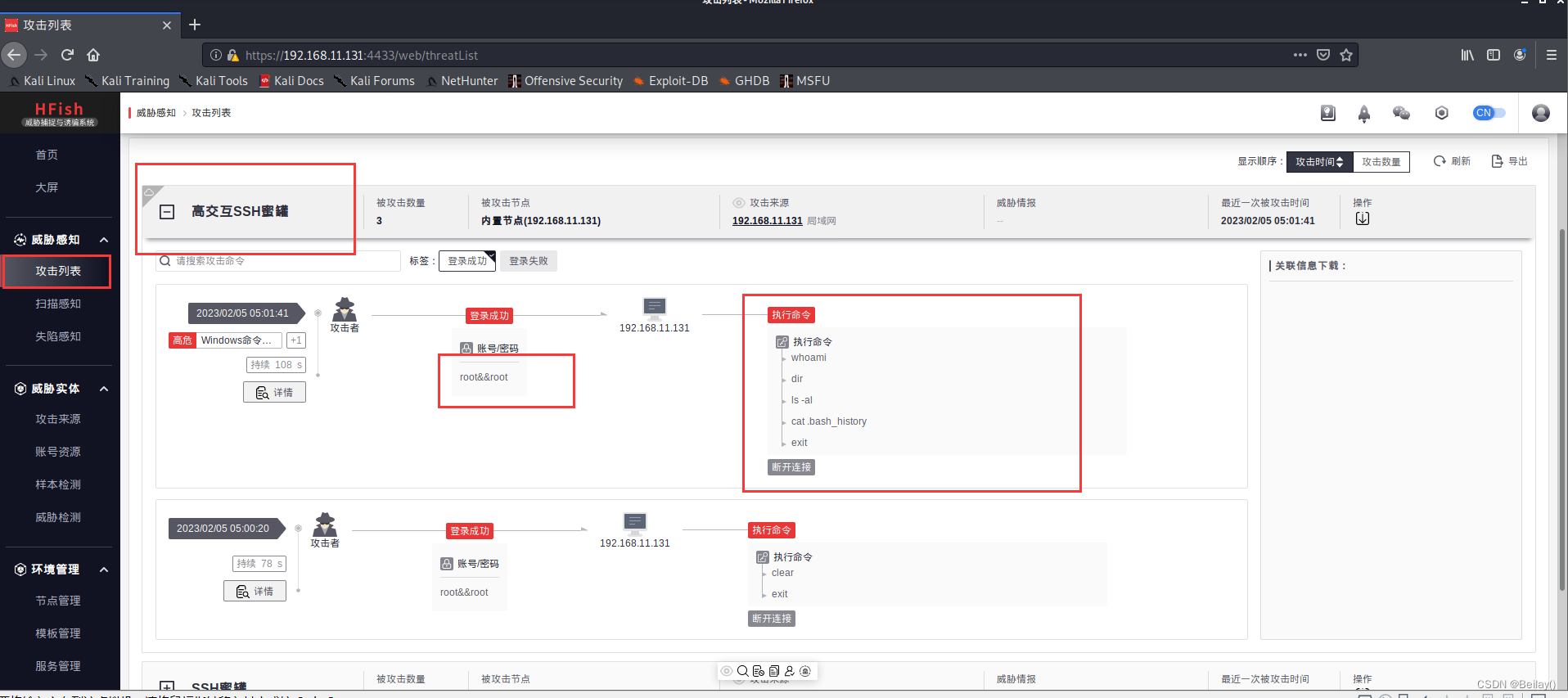

像这种就比之前能执行的命令多了

但还是命令过少,需要完善

攻击列表可以看到攻击详情

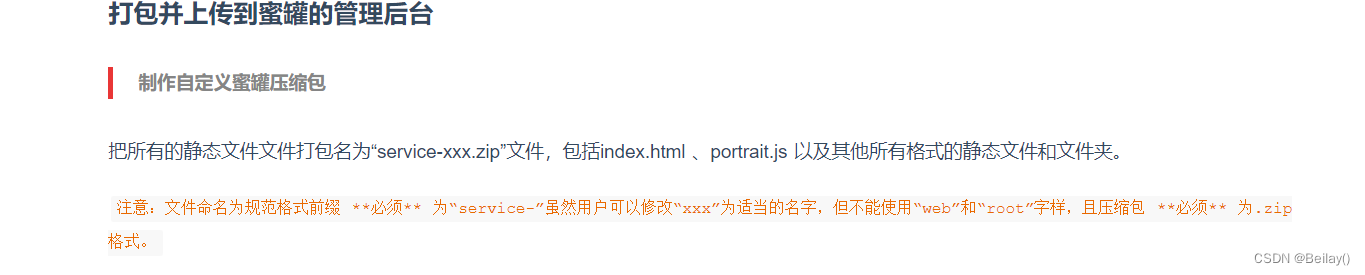

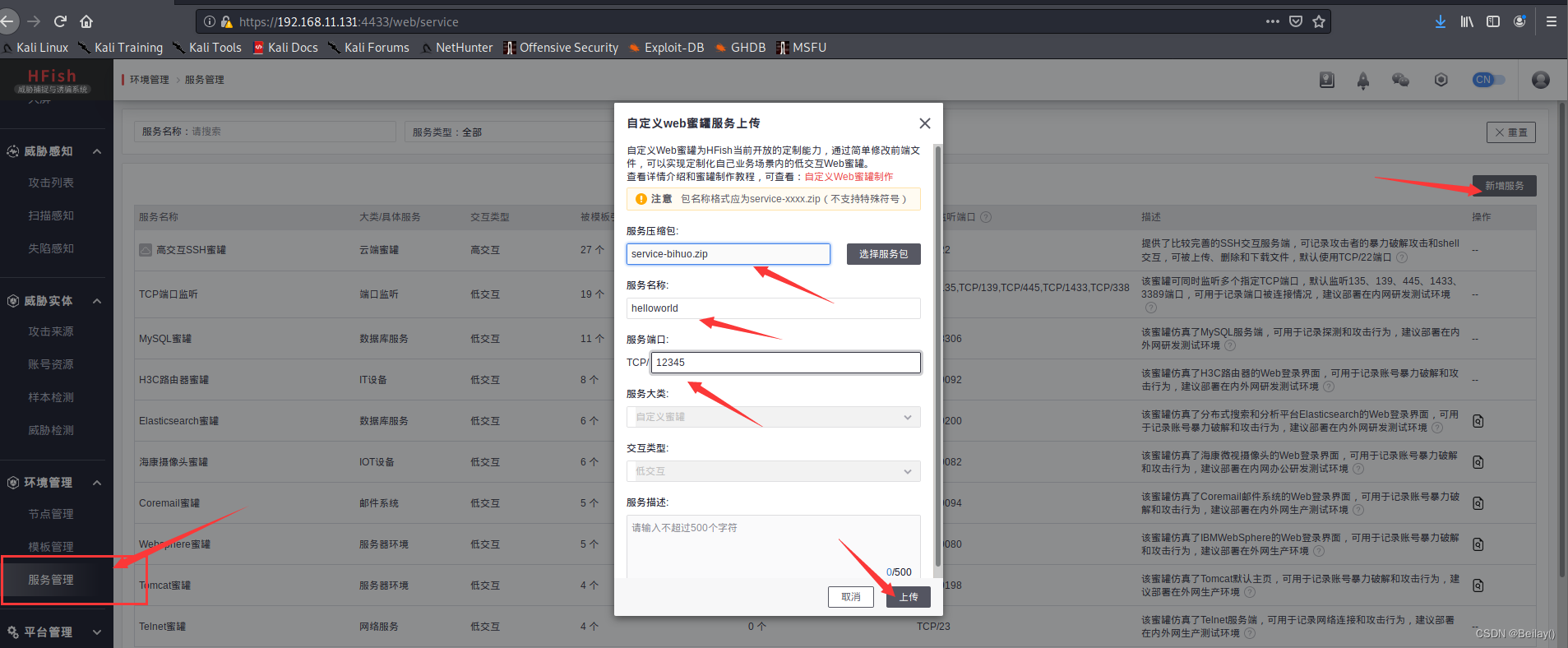

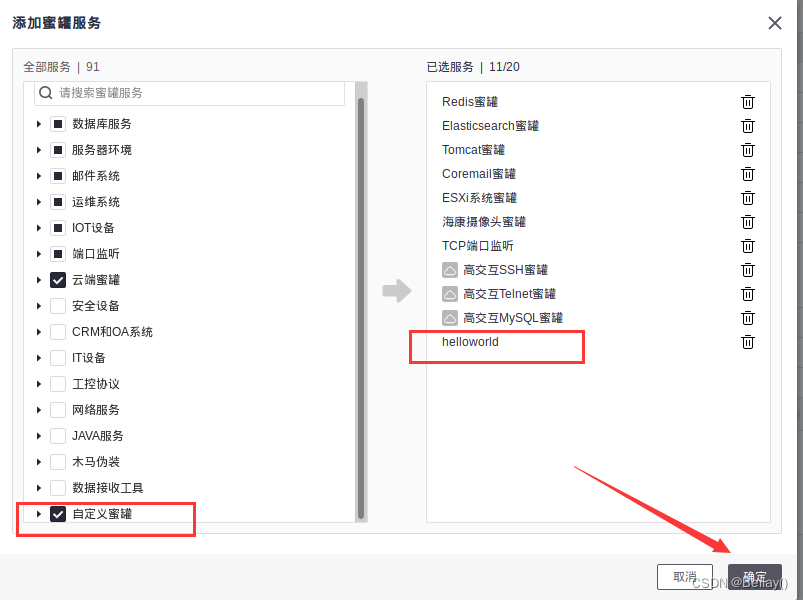

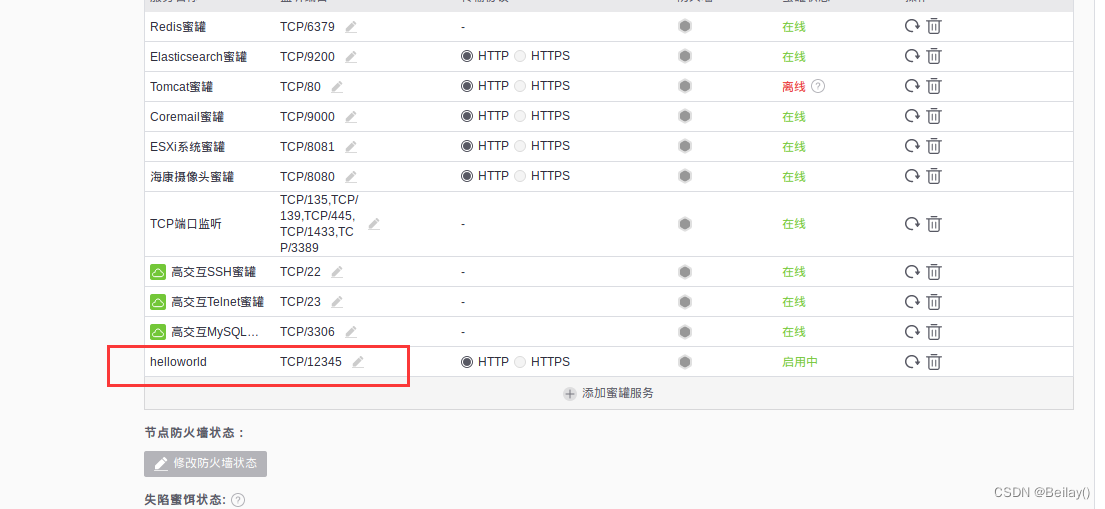

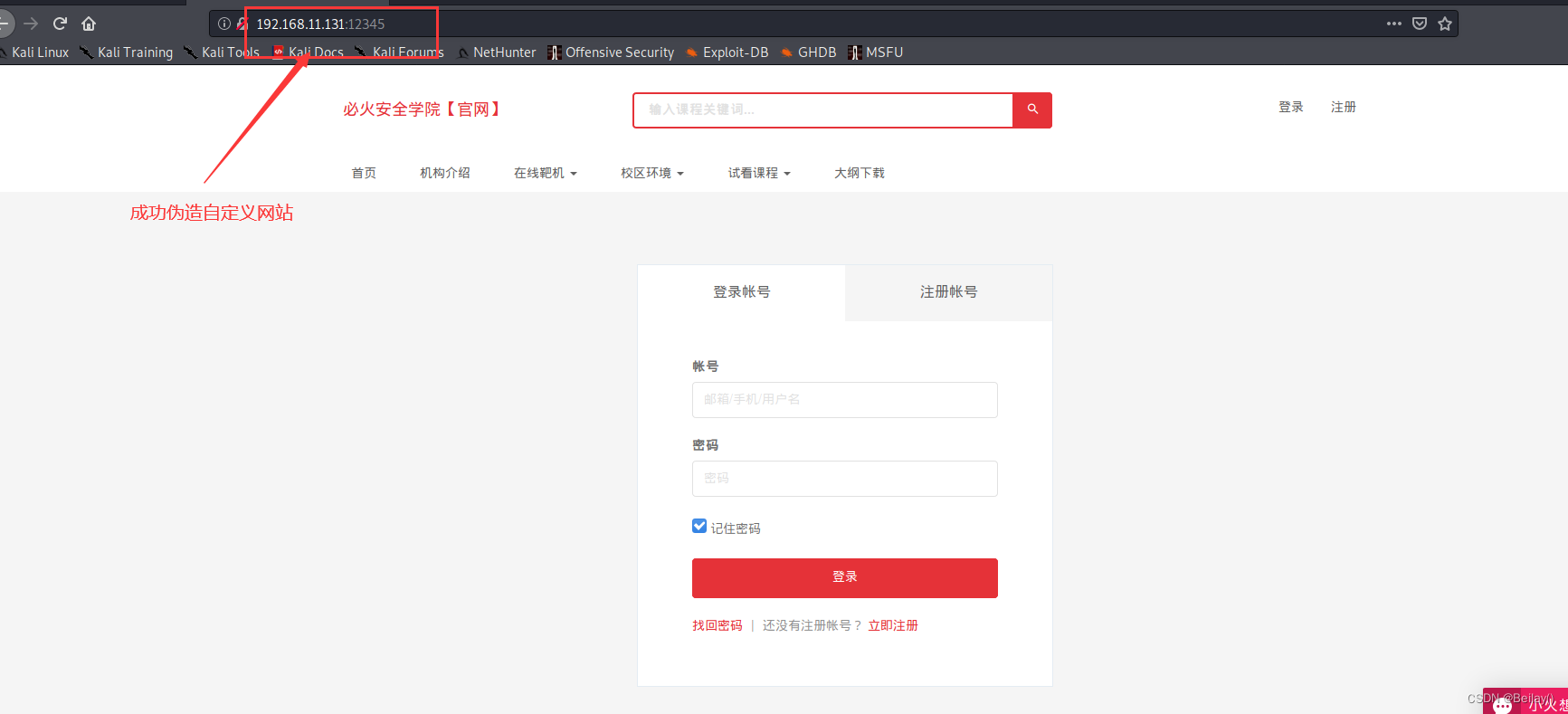

6. hfish自定义web蜜罐

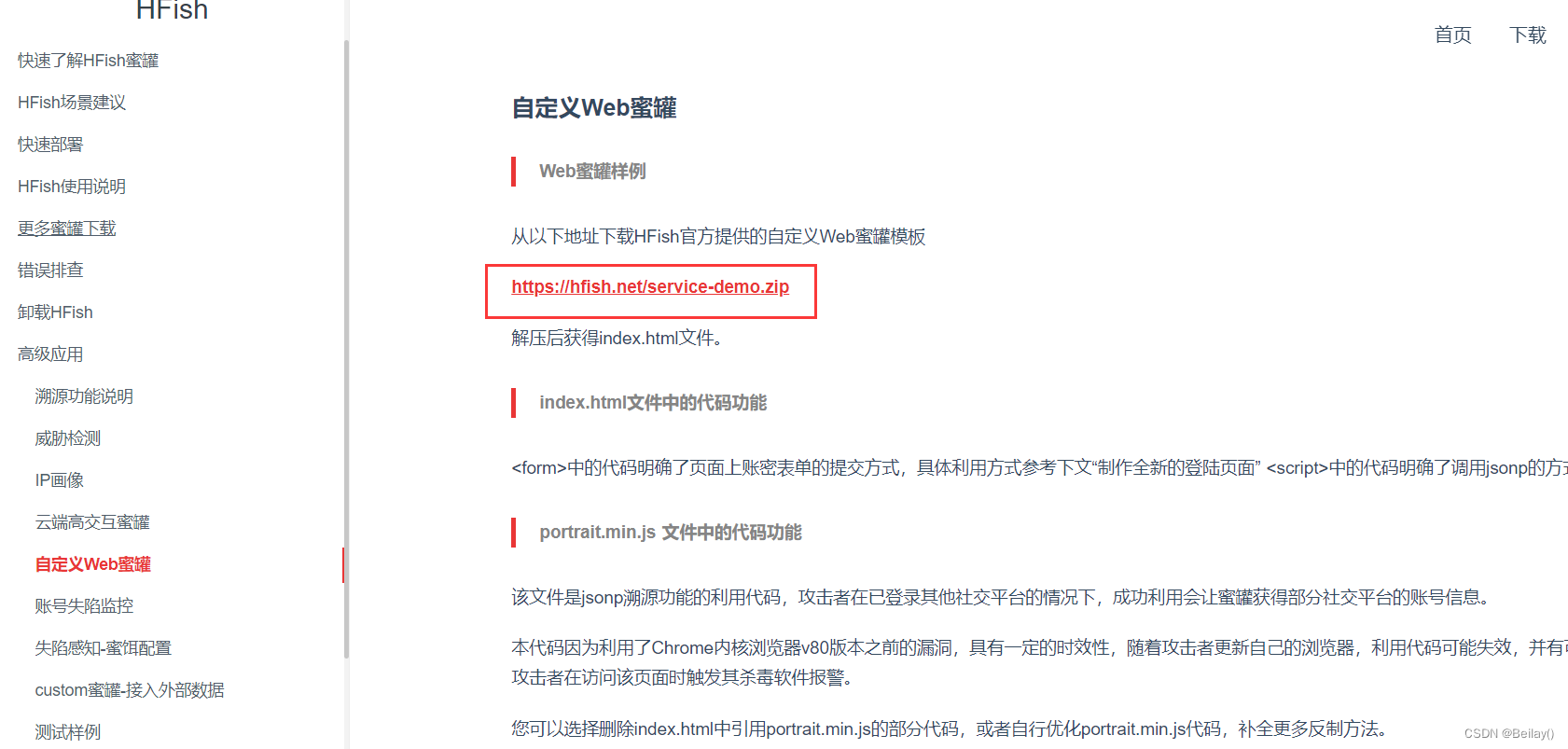

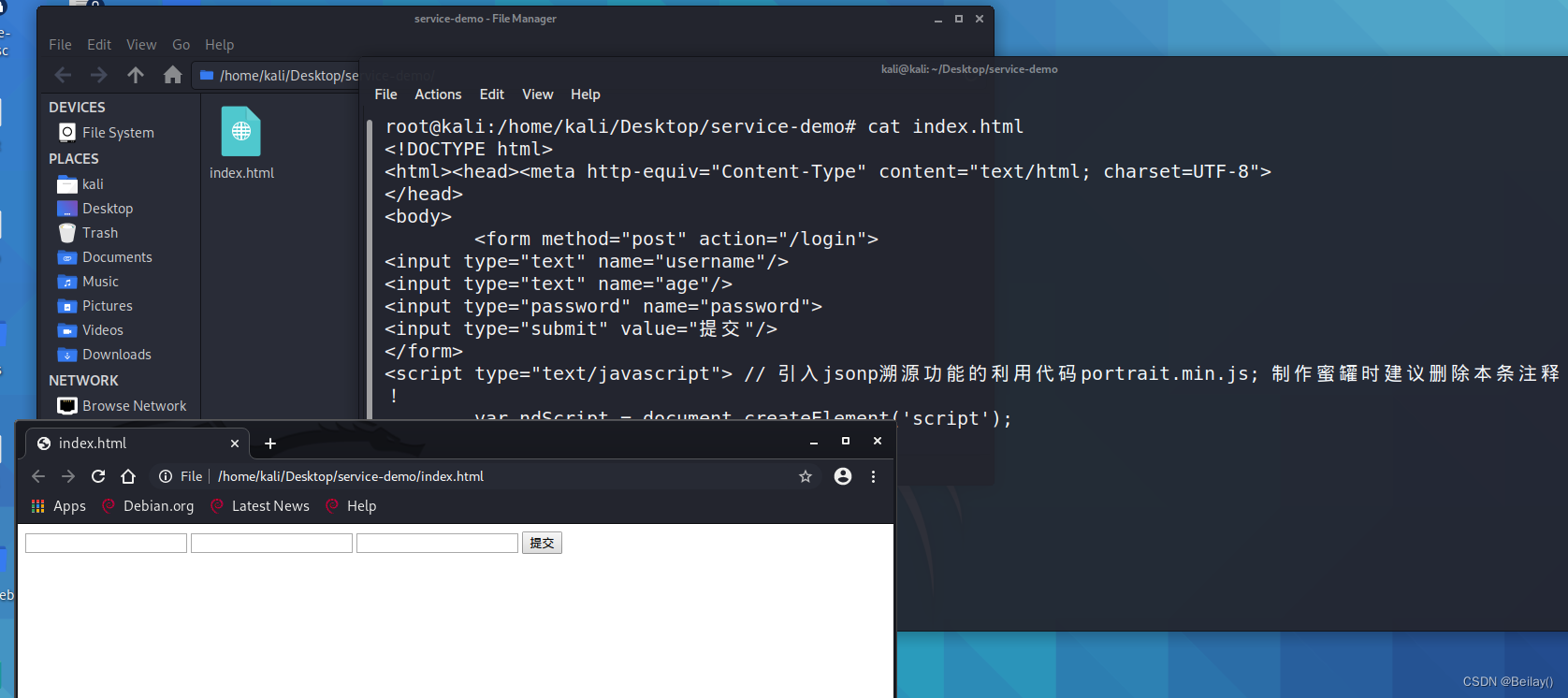

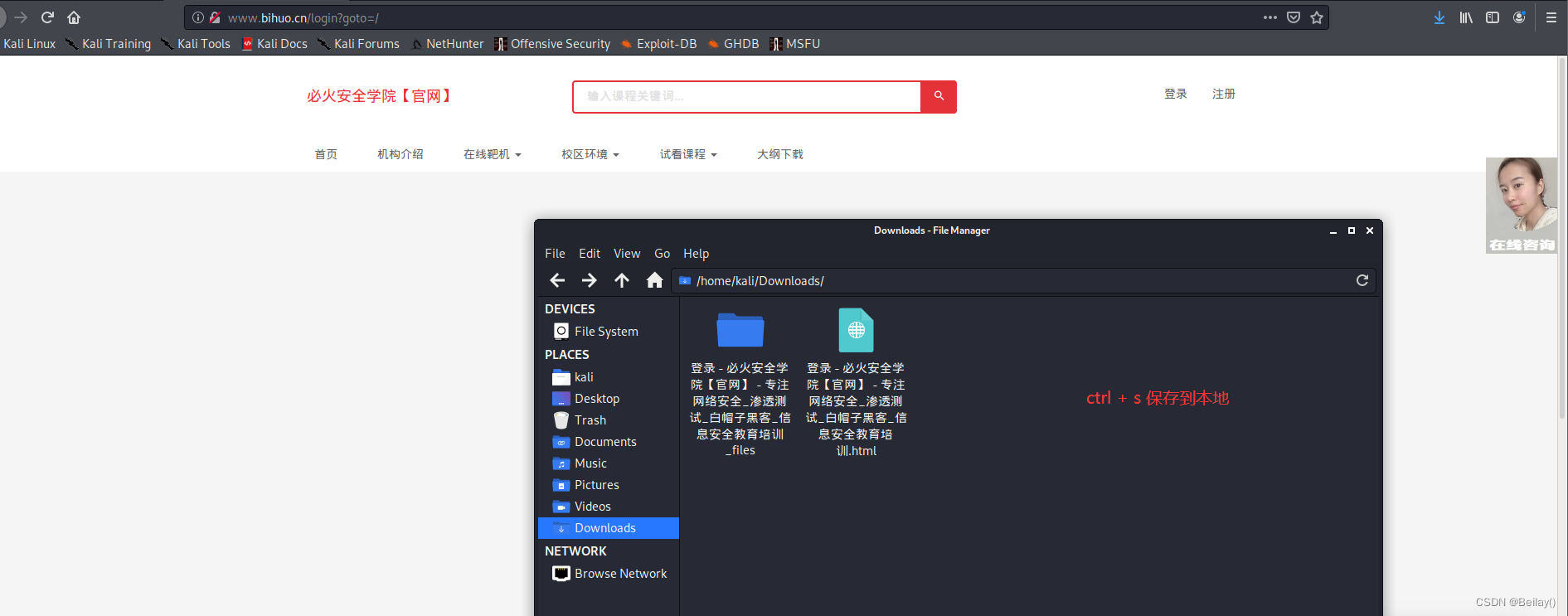

先下载service-demo.zip

service-demo.zip里面就是一个登录框

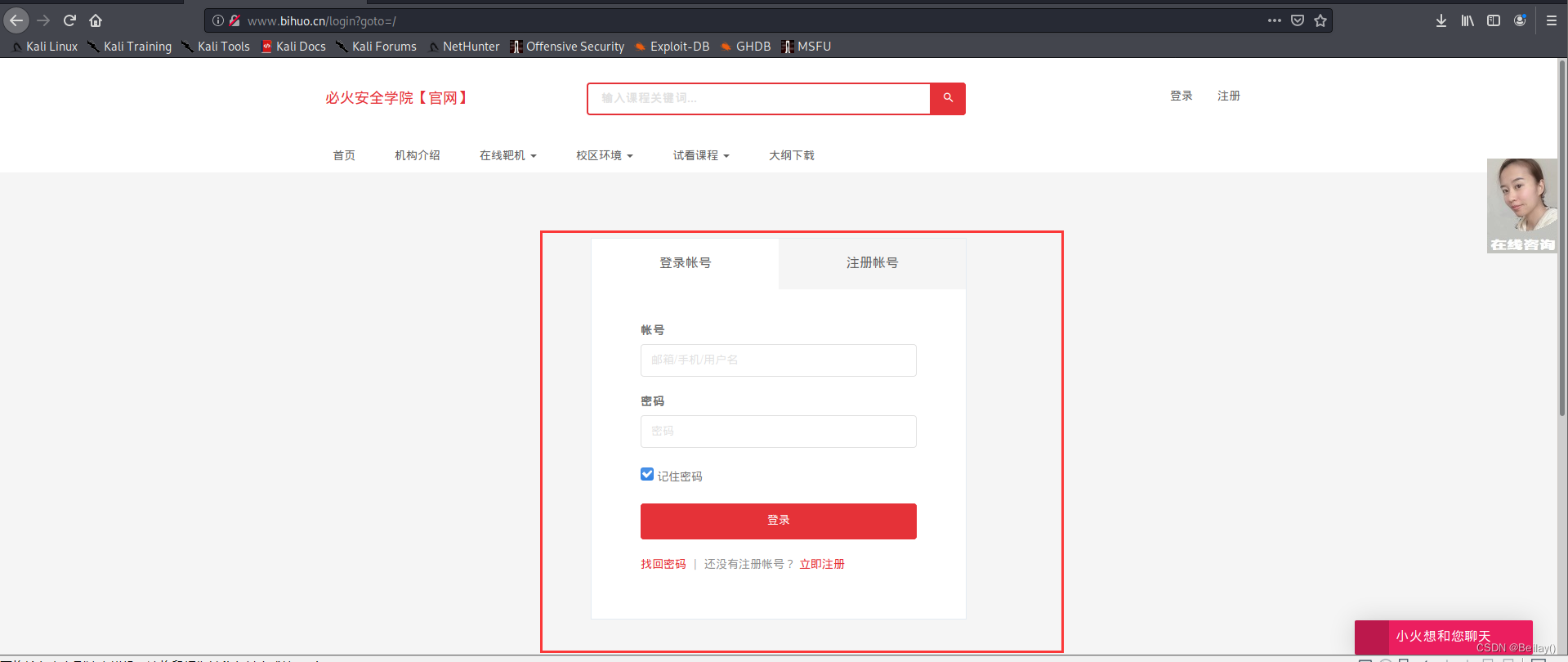

我们来模拟一个网站的登录界面

比如说bihuo.cn

http://www.bihuo.cn/login?goto=/

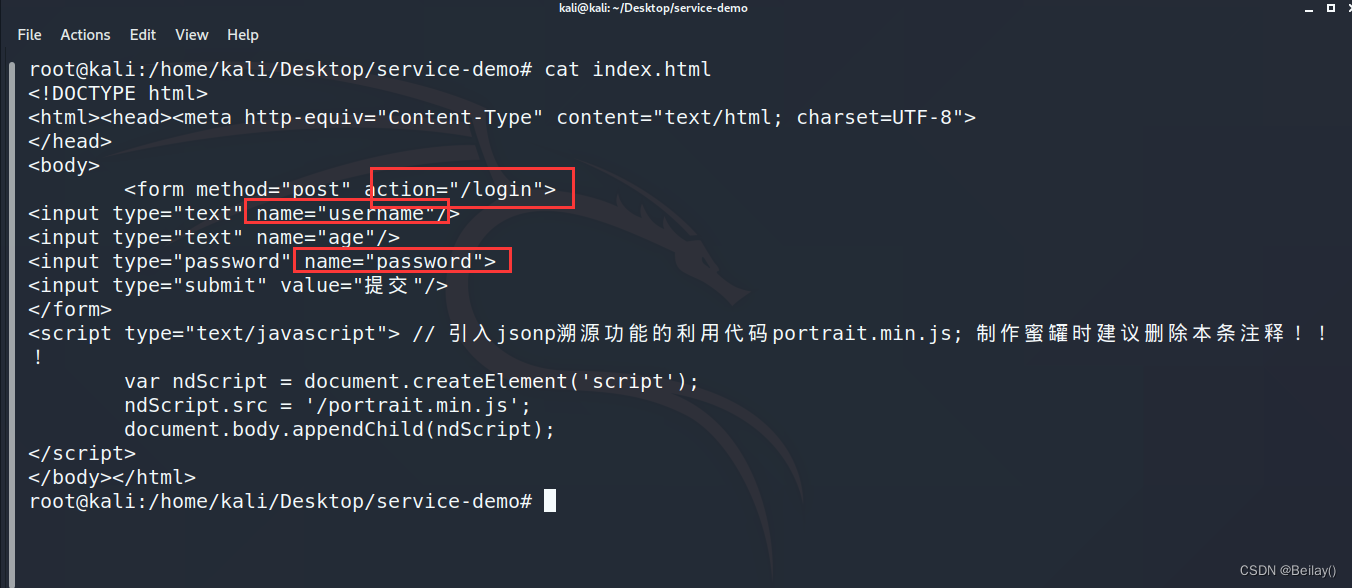

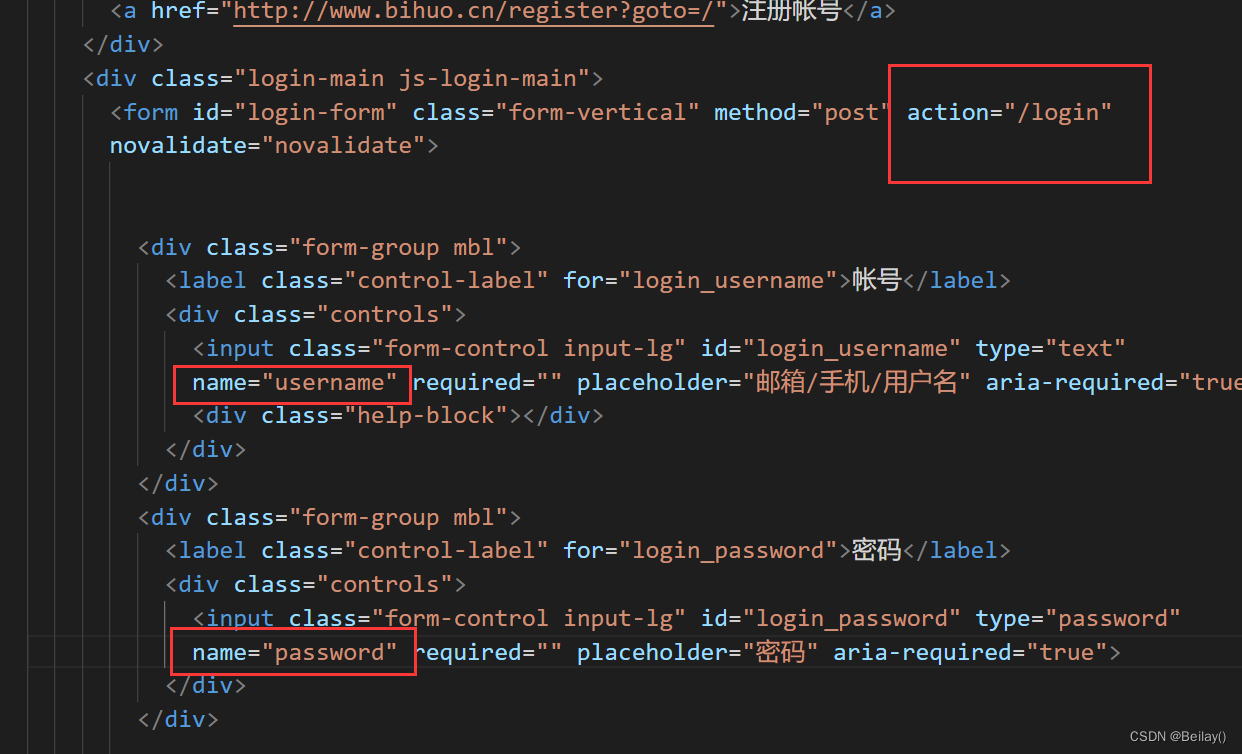

根据示例的service-demo.zip里面的index.html修改网页源代码

这几处必须一模一样

然后文件和目录不能有中文

html文件必须为index.html

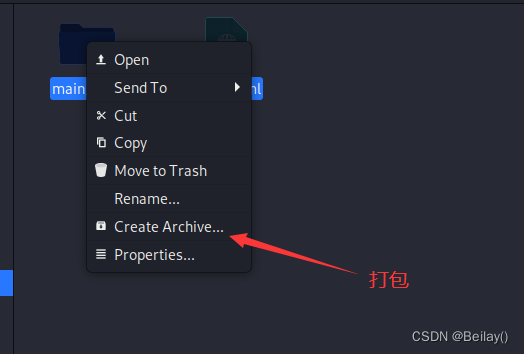

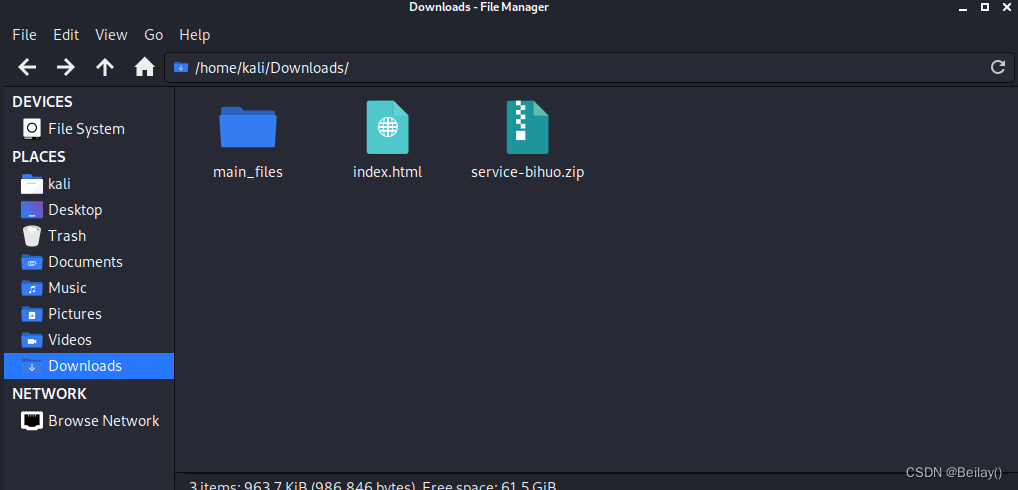

然后打包

包名service-xxx.zip

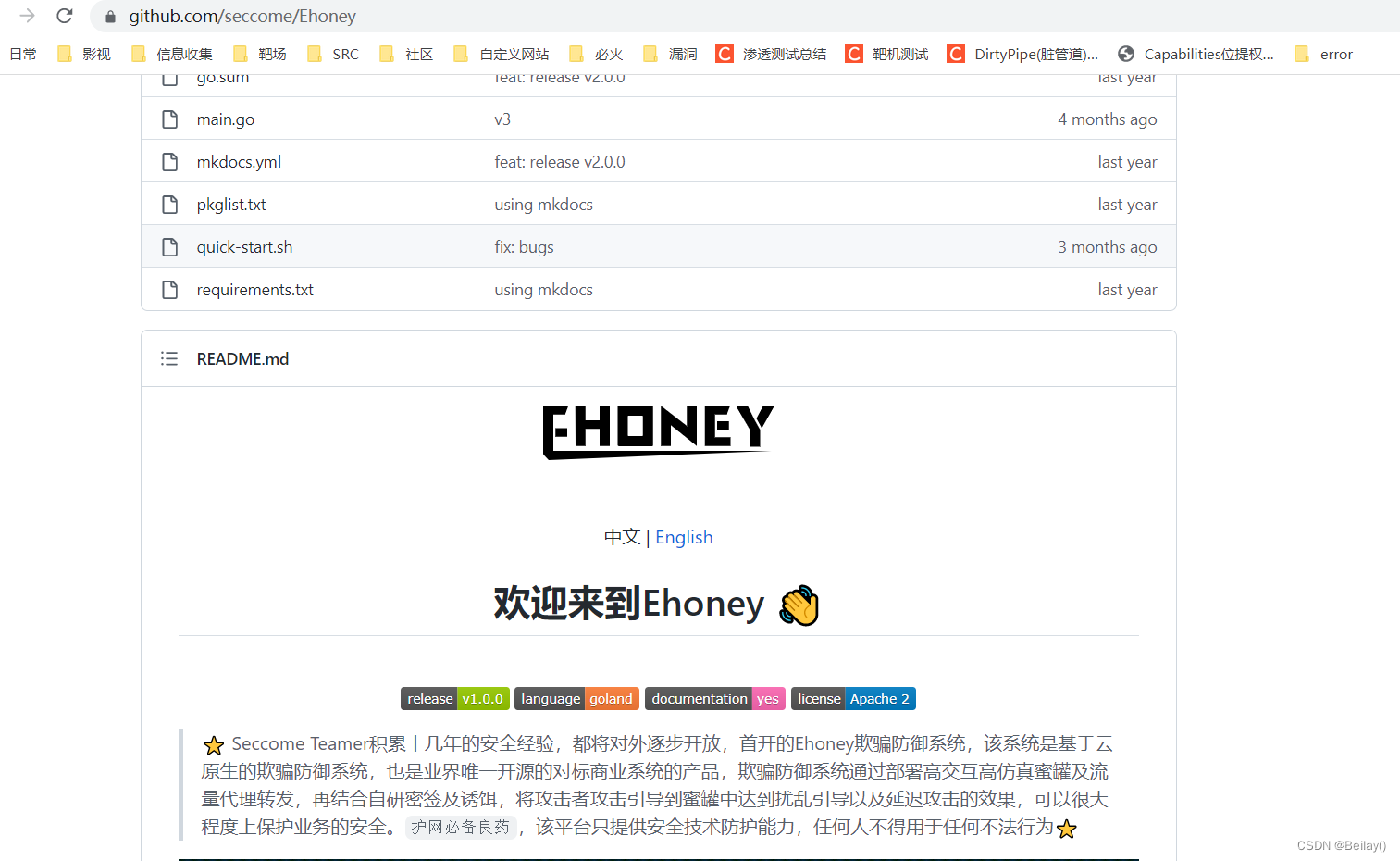

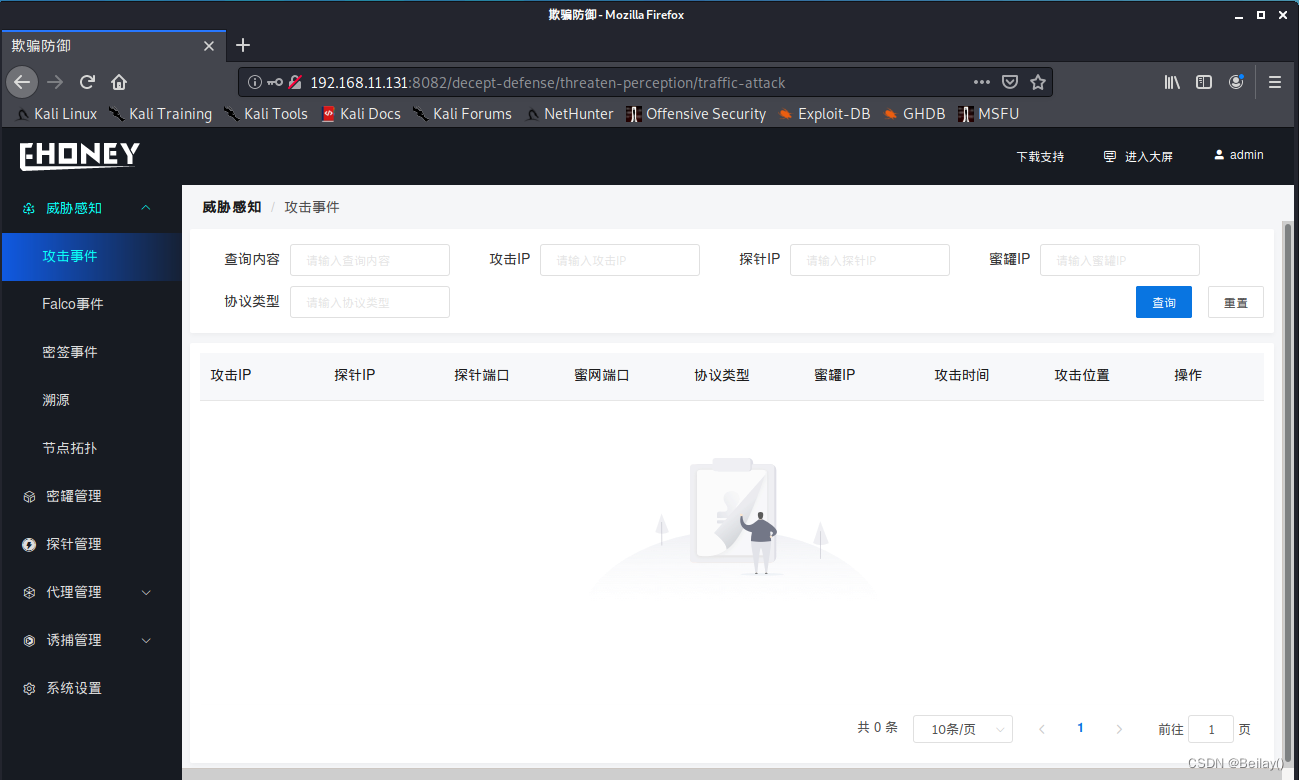

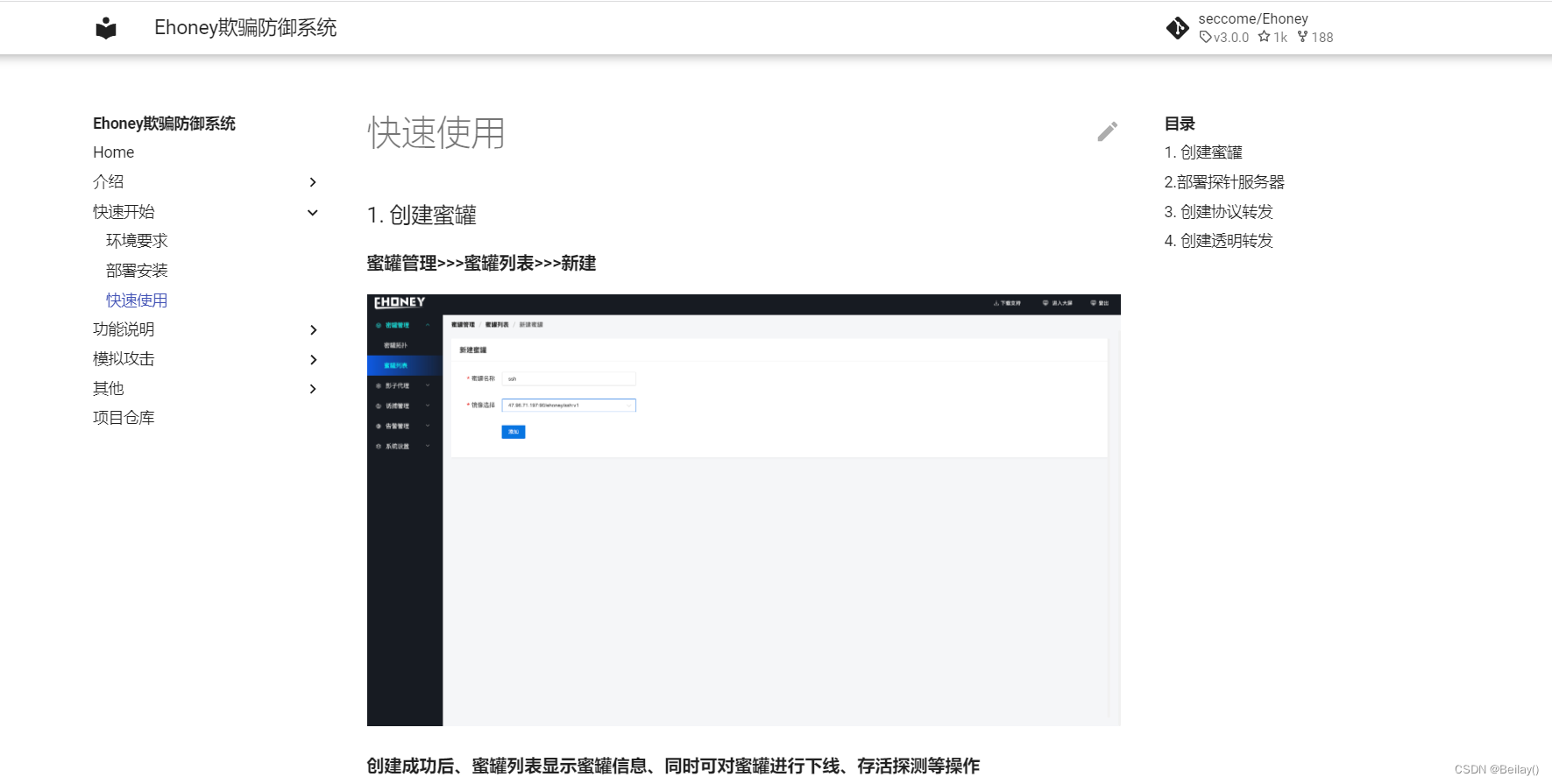

二、Ehoney蜜罐

GitHub上有开源代码

https://github.com/seccome/Ehoney

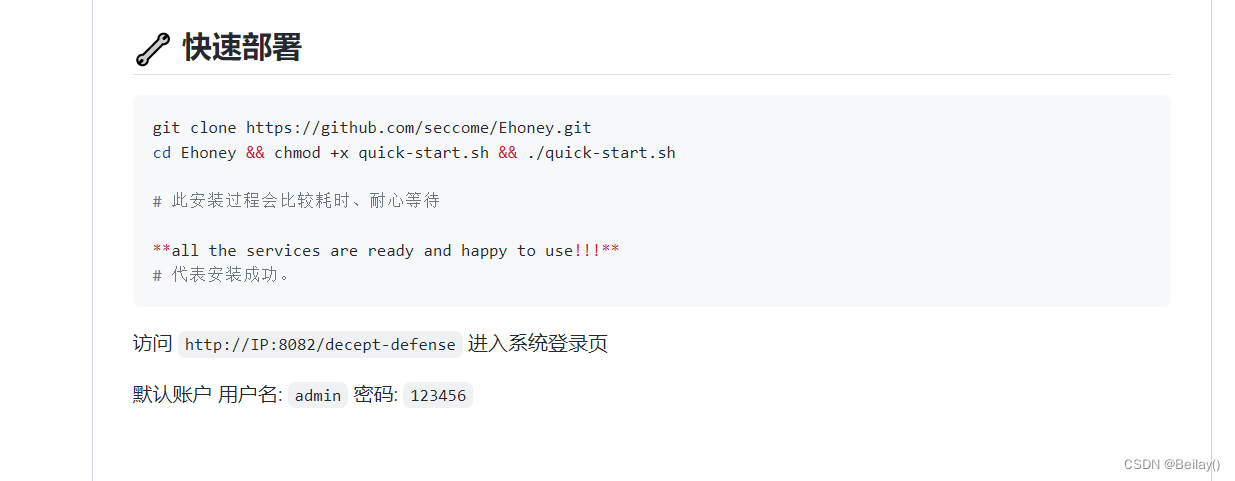

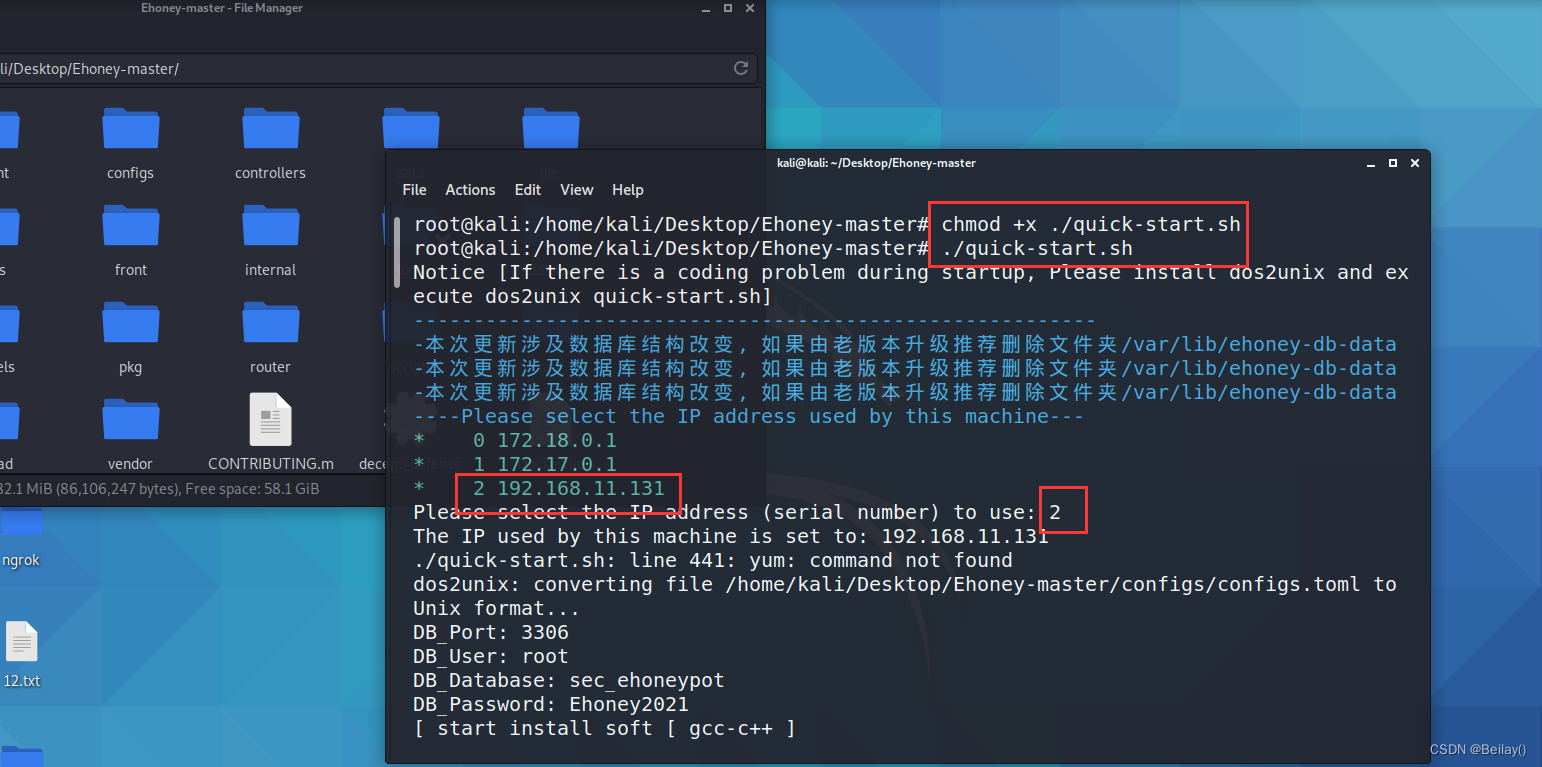

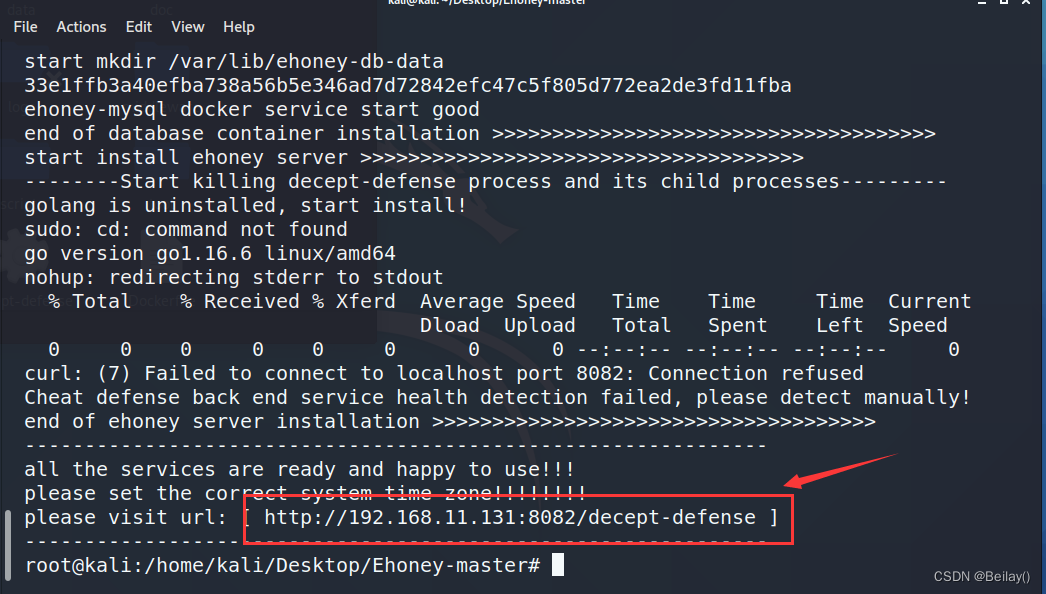

1. 安装ehoney蜜罐

2. 使用ehoney蜜罐

参考使用手册

https://seccome.github.io/Ehoney/QuickStart/Start/

这里这个文档写的和安装的东西有差别,并不是完全一致的

因此实验没成功,这东西看看了解就行,没之前的hfish好用

我这里就不详细介绍了

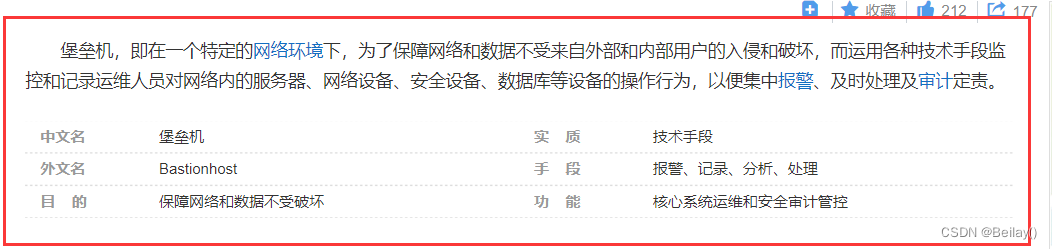

三、堡垒机

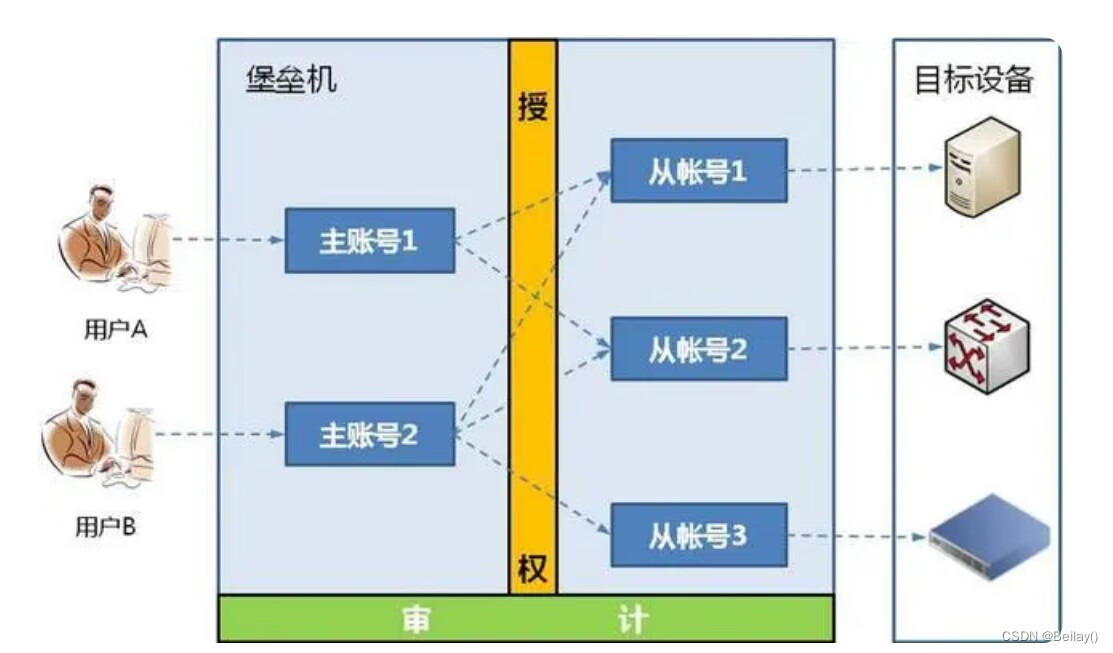

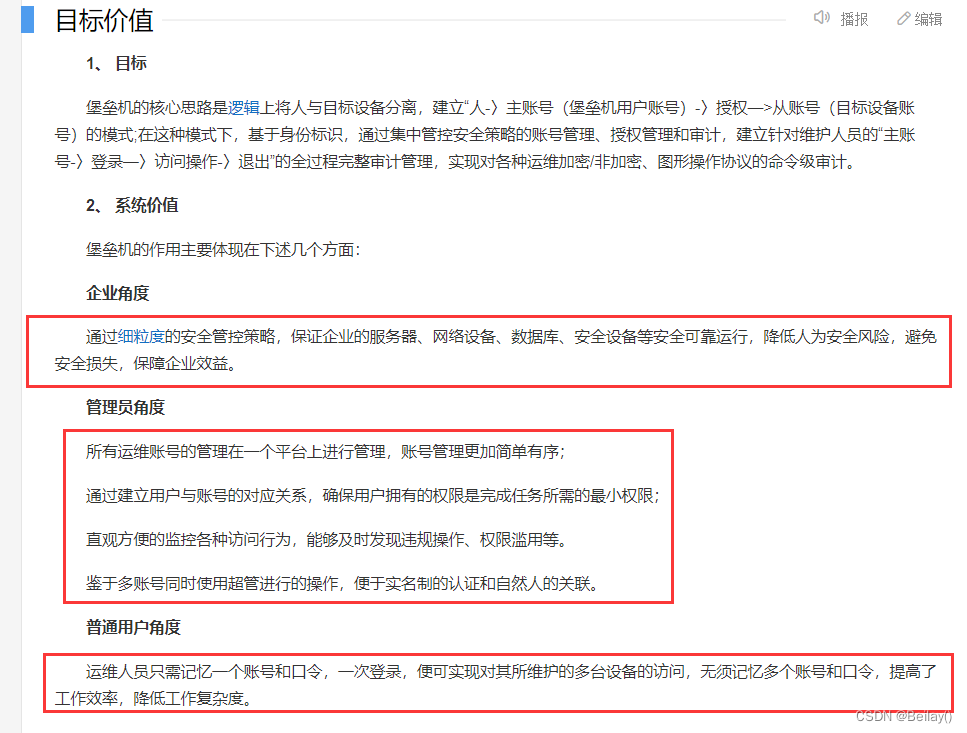

1. 概念

堡垒机可以设置每个用户执行功能的权限

并且可以记录用户的行为日志

运维人员更多要接触堡垒机

堡垒机 本质上 就是所有的远程连接均需要通过堡垒机固定的接口进行登录

无需将密码交给具体的运维人员

堡垒机的4A认证

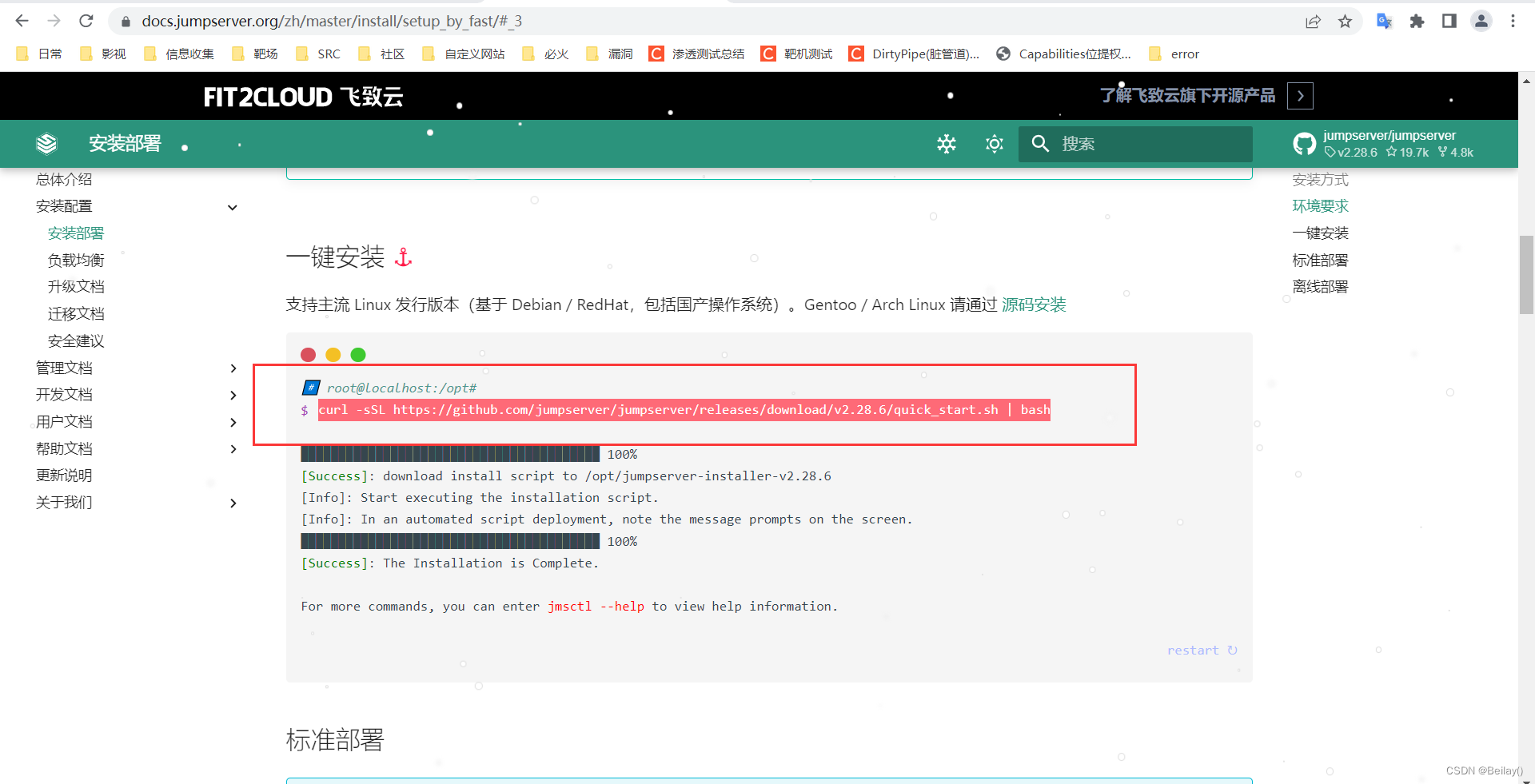

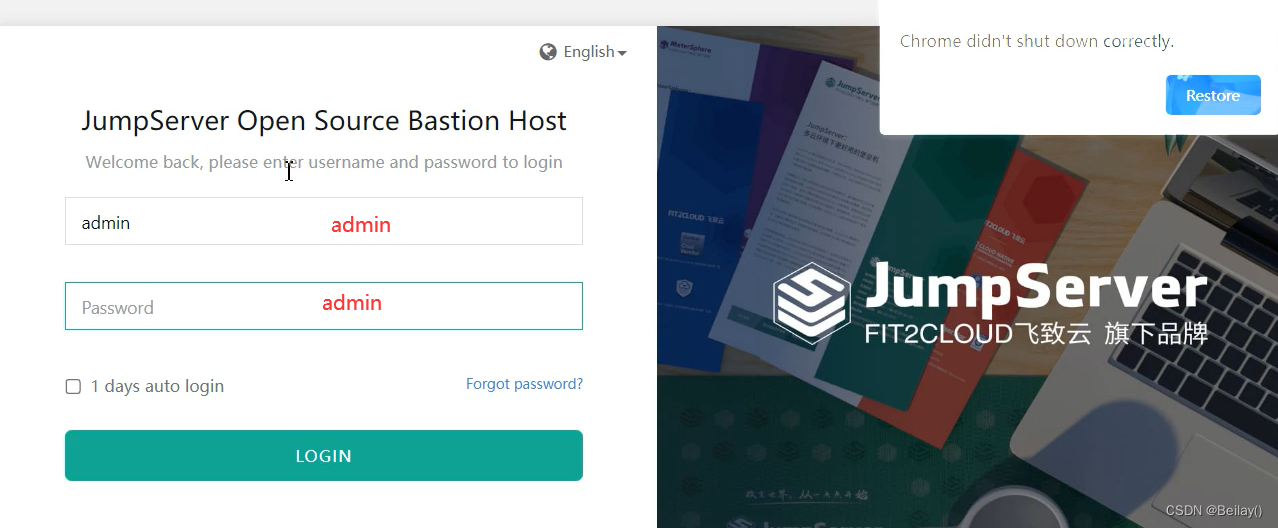

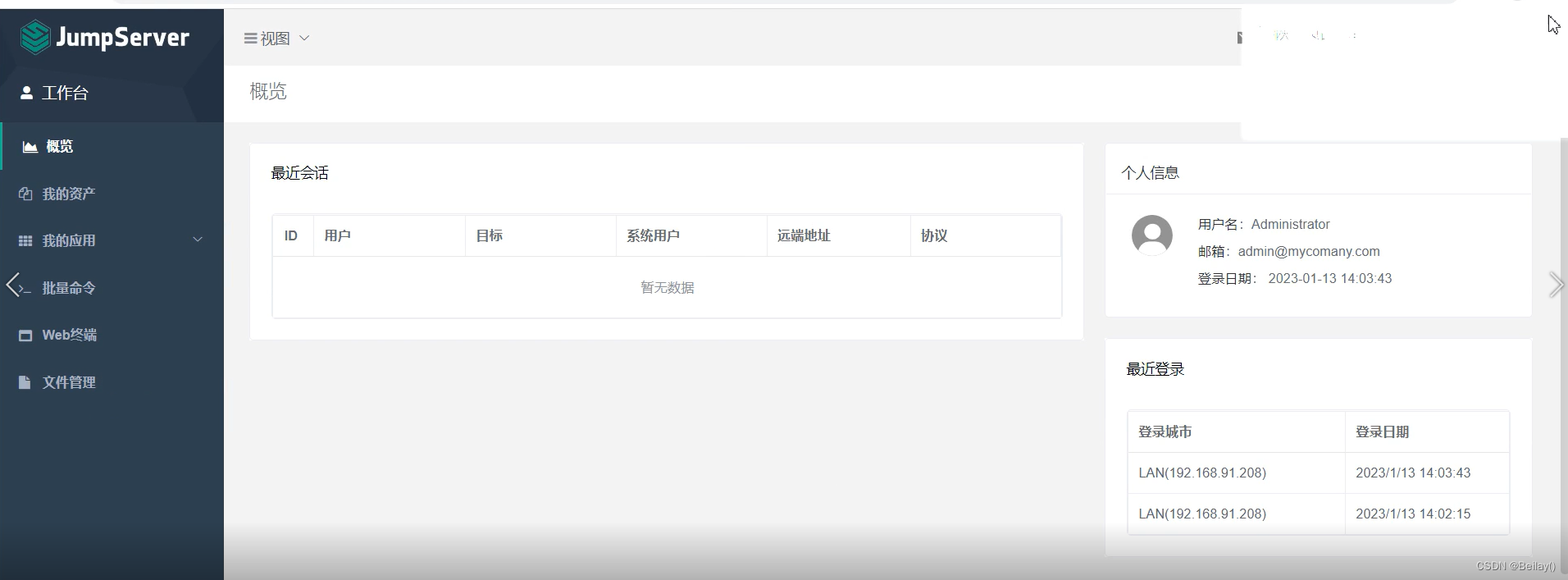

2. jumpserver堡垒机

在GitHub上有开源代码

https://github.com/jumpserver/jumpserver

https://docs.jumpserver.org/zh/master/install/setup_by_fast/#_3

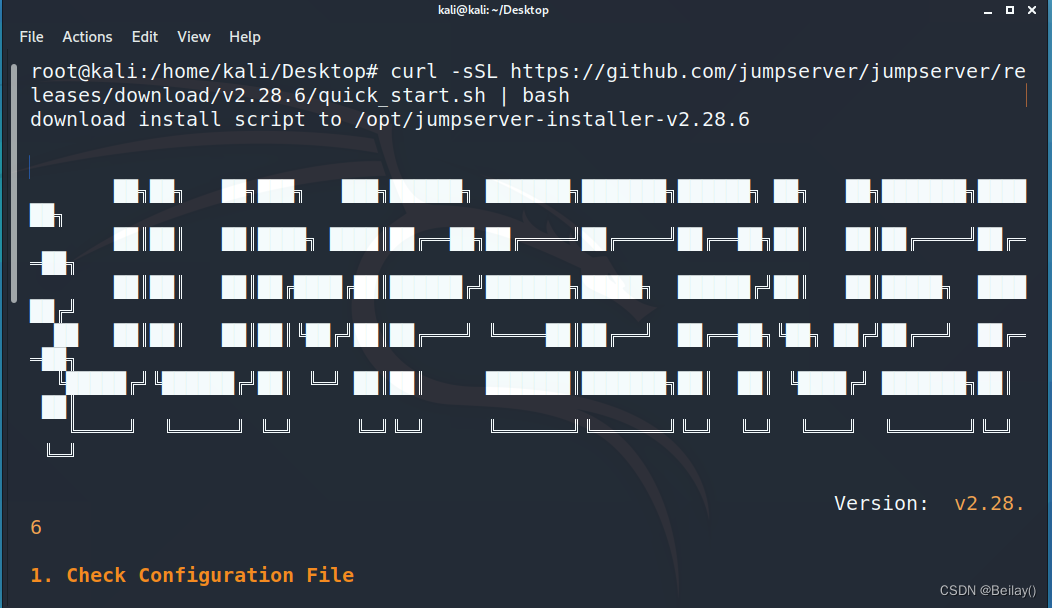

curl -sSL https://github.com/jumpserver/jumpserver/releases/download/v2.28.6/quick_start.sh | bash

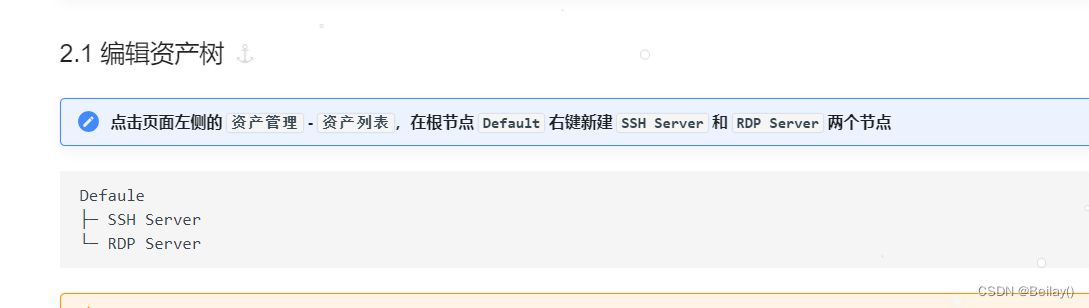

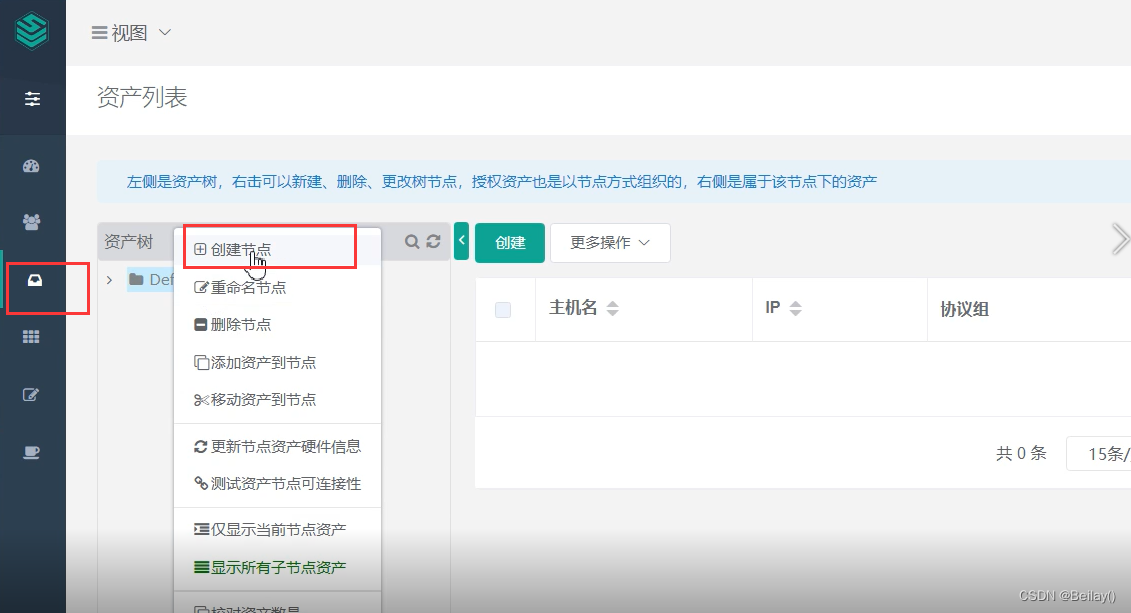

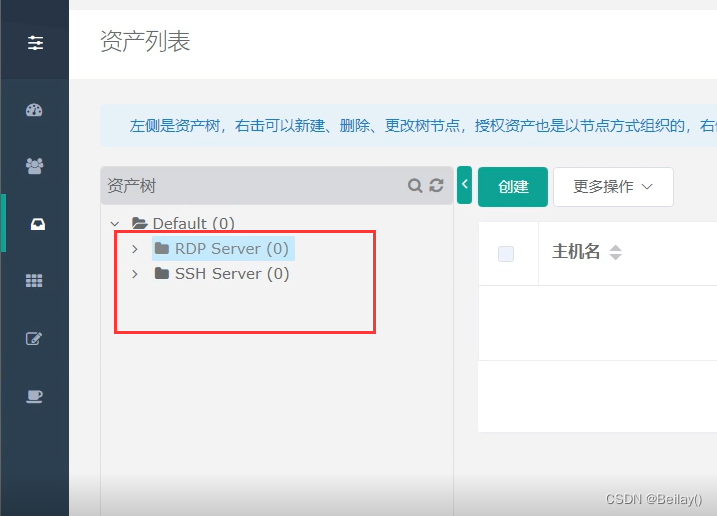

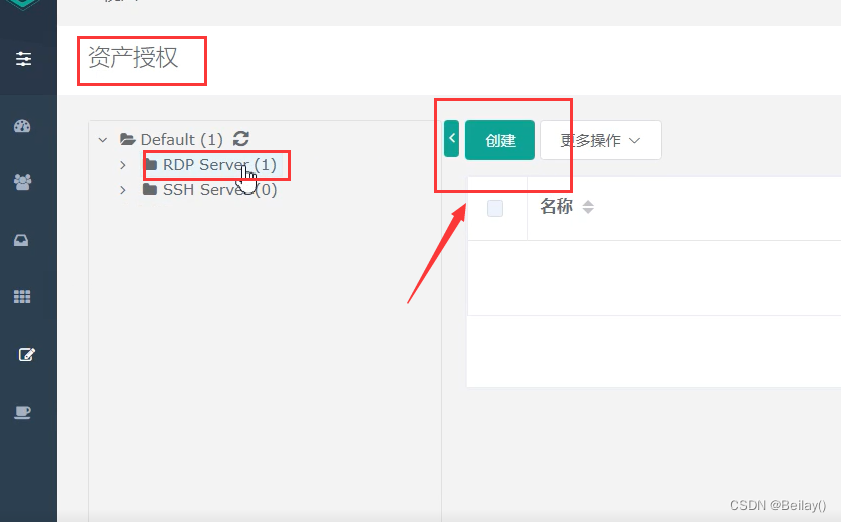

(1) 创建资产

(2) 创建特权用户

成功创建特权用户

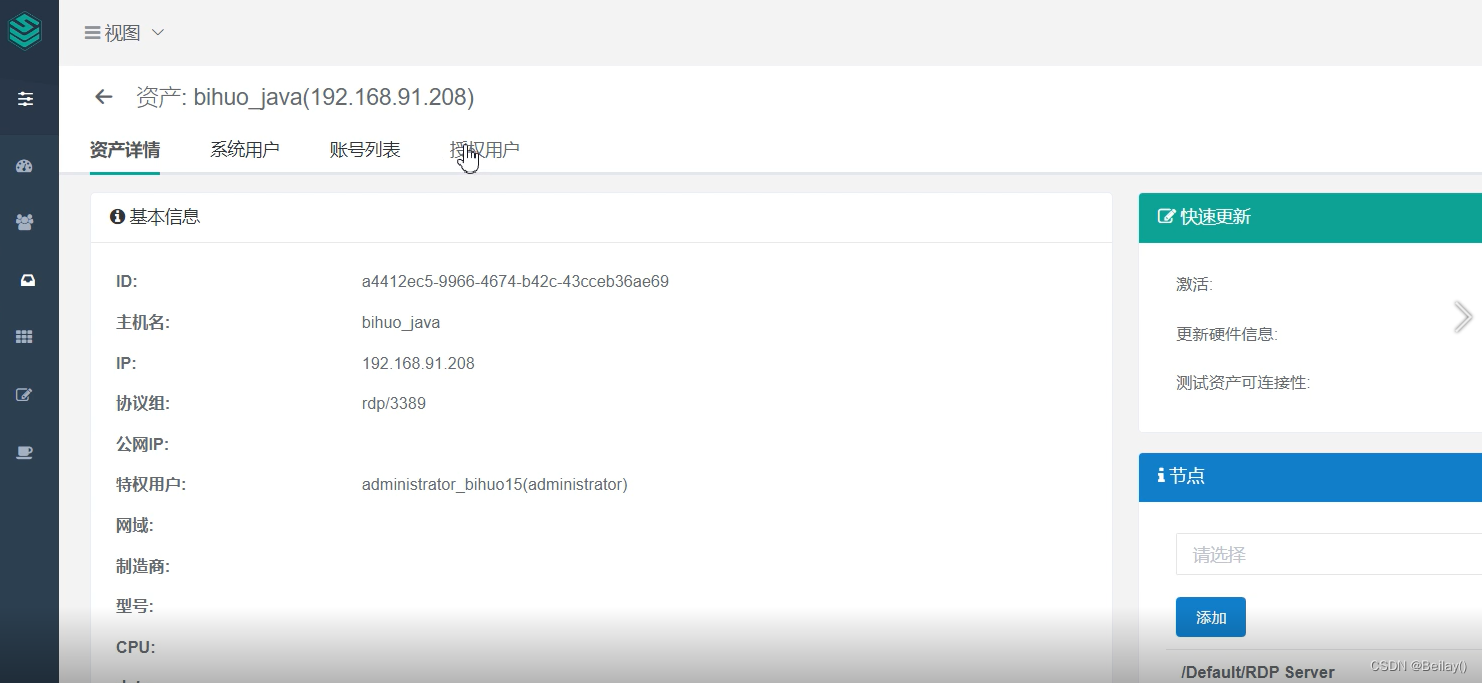

(5) 创建资产

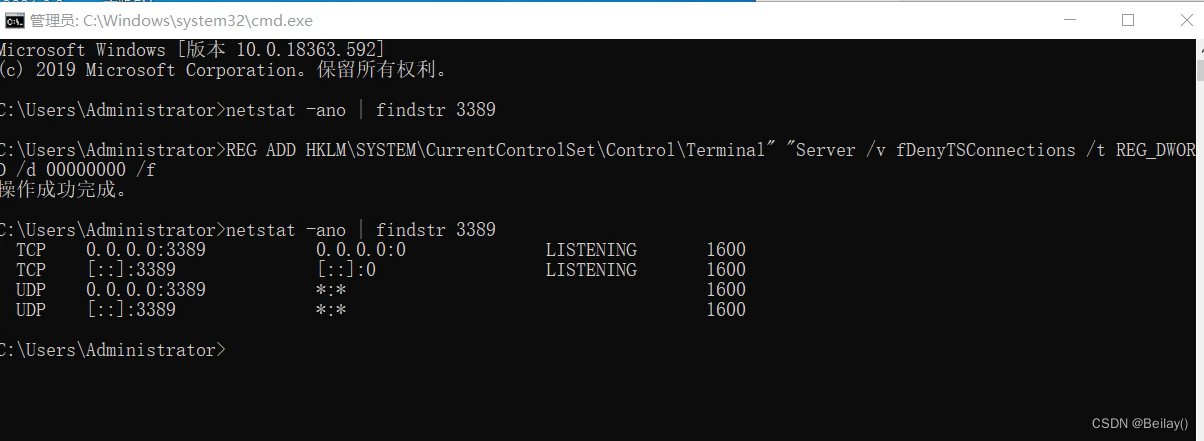

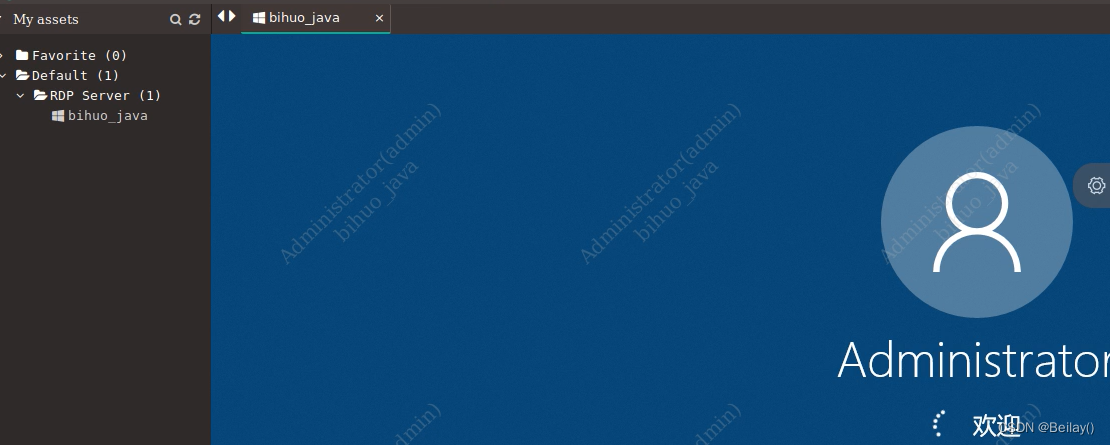

资产主机先开启rdp服务的3389端口

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fSingleSessionPerUser /t REG_DWORD /d 0 /f

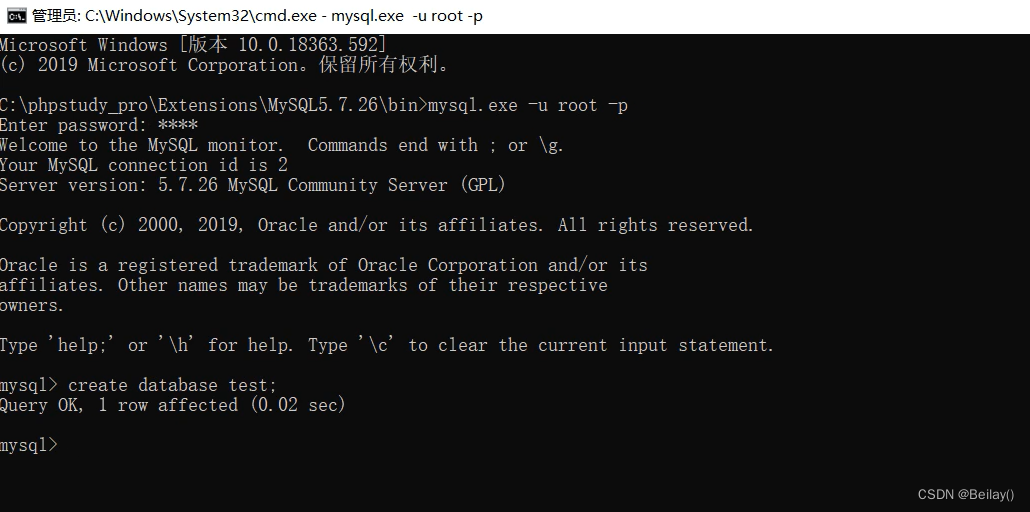

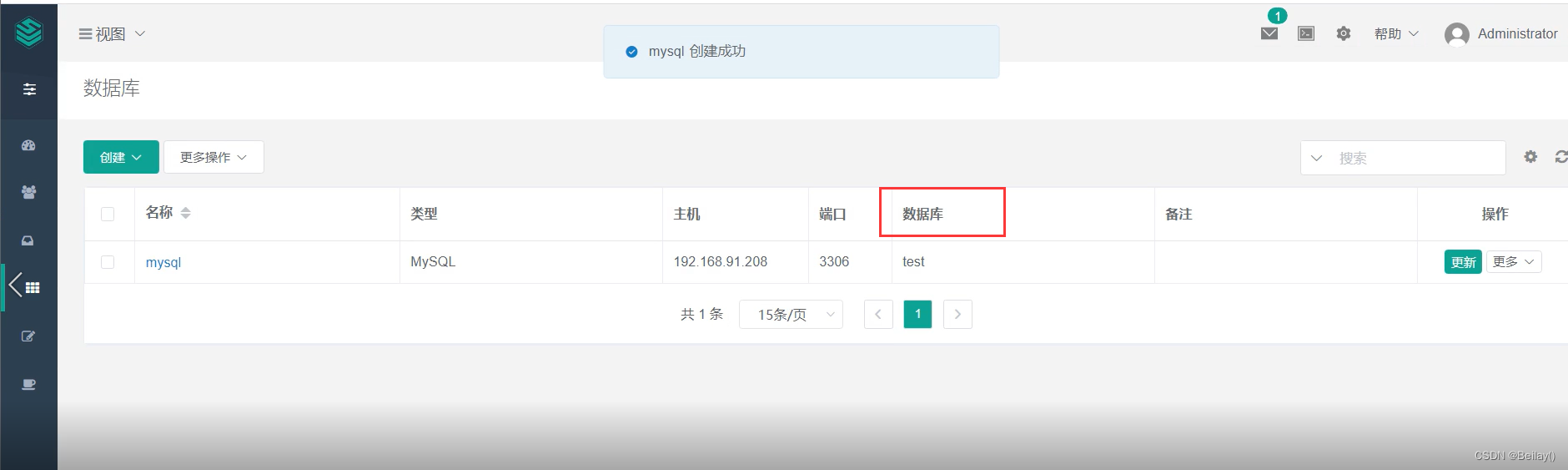

(6) 创建数据库应用

资产主机先创建一个数据库test

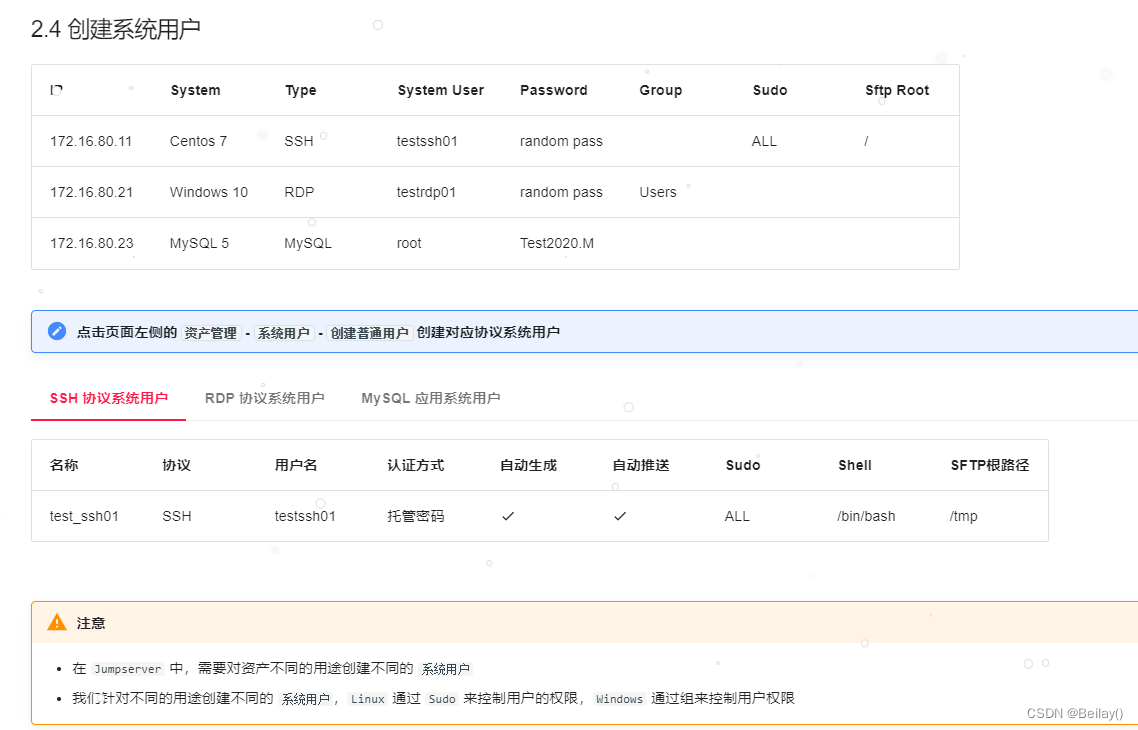

(7) 创建系统用户

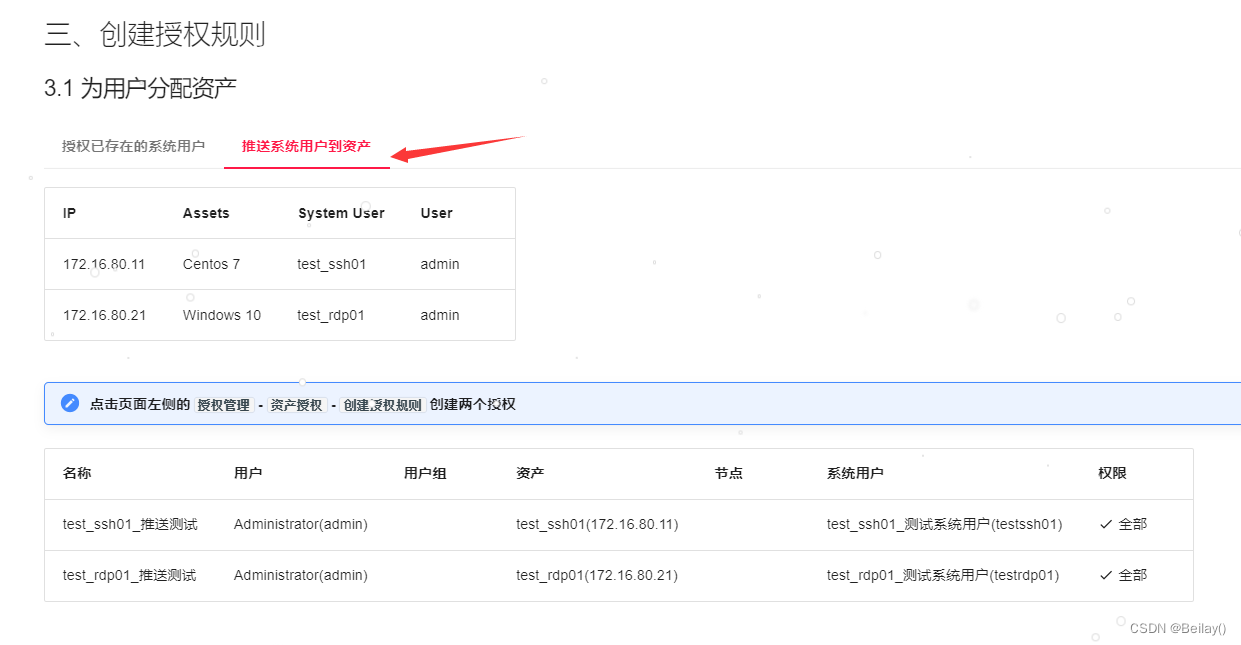

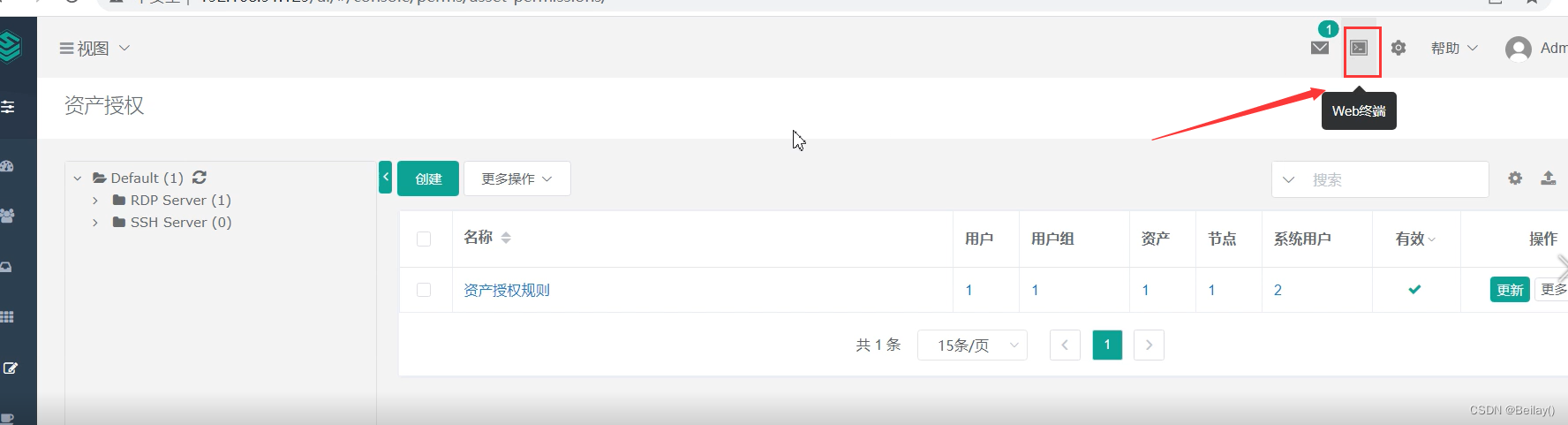

(8) 创建授权规则

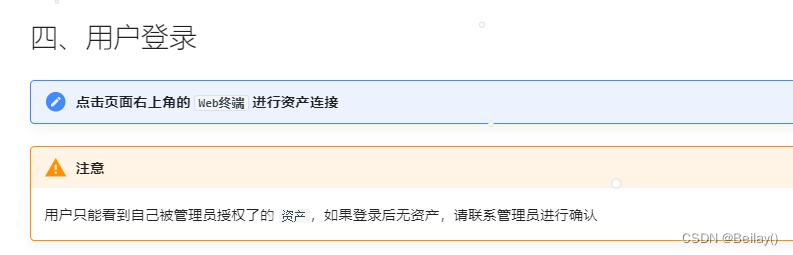

(9) 用户登录资产

3. 其它堡垒机

Github上有一篇文章总结了很多开源项目

https://github.com/birdhan/SecurityProduct

三、OSSEC入侵检测系统(hids)

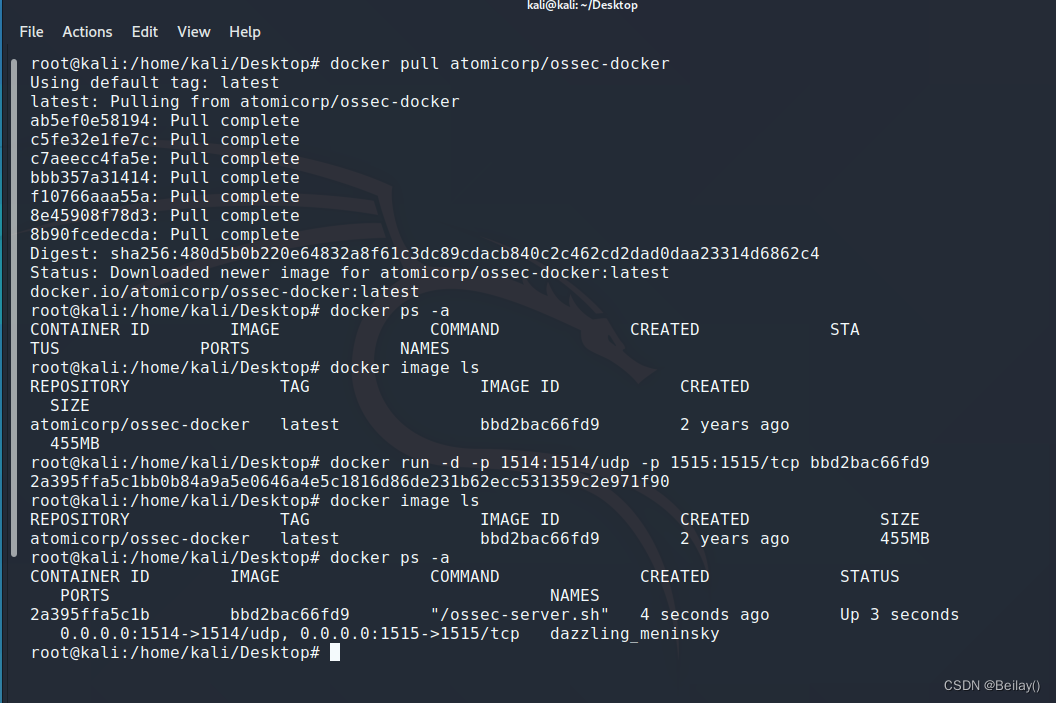

1. 环境搭建

docker pull atomicorp/ossec-docker

docker run -d -p 1514:1514/udp -p 1515:1515/tcp bbd2bac66fd9

2. 使用ossec

参考文章

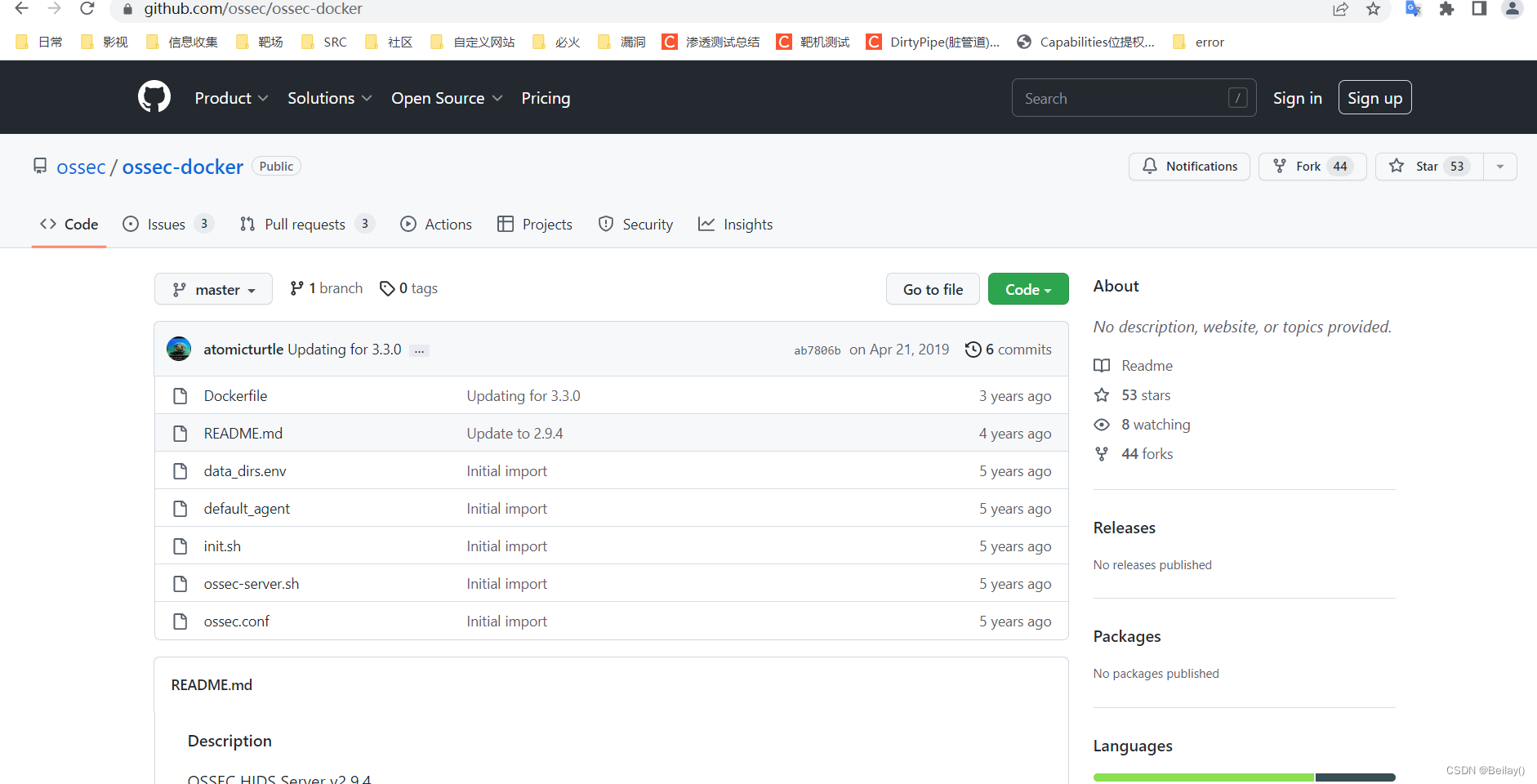

https://github.com/ossec/ossec-docker

我这里也只是部署了下,如何使用还没有完成

有兴趣的可以自己去百度

版权归原作者 Beilay() 所有, 如有侵权,请联系我们删除。