[HCTF 2018]WarmUp

- isset($a)判断a是否声明(有值) is_string($b)判断b是否是字符串 in_array($c,$d)判断c是否在b数组里有。 mb_substr($e,x,y)把字符串从x开始截取y位。(第一位是0) mb_strpos($f,$g)找g在f里出现的第一次位置,没有则返回false。(第一位是0)

[ZJCTF 2019]NiZhuanSiWei

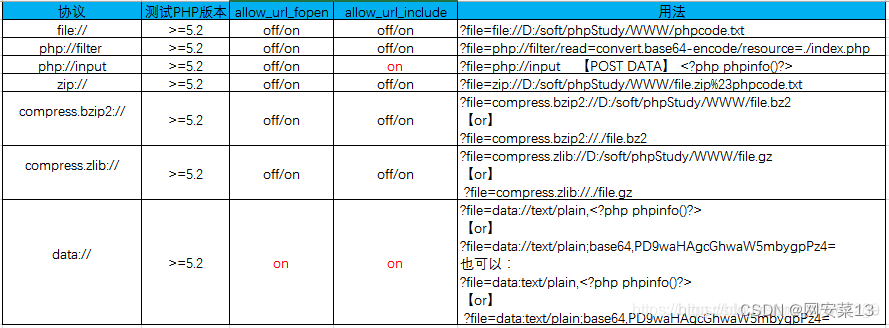

1.伪协议:

具体内容可见链接: https://www.cnblogs.com/zzjdbk/p/13030717.html

- 注意使用伪协议时几乎都得用base64编码,别怕麻烦。

- 没有源码时可以利用php://filter读取源码。

- 向网站文件写内容用data协议。

- 注意当页面由于传参变化时,要注意读取源代码或者抓包,本题就是在最后把flag放在源代码注释中。

[极客大挑战 2019]PHP

- __sleep:在序列化时执行,处理序列化的字符串。 __wakeup:在反序列化时会先执行,来充填反序列化对象。 绕过方法他的方法:当反序列化字符串中给出的属性个数大于实际应该的参数个数,就会被跳过。

- 反序列化字符串: O:类名长度:“类名”:属性个数:{s:属性名1长度:“%00类名%00属性名1”;s:5:“admin”;s:属性名2长度:“%00类名%00属性名2”;i:100;} 其中s表示字符串,i表示整数,O表示对象,s后面需要跟字符串长度和名称,i后面只有值。

- 爆破目录:经常性失效,需要多试几次才行。

[ACTF2020 新生赛]BackupFile

- PHP有弱类型比较,分两种等号, 其中==在比较时候是先将字符串类型转化为相同,再比较;===是先判断两种字符串的类型是否相等,再比较

- 在==转换字符串的过程中,遵循如下原则: 当字符串开始部分不存在数值的时候,会将该字符串转换为数值 0。如var_dump(‘abc’ == 0),结果为 True 当字符串开始部分有合法数值的时候,会将该字符串转换为合法数值。如var_dump(‘123abc’ == 123),结果为True 当字符串中包含 e 或者 E 时,会将其识别为科学计数法。如var_dump(‘0e12asda’ == 0),结果为True

[极客大挑战 2019]BuyFlag

- 需要你是XX身份才能访问,往往是越权漏洞,改cookie的值试试。

- 来自XX网址往往是改文件头XFF。

- POST传参可以在拦截包的Params里新增一项。

- 限制数字长度,可以利用科学计数法e来表示数字。

[RoarCTF 2019]Easy Calc

- PHP在接收get传参时对?后面加空格或者+是无所谓的,就是说: /?num=a和/? num=a和/?+num=a都一样能接受,但是过滤WAF可能就会判定后面两种不是num传参,不予拦截。

- 等价函数: scandir()函数返回指定目录中的文件和目录的数组。 scandir(/)相当于ls / var_dump()相当于echo file_get_contents(/flag.php)读取文件内容。 上述函数可以利用使其绕过WAF(可能拦截ls echo cat等) 对于拦截"/“等符号时,可以利用chr(47)来绕过,其中47是”/"的ASCII值。

[HCTF 2018]admin

- 对于有很多链接的网站,要尽量把每一个链接都看一下源代码,有可能会发现线索。

- flask的session会有编码,需要用脚本flask_session_cookie_manager来解密,但是偶尔会有解不开的情况,可以尝试使用decode.py来解(本地的flask_session_cookie_manager文件夹里已经存了,使用说明也在文件夹里)decode.py来自于 https://blog.csdn.net/u011250160/article/details/121923930 。

- 如果session在编码前做了异或字符串处理,就是加盐,在encode时利用-s加盐即可。

- 改页面cookie或者seesion直接刷新抓包即可,不能重新登陆抓包,试过了没用。刷新改即可,当然插件也可以。

[BJDCTF2020]Easy MD5

- 开局源代码没东西可以抓包,没准头里有东西。

- 当SQL用md5了的时候,可以找md5之后是’or’ 的,这样就可以绕过。

- php的md5在传参为数组时返回为空,所以如果判断相等,就把俩传参都搞成数组,返回都为空,就相等了。

- 传参数组可以是:a[]=1,这样就是传参数组(或者a[0]=1)。 如果是弱等于,可以碰撞前两个为0e的,这时候二者字符串都被判断为科学计数法的0。

[网鼎杯 2020 青龙组]AreUSerialz

- 序列化的对象中的对象名如果是a,变量名如果是b。 对于public,序列化字符串中直接使用b作为变量名; 对于private,使用\00a\00作为变量名,其中\00表示ascii为0的字符; 对于protected,使用\00*\00b作为变量名。但是对于php7.1以上版本,对此不敏感,所以只需要传public即可,即直接使用变量名对于此三种类型都能识别。

- 序列化中的字符串类型如果用大写的S,那么对于后面的字符串可以使用十六进制表示,以此来防止输入\00被当做00截断,或者当网页拦截ascii码为0的字符串时使用。

本文转载自: https://blog.csdn.net/qq_49833809/article/details/127839407

版权归原作者 网安菜13 所有, 如有侵权,请联系我们删除。

版权归原作者 网安菜13 所有, 如有侵权,请联系我们删除。