密码的暴力破解

准备工具

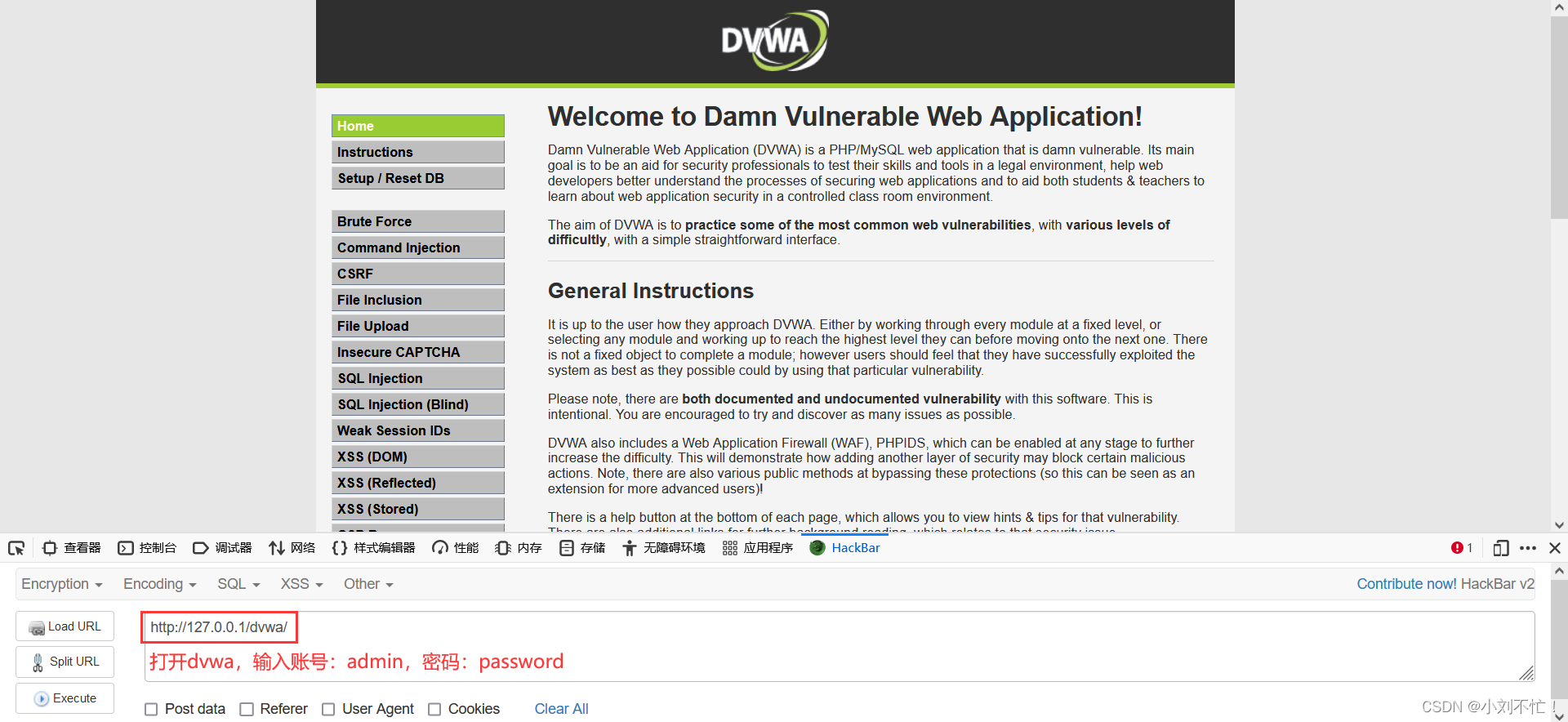

首先准备好BurpSuite和Dvwa作为测试工具和实验对象。

功能简介

Burp Intruder工作原理

Intruder在原始请求数据的基础上,通过修改各种请求参数,以获取不同的请求应答。每一次请求中,Intruder通常会携带一个或多个有效

攻击载荷( payload),在不同的位置进行攻击重放,通过应答数据的比对分析来获得需要的特征数据。

简而言之就是暴力破解,如果页面某个位置的信息比较感兴趣,可以提前写好相应的信息,然后交给Intruder进行测试,根据结果进行对比猜测。

Intruder应用场景

- 标识符枚举: Web应用程序经常使用标识符来引用用户、账户、资产等数据信息,例如用户名、密码、文件ID等。

- 提取有用的数据︰在某些场景下,需要通过简单标识符提取一些其他的数据。比如通过用户的个人空间id,获取所有用户在个人空间标准的昵称和年龄。

- 模糊测试:很多输入型的漏洞,如SQL注入、XSS和文件路径遍历等,可以通过请求参数提交各种测试字符串,并分析错误消息和其他异常情况,来对应用程序进行检测。由于应用程序的复杂性,手动执行这个测试是一个R的且系项的是住。eTH场景,可以设置payload,通过Intruder自动化地对Web应用程序进行模糊测试。Target:

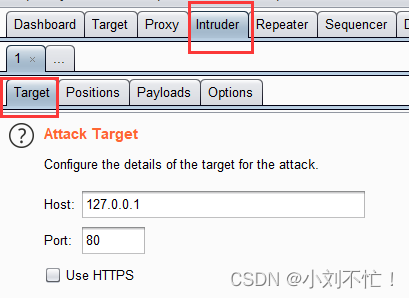

用于设置攻击的目标IP与端口,这里代理会自动提取到攻击目标的IP和端口,一般不用动。

用于设置攻击的目标IP与端口,这里代理会自动提取到攻击目标的IP和端口,一般不用动。

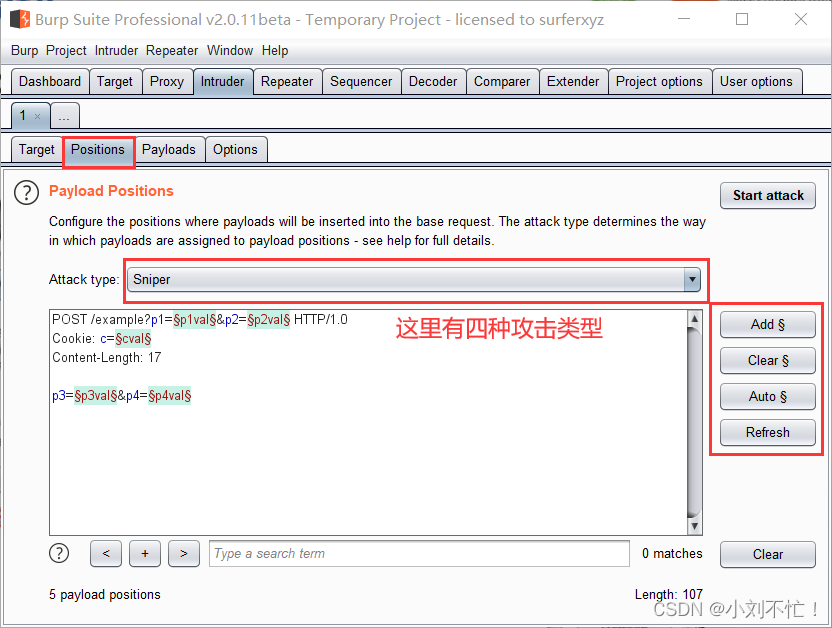

Positions:

用于设置攻击位置和攻击模式:

payload位置:

Add :在当前光标的位置添加一个Payload位置标志。先用鼠标选中相应位置,然后点击add即可。

Clear ∶清除所有Payload位置标志或者清除选中的Payload位置标志

Auto︰对消息内容中可能需嚣还志的梦效一看本要传入Pavload的。位置,自动设置完之后再做人工的选择,确定哪些位置是需要传入Payload的。

Refresh :刷新消息内容中带有颜色的部分。

Clear:清除消息编辑器中所有内容。

攻击模式:

狙击手模式(Sniper) :单payload位置,单payload集合,简单替换,若有多个payload位置,则会在每一个位置上遍历一次payload集合。(简单说就是写好一份字典,然后对着一个位置进行测试,其他的位置保持原始数据不变)

攻城锤模式(Battering ram) : 多payload位置,单payload集合,在多个位置上使用相同的payload。(简单说就是写好一份数据,同时将数据发送到多个位置,对比狙击手模式一次只能发送到一个位置,攻城锤可以一次将一个数据发送到多个位置)

草叉模式(Pitchfork) : 多payload位置,多payload集合,在每个payload位置上遍历对应的payload集合,攻击次数为最短的payload集合的元素个数。(简单说就是对应每一个padload位置都写一份数据,然后进行攻击时同时提交第一个数据,然后再第二个数据,以此类推)

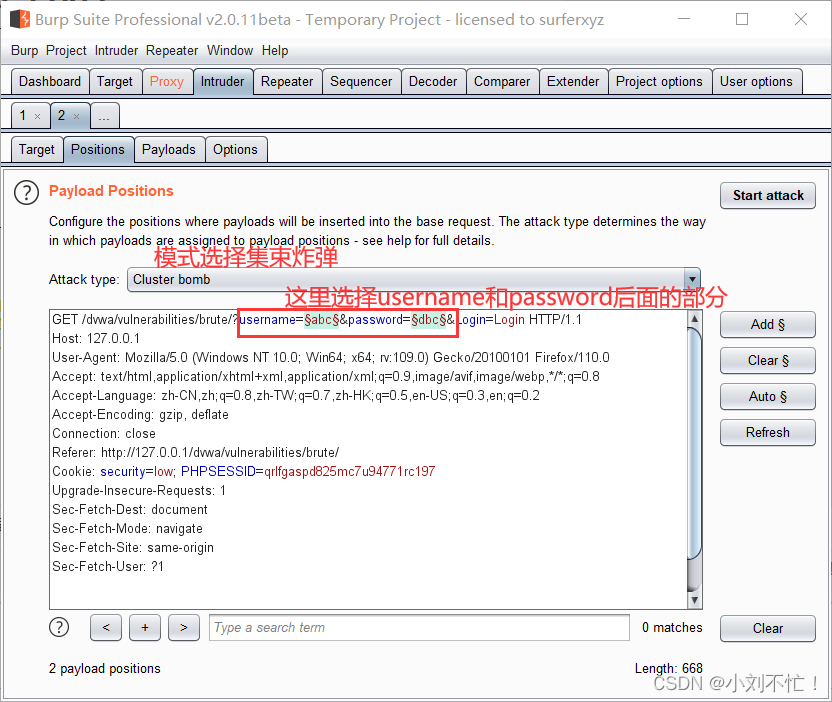

集束炸弹模式(Cluster bomb) :多payload位置,多payload集合,以多个payload集合的笛卡尔积作为攻击序列。如第一个位置的payload集合是{A,B},第二格位置的payload集合是{C,D},则攻击序列为{<A,C>,<A,D>,<B,C>,<B,D>}。(简单说就是再草叉模式的基础上,对某一次的提交数据进行排列组合,好比现在第一次要提交的有三个数据:ABC,那么就会分别提交ABC,ACB,BAC,BCA,CAB,CBA六份数据进行测试)

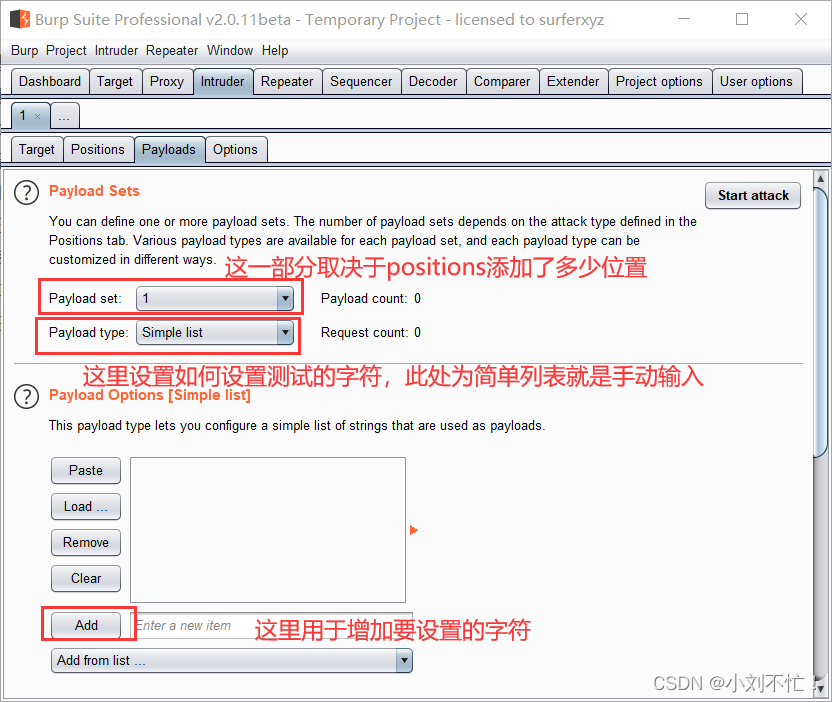

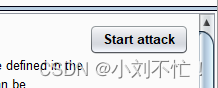

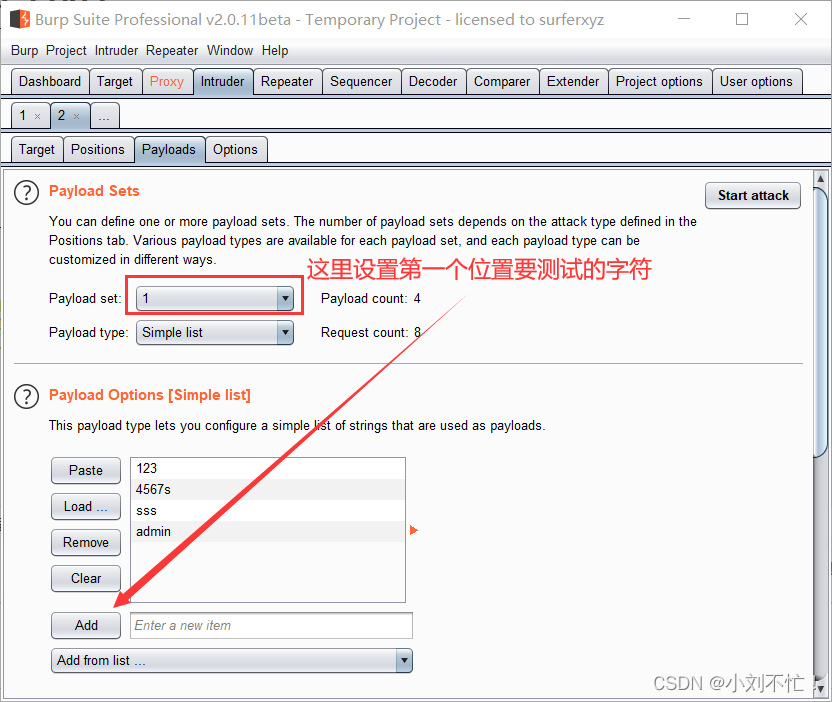

Padloads:

用于设置攻击载荷:

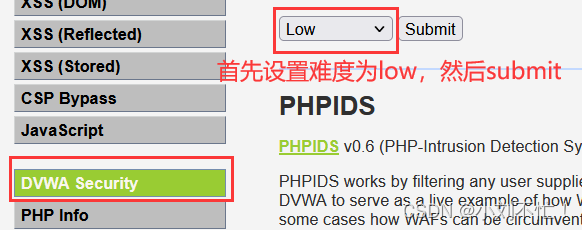

爆破实操

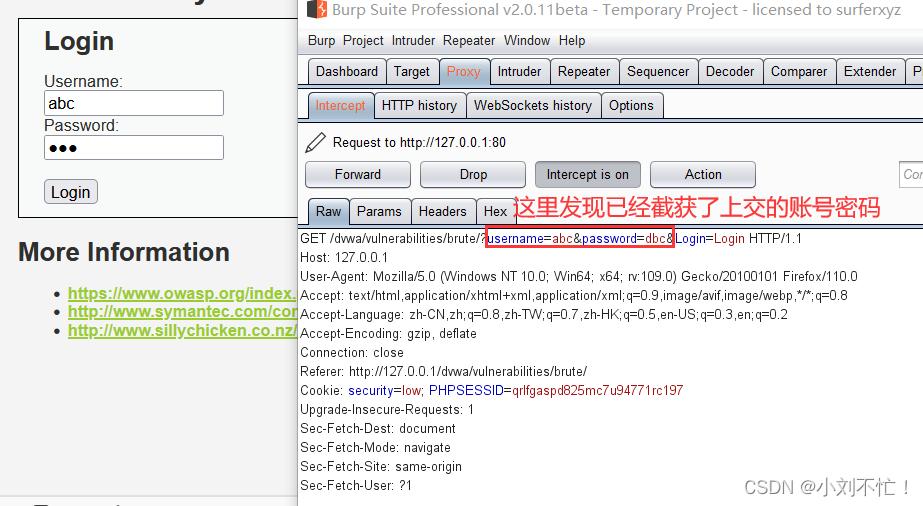

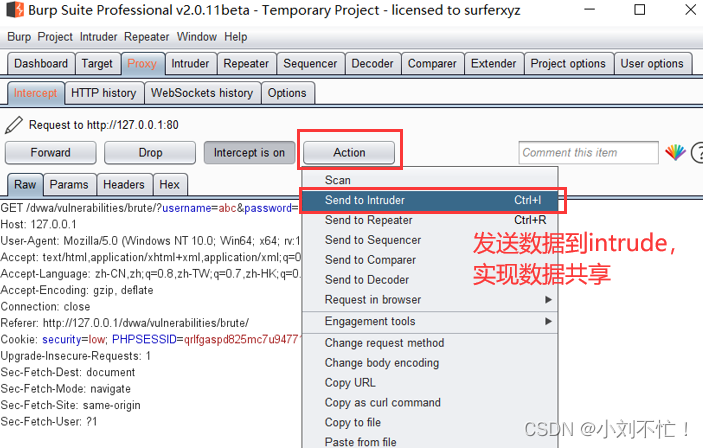

点击Brute Force:

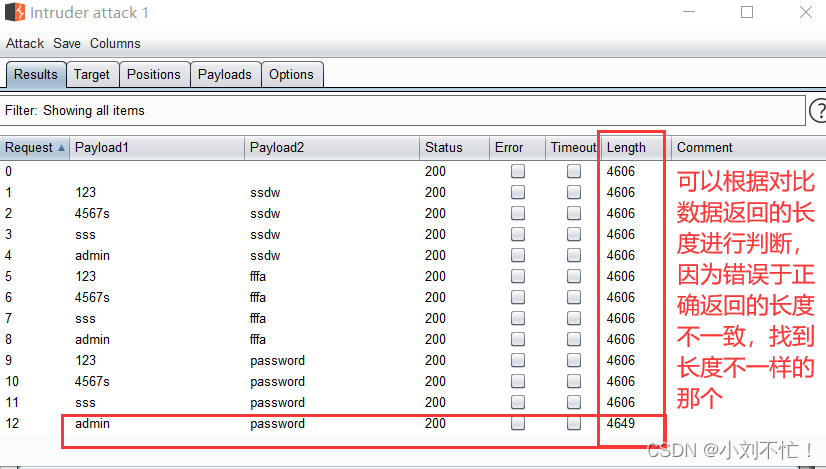

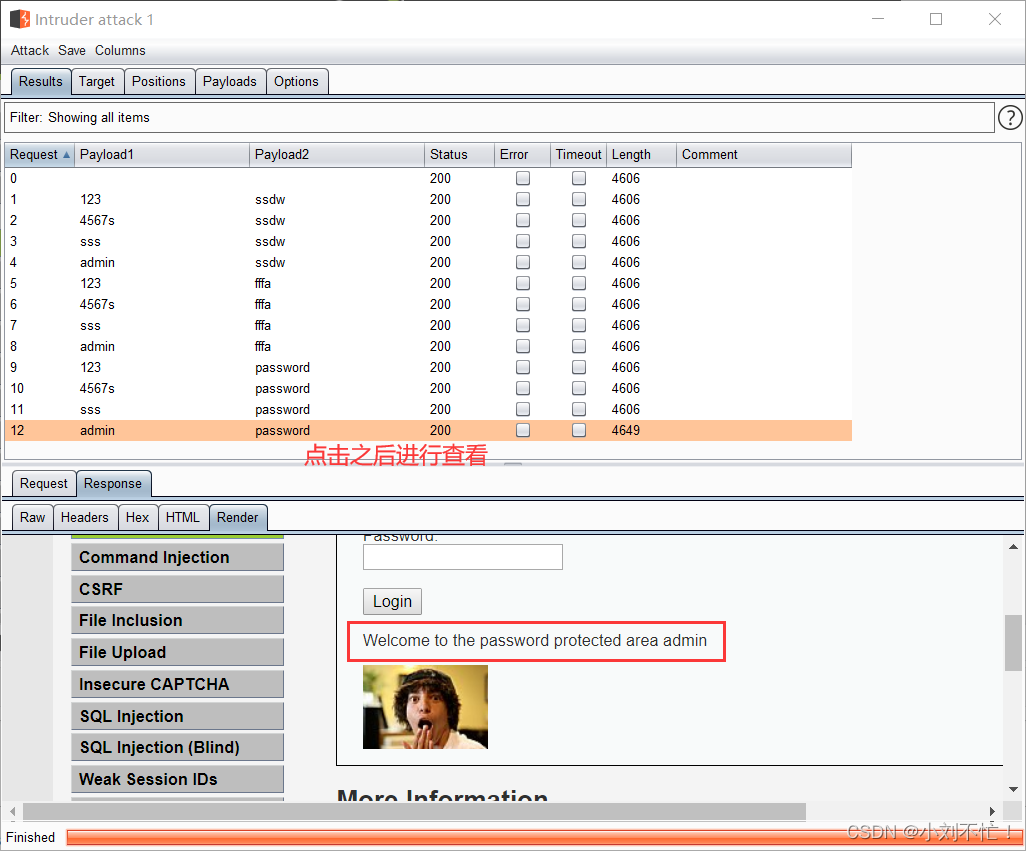

点击右上角的start attack:

所以可以得到正确账号密码:admin,password。

版权归原作者 小刘不忙! 所有, 如有侵权,请联系我们删除。