初探防火墙

大家好我是你们的网工ZZ,今天我给大家分享一个我在学习华为防火墙上遇到的第一个问题,它困扰了我一半天,在我进行多次实验的情况下,做出了以下总结。

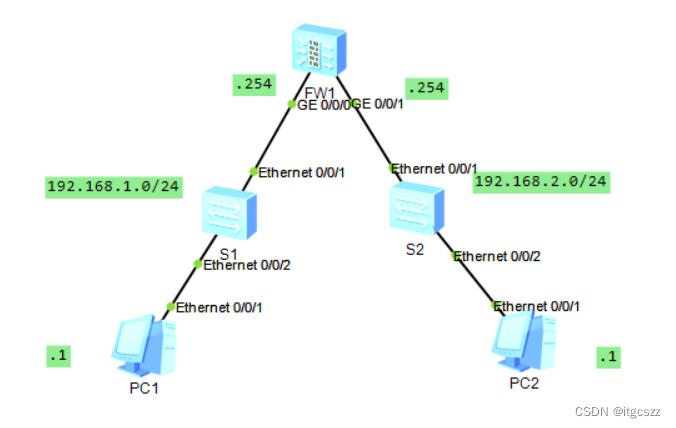

下面是场景图:

从图中可以显然的看出我所想要的目的,即PC1与PC2实现通信。

在我进行了IP地址配置以及测试直连网段时发现了问题!

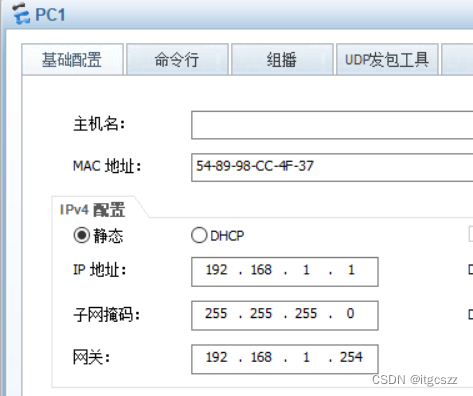

PC1的地址如下: 网关的地址为防火墙FW1的G0/0/0的接口IP地址(华为防火墙默认在G0/0/0接口存在IP192.168.0.1/24,你改成192.168.1.254就可以了没什么影响)。

网关的地址为防火墙FW1的G0/0/0的接口IP地址(华为防火墙默认在G0/0/0接口存在IP192.168.0.1/24,你改成192.168.1.254就可以了没什么影响)。

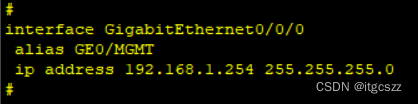

防火墙FW1的G0/0/0接口配置如下: 图中交换机为默认配置,我们现在测试直连的通信情况。

图中交换机为默认配置,我们现在测试直连的通信情况。

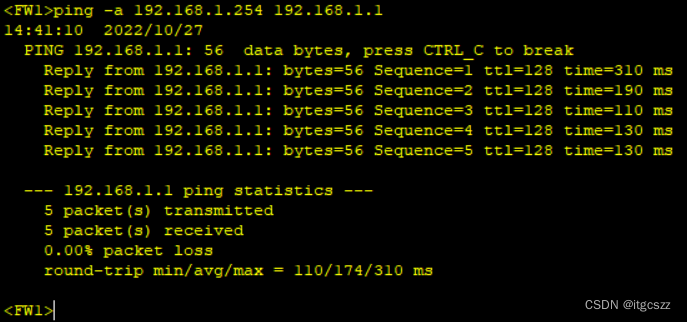

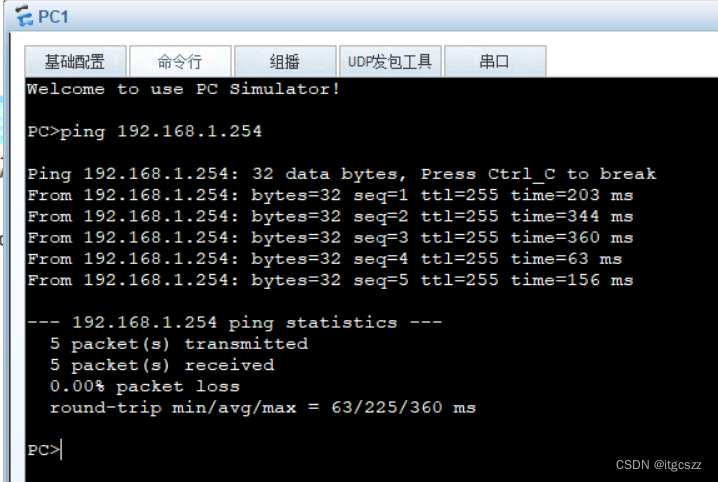

防火墙FW1: PC1:

PC1: 可以看出双向直连均测试正常。

可以看出双向直连均测试正常。

但是,奇怪的事情发生了!接下来!

按照相同思路,配置FW1的G0/0/1接口以及PC2的IP地址

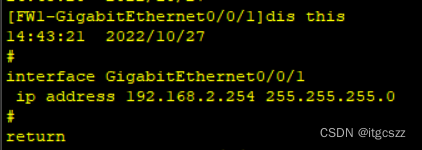

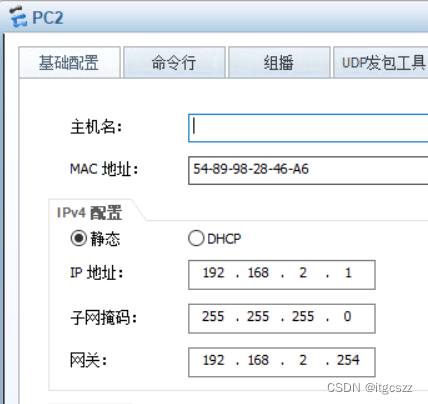

FW1的G0/0/1接口配置如下: PC2的配置如下:

PC2的配置如下: 接下来就是重点!!进行双向测试!!

接下来就是重点!!进行双向测试!!

重点来了!

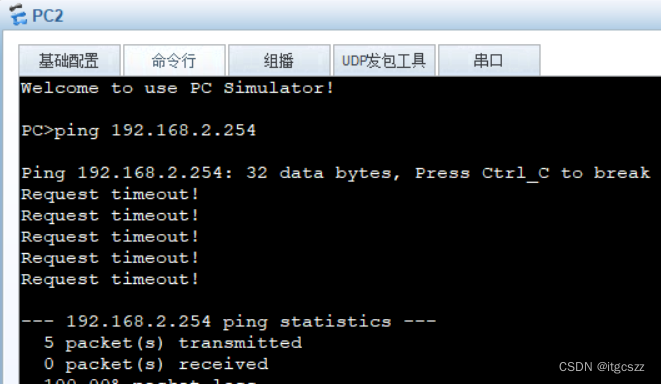

防火墙到PC2无法PING通

防火墙到PC2无法PING通 PC2到防火墙也无法通信。

PC2到防火墙也无法通信。

发生了什么?为什么不通?,先迷惑一阵子,再仔细分析情景。

首先PC2与PC1情况基本一样,但为什么PC2无法与防火墙通信?这里首先想到防火墙的zone。

zone的基本知识:华为防火墙引入了一个重要的概念:安全区域(Security Zone),简称为区域(Zone)。安全区域是一个或多个接口的集合,防火墙通过安全区域来划分网络、标识报文流动的“路线”。

华为防火墙要求每个接口必须分配到某个安全区域中。

华为防火墙上默认的三个区域,分别是Trust、DMZ、Untrust。

其中Trust安全级别为85,DMZ安全级别为50、Untrust区域安全级别为5。除去这三个区域外我们还可以手工自定义安全区域并为其分配安全级别。考虑到这些,我进行了如下操作:

给防火墙G0/0/1接口添加上zone可以吗?我进行了如下配置:

[FW1]firewall zone name test //自定义zone,名称为test

14:56:50 2022/10/27

[FW1-zone-test]set priority 88 //对test的优先级配置为88

14:57:03 2022/10/27

[FW1-zone-test]add interface GigabitEthernet 0/0/1 //将G0/0/1接口添加到test域中。

14:57:12 2022/10/27

接下来再次进行测试:

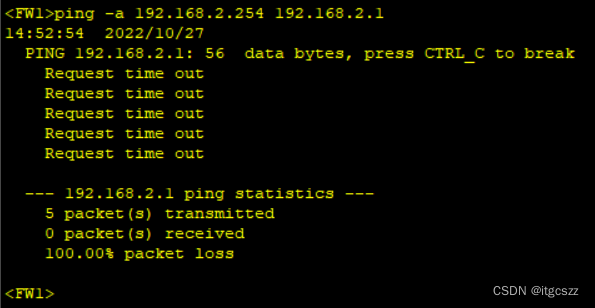

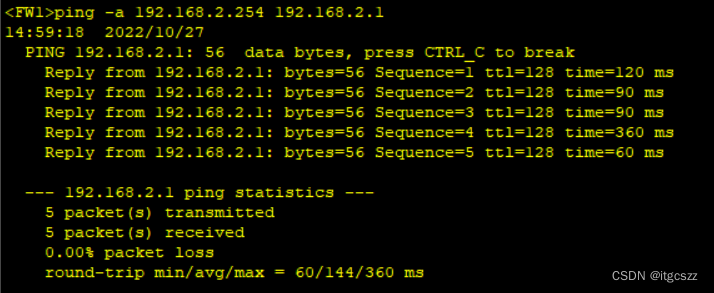

首先是防火墙侧: 可以通信。接下来查看PC2侧:

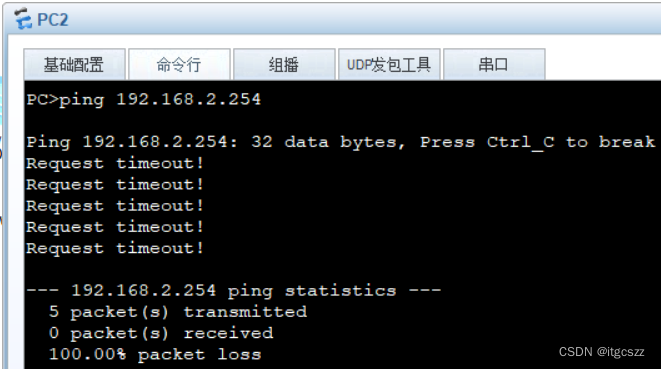

可以通信。接下来查看PC2侧: PC2无法PING通防火墙G0/0/1口

PC2无法PING通防火墙G0/0/1口

这是为什么呢?

我已经为G0/0/1口指定了安全区域,怎么会出现单通的情况?如果单通为什么PC1与FW1不是单通?说明还是存在问题的。

我创建的zone域名为test,安全级别为88,比trust区域的安全级别还高,那么问题出在哪里?

抱着试一试的态度我将G0/0/1的安全区域划在了Trust中,命令如下:

[FW1]firewall zone name test

15:09:01 2022/10/27

[FW1-zone-test]dis this

15:09:02 2022/10/27

firewall zone name test

set priority 88

add interface GigabitEthernet0/0/1

return

[FW1-zone-test]undo add interface GigabitEthernet 0/0/1 #将G0/0/1从test域中移除。

15:09:06 2022/10/27

[FW1-zone-test]quit

15:09:10 2022/10/27

[FW1]firewall zone trust

15:09:20 2022/10/27

[FW1-zone-trust]add interface GigabitEthernet 0/0/1 //将G0/0/1添加到trust域中。

15:09:29 2022/10/27

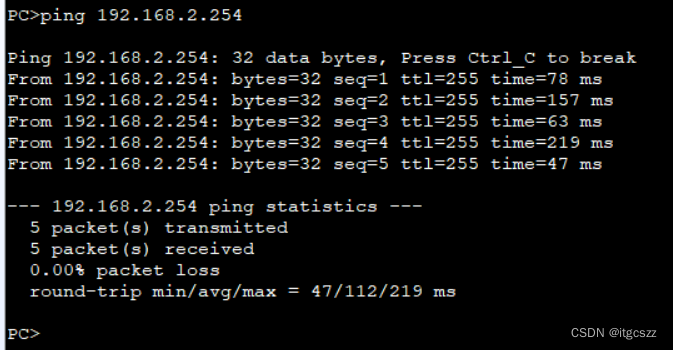

接下来进行双向测试:

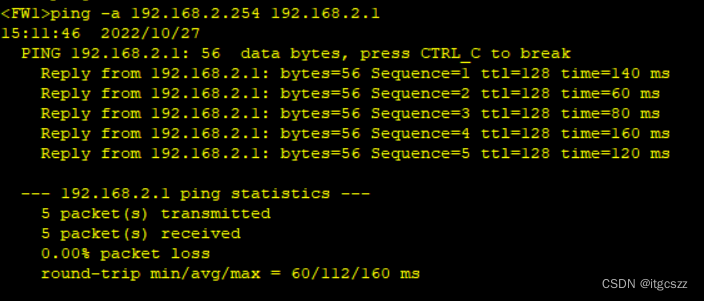

防火墙侧:

PC2侧: 结果发现防火墙与PC2可以实现双向通信。

结果发现防火墙与PC2可以实现双向通信。

为什么G0/0/1接口必须加入到trust域才可以,我们先前创建的test域安全级别88比trust默认安全级别还要高,竟然也无法实现通信。实在令人难以琢磨。

综上所述,Ping不通的原因是防火墙的接口未加入trust域。至于为什么要加入trust域才能通信,小伙伴们可以进行探讨。下期我们来公布

版权归原作者 itgcszz 所有, 如有侵权,请联系我们删除。