本文纯纯水文,一切都是在理想情况下进行,只是略微讲下大致思路。

一、WEB渗透(不使用漏扫):

(先不考虑CDN等)

1、WEB指纹识别:

在线工具:http://finger.tidesec.com/

F12 :查看源代码

各种工具识别(github上搜)

2、常见目录(不使用目录扫描)

phpmyadmin、robots.txt、admin、www_xxxx_com.zip、.git、或者js泄漏等,手动测试一下

3、利用getshell或跑撸

(1)识别出cms并且该cms的版本存在前端文件上传、RCE等可以拿shell的漏洞,做个免杀webshell上传getshell;(java、python可以试一下内存马,php就试一下awd的蠕虫马,当然只是开个玩笑,还是不要尝试,进去了就不好玩了)

(2)识别出cms,查查是否有未授权访问的漏洞,先进后台,找文件上传功能点,简单测一下,没有就跑撸

(3)识别出cms,没查到历史漏洞,在fofa上搜一下,找几个有弱口令的先进去,然后测下上传点,没有就直接跑撸。

(4)识别出框架,直接拿利用工具干,干不了就跑撸。

二、内网渗透

(内网渗透方面,个人感觉主要看经验)

当你拿到web服务器权限的时候,先看权限如果是system/administrator/root,此时不需要提权(如果是www权限,或者其他低权限的话需要尝试提权:①windows:https://github.com/Al1ex/WindowsElevation②linux:https://github.com/Al1ex/LinuxEelvation,linux里大多数suid提权基本就差不多了,脏牛什么的最好不要用,可能把人家环境搞坏)

当然不要有太大的动静哦,不要看人家没有python、java等,然后直接给人家安装一个,几百kb的东西传一下还行,我之前在实战环境下,动静大了点,就人家被直接踢了出去,那就直接gg。

先看有没有杀软tasklist /svc 识别一下,一般都是某绒这种fw,简单写一个就好了,或者利用在线平台:http://bypass.tidesec.com/,简单测了一下似乎还能过某绒。(当然还有些比较狠的,不过都是在迫不得已的情况下利用的)

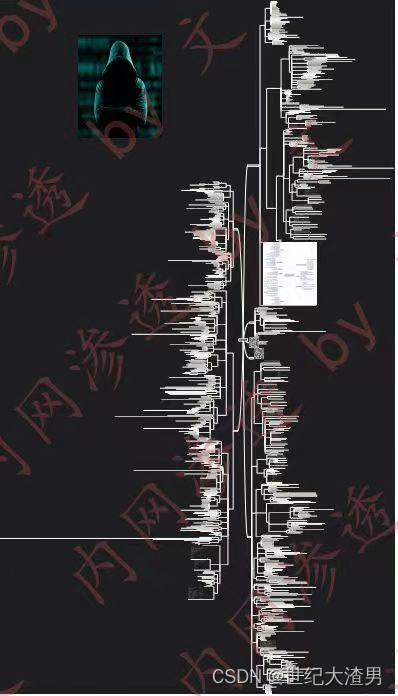

后面的横向移动,隧道技术,权限维持先懒得写了,如果是迪总的学员的话,可以私聊我,找我要本人整理的内网渗透思维导图,上面总结了一些常见的内网信息收集,隧道技术,横向移动,权限维持技术,基本的利用方式

,溜了

版权归原作者 世纪大渣男 所有, 如有侵权,请联系我们删除。