第9章 无线网络渗透

9.1 无线网络安全基础

1.无线网络的接入方式

2.无线网络的安全问题

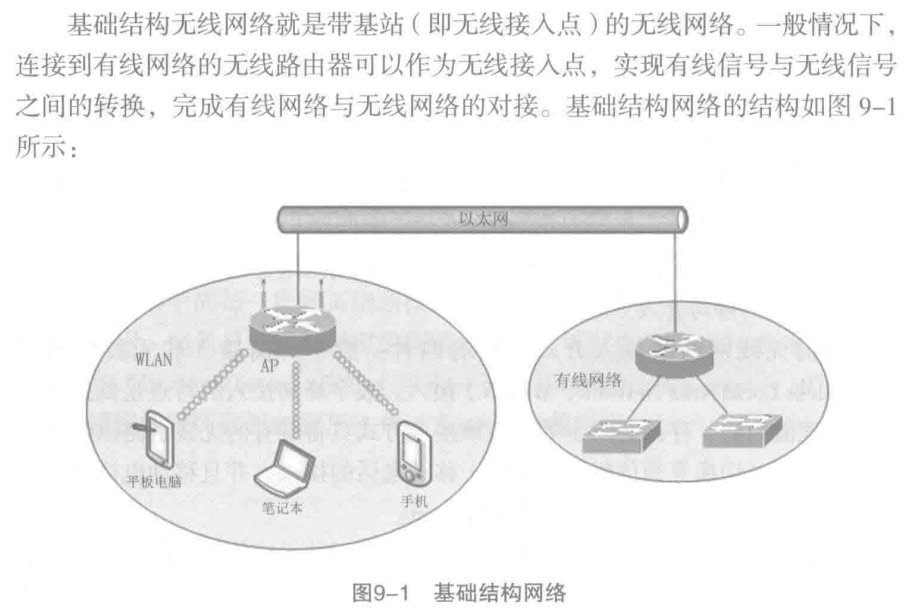

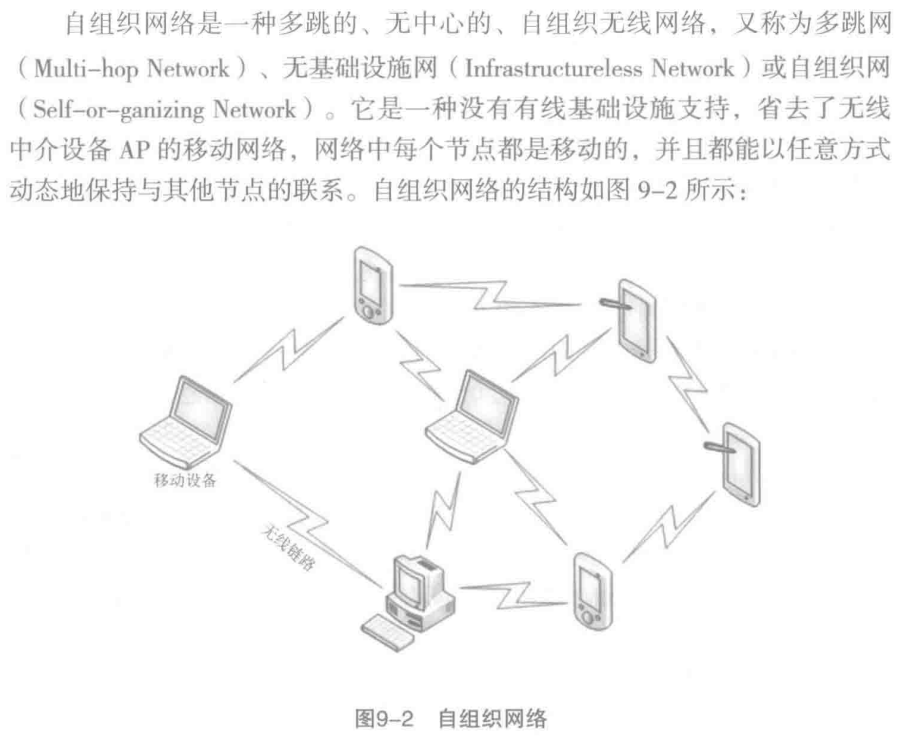

3.WLAN的体系结构

(1)基础结构网络

(2)自组织网络

4.WLAN的安全问题

(1)常规安全威胁

(2)MAC地址欺骗攻击

(3)WarDriving入侵

(4)DoS攻击

(5)敏感信息泄露威胁

(6)非授权访问威胁

(7)WEP破解

(8)非法AP

9.2 无线网络渗透环境搭建

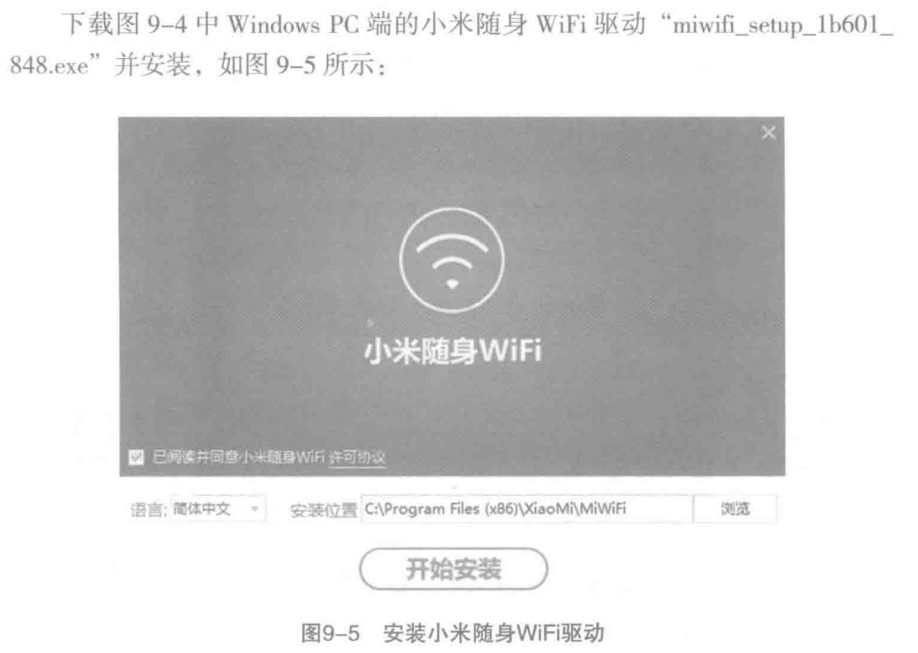

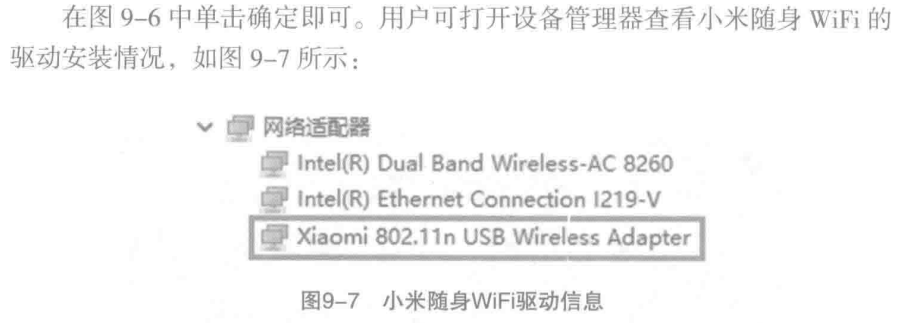

1.下载安装小米随身WiFi驱动

2.插入小米随身WiFi

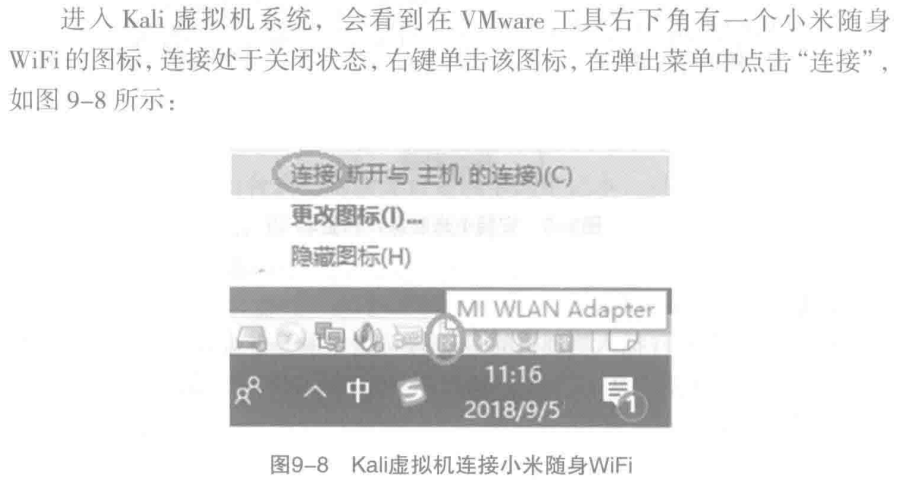

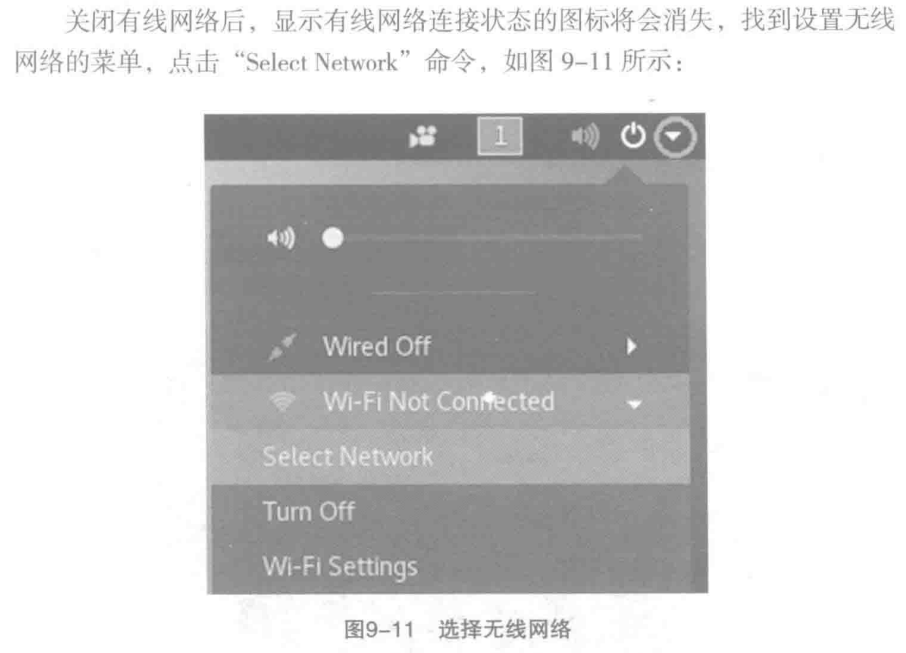

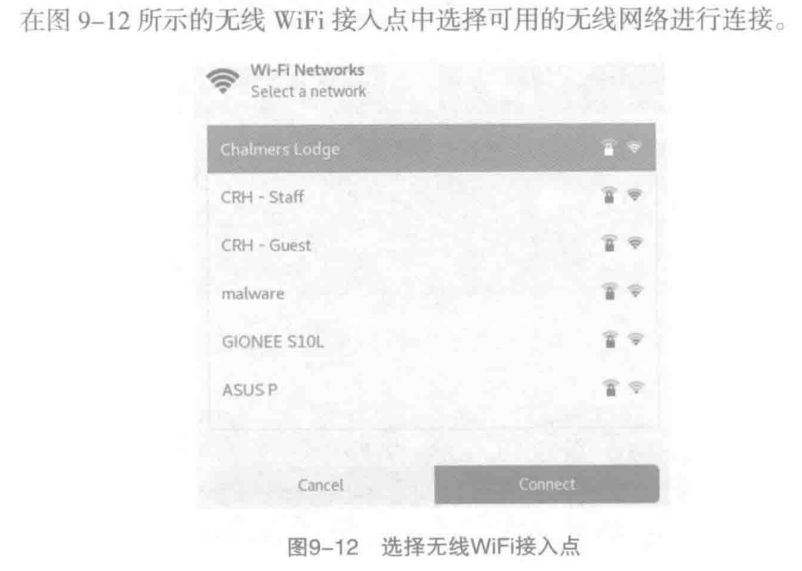

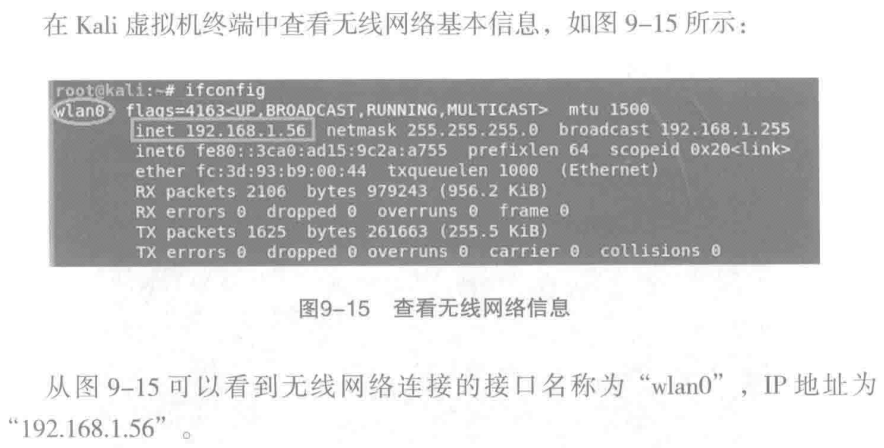

3.Kali虚拟机连接无线网络

9.3 无线网络嗅探

9.3.1 工具Kismet

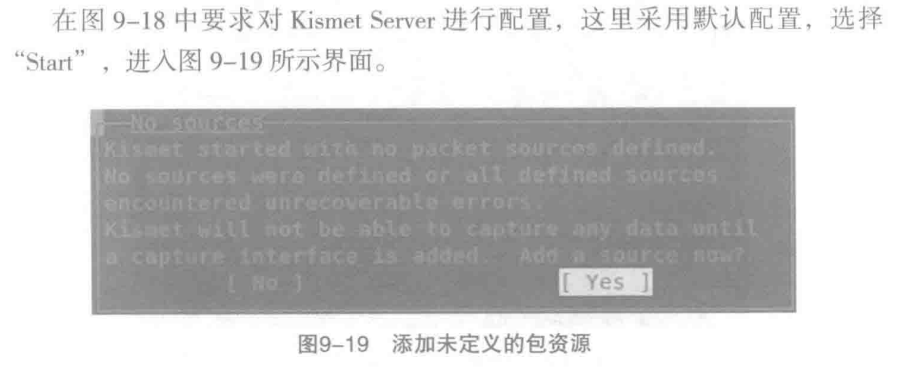

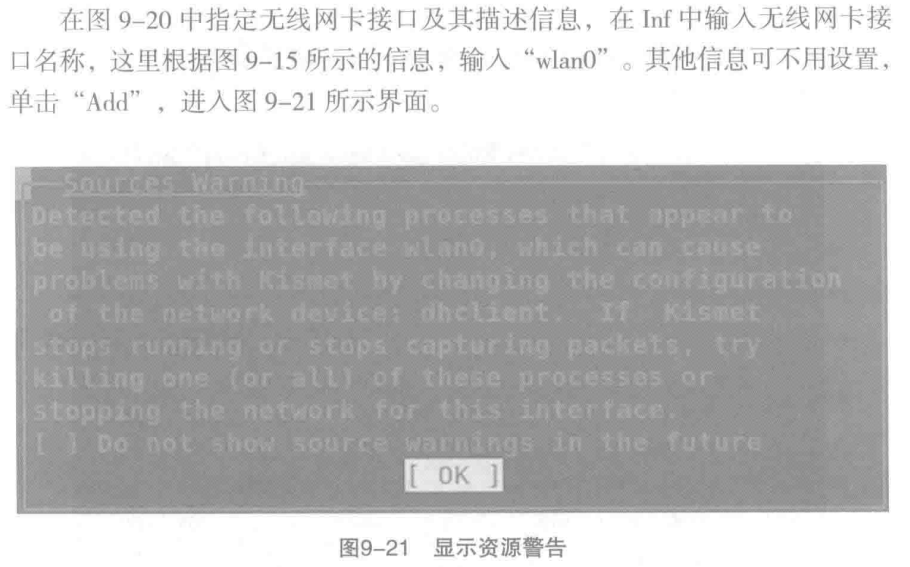

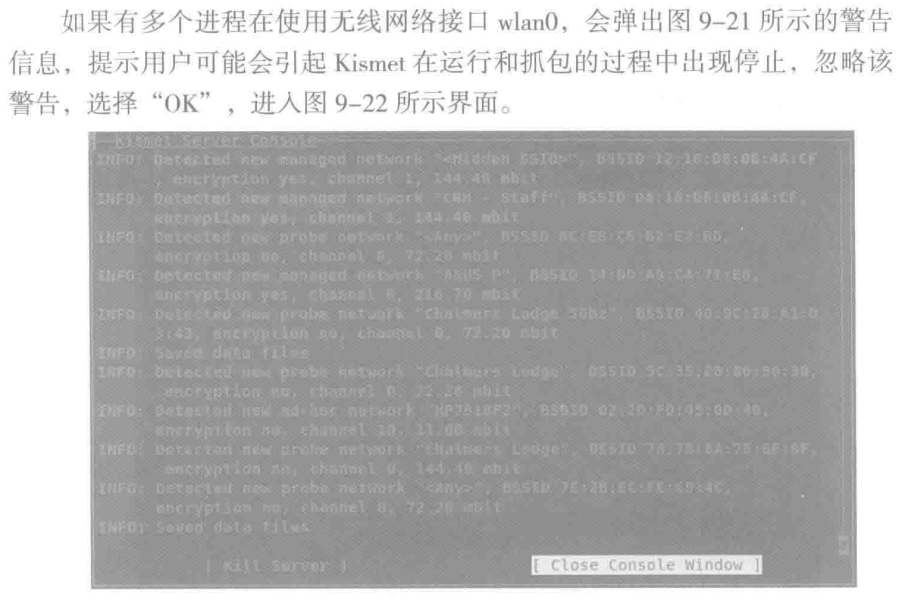

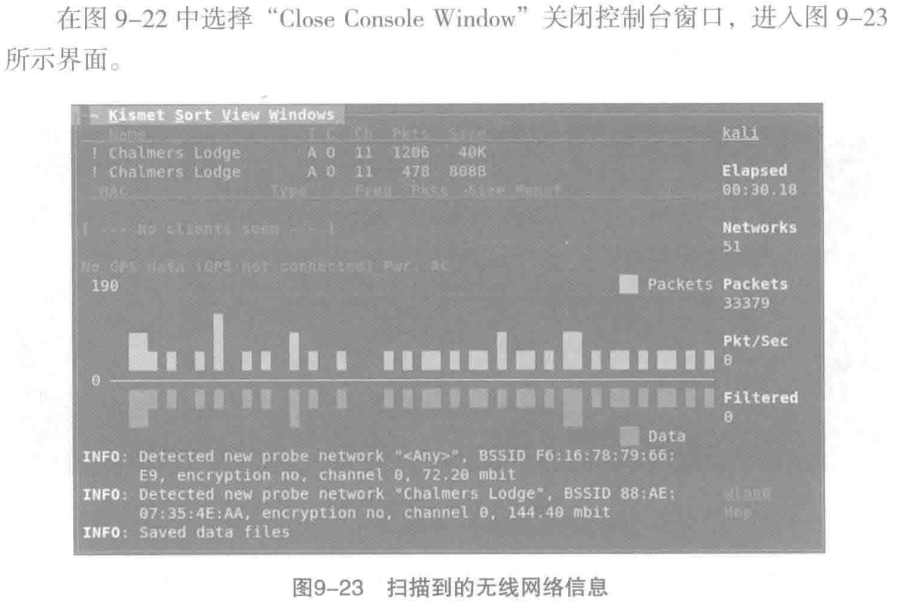

1.Kismet工具的使用

2.分析Kismet日志文件

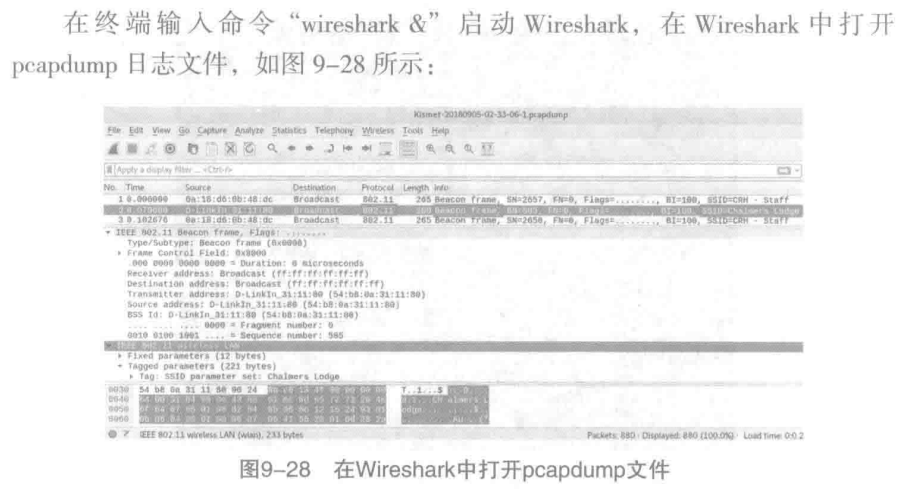

(1)分析pcapdump日志文件

(2)分析nettxt文件

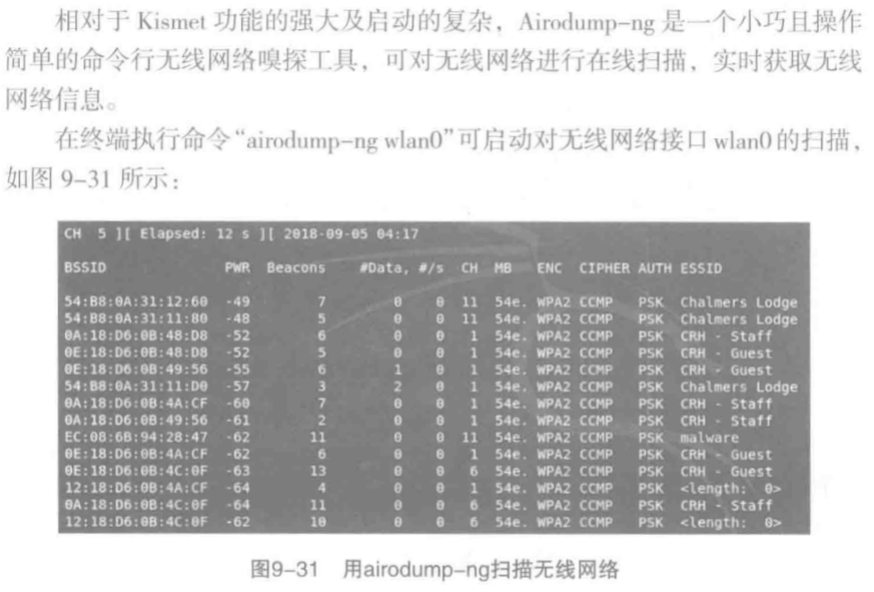

9.3.2 工具Airodump-ng

9.4 破解无线网络密码

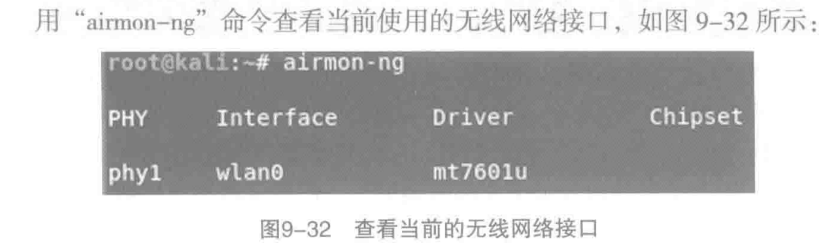

1.查看当前无线网络接口

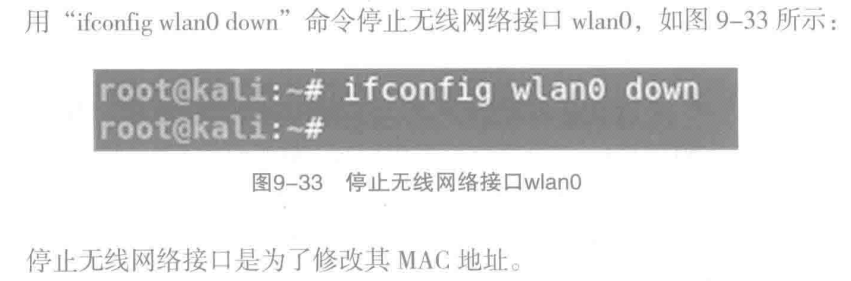

2.停止无线网络接口

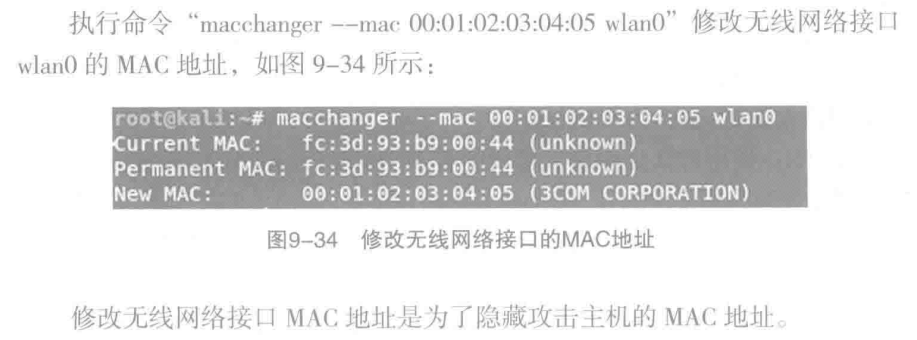

3.修改无线网卡的MAC地址

4.启用无线网络接口

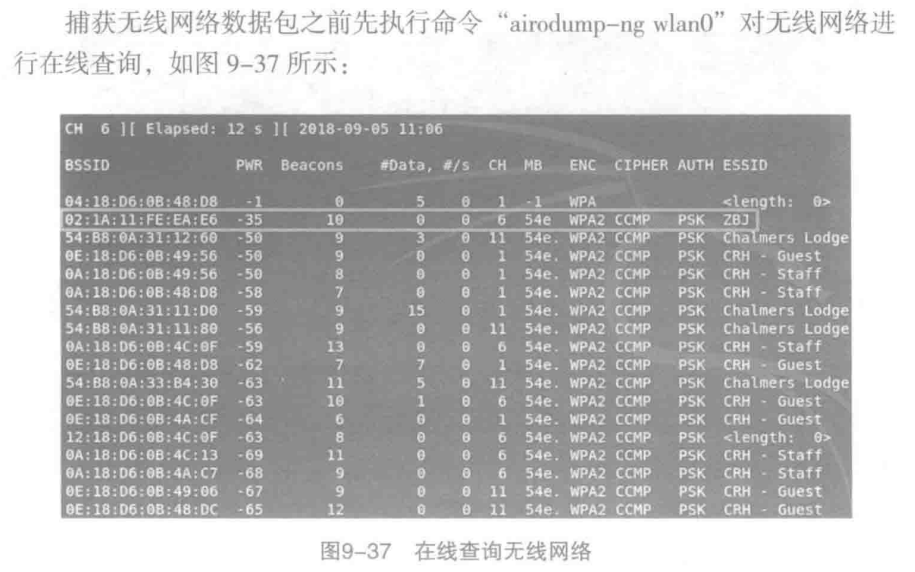

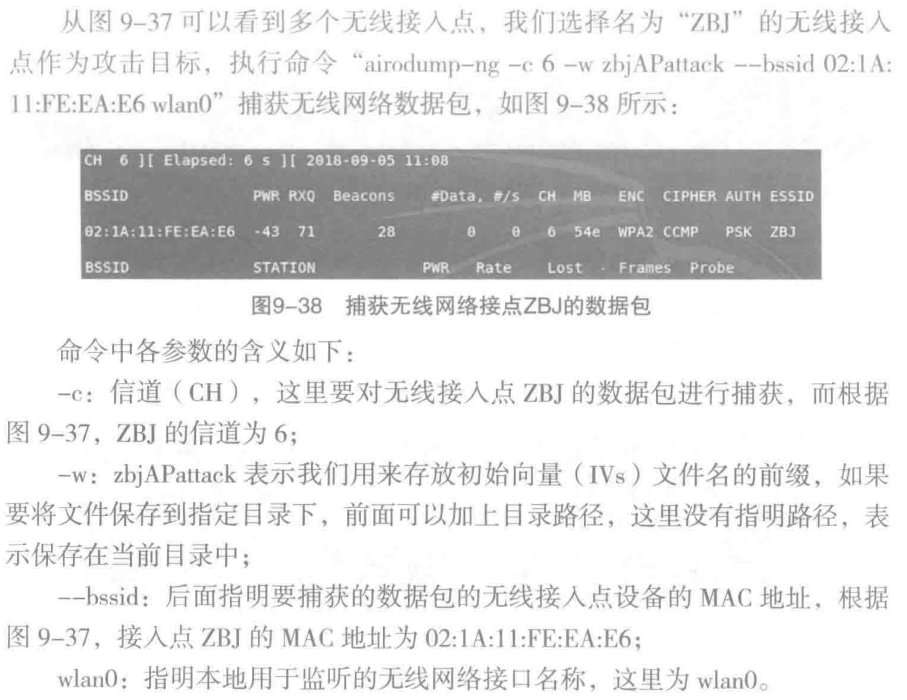

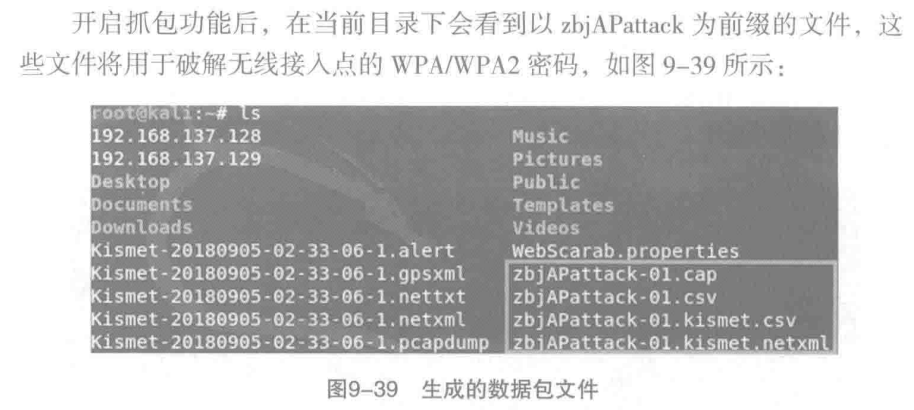

5.捕获无线网络数据包

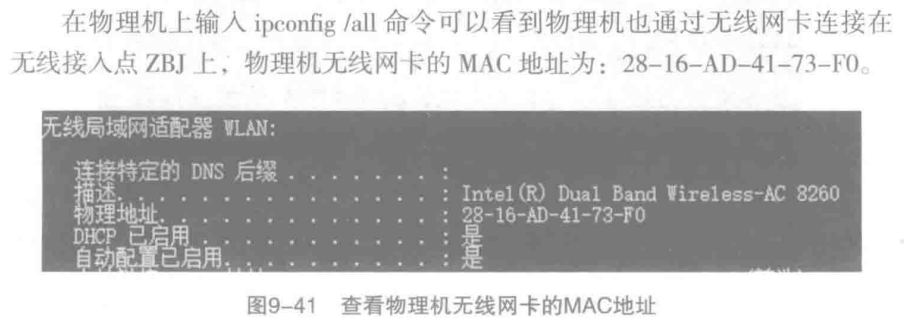

6.攻击无线接入点

7.破解密码

9.5 伪造AP接入点

9.5.1 mdk3工具

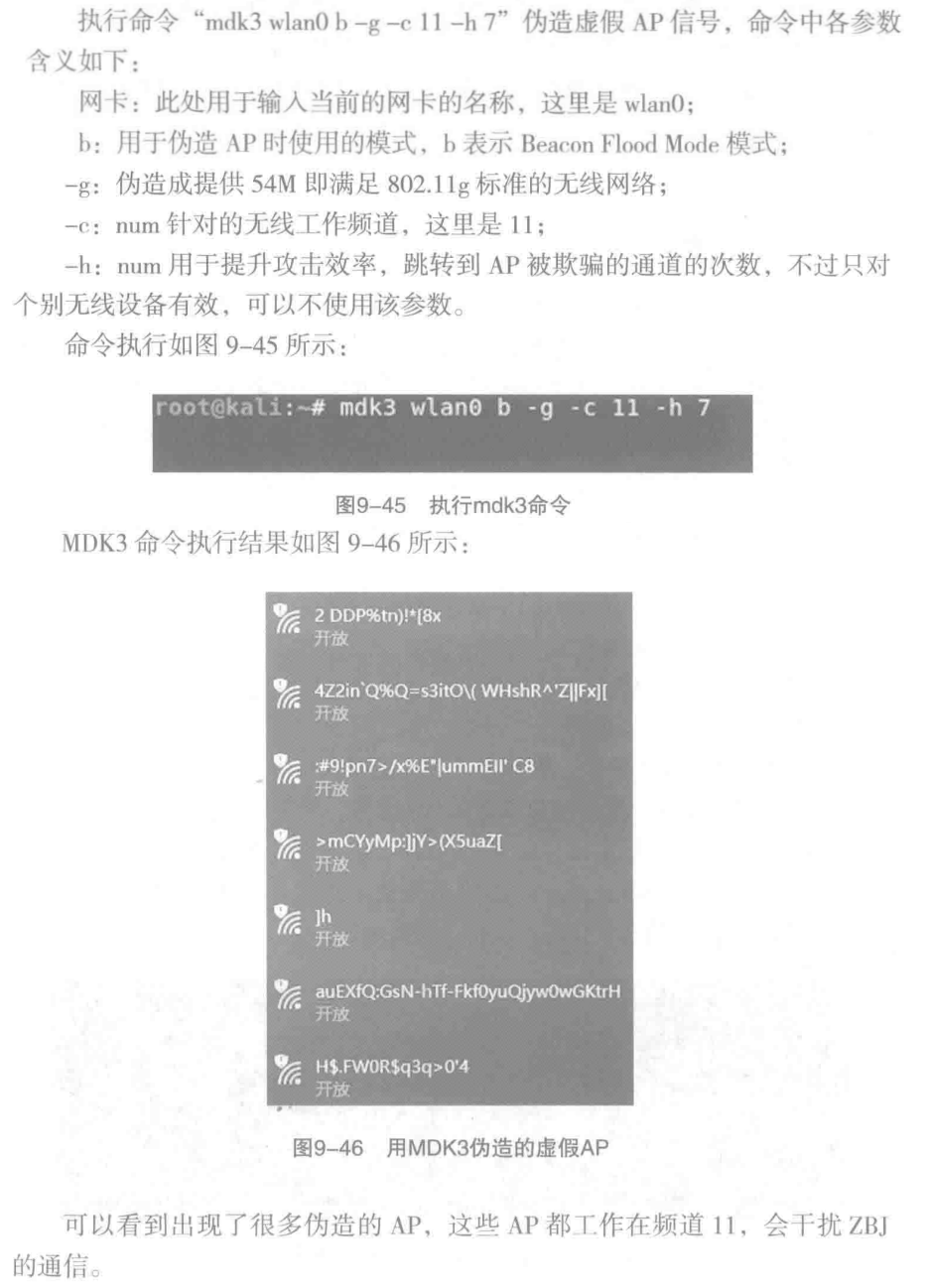

1.伪造大量虚假AP信号

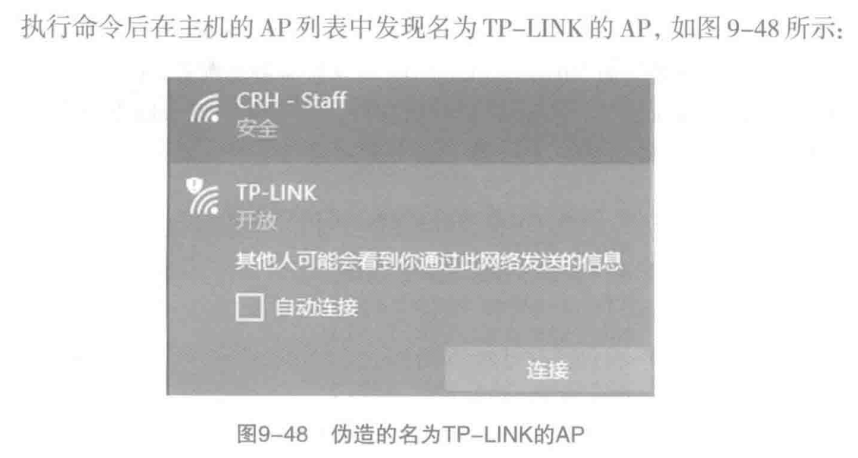

2.伪造自定义SSID的AP

9.5.2 airbase-ng工具

1.启动并设置无线网络接口为监听模式

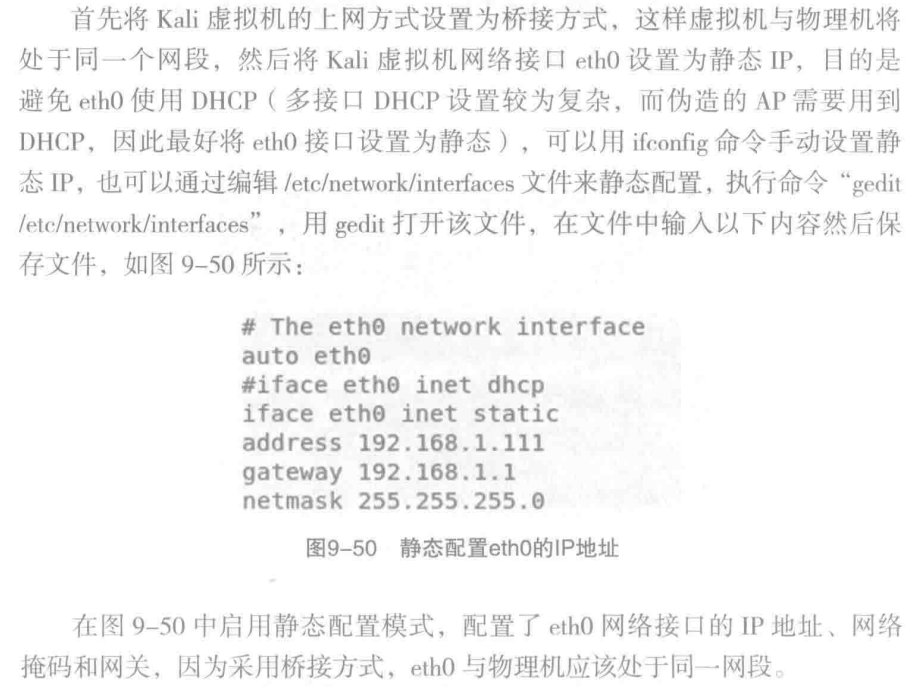

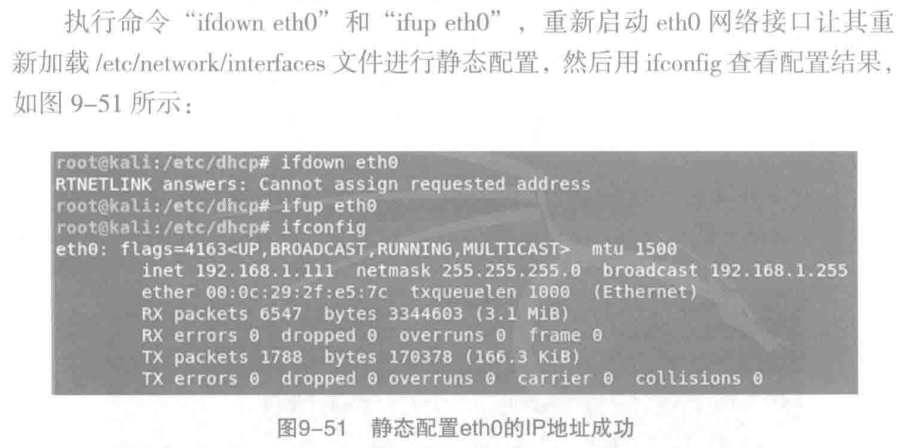

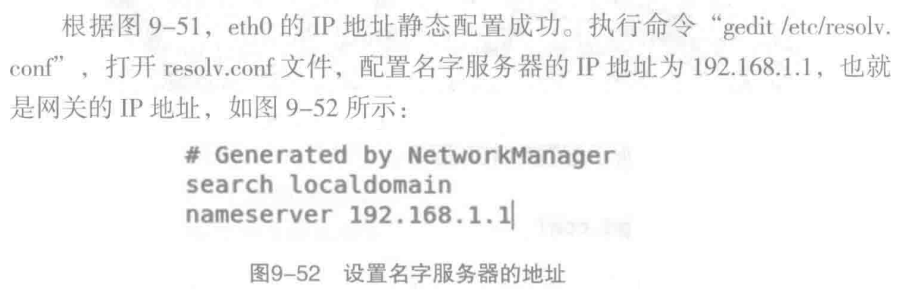

2.将网卡设置为静态IP

3.假设DHCP服务

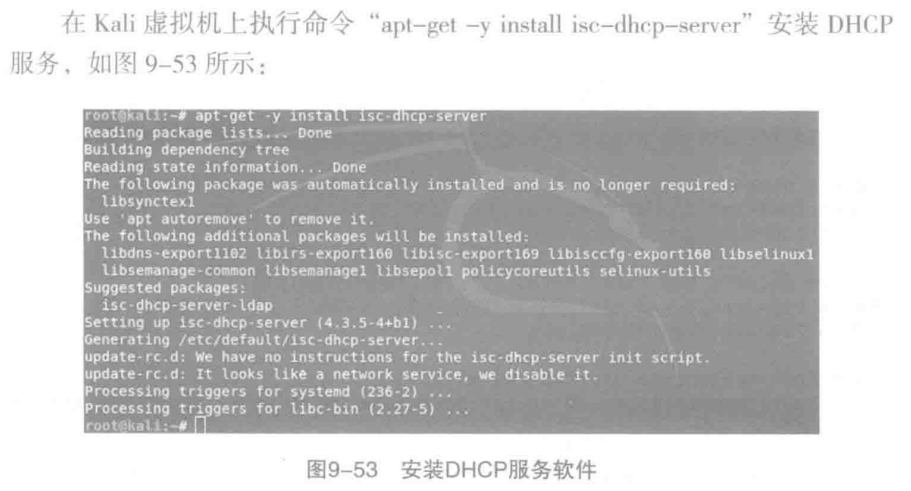

(1)安装DHCP服务

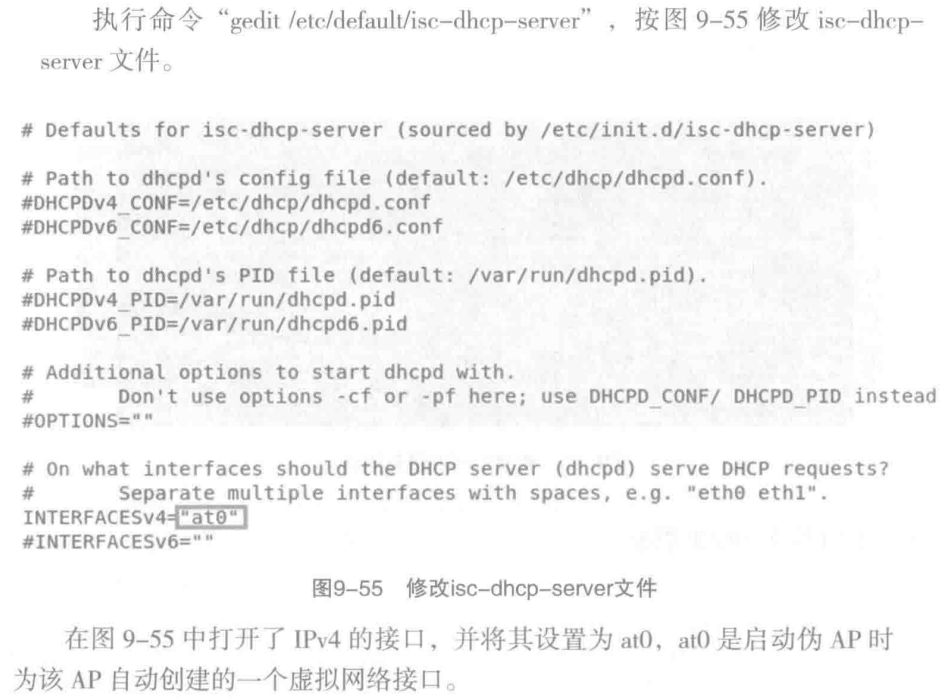

(2)配置DHCP服务

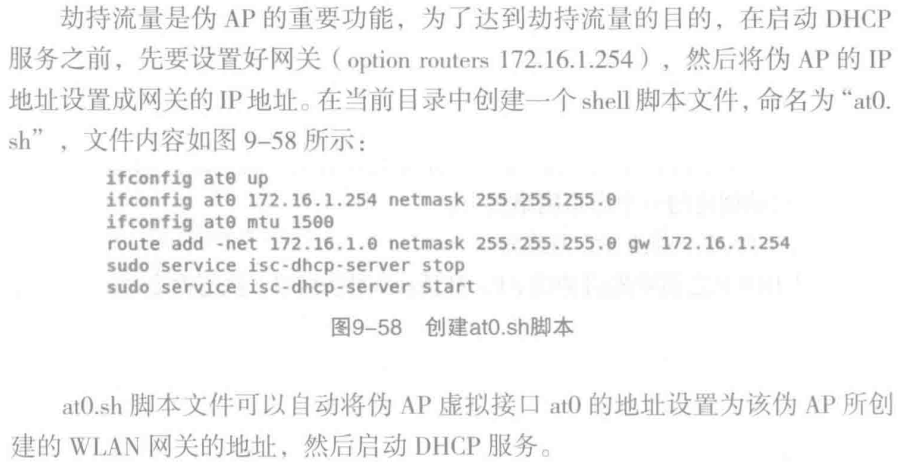

4.启动伪AP,激活at0网络接口

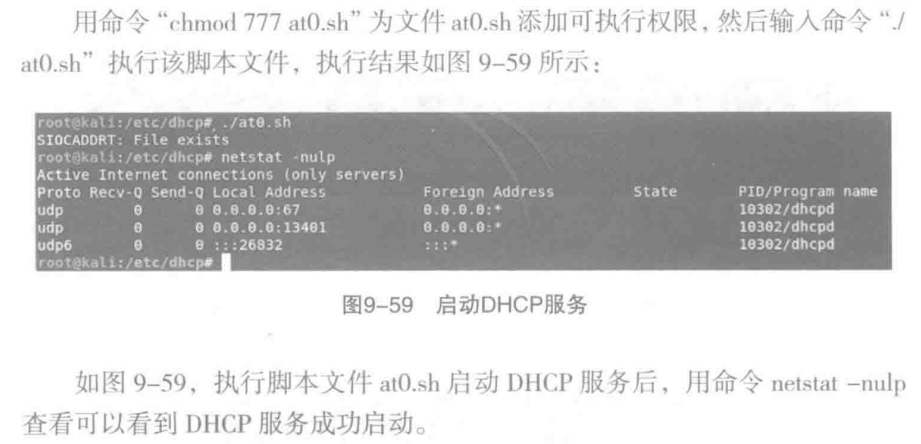

5.启动DHCP服务

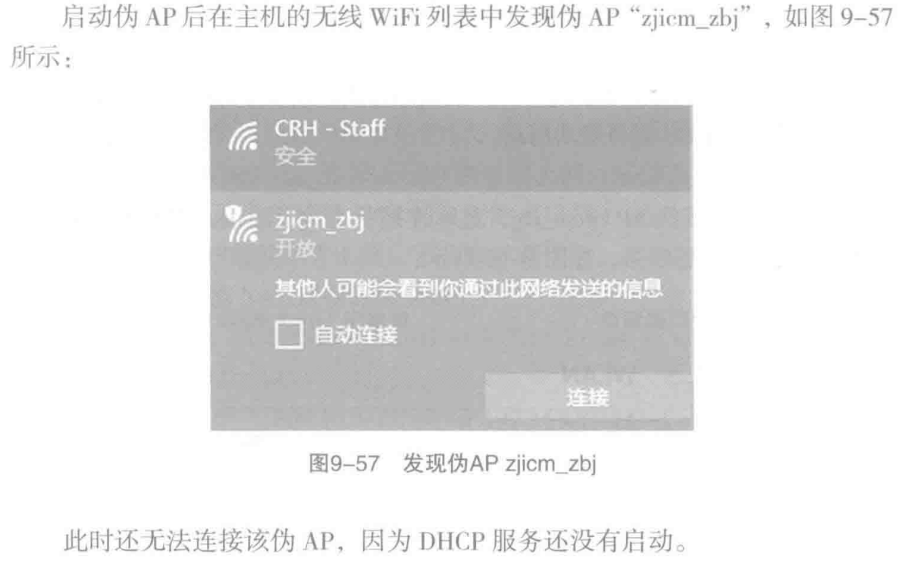

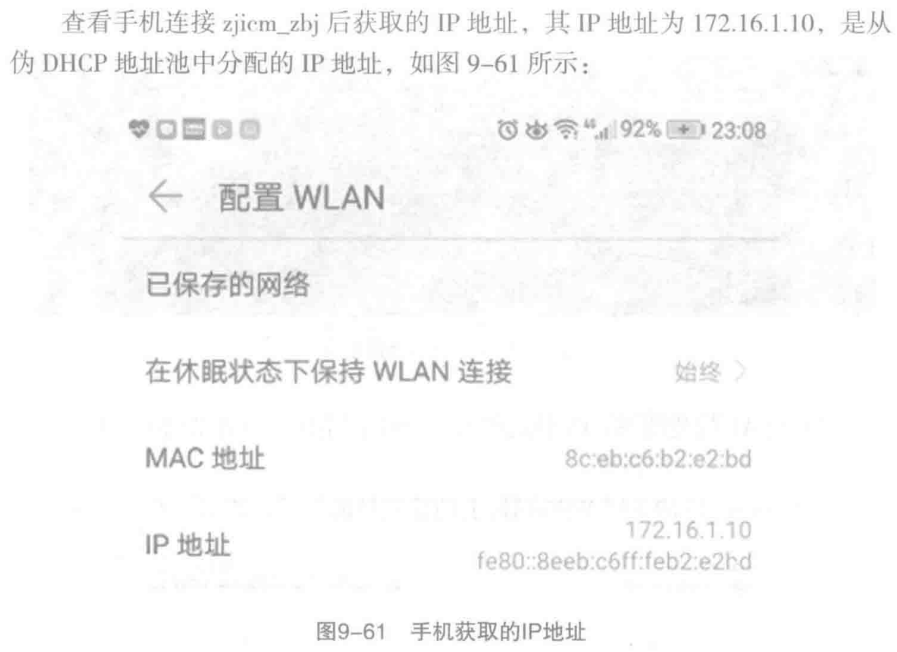

6.连接伪AP

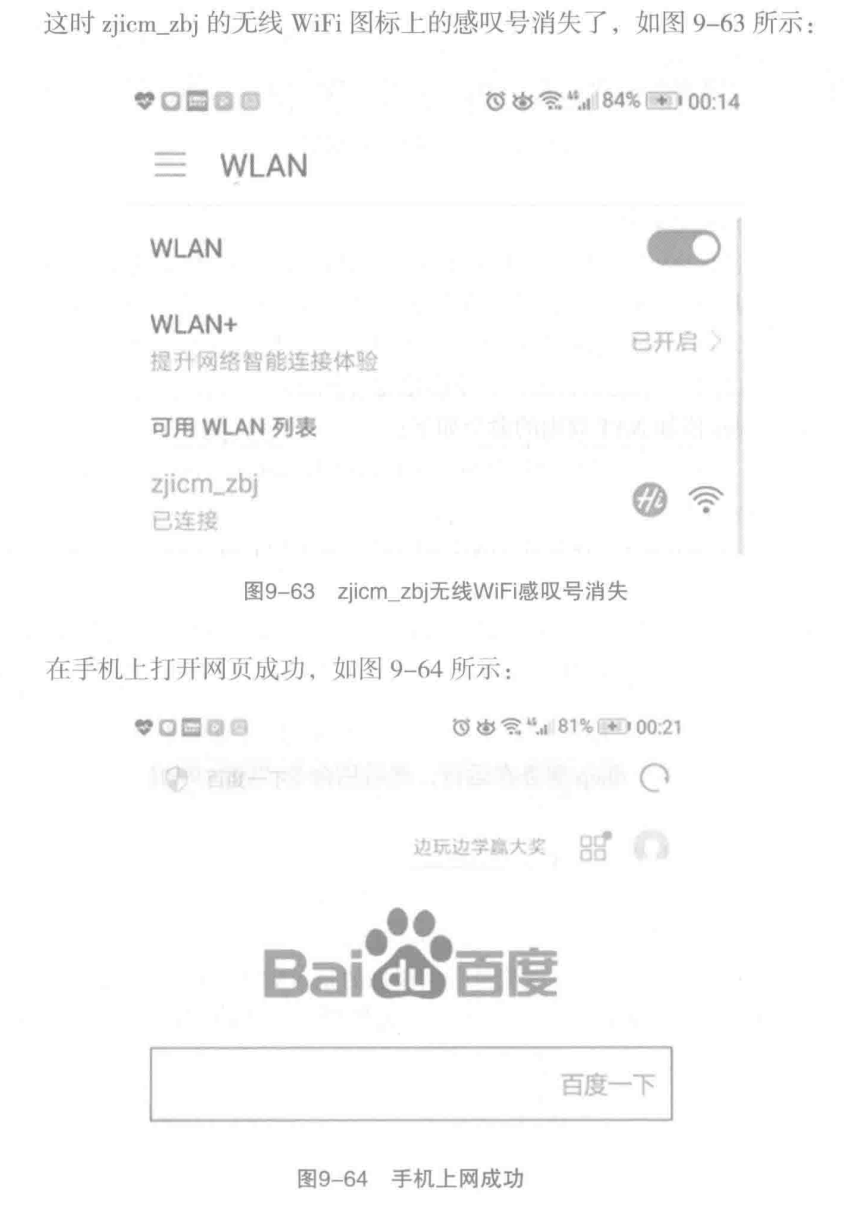

7.Iptables流量牵引

8.通过伪AP访问网络

9.6 本章小结

本文转载自: https://blog.csdn.net/weixin_42617472/article/details/126235448

版权归原作者 小原小原吃汤圆 所有, 如有侵权,请联系我们删除。

版权归原作者 小原小原吃汤圆 所有, 如有侵权,请联系我们删除。