简介

IPSec即IP安全协议

网络层在传输的时候可能会遭到攻击,这时我们需要用IPSec协议来进行保护

就像使用SSL协议来保护传输层一样

IPSec经常用于建立虚拟专用网络(VPN),它通过对IP数据包进行加密和认证,来提供两台计算机之间的安全加密通信

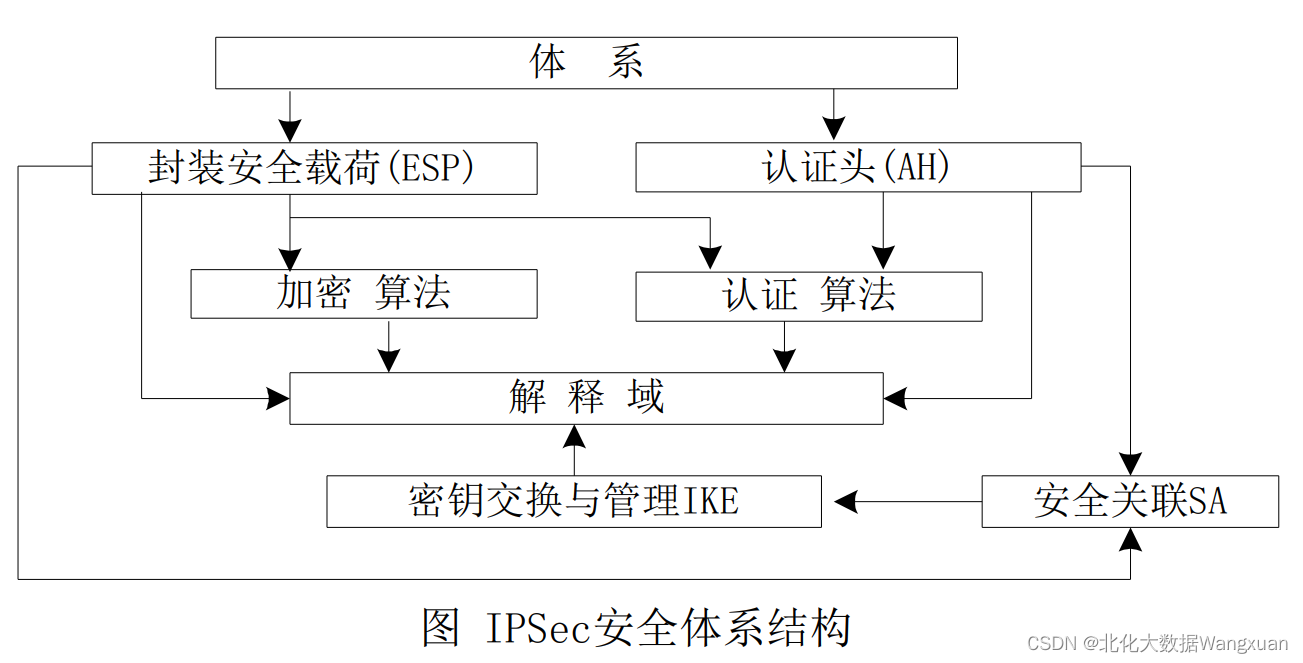

IPSec协议的体系结构

AH只提供认证和完整性保护,不提供加密保护;ESP既提供认证和完整性保护,也提供加密保护

AH对整个IP报文进行认证,包括IP头部;ESP只对有效载荷进行认证和加密,不包括IP头部。

AH在每个数据包的标准IP报头后面添加一个AH报文头;ESP在每个数据包的有效载荷前面添加一个ESP报文头,在有效载荷后面添加一个ESP尾部。

AH和ESP的部分功能有部分重合,IPSec可以同时使用AH和ESP,也可以只使用其中一个,具体取决于安全需求和网络环境。

加密算法:描述各种加密算法如何用于ESP中

认证算法:描述认证算法如何用于AH和ESP中

解释域:用来存放描述AH、ESP、加密算法和认证算法的参数及相关信息的。

IKE:这个IKE协议建立在一个规定好的框架之上,为AH和ESP协议提供密钥交换管理和SA管理

安全关联SA:安全关联SA是两个应用IPSec实体(主机、路由器)间的一个单向逻辑连接,决定保护什么、如何保护以及谁来保护通信数据

这个SA到底有啥用?

SA描述了两个网络设备之间的安全通信规则,包括加密、身份验证和数据完整性保护等方面。通过使用SA,两个网络设备可以互相验证身份,确保数据在传输过程中不被篡改或窃听。简单来说,

SA是用来在两个设备之间协商一些参数的。功能可以类比SSL协议中的握手协议隔老远的,两台设备之间如何协商参数?

一是

手动配置,在每个设备上直接设置SA的参数,比如加密算法、密钥等。不过这个方法不灵活也不安全二是可以

通过IKE协议自动协商。IKE协议就是一个用来建立SA的协议,它可以在双方设备之间交换信息,并根据预先定义的策略来选择合适的参数。IKE协议可以保证SA的安全性和动态性,但也比较复杂

密钥交换与管理IKE

IKE是用于在IPSec协议套件中建立安全联盟的协议。安全联盟是一组安全参数,用于保护IPSec通信的数据流。IKE通过交换和管理加密密钥来实现安全联盟的建立和维护

IKE的两个工作阶段

第一阶段的目的是

建立IKE SA,也就是用于建立和维护IPSec SA的控制通道。IKE使用Diffie-Hellman协议进行密钥协商,以建立IKE安全关联(SA)和保证会话完整性第二阶段的目的是

建立IPSec SA,也就是用于加密和解密实际传输的数据的数据通道。这个阶段可以使用快速模式或子模式来完成。

IPSec协议的安全实现

保密性,完整性,认证性,防重放性

IPSec的工作模式

传输模式和隧道模式

传输模式和隧道模式是IPSec的两种操作模式,区别在于是否对整个IP数据包进行加密和封装。传输模式只对IP数据包的有效载荷进行加密,不改变原始的IP头部。传输模式主要用于端到端的通信场景,例如两台主机或一台主机和一台VPN网关之间。隧道模式则对整个IP数据包进行加密,并在外部添加一个新的IP头部,形成一个“隧道”。隧道模式主要用于网关到网关或一台主机与一台VPN网关之间的通信场景,例如两个局域网之间。

传输模式的一个典型应用场景是两台主机之间的数据保护。例如,你可以在你的电脑和你的朋友的电脑之间建立一个IPsec连接,这样你们就可以安全地发送和接收信息,而不用担心被第三方窃听或篡改。

隧道模式的一个典型应用场景是两个子网之间的安全通信。例如,你可以在你公司的总部和分支机构之间建立一个IPsec隧道,这样就可以实现两个网络之间的虚拟专用网络(VPN),保证数据在公共网络上传输时不会泄露或损坏。

那为什么主机和主机之间不用隧道模式?

主机和主机之间也可以使用隧道模式,但是这样会增加数据包的大小和处理的复杂度。因为隧道模式需要对整个IP数据包进行加密或认证,并在外部封装一个新的IP头部。传输模式则只对IP数据包的有效载荷进行加密或认证,而保留原始的IP头部不变。这样可以节省带宽和计算资源,同时也能保护数据的机密性和完整性。

版权归原作者 北化大数据Wangxuan 所有, 如有侵权,请联系我们删除。