内网安全基础之安全域划分,工作组和域,用户与用户组

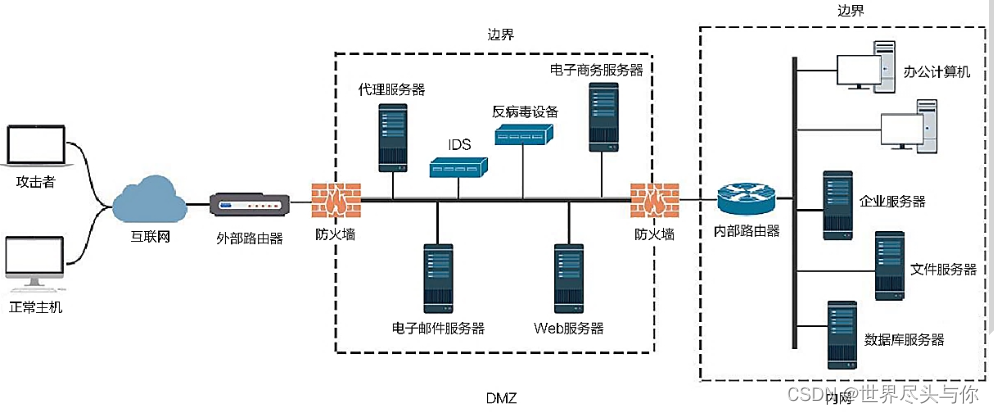

1.安全域划分

在一个用路由器连接的内网中,可以将网络划分为三个区域:这三个区域负责完成不同的任务, 因此需要设置不同的访问策略

安全级别最低的外网(Internet)

即广域网,又称公网。是连接不同地区局域网或城域网计算机通信的远程网。通常跨接很大的物理范围,所覆盖的范围从几十公里到几千公里,它能连接多个地区、城市和国家,或横跨几个洲并能提供远距离通信,形成国际性的远程网络。广域网并不等同于互联网

安全级别中等的DMZ(隔离区)

为了解决安装防火墙后外部网络不能访问内部网络服务器的问题而设立的一个非安全系统与安全系统之间的缓冲区。

DMZ位于企业内部网络和外部网络之间。可以在DMZ中放置一些必须公开的服务器设施, 例如企业Web服务器、FTP服务器和论坛服务器等。DMZ 是对外提供服务的区域,因此可以从外部访问。

在网络边界上一般会部署防火墙及入侵检测、入侵防御产品等。如果有Web应用, 还会设置WAF,从而更加有效地保护内网。攻击者如果要进入内网,首先要突破的就是这重重防御🎳

在配置一个拥有DMZ的网络时, 通常需要定义如下访问控制策略, 以实现其屏障功能

- 内网可以访问外网:内网用户需要自由地访问外网。在这一策略中, 防火墙需要执行

NAT - 内网可以访问DMZ:此策略使内网用户可以使用或者管理DMZ中的服务器

- 外网不能访问内网:这是防火墙的基本策略。内网中存储的是公司内部数据,显然,这些数据一般是不允许外网用户访问的(如果要访问, 就要通过

VPN的方式来进行) - 外网可以访问DMZ:因为DMZ中的服务器需要为外界提供服务, 所以外网必须可以访问DMZ。同时, 需要由防火墙来完成从对外地址到服务器实际地址的转换

- DMZ不能访问内网:如果不执行此策略, 当攻击者攻陷DMZ时, 内网将无法受到保护。DMZ不能访问外网:此策略也有例外。例如, 在DMZ中放置了邮件服务器, 就要允许访问外网,否则邮件服务器无法正常工作

安全级别最高的内网

内网又可以分为办公区和核心区

办公区: 公司员工日常的工作区,一般会安装防病毒软件主机入侵检测产品等。办公区一般能够访问DMZ。如果运维人员也在办公区,那么部分主机也能访问核心数据区(很多大企业还会使用堡垒机来统一管理用户的登录行为)。攻击者首如果想进人内网,一般会使用鱼叉攻击、水坑攻击,当然还有社会工程学手段。办公区人员多而杂,变动也很频繁,在安全管理上可能存在诸多漏洞,是攻击者进入内网的重要途径之一

核心区: 存储企业最重要的数据、文档等信息资产,通过日志记录、安全审计等安全措施进行严密的保护,往往只有很少的主机能够访问。从外部是绝难直接访问核心区的。一般来说,能够直接访问核心区的只有运维人员或者IT部门的主管,所以,攻击者会重点关注这些用户的信息(攻击者在内网中进行横向移动攻击时,会优先查找这些主机)

2.Windows网络架构

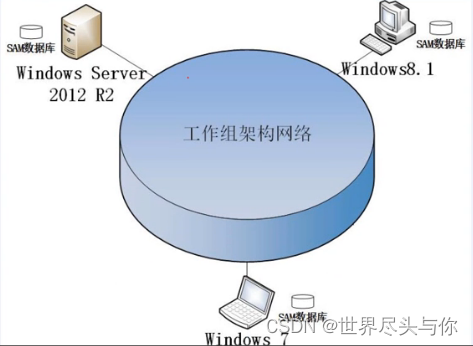

1、工作组架构 (分布式管理)

适用于小型企业,相对管理繁琐🥌

每一台设备都有自己的本地SAM(存储本地用户和组的用户名密码数据信息)设备登录时,由本地SAM进行身份验证,且每一台设备资源管理都在各自的本地

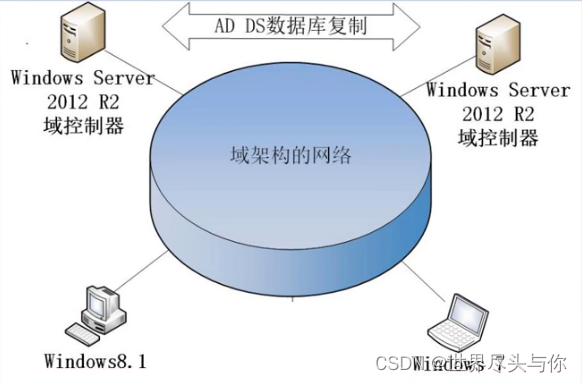

2、域架构(集中式管理)

中大型企业网络环境。相对管理方便⛳

一个域内可以有多台域控制器,其身份几乎平等,它们各自存储着一份相同的AD DS数据库,其数据同步可以自动同步,也可以手动同步

当域架构中的一台域控制器出现故障时,另一台域控制器可以进行管理验证

当客户机加入域时,以域成员的身份存在,登录时,身份验证由域控制器进行验证

3、混合架构

工作组+域

3. Windows账户与组管理

用户账户和组账户简介

用户账户:

Windows操作系统中的用户账户可以分为以下3种类型, 每种类型为用户提供不同的计算机控制级别

- 管理员用户:拥有对计算机的最高级别的操作权力和权限

- 标准用户:可以完成大量常规操作,但是不能进行可能会影响到系统稳定和安全的操作

- 来宾用户:可以在不需要用户账户和密码的情况下登录操作系统而临时使用计算机

组账户:

当计算机中包含几十个或上百个用户账户时,逐一为这些用户账户分配权利和权限的工作将会变得非常烦琐,而且很容易出错。组账户的出现解决了这个问题。(同类特性,方便管理)

通过预先为组账户分配好操作权利和权限,然后可以将具有相同操作权利和权限的多个用户账户添加到同一个组账户中,这些用户账户会自动继承这个组账户中的所有权利和权限。如果以后需要修改一组中的所有用户的权利和权限,只需修改它们所在的组的权利和权限即可,无须对这些用户逐一进行修改。还可以将一个用户添加到多个不同的组中,这样用户将拥有这些组中的所有权利和权限

系统内置用户账户和组账户

内置的本地账户

1、administrator

权限至上,无法被删除(建议将其改名)

2、guest

权限很少,仅仅可以做对计算机没有关键影响的一些更改,无法被删除,供没有账户的用户临时使用

内置的本地组账户

1、administrators

权限至上,administrator默认属于此组,并且无法从此组删除掉

2、backup operators

可以使用windows server backup工具来备份还原计算机内的文件,加入这个组以后,不论这些用户是否有权限访问这些访问

3、guests

此组内的用户无法改变桌面的工作环境,当他们登陆时,系统会为其建立一个临时的用户配置文件,而用户注销时此配置文件就会被删除

4、network configuration operators

此组成员有权限执行常规网络设置工作(TCP/IP参数修改)

但是:

- 此组成员不可以安装、删除驱动程序与服务

- 此组成员不可执行与网络服务器应用有关的工作

5、users

防止用户进行有意或无意的系统范围的更改,但是可以运行大部分应用程序(新增加的用户默认属于此组)

6、print operators

成员可以管理在域控制器上安装的打印机

7、Remote Desktop Users

此组中的成员被授予远程登录的权限

特殊组账户

1、everyone

任何一个用户账户都属于这个组

若guest账户被启用,则你在指派权限给everyone时需要小心,因为若一个在你计算机内没有账户的用户通过网络登陆你的计算机,他会被自动允许利用guest账户来连接,此时因为guest也隶属于everyone组,所以他将具备everyone所拥有的权限🎣

2、authenticated users

任何一个利用有效用户来登陆此计算机的用户都属于此组

3、interactive

任何一个在本机登陆(按

ctrl+alt+del

)的用户都隶属于此组

4、network

任何一个通过网络来登陆上计算机的用户都属于此组

5、anonymous logon

任何一个未利用有效的用户账户登陆的用户(匿名用户)都隶属于此组

版权归原作者 世界尽头与你 所有, 如有侵权,请联系我们删除。