漏洞修复方案

- 漏洞修复需要

升级打补丁,打补丁准备工作及流程如下

升级打补丁,打补丁准备工作及流程如下

例1(VMware ESXI远程代码执行漏洞)

- 需要去官网下载所需要的补丁包;下载地址:Login | VMware Customer Connect;下载完成后,上传至ESXI存储;

- 在打补丁之前,须将ESXI主机上的虚拟机关机且拍好快照或者迁移,生产环境中最好迁移;进入到ESXI的命令行模式,找到补丁所在的位置 输入命令:

cd /vmfs/volumes/Datastore/DirectoryName

ls

查看补丁包所在的位置

Datastore 是上载的修补程序文件所在的数据存储名称,DirectoryName 是在数据存储上创建的目录

3、确认好后:输入打补丁命令 esxcli software vib install -d "/vmfs/volumes/Datastore/DirectoryName/PatchName.zip"(命令的绝对路径/补丁包名 )

最后重启reboot

- 重新进入到ESXI主机,主机退出维护模式,迁移回少量的虚拟机,看业务是否能正常运行,如能,则全部迁回,如失败则进行回退。

参考文档:VMware Knowledge Base

ESXI升级补丁回退机制:参考文档 ESXI 补丁升级回退_51CTO博客_esxi打补丁

如图:

以上方法需要在测试或者实验环境下进行实验,确认好后才可进行实施

风险提示:在升级打补丁过程中可能会遇见需处理的问题

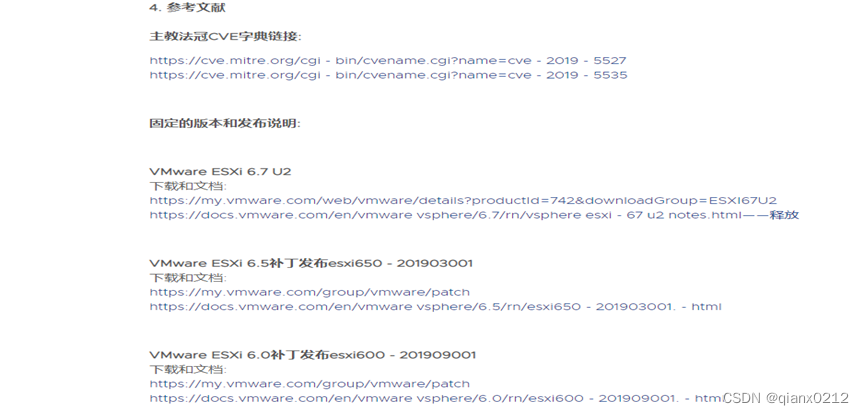

修复漏洞所需要的补丁下载文档及相关信息

需要解决的漏洞

- *VMware ESXI***远程代码执行漏洞 **

- 根据漏洞代码在官网查到的信息如图1

相关信息地址:https://www.vmware.com/security/advisories/VMSA-2019-0022.html

图1

- 根据需求进行选择 具体操作如例1

- 多个VMware产品资源管理错误漏洞

- 参考文档:VMSA-2019-0014.1

2、需要下载的补丁包如下

- **VMwaere ESXI BusyBox ****命令行注入漏洞 **

参考文档:https://www.vmware.com/security/advisories/VMSA-2019-0013.html

需要下载的补丁包: **四、缓冲区错误漏洞 **

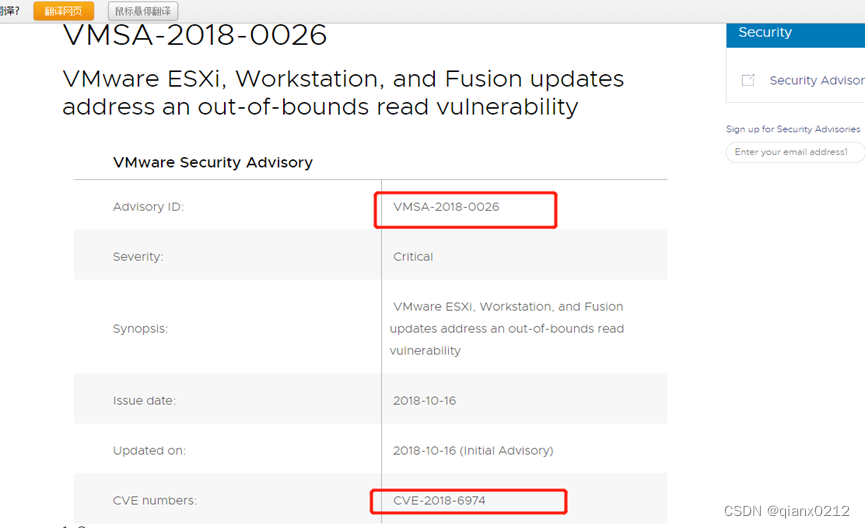

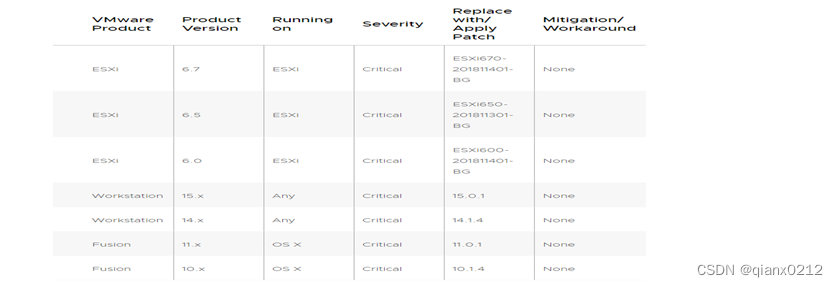

参考文档:VMSA-2018-0026

替换的补丁:

** 五、虚拟机逃逸漏洞 **

参考文档:https://www.vmware.com/security/advisories/VMSA-2018-0027.html

需要打的补丁:

- *SSL/TLS 协议信息漏洞:(windos版操作与以上不同)*

1、登录服务器,打开windows powershell,运行gpedit.msc,打开“本地组策略编辑器”。

2、打开“本地组策略编辑器”-“计算机配置”-“管理模板”-“网络”-“SSL配置设置”, 在“SSL密码套件顺序”选项上,右键“编辑”。

3、在“SSL密码套件顺序”选择“已启用(E)” ,在“SSL密码套件”下修改SSL密码套件算法,仅保留TLS 1.2 SHA256 和 SHA384 密码套件、TLS 1.2 ECC GCM 密码套件。

删除原有内容替换为:

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521,TLS_ECDHE_ECDSA,WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_NULL_SHA,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_128_CBC_SHA

4、重启服务器即可。

须实验确认无问题。参考文档

https://www.cnblogs.com/my-first-blog-lgz/p/16201507.html

https://www.csdn.net/tags/OtDaMgzsNTA1ODctYmxvZwO0O0OO0O0O.html

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)修复方法_晓梦林的博客-CSDN博客_cve-2016-2183漏洞修复

*七、***Windows **远程执行代码漏洞

需要在官网下根据windows载补丁,然后进行重新安装 下载地址:

Security Update Guide - Microsoft Security Response Center

安装参考文档: 手动更新

百度安全验证

求助:官网下载不到之前的补丁

版权归原作者 qianx0212 所有, 如有侵权,请联系我们删除。