💝💝💝欢迎莅临我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。

- 推荐:「stormsha的主页」👈,持续学习,不断总结,共同进步,为了踏实,做好当下事儿~

- 专栏导航- Python系列: Python面试题合集,剑指大厂- Git系列: Git操作技巧- GO系列: 记录博主学习GO语言的笔记,该笔记专栏尽量写的试用所有入门GO语言的初学者- 数据库系列: 详细总结了常用数据库 mysql 技术点,以及工作中遇到的 mysql 问题等- 运维系列: 总结好用的命令,高效开发- 算法与数据结构系列: 总结数据结构和算法,不同类型针对性训练,提升编程思维非常期待和您一起在这个小小的网络世界里共同探索、学习和成长。💝💝💝 ✨✨ 欢迎订阅本专栏 ✨✨💖The Start💖点点关注,收藏不迷路💖#### 📒文章目录

在这个数字化时代,VPN 成为了我们保护网络隐私和安全的重要工具。然而,最近出现了一种名为 TunnelVision 的攻击技术,它能够悄无声息地绕过 VPN 的加密保护,读取、删除甚至修改我们的网络流量。这听起来是不是有点像科幻电影里的情节?别急,让我们一起深入了解这一技术,并探讨如何防范。

一、TunnelVision 攻击技术概述

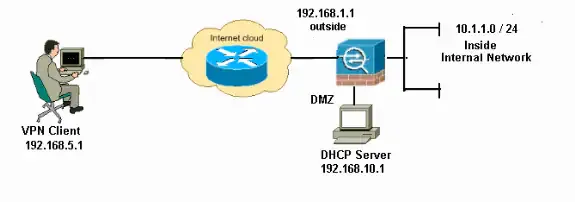

![![[Pasted image 20240603231608.png]]](https://img-blog.csdnimg.cn/direct/92e47482af024d8f8701d656a5f81ca5.png)

TunnelVision 攻击技术是一种针对本地网络 VPN 的泄漏技术。它利用了 DHCP 选项 121 的特性,允许攻击者在不触发任何安全警报的情况下,操纵目标的 VPN 流量。这种攻击方式对主流操作系统构成了威胁,包括 Linux、Windows、iOS 和 MacOS,但 Android 系统由于不支持选项 121 而暂时幸免。

二、攻击实施的条件

要成功实施 TunnelVision 攻击,攻击者需要满足几个条件:

- 在目标 VPN 用户所在的网络中运行一个 DHCP 服务器,并将其设置为网关。

- 使用 DHCP 的 121 选项在 VPN 用户的路由表中设置特定的路由规则。

- 通过这些路由规则,网络流量将绕过 VPN 的虚拟接口,通过 DHCP 服务器的网络接口发送,从而绕过 VPN 加密。

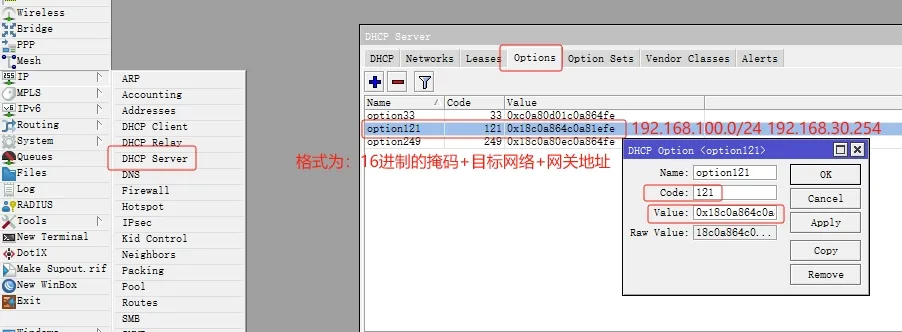

三、DHCP 的 121 选项详解

DHCP 的 121 选项,也称为无类静态路由选项,允许 DHCP 服务器向客户端提供无类静态路由信息。这一选项在 RFC 3442 中定义,它允许更灵活的路由配置,不受传统有类路由的限制。然而,这也为 TunnelVision 攻击提供了可乘之机。

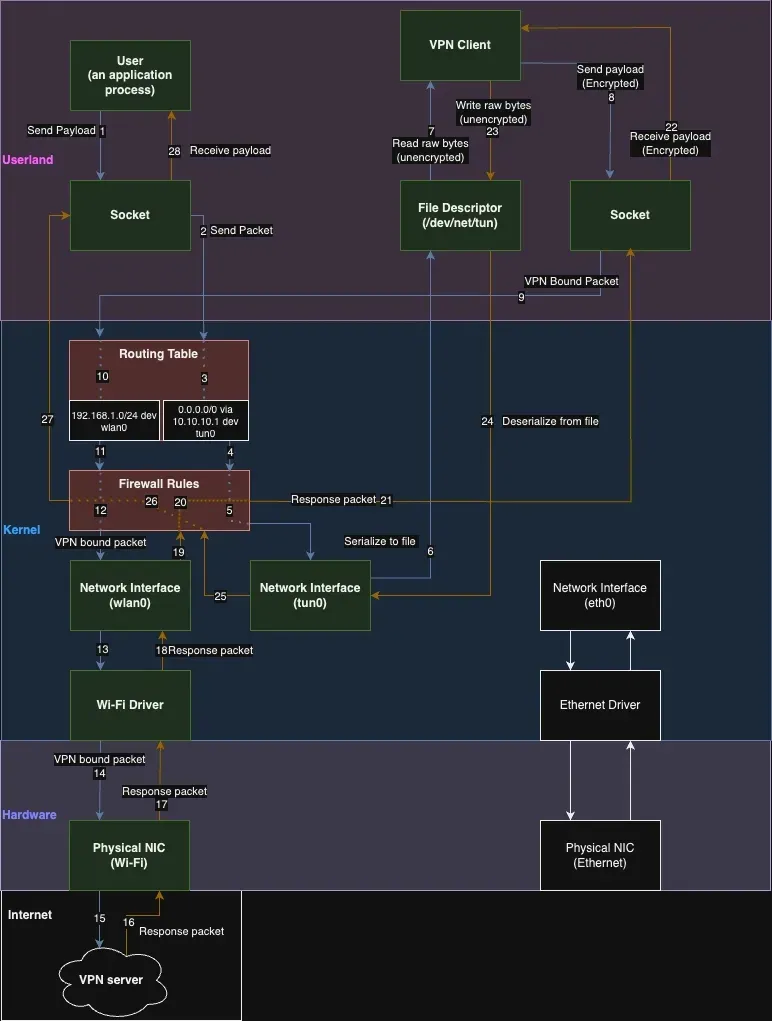

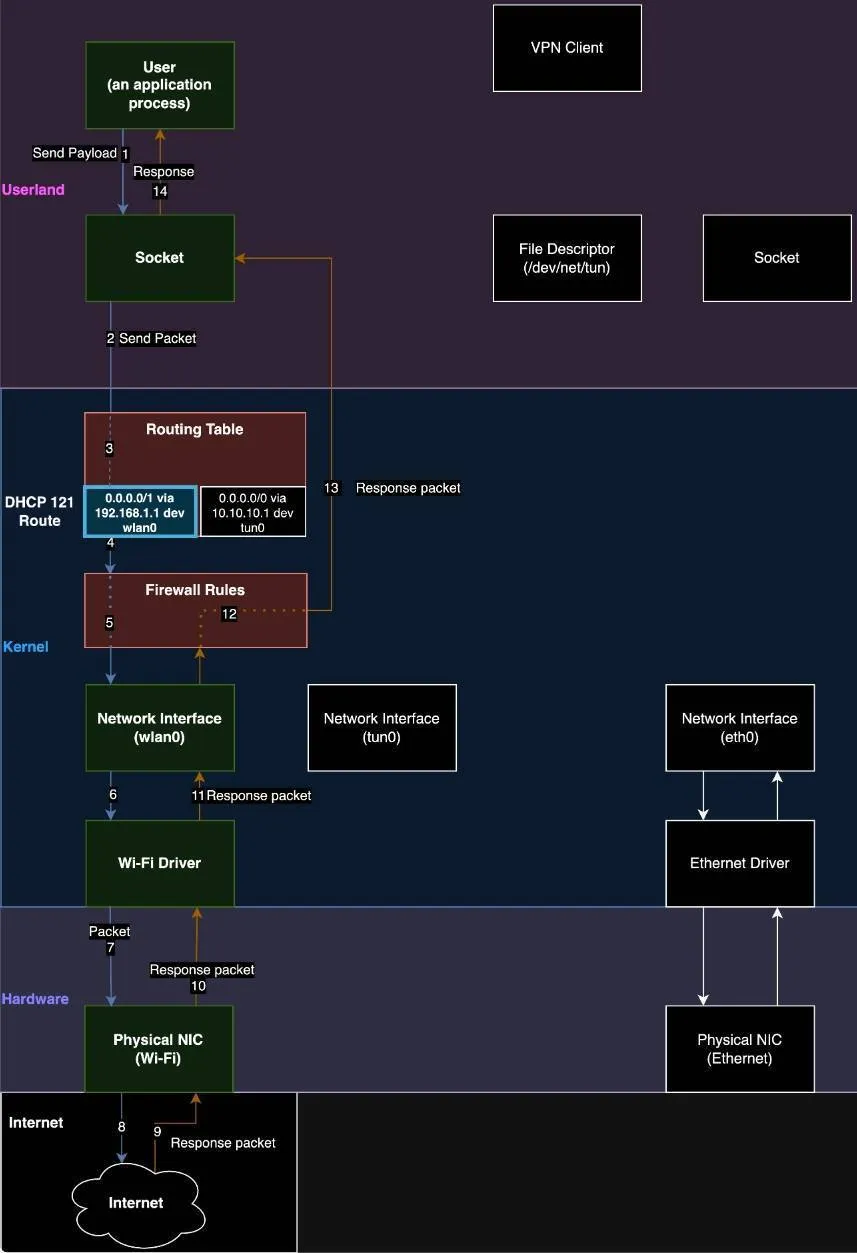

四、正常 VPN 数据流与恶意 DHCP 路由过程对比

正常 VPN 数据流

恶意 DHCP 路由的流程图

通过对比正常 VPN 数据流和攻击者通过 DHCP 121 选项推送的恶意路由过程,我们可以清晰地看到数据如何在不知不觉中被泄漏。

五、实验环境搭建

对于那些希望深入了解 TunnelVision 攻击的读者,可以通过一个开源库来搭建模拟环境。这个库提供了配置 DHCP 服务器、推送路由表配置和自动化启动脚本,甚至还有配置完成的虚拟机镜像供下载。

开源库地址:

https://github.com/leviathansecurity/TunnelVision

总结

TunnelVision 攻击技术的出现,提醒我们在享受 VPN 带来的便利和安全的同时,也要时刻警惕潜在的安全威胁。通过了解攻击原理和防范措施,我们可以更好地保护自己的网络隐私和数据安全。

原文地址:https://mp.weixin.qq.com/s/BzE7cw-tLZJqJWWXgbtcJA

🔥🔥🔥道阻且长,行则将至,让我们一起加油吧!🌙🌙🌙

💖The End💖点点关注,收藏不迷路💖

版权归原作者 stormsha 所有, 如有侵权,请联系我们删除。